오늘은 원격 데스크톱 프로토콜(RDP)를 통한 안전한 원격근무 하는 방법에 대해 글을 적어 보겠습니다. 해당 RDP 는 마이크로소프트사가 개발한 사유 프로토콜이며 다른 컴퓨터에 그래픽 사용자 인터페이스를 제공하는 프로토콜입니다.

이런 것을 이용하면 편리하게 코로나 19시대에 원격근무를 하는 데 도움이 되지만 이런 것을 악용하는 랜섬웨어, 해킹 공격에 악용될 수가 있습니다. 즉 컴퓨터를 원격에서 제어하기 위한 도구 이면서 실제로 모든 권한과 제어 기능을 제공하는 기능입니다.

이런 공격을 하는 방법은 여러 가지가 있을 것이지만 암호를 무작위로 대입해서 공격하는 Bruce-force(블루포스)공격이 있을 것입니다. 악의적인 목적이 있는 공격자는 차별 암호 추측 공격을 사용하여 RDP 로그인 자격 증명을 권한을 얻으려고 할 것입니다. 즉 RDP 권한이 확보했으면 다음과 같은 공격을 할 수가 있을 것입니다.

권한 상승(필요하면)

백도어 설치

네트워크의 광범위한 부분에 대한 제어권 확보

랜섬웨어 감염

이러면 승인되지 않은 원격 데스크톱 프로토콜(RDP) 공격에 대비하는 방법은 다음과 같습니다.

RDP 가 필요한시 생각

필요한 사용자에 대한 액세스를 제한

특정 IP 주소에 대한 액세스를 제한

강력한 암호를 사용

MFA 인증 사용

원격 데스크톱 게이트웨이 서버를 사용

NLA(네트워크 수준 인증)를 비활성화 금지: NLA 는 추가 인증 수준을 제공합니다. 활성화하지 않았으면 활성화

RDP 포트 변경: 기본 포트 번호인 3389를 사용하지 않도록 RDP 포트를 변경할 것을 권장

관리자 사용자 이름을 사용 중지: 일부 암호 추측 공격은 자동 생성된 사용자 이름을 포함하여 다양한 사용자 이름을 사용해서 공격하지만, 대부분은 단순하게 Administrator라는 사용자의 암호를 추측 시도를 합니다.

필요에 따라 사용자에 대한 액세스 제한

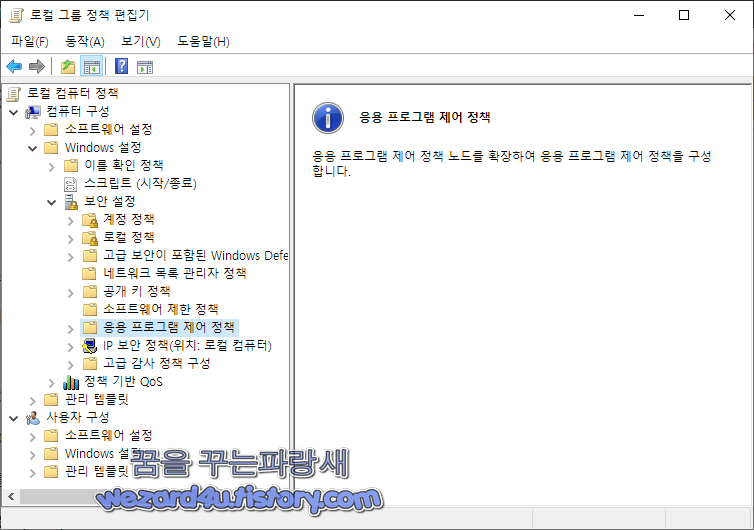

먼저 로컬 그룹 정책 편집기를 실행합니다. (gpedit.msc)

컴퓨터 구성-> Windows 설정->보안 설정->제한된 그룹

마우스 오른쪽 버튼으로 클릭 제한된 그룹을 클릭 그룹 추가

클릭 찾아보기->입력 원격->클릭 이름 확인하면 REMOTE DESKTOP USERS가 표시

클릭 확인에서 그룹 추가 대화 상자

클릭 추가 이 그룹의 구성원 상자 옆에 있는 찾아보기 합니다.

도메인 그룹의 이름을 입력한 다음 이름->클릭 확인-> 확인

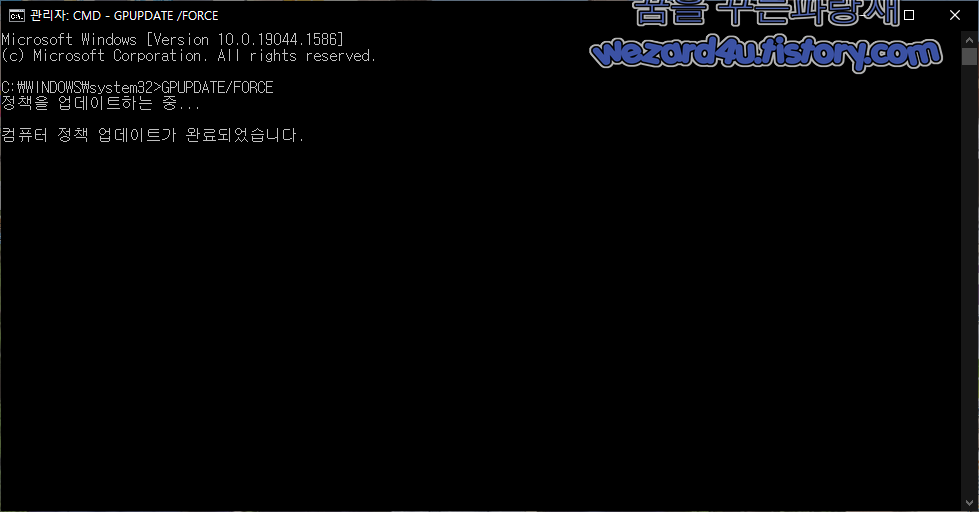

CMD를 관리자 권한으로 실행하고 나서 GPUPDATE/FORCE 하여 GPolicy를 새로 변경

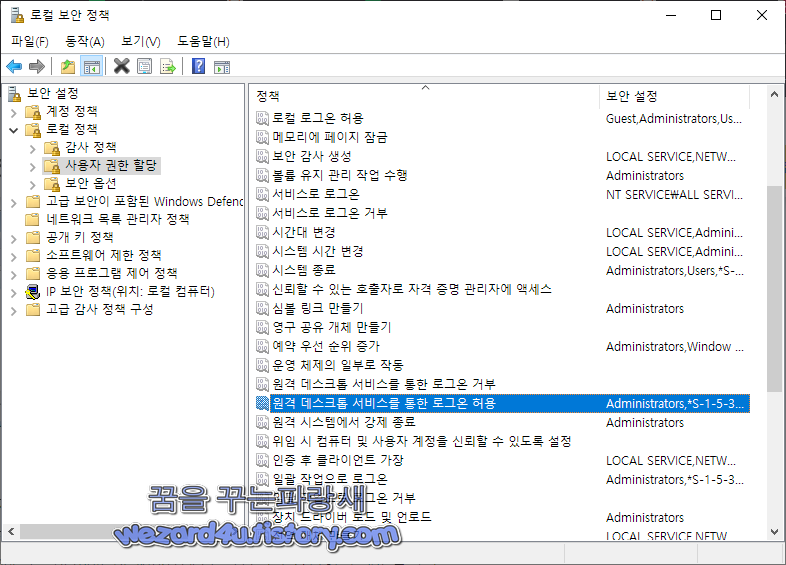

제어판->관리도구->로컬 보안 정책으로 이동합니다.

원격 데스크톱 서비스를 통한 로그온 허용 정책에서 관리자 그룹을 제거하고 사용자 이름이 Administrators인 계정에 대한 액세스 권한 부여 하지 말 것

이렇게 하면 RDP를 이용한 원격 수업 같은 것에서 안전하게 사용을 할 수가 있을 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 11 KB5011563 업데이트를 통한 SMB, DirectX 블루 스크린 문제 해결 (0) | 2022.03.29 |

|---|---|

| 마이크로소프트 엣지 99.0.1150.55 긴급 보안 업데이트 (4) | 2022.03.29 |

| 신한 은행 보이스피싱 악성코드-신한은행.apk(2022.3.24) (6) | 2022.03.28 |

| 구글 크롬 CVE-2022-1096 취약점 긴급 보안 업데이트 (4) | 2022.03.26 |

| 구글 MFA 인증 코드 훔치는 안드로이드 악성코드-에스코바(Escobar) 분석 (4) | 2022.03.23 |

| 윈도우 도움말 파일 확장자 chm 으로 유포 되는 악성코드 (4) | 2022.03.22 |

| 비트디펜더(Bitdefender) 무료 백신 프로그램 Bitdefender Antivirus Free 출시 (0) | 2022.03.20 |

| 한국건강관리협회 사칭 보이스피싱 앱-건강관리(2022.3.11) (2) | 2022.03.15 |