오늘은 신한은행 스미싱 피싱 악성코드인 신한은행.apk(2022.3.24)에 대해 글을 적어 보겠습니다.

최근 전화금융사기 조직들은 유명 은행으로 속인 피싱 사이트를 만들고 피싱 사이트에서 앱을 다운로드 해서 설치를 유도해 고객의 돈을 훔치는 행동을 하고 있습니다. 그리고 물론 해당 악성코드를 설치하면 당연히 진짜 고객센터로 연결되지 않고 경찰서, 검찰청으로 신고해도 보이스피싱 조직에 전화가 걸리게 구조가 돼 있습니다.

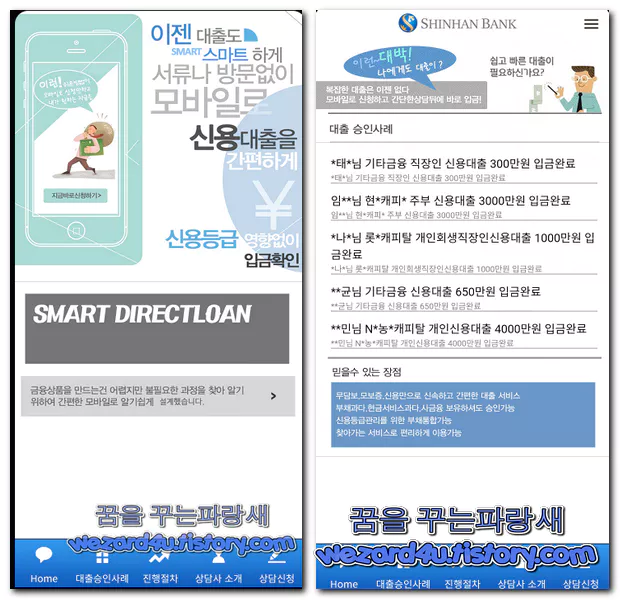

오늘은 이런 보이스피싱범 들이 만든 악성코드인 신한은행.apk(2022.3.24)에 대해 글을 적어 보겠습니다. 일단 기본적으로 악성코드는 다음과 같은 사이트로 유도하고 있습니다.

해당 악성코드를 실행하면 앞서 이야기한 것처럼 기본 전화 앱을 신한은행 사칭하는 악성코드로 변경하게 강요를 하면 해당 방법을 통해서 보이스피싱범과 통화하게 연결하기 위한 장치입니다. 일단 해쉬값은 다음과 같습니다.

파일명:신한은행.apk

사이즈:4.59 MB

CRC32:f4e81ee8

MD5:fa0d3fad9b5624c8c3508d3c15046fee

SHA-1:0d829294555d9abd461f04f9b8a94128d10195db

SHA-256:eede6dc5c72c0211079671d73f3a01ed1ea0a19165cabfb3759c1c9a4c608ad1

해당 악성코드의 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.FOREGROUND_SERVICE"/>

<uses-permission android:name="android.permission.GET_TASKS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.REORDER_TASKS"/>

<uses-permission android:name="android.permission.ANSWER_PHONE_CALLS"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.CALL_PHONE"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.REQUEST_DELETE_PACKAGES"/>

<uses-permission android:name="android.permission.READ_PHONE_NUMBERS"/>

<uses-permission android:name="android.permission.READ_CALL_LOG"/>

<uses-permission android:name="android.permission.WRITE_CALL_LOG"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE"/>

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<uses-permission android:name="android.permission.WRITE_CONTACTS"/>

<uses-permission android:name="android.permission.MODIFY_AUDIO_SETTINGS"/>

<uses-permission android:name="android.permission.DISABLE_KEYGUARD"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.SEND_SMS"/>

<uses-permission android:name="android.permission.START_ACTIVITIES_FROM_BACKGROUND"/>

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.QUERY_ALL_PACKAGES"/>

<uses-permission android:name="android.permission.CAMERA"/>

<uses-permission android:name="android.permission.RECORD_AUDIO"/>

<uses-permission android:name="android.permission.ACCESS_COARSE_LOCATION"/>

<uses-permission android:name="android.permission.ACCESS_FINE_LOCATION"/>

<uses-permission android:name="android.permission.ACCESS_BACKGROUND_LOCATION"/>

<uses-permission android:name="android.permission.MANAGE_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>이렇게 구성이 돼 있고 기본적으로 통화 녹음, 문자 쓰기, 문자 읽기, 전화 걸기, 동기화 설정, 진동, 전화 걸기, 카메라, 블루투스 권한 등에 접근을 하는 것을 볼 수가 있습니다. 사실상 안드로이드 스마트폰의 권한이 다 넘어가서 보이스피싱범에게 다 넘어갑니다.

[소프트웨어 팁/보안 및 분석] - 신한 은행 스미싱 피싱 악성코드-sinhan.apk(2021.09.28)

신한 은행 스미싱 피싱 악성코드-sinhan.apk(2021.09.28)

오늘은 신한은행 스미싱 피싱 악성코드인 sinhan.apk(2021.09.28)에 대해 글을 적어 보겠습니다. 최근 전화금융사기 조직들은 유명 은행으로 속인 피싱 사이트를 만들고 피싱 사이트에서 앱을

wezard4u.tistory.com

그리고 작년 마지막에 분석했을 때에는 대출승인 사례에 보면 뭐~2021년 6월부터 가 들어가 져 있었는데 지금은 사라진 것을 확인할 수가 있으면 그냥 대출승인 사례는 똑같이 사용을 하는 것으로 보아서 재탕하는 것 같습니다.

광고하는 대출 상담가 부분에 보면 온 힘을 다해서 고객의 만의도를 최고로~~로 시작하는 부분이 있는데 상당히 친숙한 이미지와 그리고 한국어 가 이상한 것을 볼 수가 있으며 똑같은 것을 사용하는 것으로 보입니다.

p039h2.C1195g 부분에서는 SMS 문자 관련 코드들이 존재하는 것을 볼 수가 있습니다.

/* loaded from: classes.dex */

public final /* synthetic */ class C1195g implements C1036d.AbstractC1043g {

/* renamed from: a */

public static final /* synthetic */ C1195g f4433a = new C1195g();

@Override // p019d2.C1036d.AbstractC1043g

/* renamed from: a */

public final void mo1376a(Object[] objArr) {

Handler handler = PhoneListenerService.f3986l;

try {

try {

SmsManager.getDefault().sendTextMessage((String) objArr[0], null, (String) objArr[1], null, null);

} catch (Exception e) {

e.printStackTrace();

}

((AbstractC1399a) objArr[2]).mo1002a(Boolean.TRUE);

} catch (Exception e2) {

e2.printStackTrace();

((AbstractC1399a) objArr[2]).mo1002a(Boolean.FALSE);

}

}

}com.rustgroup.assistant.service.PhoneCallService 부분에서는 전화 관련 코드들이 보이는 것을 확인할 수가 있습니다.

@Override // android.telecom.InCallService

public void onCallRemoved(Call call) {

super.onCallRemoved(call);

call.unregisterCallback(this.f3981g);

C1234o c = C1234o.m1337c(this);

c.f4514g = null;

c.m1331i(new RunnableC1191c(c, 2));

String str = f3977i;

if (str != null) {

f3977i = null;

this.f3978d.postDelayed(new RunnableC1190b(this, 2), 100L);

Intent intent = new Intent("android.intent.action.CALL");

Uri parse = Uri.parse("tel:" + str);

intent.setPackage("com.android.server.telecom");

intent.setData(parse);

intent.setFlags(268435456);

startActivity(intent);

}

}그리고 신한은행 앱을 실행을 하면 상담 신청을 했을 때 개인정보를 입력하면 해당 전화번호로 보이스피싱범 들이 해당 스마트폰 권한 도 가지고 있는 것과 입력한 개인정보를 바탕으로 연락을 오는 것을 볼 수가 있으면 서로 역할 나누기로 해서 피해자에게 금전적인 이득을 취하려고 할 것입니다. 그리고 신한은행 악성코드 인증서 정보는 다음과 같습니다.

유효한 APK 서명 v1을(를) 찾았습니다.

서명자 CERT.RSA (META-INF/CERT.SF)

유형: X.509

버전: 3

시리얼 번호: 0x51779f53

소유자: CN=rustgroup, OU=rustgroup, O=rustgroup, L=japan, ST=japan, C=JP

유효 시작 시각: Wed Dec 01 11:54:09 GMT+09:00 2021

유효 종료 시각: Sun Nov 25 11:54:09 GMT+09:00 2046

공개키 타입: RSA

지수: 65537

모듈러스 크기 (비트): 2048

모듈러스: 20439740884920448225692319877082018209499104335019265922452824645390968224867358505493799585552770369055148852854224073646898113236105185327408289192160450217215436501390160425565419969512559859245640255769534297493433898378066217661285577347684769813035137968338856150915757975894717899243070364012016016791378207321653556059206104686578682297238912543384605271696082394548898941739850209185158282883318046098372588851790205632264382524769828333190216975892181710854992292721574248203397241336834194460010118576782384568821804358616809697190806460432976656627933429514909140366603712429323430314199914067449064650243

서명 유형: SHA256withRSA

서명 OID: 1.2.840.113549.1.1.11

2022-03-26 07:30:42 UTC 기준으로 바이러스토탈에서는 기본적으로 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.Kaishi.1018364

Alibaba:TrojanBanker:Android/Fakecalls.fdc44b24

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Spy.Agent.ydcnj

BitDefenderFalx:Android.Riskware.Agent.JWC

Cynet:Malicious (score: 99)

DrWeb:Android.Spy.885.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.BSY

Fortinet:Android/Agent.BSY!tr.spy

Ikarus:Trojan.AndroidOS.Agent

K7GW:Trojan ( 0058c2f41 )

Kaspersky:HEUR:Trojan-Banker.AndroidOS.Fakecalls.r

Lionic:Trojan.AndroidOS.Fakecalls.C!c

MAX:Malware (ai Score=93)

McAfee:Artemis!F5485D3D3E9F

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:Script/Wacatac.B!ml

Symantec:Trojan.Gen.2

Symantec Mobile Insight:AppRisk:Generisk

Tencent:A.privacy.InfoStealer

Trustlook:Android.PUA.General

입니다. 대부분 이름 있는 보안 업체에서 탐지하고 있으면 이런 피해를 최소화하기 위해서 스마트폰에서 성능이 떨어진다는 생각으로 백신 앱을 설치를 하지 않는 분들이 있는데 신뢰 있는 백신 앱을 설치를 해서 사용을 하시는 것이 이런 악성코드를 예방할 수가 있습니다. 이렇게 신한은행 앱을 간단하게 분석을 해 보았습니다. 즉 최소한 V3 정도는 설치하시는 안전하게 사용을 할 수가 있으며 기본적으로 구글 플레이 스토어 이외 앱은 설치를 하지 않는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 Internet Explorer 11 윈도우 11 업그레이드 차단 (0) | 2022.04.04 |

|---|---|

| 윈도우 디펜더(Windows Defender) 취약한 드라이버를 차단 기능 추가 (4) | 2022.03.31 |

| 윈도우 11 KB5011563 업데이트를 통한 SMB, DirectX 블루 스크린 문제 해결 (0) | 2022.03.29 |

| 마이크로소프트 엣지 99.0.1150.55 긴급 보안 업데이트 (4) | 2022.03.29 |

| 구글 크롬 CVE-2022-1096 취약점 긴급 보안 업데이트 (4) | 2022.03.26 |

| 원격 데스크톱 프로토콜(RDP)를 통한 안전한 원격근무 하는 방법 (12) | 2022.03.24 |

| 구글 MFA 인증 코드 훔치는 안드로이드 악성코드-에스코바(Escobar) 분석 (4) | 2022.03.23 |

| 윈도우 도움말 파일 확장자 chm 으로 유포 되는 악성코드 (4) | 2022.03.22 |