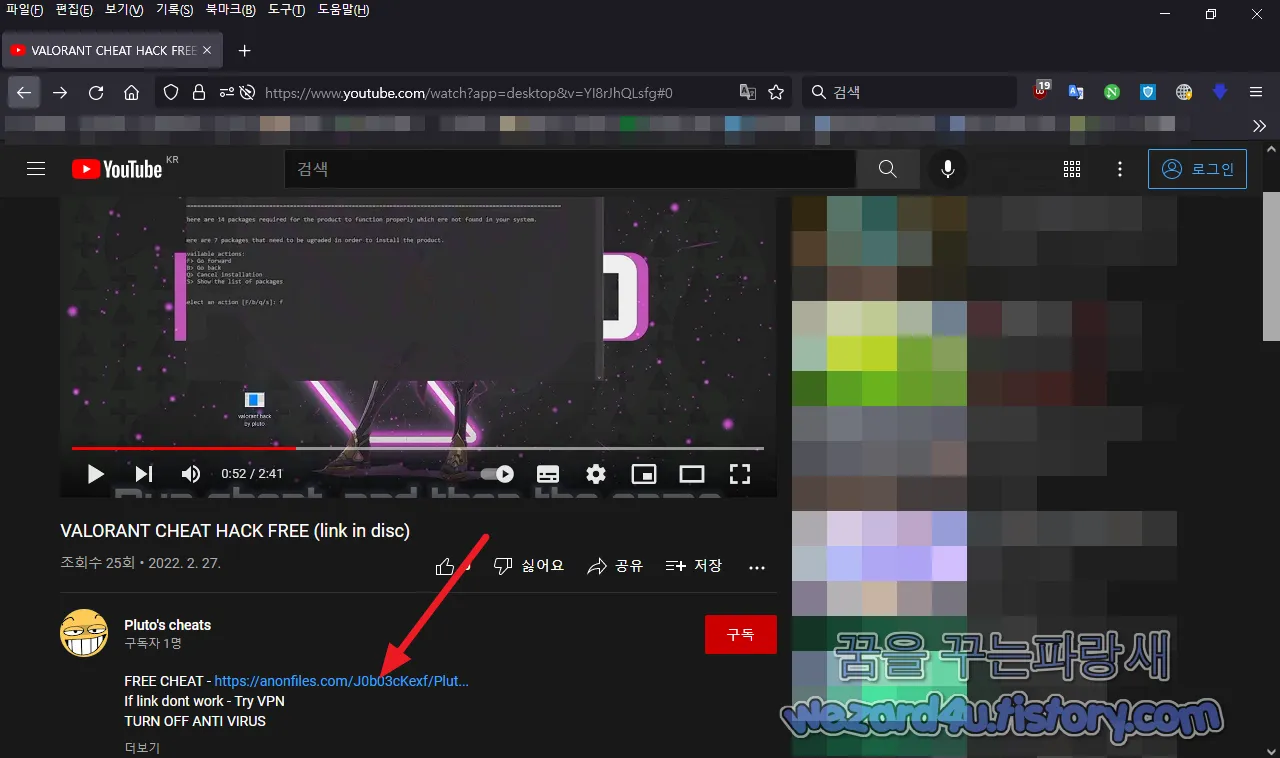

오늘은 발로란트 게임 핵을 위장한 정보 탈취형 악성코드인 Cheat installer에 대해 알아보겠습니다. 발로란트 게임은 라이엇 게임즈 에서 개발한 1인칭 슈팅 게임입니다. 일단 해당 게임의 핵으로 위장해서 악성코드가 유튜브를 통해서 유포되고 있습니다.

여기서 유튜브를 통해서 유포된다는 것은 유튜브 동영상을 보면 악성코드가 감염되는 것이 아니고 유튜브 영상을 보는 것이 아니고 악성코드 제작자가 링크를 걸어 놓은 링크에 접속해서 해당 악성코드를 다운로드를 하고 실행을 했을 때 해당 악성코드가 감염되어서 개인정보가 노출되는 것을 이야기합니다.

유튜브를 경로로 게임 핵이나 크랙을 위장하여 유포되는 사례는 과거에도 있었습니다.

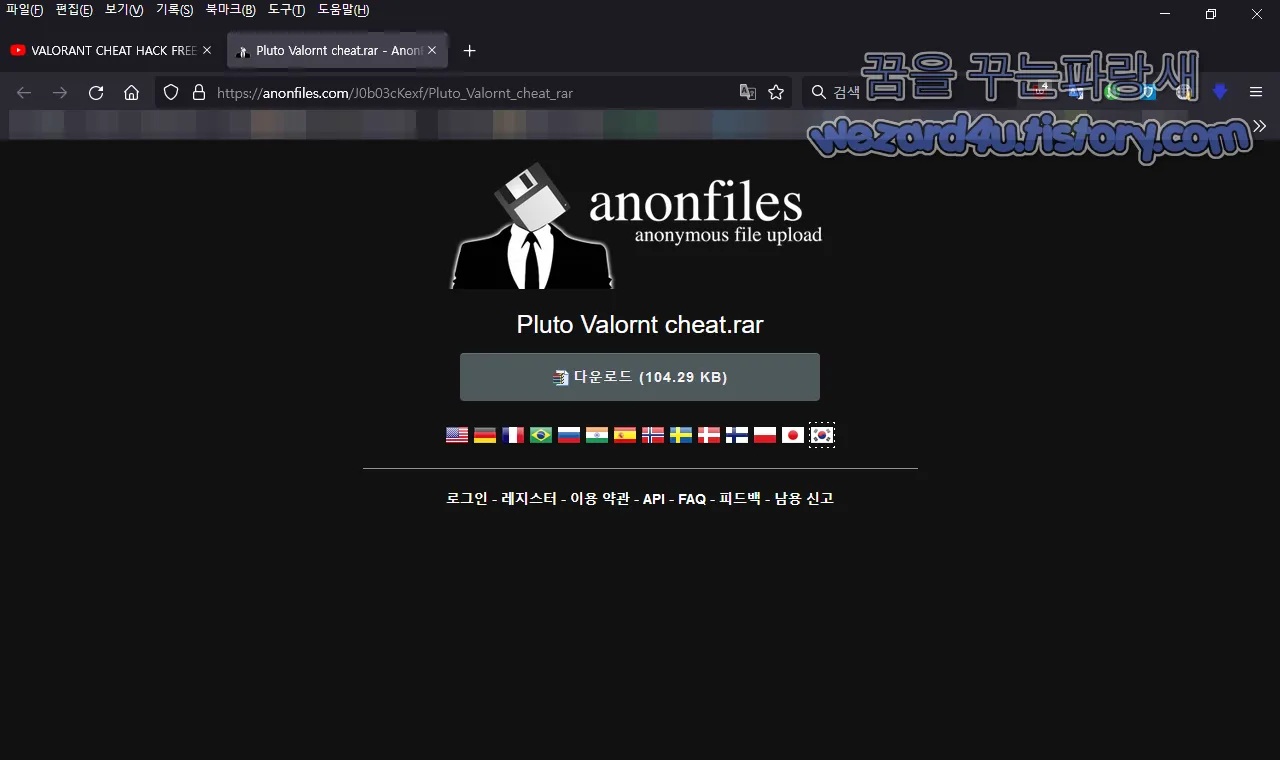

일단 해당 게임 사용자들이 발로란트 게임 핵 프로그램을 다운로드 받기 위해 해당 링크를 클릭할 때 악성코드 제작자가 만들어 놓은 다운로드 페이지로 이동합니다. 이동경로는 다음과 같습니다.

https://anonfiles(.)com/J0b03cKexf/Pluto_Valornt_cheat_rar->https://cdn-145.anonfiles(.)com/J0b03cKexf/62feef66-1646413797/Pluto%20Valornt%20cheat.rar

그리고 해당 악성코드 해쉬값은 다음과 같습니다.

파일명:Cheat installer.exe

사이즈:274 KB

CRC32:4c4bd042

MD5:6649fec7c656c6ab0ae0a27daf3ebb8e

SHA-1:e0dc4ad2ce0fc457f5979f41b0c4186756a7f40a

SHA-256:943fbead0c78c80da198e3cb1dafadf34b0584c17dd9304d91f05f574c12c246

그리고 여기서 사용자가 해당 악성코드를 다운로드 하고 실행을 하면

해당 악성코드가 실행되면 감염 시스템의 기본 정보들을 포함하여 스크린 샷, 웹 브라우저 및 VPN 클라이언트 프로그램들에 저장된 사용자 계정 정보, 가상화폐 지갑 파일들 그리고 디스코드 토큰 및 텔레그램 세션 파일들과 같은 다양한 사용자 정보들을 수집합니다. 그리고 해당 악성코드는 다음은 탈취 대상 리스트를 수집합니다.

컴퓨터 이름, 사용자 이름, IP 주소, 윈도우 버전, 시스템 정보들(CPU, GPU, RAM 등), 프로세스 목록

브라우저 종류

구글 크롬, 엣지, 파이어폭스

탈취 정보

비밀번호, 신용카드 번호, 자동채움 폼(AutoFill),북마크,쿠키

가상화폐 지갑 파일

Armory, AtomicWallet, BitcoinCore, Bytecoin, DashCore, Electrum, Ethereum, LitecoinCore, Monero, Exodus, Zcash, Jaxx

VPN 클라이언트 계정 정보 및 VPN 클라이언트 목록

ProtonVPN, OpenVPN, NordVPN

탈취 정보

계정 정보

FileZilla

호스트 주소, 포트 번호, 사용자 이름, 비밀번호

마인크래프트 VimeWorld

계정 정보,레벨,랭킹 등

스팀

클라이언트 세션 정보

텔레그램

클라이언트 세션 정보

디스코드

토큰 정보

공격자는 위에서 탈취한 정보들을 파일 형태로 생성하고 압축하여 디스코드 WebHooks API를 통해 공격자에게 전송합니다.

그리고 IDA를 통해서 Cheat installer.exe를 열어 보면 다음과 같이 보이는 것을 볼 수가 있습니다.

call string youknowcaliber.NordVPN::Decode(string s)

stloc.s 9

ldloc.s 8

call string youknowcaliber.NordVPN::Decode(string s)

stloc.s 0xA

ldsfld int32 youknowcaliber.Counting::NordVPN

ldc.i4.1

add

stsfld int32 youknowcaliber.Counting::NordVPN

ldloc.0

ldstr aVpnNordvpnAcco // "\\VPN\\NordVPN\\\\accounts.txt"

call string [mscorlib]System.String::Concat(string, string)

ldc.i4.5

newarr [mscorlib]System.String

dup

ldc.i4.0

ldstr aUsername_1 // "Username: "

stelem.ref

dup

ldc.i4.1

ldloc.s 9

stelem.ref

dup이렇게 정상적으로 악성코드가 실행되면 WebHook API를 이용하면 특정한 디스코드 서버에 데이터전송을 하고 즉 악성코드는 WebHook URL을 통해 탈취한 정보가 포함된 압축 파일을 첨부하여 POST 요청 공격자는 다음 주소로 보냅니다.

WebHook URL : https://discordapp(.)com/api/webhooks/947181971019292714/gXE5T4ZQQF0yGOhuBSDhTkFXB0ut9ai71IZmOFvsdIaznalhyvQP0h45xCss-8W7KQCo

WebHook URL : https://discord(.)com/api/webhooks/940299131098890301/RU4T0D4gNAYM0BZkAMMKQRwGBORfHiJUJ5lJ20Gd-s2yCIX9lXCbyB6yZ6zHUA5B-H42

즉 이렇게 해서 개인정보를 악의적인 목적을 가진 사람에게 개인정보를 전송됩니다. 즉 예방은 간단합니다.

불법 프로그램을 사용하지 않는 것입니다. 즉 정품 소프트웨어 사용을 하면 안전하면 기본적으로 출처가 불분명한 파일은 실행하지 말아야 하면 신뢰하는 백신 프로그램을 설치해서 실시간감시, 실시간 업데이트등을 하면 최소한 피해를 막을 수가 있으면 기본적으로 불법프로그램을 사용하지 않는 것이 제일 안전한 방법이면 안드로이드 스마트폰,iOS 스마트폰도 마찬가지입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 한국건강관리협회 사칭 보이스피싱 앱-건강관리(2022.3.11) (2) | 2022.03.15 |

|---|---|

| AMD CPU CVE-2017-5715 Spectre v2 취약점 보안 업데이트 (2) | 2022.03.14 |

| 윈도우 10 KB5011487,KB5011485 보안 업데이트 (2) | 2022.03.09 |

| 모질라 파이어폭스 98.0 보안 업데이트 (8) | 2022.03.09 |

| 어베스트 HermeticRansom 랜섬웨어 복구 도구 공개 (0) | 2022.03.05 |

| 모질라 파이어폭스 97.0.2 보안 업데이트 (0) | 2022.03.05 |

| 일본 암호화폐 거래소 비트뱅크(Bitbank) 사칭 악성코드-Bitbank.apk (6) | 2022.03.04 |

| 마이크로소프트 엣지 100 기본 암호 지원 및 PDF 축소판 보기 지원 (2) | 2022.03.01 |