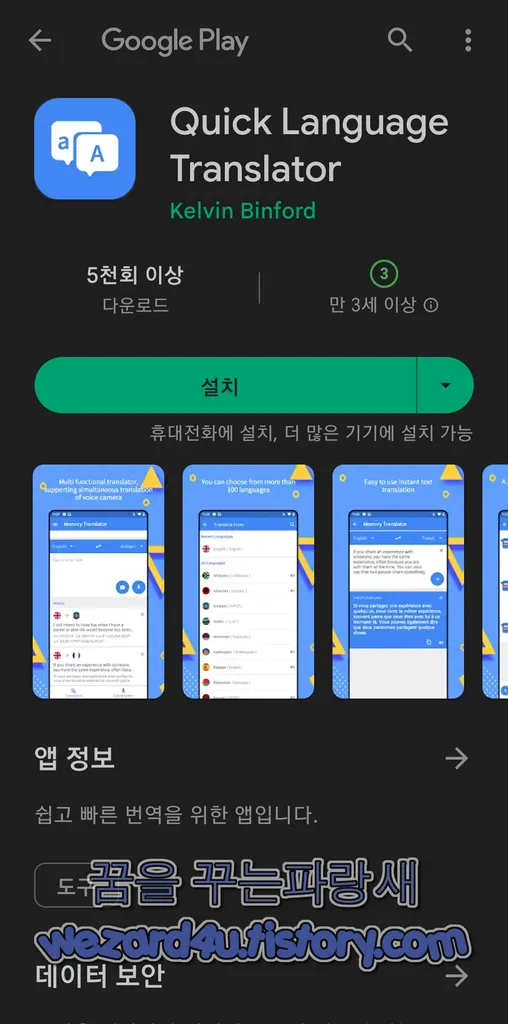

오늘은 번역기 앱 으로 위장하는 안드로이드 악성코드인 Quick Language Translator에 대해서 글을 적어 보겠습니다. 해당 악성코드는 구글 플레이 스토어에서 유포를 하고 있었으면 지금은 해당 앱은 구글 플레이 스토어 에서 내려간 상태입니다. 해당 악성코드는 번역기 앱으로 위장을 하는 악성코드로서 기본적으로 설명은 다음과 같이 돼 있습니다. "Overcome language barriers with Quick Language Translator quick access and instant free language translation. Whether you're learning a new language or traveling abroad, you'll need it.

Translator features:

Simple UI (easy to translate)

Listen to translated text

Social Media - Easily share with friends and family.

User friendly material design for ease of use by all users.

If you are a student, tourist or traveler, it will help you learn the language!

The translated text can be copied with one click.

You can use voice to translate."

쉽고 빠른 번역을 위한 앱입니다.

"Quick Language Translator 빠른 액세스 및 즉각적인 무료 언어 번역으로 언어 장벽을 극복하십시오. 새로운 언어를 배우거나 해외 여행을 가거나 상관없이 필요합니다.

번역기 기능:

간단한 UI(번역하기 쉬움)

번역된 텍스트 듣기

소셜 미디어 - 친구 및 가족과 쉽게 공유할 수 있습니다.

모든 사용자가 쉽게 사용할 수 있도록 사용자 친화적인 재질 디자인.

학생, 관광객 또는 여행자라면 언어 학습에 도움이 될 것입니다!

클릭 한 번으로 번역된 텍스트를 복사할 수 있습니다.

음성으로 번역할 수 있습니다."

그리고 해당 악성코드가 유포된 주소는 다음과 같습니다.

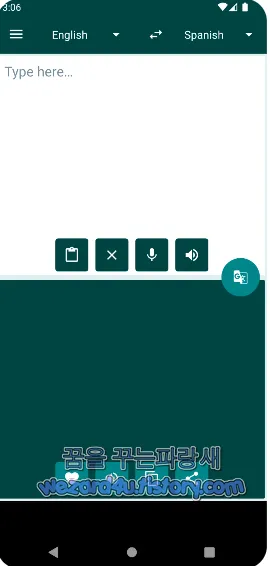

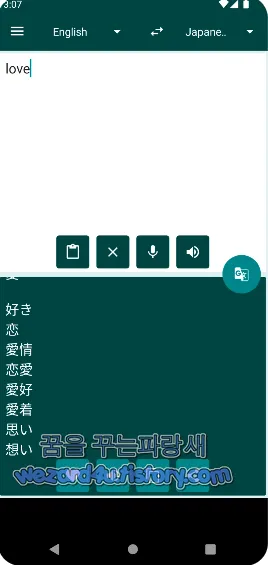

https://play.google(.)com/store/apps/details?id=com(.)offline.translate.languages.fotec일단 해당 악성코드를 실행하면 기본적으로 번역은 작동하면 구글 번역을 사용하지 않을까 생각을 합니다.

먼저 악성코드 해쉬값은 다음과 같습니다.

파일명:Quick Language Translator_20.1.5.apk

사이즈:7.82 MB

CRC32:da1d9ba9

MD5:174d31edcec73b9f3542c013dbbcc943

SHA-1:f21450e9857891a54e282dcfa8a873f46a83f259

SHA-256:f78046503859e0c6161808b2e577f0a766447526c7e69168e4644a7116e597ad

SHA-512:32ca0eeff1858dcb10305fdbfa3f28fd99d9bfcb402cd483b8ca4e1426b171a408c48dd7d7c9038aae5b91e7dbae7c387261d45abac69255cf9463c8a054cdc0

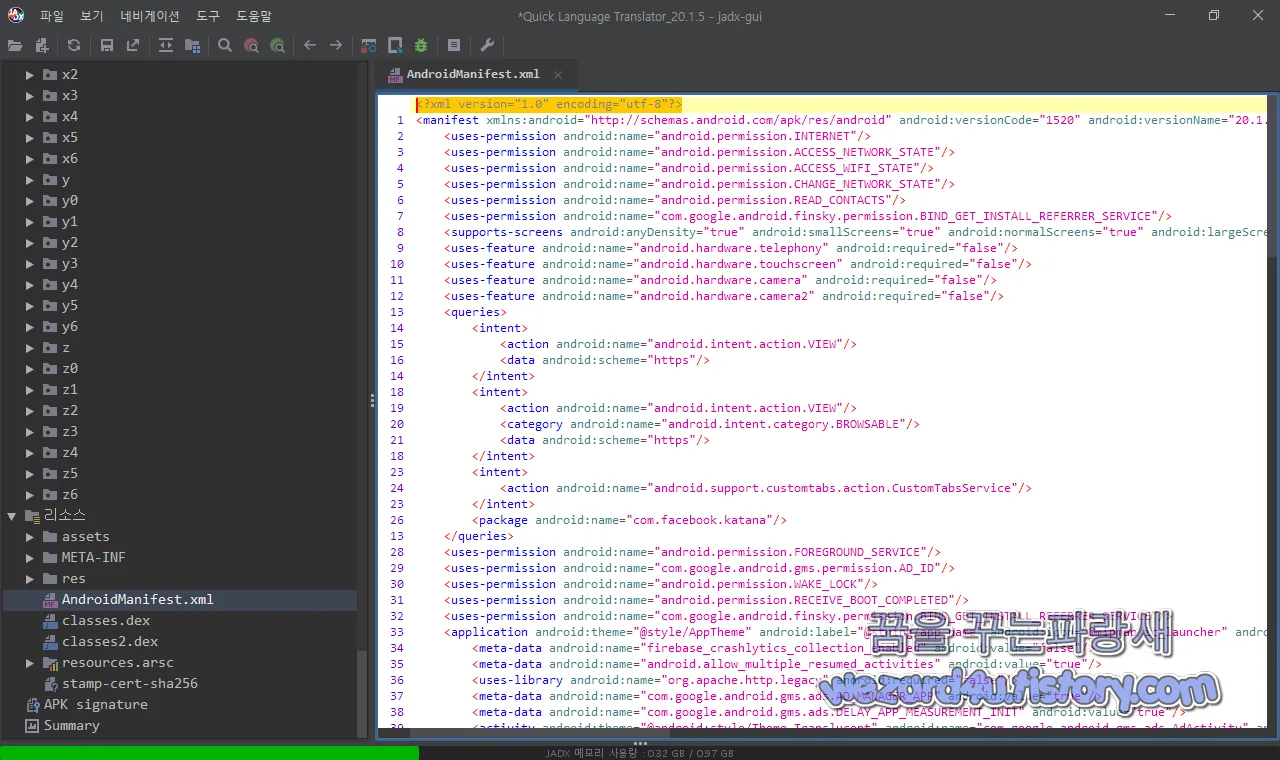

그리고 해당 안드로이드 악성코드인 Quick Language Translator 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE"/>

<uses-permission android:name="android.permission.CHANGE_NETWORK_STATE"/>

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<uses-permission android:name="com.google.android.finsky.permission.BIND_GET_INSTALL_REFERRER_SERVICE"/>

<supports-screens android:anyDensity="true" android:smallScreens="true" android:normalScreens="true" android:largeScreens="true" android:xlargeScreens="true"/>

<uses-feature android:name="android.hardware.telephony" android:required="false"/>

<uses-feature android:name="android.hardware.touchscreen" android:required="false"/>

<uses-feature android:name="android.hardware.camera" android:required="false"/>

<uses-feature android:name="android.hardware.camera2" android:required="false"/>

기본적으로 인터넷 연결 긜고 연락처 읽기 권한이 있는것을 확인을 할수가 있습니다.

그리고 dexe 파일은 2개가 존재하면 해쉬값은 다음과 같습니다.

classes:sha256:13258396f333199c9d32f77d216417cfc1a31acc0a689f9562f17a78eb202458

classes2:sha256:cf50fc0552509789b6921ce5eb59136f6bf00ee12ceaeb01d6cd152f856a6f7a

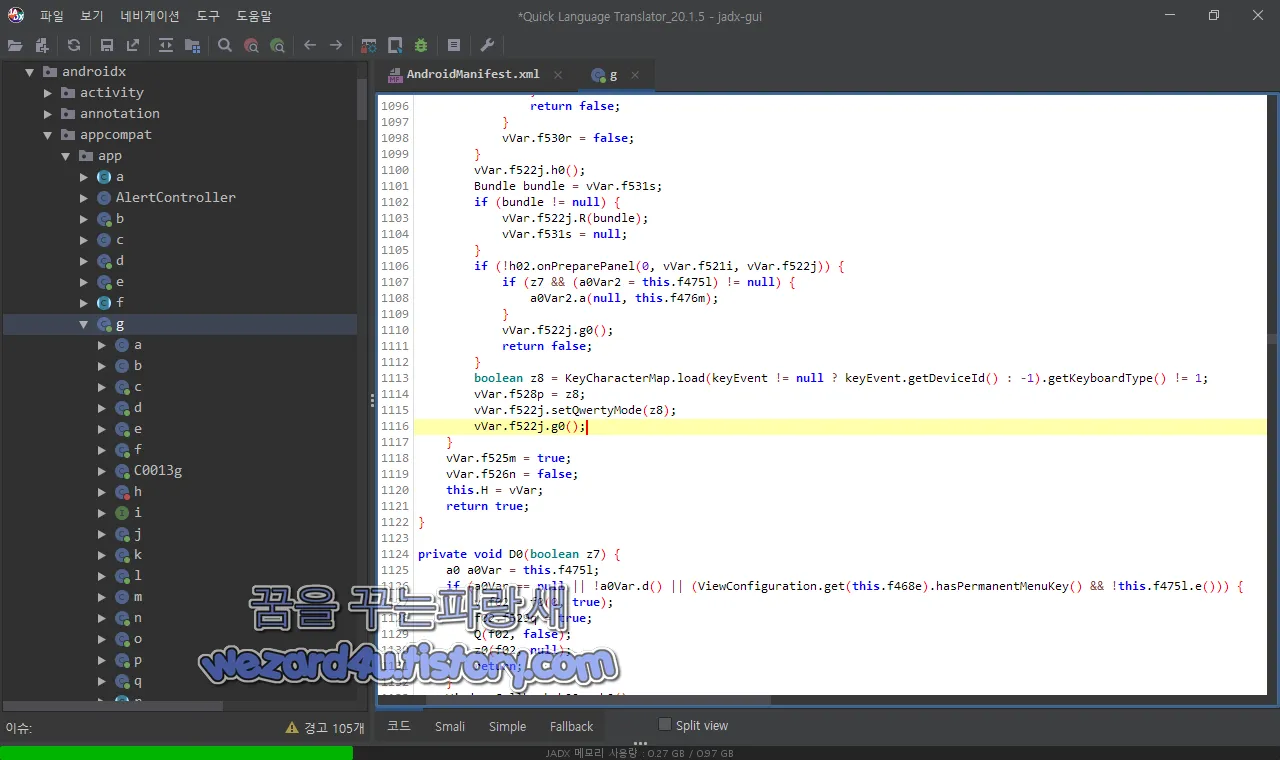

그리고 IMEI 관련 코드는 androidx.appcompat.app.g 경로에 있습니다.

Bundle bundle = vVar.f531s;

if (bundle != null) {

vVar.f522j.R(bundle);

vVar.f531s = null;

}

if (!h02.onPreparePanel(0, vVar.f521i, vVar.f522j)) {

if (z7 && (a0Var2 = this.f475l) != null) {

a0Var2.a(null, this.f476m);

}

vVar.f522j.g0();

return false;

}

boolean z8 = KeyCharacterMap.load(keyEvent != null ? keyEvent.getDeviceId() : -1).getKeyboardType() != 1;

vVar.f528p = z8;

vVar.f522j.setQwertyMode(z8);

vVar.f522j.g0();

}

vVar.f525m = true;

vVar.f526n = false;

this.H = vVar;

return true;

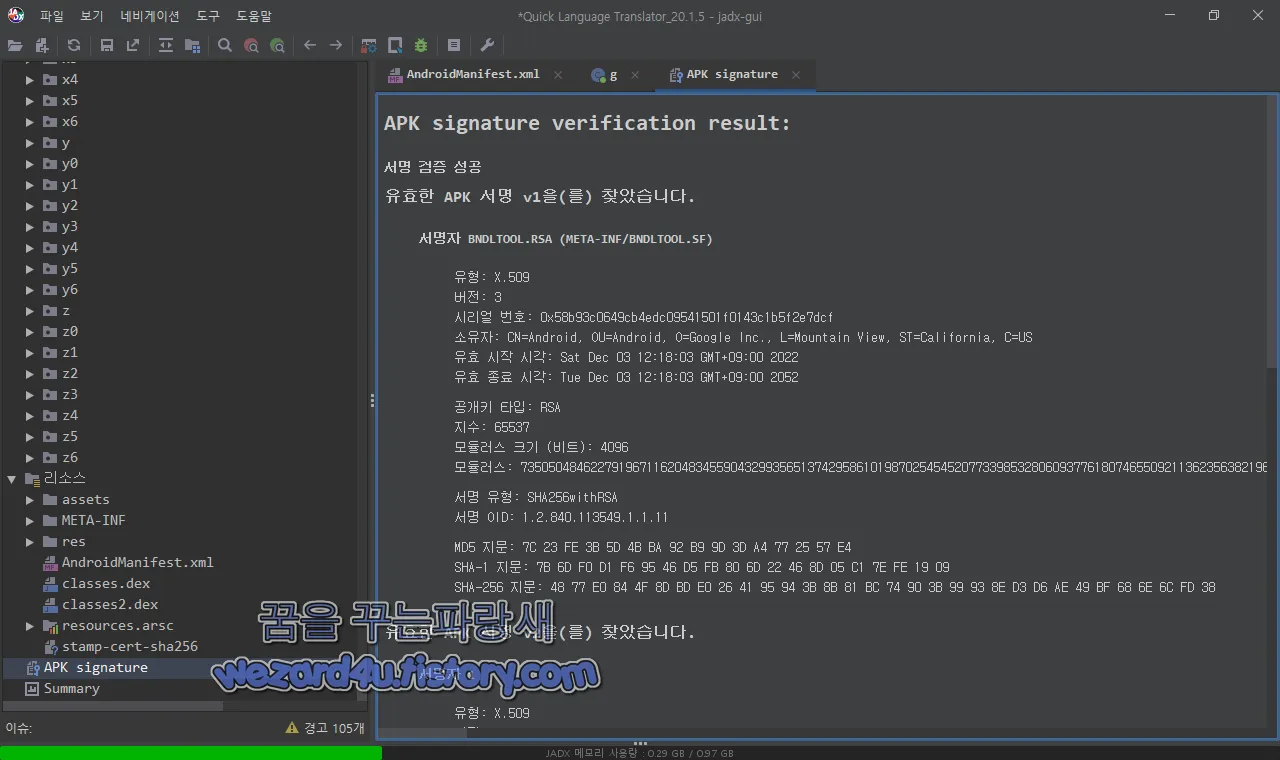

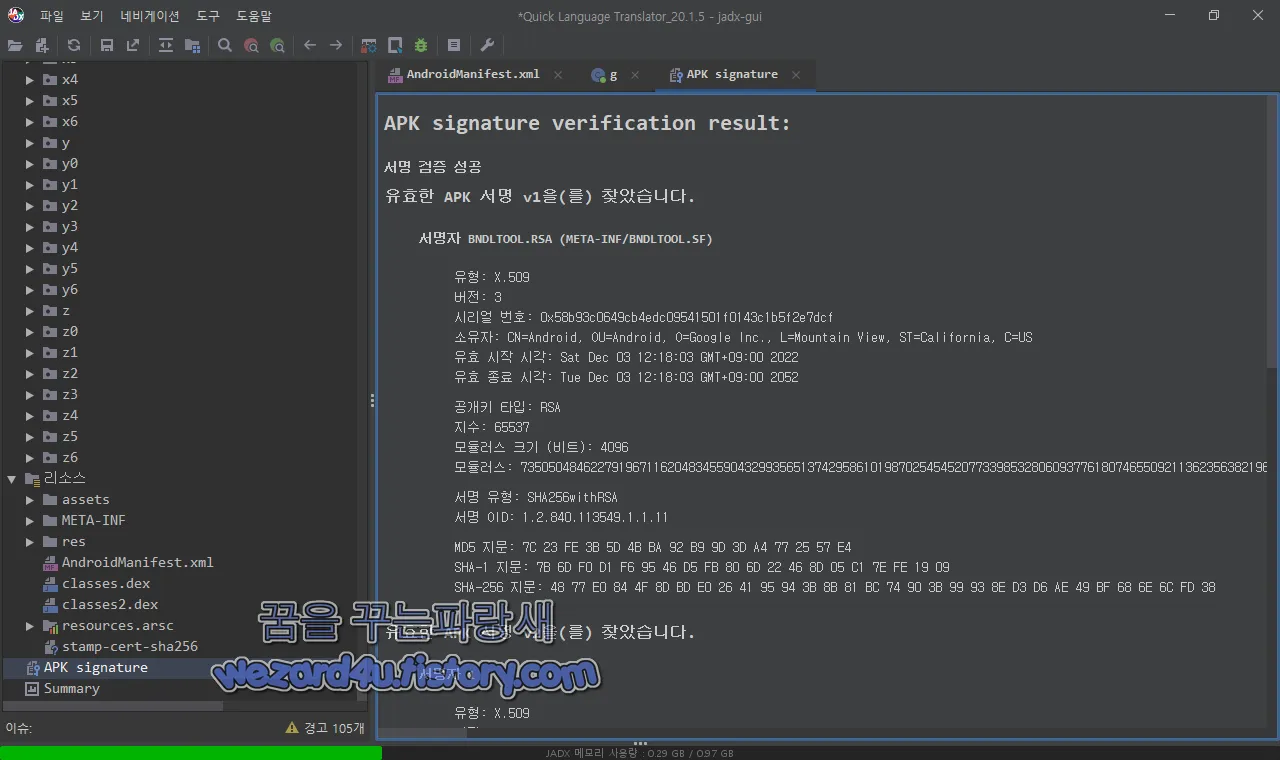

}악성코드 인증서 정보는 다음과 같습니다.

서명 검증 성공

유효한 APK 서명 v1을(를) 찾았습니다.

서명자 BNDLTOOL.RSA (META-INF/BNDLTOOL.SF)

유형: X.509

버전: 3

시리얼 번호: 0x58b93c0649cb4edc09541501f0143c1b5f2e7dcf

소유자: CN=Android, OU=Android, O=Google Inc., L=Mountain View, ST=California, C=US

유효 시작 시각: Sat Dec 03 12:18:03 GMT+09:00 2022

유효 종료 시각: Tue Dec 03 12:18:03 GMT+09:00 2052

공개키 타입: RSA

지수: 65537

모듈러스 크기 (비트): 4096

모듈러스: 735050484622791967116204834559043299356513742958610198702545452077339853280609377618074655092113623563821964944890329300153298747699464141933784167831531756994002655695981410975692411538540627134610356347033281011887692348677857613957614937190348600582719286063125717497053005410139942805290630884602536761870129973302749812343874593337807204643604044539993111755850536126574470035468246451592097963695658917758250347897584939752546861693485985197066656220607476444463358923858365042921551960283055428522104165363694759982392353001188216088423430039895030650398433914363160170472417606487268263959873610400871795060667758339561118757867515113962746812010921244883561935436113532666402611164803461305693708071885727923117097060959382120226269451400756209901204489255503060483374753472322131997381917193522580460828481376246982950386129216570505472015604151354595603975131288977634401420384881233238545057369568430739009771447700751606813210723491235095635997058337873675933869449345812937290002534033173030561620311243428832556455222038133388512889238325770300236307885140467595186876193709722954477442772437893976823347659892926926257495379218583421367853823815332282685514851674586776055023399236962373971393537200559427375256399389

서명 유형: SHA256withRSA

서명 OID: 1.2.840.113549.1.1.11

MD5 지문: 7C 23 FE 3B 5D 4B BA 92 B9 9D 3D A4 77 25 57 E4

SHA-1 지문: 7B 6D F0 D1 F6 95 46 D5 FB 80 6D 22 46 8D 05 C1 7E FE 19 09

SHA-256 지문: 48 77 E0 84 4F 8D BD E0 26 41 95 94 3B 8B 81 BC 74 90 3B 99 93 8E D3 D6 AE 49 BF 68 6E 6C FD 38

2022-12-29 00:35:50 UTC 기준 바이러스 토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

Ad-Aware:Trojan.GenericKD.64452235

Alibaba:Trojan:Android/Agent.7edfea06

Antiy-AVL:Trojan/Android.Piom

Arcabit:Trojan.Generic.D3D7768B

Avast-Mobile:APK:RepMalware [Trj]

Avira (no cloud):ANDROID/Agent.hesus

BitDefender:Trojan.GenericKD.64452235

Cynet:Malicious (score: 99)

DrWeb:Android.DownLoader.5207

Emsisoft:Trojan.GenericKD.64452235 (B)

eScan:Trojan.GenericKD.64452235

ESET-NOD32:A Variant Of Android/Agent.CWO

Fortinet:Android/Agent.CWO!tr

GData:Trojan.GenericKD.64452235

Google:Detected

Gridinsoft (no cloud):Trojan.U.Gen.bot

Ikarus:Trojan.AndroidOS.Agent

K7GW:Trojan ( 0058c8a61 )

Kaspersky:HEUR:Trojan.AndroidOS.Jocker.wm

Kingsoft:Android.Troj.Generic.jm.(kcloud)

MAX:Malware (ai Score=99)

McAfee:Artemis!174D31EDCEC7

McAfee-GW-Edition:Artemis!Trojan

NANO-Antivirus:Trojan.Android.Dwn.jtziqa

Symantec:Trojan.Gen.2

Symantec Mobile Insight:AppRisk:Generisk

Tencent:Dos.Trojan.Piom.Pcnw

Trellix (FireEye):Trojan.GenericKD.64452235

Trustlook:Android.Malware.Trojan

VIPRE:Trojan.GenericKD.64452235

악성코드가 사용하는 IP 주소는 다음과 같습니다.

161.117.155(.)97

43.154.2(.)131

161.117.155(.)70

입니다. 개인적으로 V3도 훌륭한 백신 프로그램을 만드는 회사라고 생각하지만, 구글 플레이 스토어 등에 유포되는 악성코드에 빠르게 대응하려면 해외 보안 업체 제품을 사용하시는 것이 어떡할까 개인적으로 생각합니다.

일단 안드로이드 스마트폰을 사용하시는 분들은 기본적으로 백신 앱등은 설치를 해서 사용을 하시는 것이 안전하게 스마트폰을 사용하는 방법이 아닐까 생각을 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 메타 플랫폼즈 잉크의 개인정보 이용내역 통지를 확인 메세지 이란(2023.1.08) (2) | 2023.01.08 |

|---|---|

| 일본 ETC 로 위장한 피싱 메일-meisai oogril cc (2) | 2023.01.05 |

| Internet Explorer 11 영향으로 파이어폭스 사용자 에이전트(User Agent) 변경 (2) | 2023.01.05 |

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-rakoten co ip ivgkmgtx ml(2023.1.1) (2) | 2023.01.04 |

| 문의사항으로 유포 되고 있는 워드 악성코드-_문의사항_.docx(2022.11.02) (2) | 2022.12.31 |

| 가상화폐 거래소 바이낸스(Binance) 피싱 사이트-rbinance (0) | 2022.12.29 |

| 넷플릭스 피싱 사이트-service-office fr(2022.12.26) (2) | 2022.12.27 |

| 사진 편집 로 위장 하고 있는 안드로이드 악성코드-Freesia Camera&Photo Filters (0) | 2022.12.26 |