오늘은 일본의 인터넷 종합 서비스 제공 업체이면서 일본 최대 인터넷 쇼핑몰인 라쿠텐 이치바(楽天市場) 와 종합 여행 사이트 라쿠텐 트래블(楽天トラベル), 일본 내 최대 고객 수를 확보 중인 라쿠텐 카드(楽天カード), 일본 최초의 캐쉬리스 결제 서비스 중 하나인 라쿠텐 에디(楽天Edy) 등이 대표적인 서비스의 계정을 탈취하기 위해서 만들어진 피싱 사이트인 rakoten co ip ivgkmgtx ml 에 대해 글을 적어 보겠습니다.일단 해당 사이트는 지난 피싱 사이트처럼 Let's Encrypt 인증서를 사용을 안 한 것이 특징이면 그냥 http 형식으로 연결되는 것을 확인할 수가 있었습니다.

즉 정상적인 https로 위장을 하려고 악용이 되는 부분입니다. 유포 사이트는 다음과 같습니다.

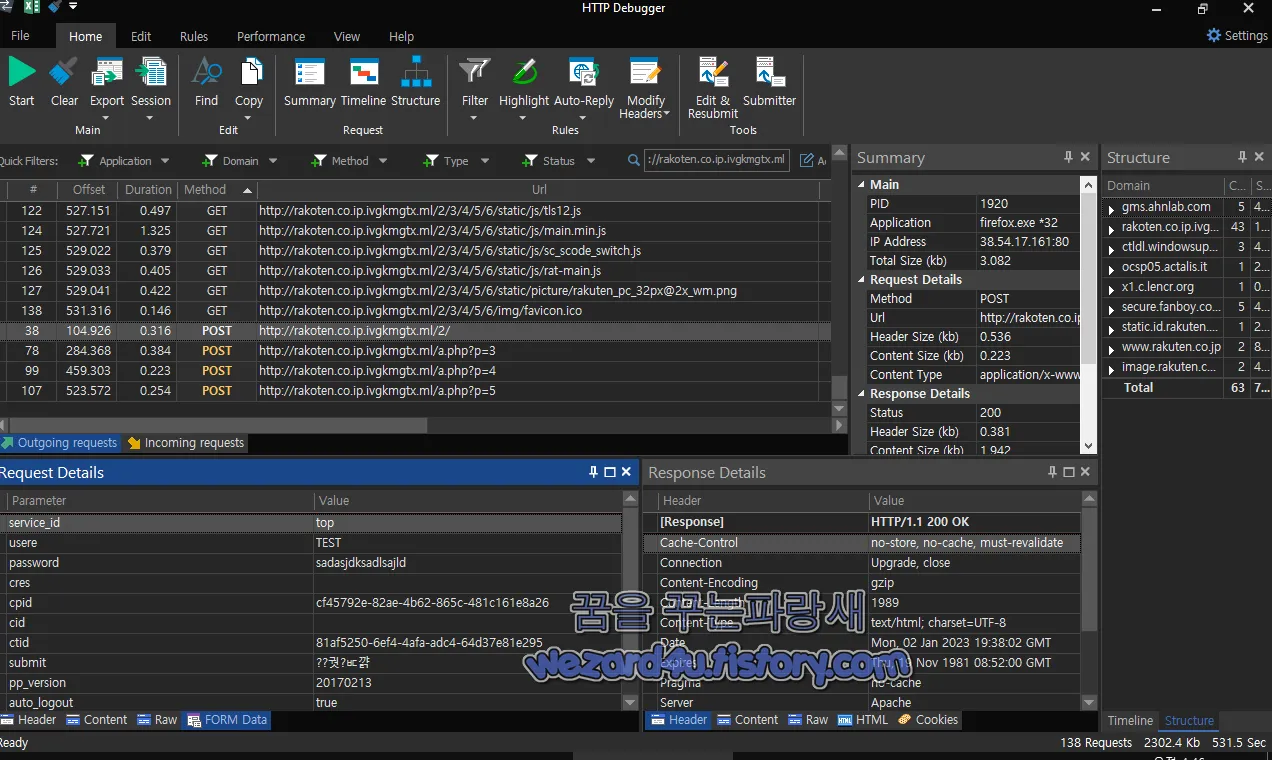

http://rakoten.co(.)ip.ivgkmgtx(.)ml/사이트에 접속하면 오른쪽 위에 보면 일본어, 영어, 중국어를 언어 설정을 변경할 수가 있게 해두었지만, 그냥 일본어만 나옵니다. 왜 피싱 사이트 이기 때문이면 웹 소스를 보면 그냥 일본어밖에 없습니다. 여기서 아이디, 비밀번호를 입력하면 다음과 같은 화면과 글자를 볼 수가 있습니다.

그리고 언제나 다음과 같은 글을 확인할 수가 있습니다.

Rakutenのセキュリティシステム。 私たちは最近、珍しいログイン活動を発見しました。 アカウントを保護するには、必要な手順を続けてください。

お支払い方法を更新してください!

中断して申し訳ありませんが、お支払い方法の認証に問題があります. お客様の情報を保護するため、お客様の情報が当社のシステムに対して検証されるまで、当社のシステムは一時的にお客様のアカウントに制限を設けています. この手順を完了した直後にアカウントを元に戻すことができます.

(Rakuten의 보안 시스템. 우리는 최근 특이한 로그인 활동을 발견했습니다. 계정을 보호하려면 필요한 단계를 계속하세요.

결제 방법을 업데이트하세요!

죄송합니다. 결제 방법을 인증하는 데 문제가 있습니다. 귀하의 정보를 보호하기 위해 귀하의 정보가 당사 시스템에 대해 검증될 때까지 당사 시스템은 일시적으로 귀하의 계정에 제한이 있습니다. 이 절차를 완료한 직후 계정을 취소할 수 있습니다.)

그리고 楽天会員規約/楽天スーパーポイント利用規約/楽天アフィリエイトパートナー規約

楽天会員規約

즉 보안 시스템에서 로그인에 문제가 발생해서 계정을 보호하려고 하면 결제 방법을 선택해 달라는 것을 볼 수가 있습니다.

그리고 다음으로 진행하면 여기서 이메일 주소, 우편번호, 사는 곳, 생년월일, 전화번호 입력을 요구하면 동의를 하고 진행을 하면 다음의 주소로 이동하는 것을 볼 수가 있습니다.

(라쿠텐 회원 규약/라쿠텐 슈퍼 포인트 이용 규약/라쿠텐 제휴 파트너 규약

라쿠텐 회원 규약)

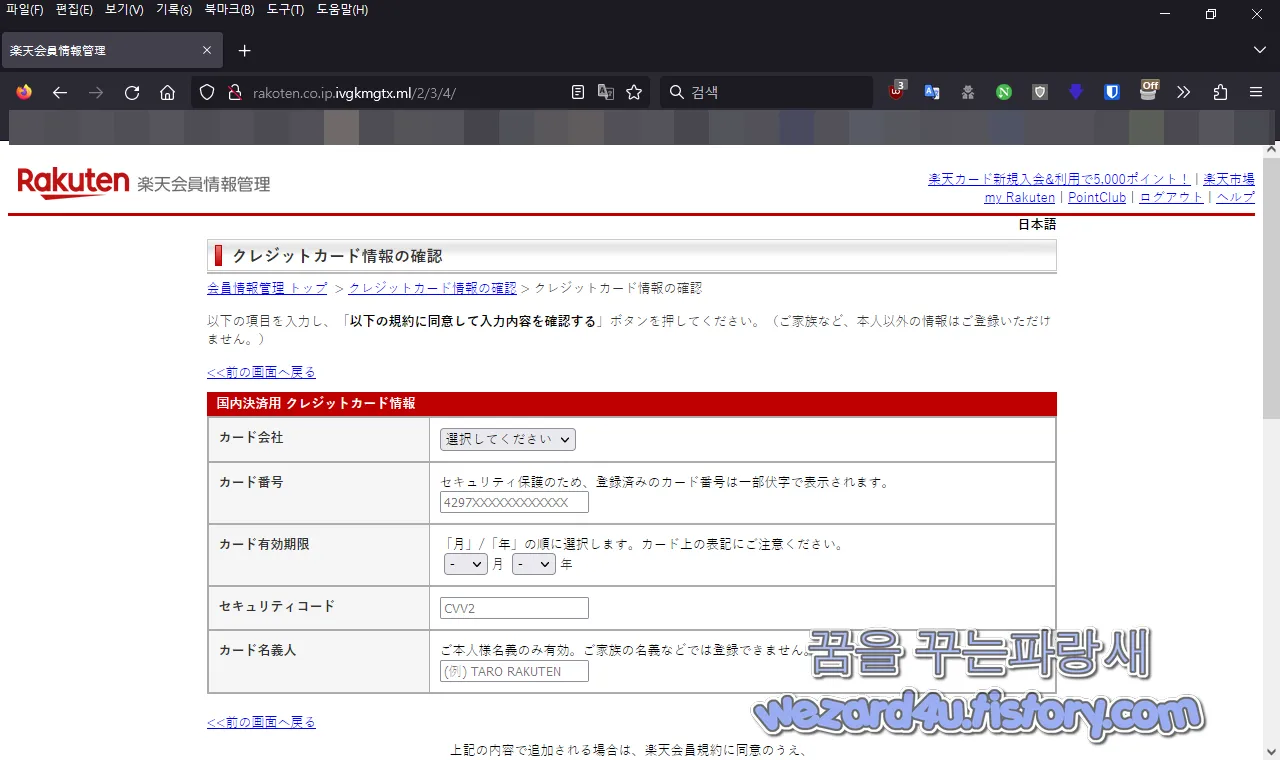

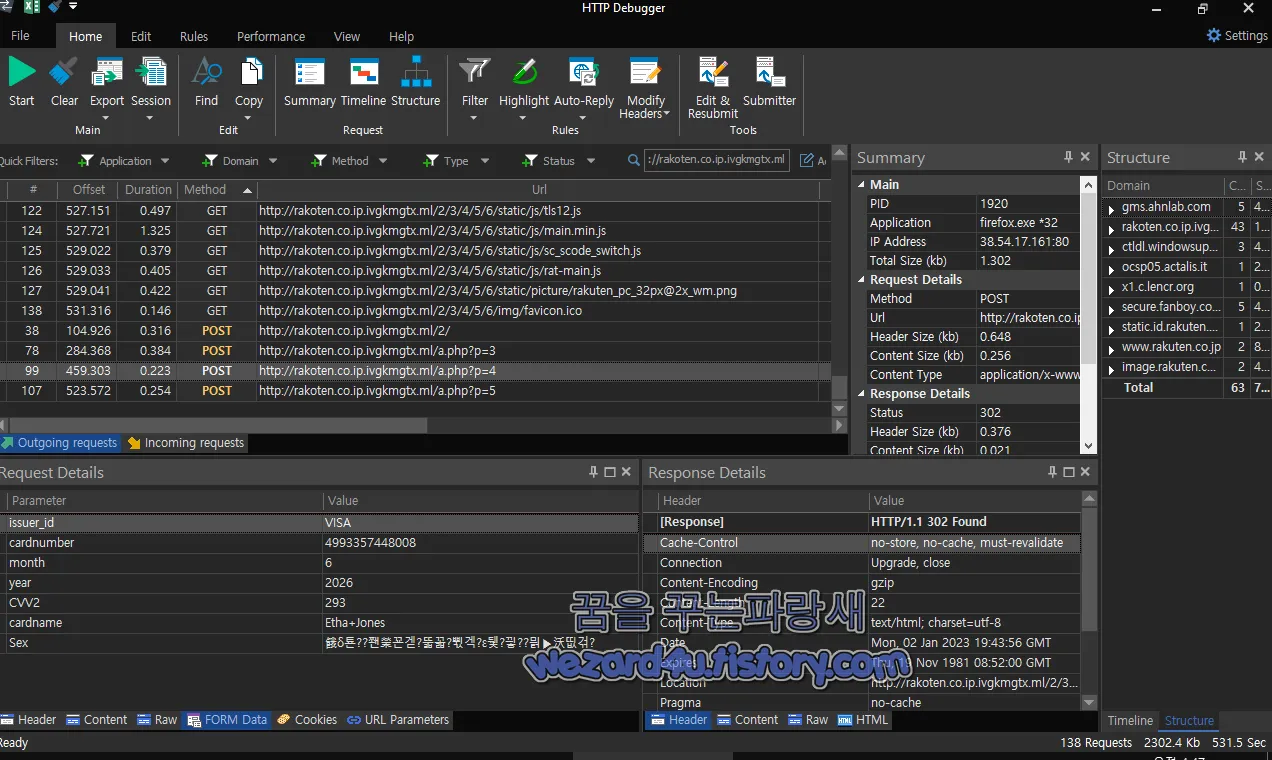

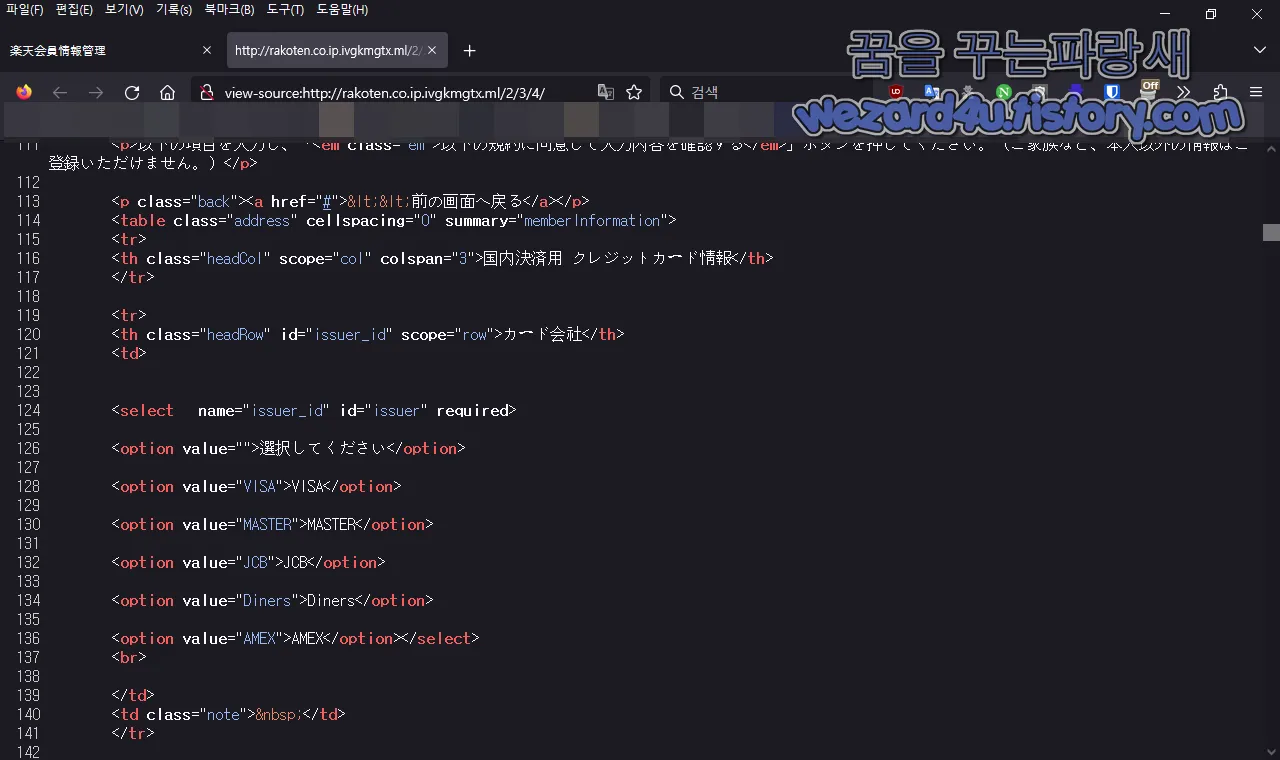

그리고 마지막 작업으로 신용카드 정보를 훔치려고 신용카드 회사(VISA,MASTER,JCB,Diners,AMEX) 가 준비된 것을 확인할 수가 있습니다. 그리고 신용카드에서 중요한 것 중 하나인 CVC 코드, 카드 유효기간을 수집하는 것을 확인할 수가 있습니다.

해당 부분에 신용카드 정보를 입력하면 다음 사이트로 이동합니다.

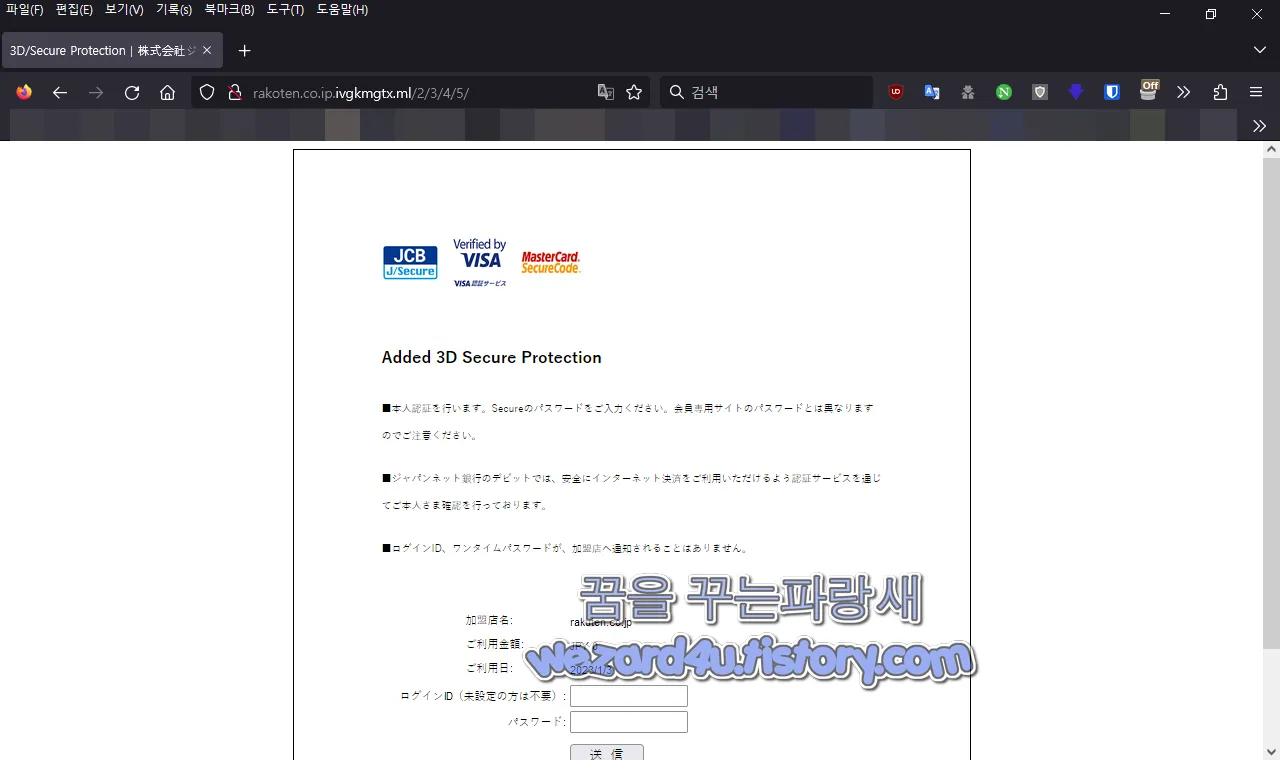

Added 3D Secure Protection이라고 해서 화면을 보여주고 내용은 다음과 같습니다.

Added 3D Secure Protection

■本人認証を行います。Secureのパスワードをご入力ください。会員専用サイトのパスワードとは異なりますのでご注意ください。

■ジャパンネット銀行のデビットでは、安全にインターネット決済をご利用いただけるよう認証サービスを通じてご本人さま確認を行っております。

■ログインID、ワンタイムパスワードが、加盟店へ通知されることはありません。

Added 3D Secure Protection

■ 본인 인증을 실시합니다. Secure 비밀번호를 입력하십시오. 회원 전용 사이트의 비밀번호와 다르므로 주의해 주십시오.

■ 재팬 넷 은행의 직불에서는 안전하게 인터넷 결제를 이용할 수 있도록 인증 서비스를 통해 본인 확인을 실시하고 있습니다.

■ 로그인 ID, 일회용 비밀번호가 가맹점에 통지되지 않습니다.

이렇게 개인정보를 수집하면 2023-01-02 17:00:51 UTC 바이러스토탈 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

Antiy-AVL:Malicious

Avira:Phishing

BitDefender:Malware

CRDF:Malicious

CyRadar:Malicious

Emsisoft:Phishing

ESET:Phishing

Forcepoint ThreatSeeker:Phishing

Fortinet:Phishing

G-Data:Malware

Google Safebrowsing:Phishing

Kaspersky:Phishing

Lionic:Phishing

malwares(.)com URL checker:Malicious

Netcraft:Malicious

OpenPhish:Phishing

Phishing Database:Phishing

Seclookup:Malicious

Segasec:Phishing

Sophos:Phishing

Viettel Threat Intelligence:Malicious

VIPRE:Malicious

URLQuery:Suspicious

기본적으로 이런 피싱 사이트에서 피해를 최소화하려면 반드시 브라우저에 있는 기본 피싱 사이트 및 악성코드 유포 사이트 차단 기능을 활성화돼 있는 것을 비활성화하는 것을 하지 말아야 하면

그리고 브라우저에서 Emsisoft Browser Security 같은 부가기능을 설치해서 운영하는 것도 좋은 방법이면 그리고 백신 프로그램에서도 피싱 사이트들을 차단을 하고 있으니 기본적으로 실시간 감시 및 실시간 업데이트 상태로 유지하는 것을 추천하면 윈도우 에서도 스마트스크린 기능을 끄지 말고 사용을 하는 것이 안전합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 명품 구매 대행으로 위장하고 있는 스미싱 사이트-GLOBAL몰(2023.1.4) (0) | 2023.01.09 |

|---|---|

| 메타 플랫폼즈 잉크의 개인정보 이용내역 통지를 확인 메세지 이란(2023.1.08) (2) | 2023.01.08 |

| 일본 ETC 로 위장한 피싱 메일-meisai oogril cc (2) | 2023.01.05 |

| Internet Explorer 11 영향으로 파이어폭스 사용자 에이전트(User Agent) 변경 (2) | 2023.01.05 |

| 번역기 앱 으로 위장 하고 있는 안드로이드 악성코드-Quick Language Translator (0) | 2023.01.03 |

| 문의사항으로 유포 되고 있는 워드 악성코드-_문의사항_.docx(2022.11.02) (2) | 2022.12.31 |

| 가상화폐 거래소 바이낸스(Binance) 피싱 사이트-rbinance (0) | 2022.12.29 |

| 넷플릭스 피싱 사이트-service-office fr(2022.12.26) (2) | 2022.12.27 |