오늘은 일본 ETC 서비스로 위장한 피싱 메일 meisai oogril cc에 대해 알아보겠습니다. 개인적으로 일본 피싱 메일을 최근에 자주 받아 보는 것 같습니다. 일단 해당 ETC가 도대체 무엇인지 몰라서 한번 야후 재팬에 검색을 해보았습니다.

일단 보니까 ETC(Electronic Toll Collection System)이라고 해서 전자요금수수시스템이라고 해서 5.8GHz대의 액티브 방식 DSRC (협력 통신)에 의한 무선 통신을 이용하여 통행 차량의 요금 수수를 하는 시스템이며 한국으로 치면 하이패스 시스템하고 비슷하다고 생각을 하시면 됩니다.

일단 해당 야후 재팬을 통해서 해당 ETC 공식 사이트에 접속해 보니까 해당 부분을 악용해서 피싱 메일을 보내는 것을 확인했고 일본에서도 ETC 서비스가 중지되었다니 하는 방식으로 보내는 것 같습니다. 일단 제가 받은 이메일 내용은 다음과 같습니다.

平素よりETC利用照会サービスをご利用いただき、誠にありがとうございますこのメールは、ETC利用照会サービス(登録型)にご登録されていて、420日間ログインのない方にお送りしています。

お客様のユーザーIDは、解約予定日までにログインいただけないと登錄が解約となります。

※ETC利用照会サービス(登錄型)は420日間ログインがない。ユーザーIDの登錄が自動的に解約となります。

ユーザーID】

몰라도 됩니다.

【解約予定日】

2022年01月05日

なお、登錄が自動に解約となりました場合も、再度登録いただければご利用いただけます。

解約予定日までに下記のURLから本サービスにログインしていただきますと、ご登録は継続されます。ログイン後の特別な操作は必要ありません。

※登録が継続された際のお知らせはございません。

※パスワードがわからない場合も下記URLから新パスワードの発行を行えます。

【ETC利用照会サービス(登錄型)ログイン】

www2.etc-meisai(.)jp/etc/

※このURLの有効期間は手続き受付時より48時間です。

(有効期限 2022/01/04 23:59)

なお、登錄が自動に解約となりました場合も、再度登録いただければご利用いただけます。

※このメールは送信専用です。このアドレスに送信いただいても返信いたしかねますので、あらかじめご了承願います。

※本メールに心当たりがない場合は、速やかに削除お願いいたします。

なお、ご不明な点につきましては、お手数ですが、ETC利用照会サービス事務局にお問い合わせください。

■ETC利用照会サービス事務局

年中無休 9:00~18:00

ナビダイヤル 0570-001069

(ナビダイヤルがご利用いただけないお客さま 045-477-1262)

(본래 ETC 이용 조회 서비스를 이용해 주셔, 정말로 감사합니다. 이 메일은, ETC 이용 조회 서비스(등록형)에 등록되어 있어, 420일간 로그인이 없는 분에게 보내고 있습니다. 고객의 사용자 ID는 해지 예정일까지 로그인할 수 없으면 등장이 해지됩니다.

※ETC 이용 조회 서비스(등록형)는 420일간 로그인이 없다. 사용자 ID의 등등이 자동으로 해지됩니다.

【유저 ID】

【해지 예정일】

2022년 01월 05일

덧붙여 등등이 자동으로 해약되었을 경우도, 다시 등록해 주시면 이용하실 수 있습니다. 해약 예정일까지 아래 URL에서 본 서비스에 로그인하시면 등록이 계속됩니다. 로그인 후 특별한 조작은 필요하지 않습니다.

※등록이 계속되었을 때의 알림은 없습니다.

※비밀번호를 모르는 경우도 아래 URL에서 새 비밀번호를 발행할 수 있습니다.

【ETC 이용 조회 서비스(등록형) 로그인】

www2.etc-meisai(.)jp/etc/※이 URL의 유효기간은 수속 접수 시보다 48시간입니다.

(유효 기한 2022/01/04 23:59)

덧붙여 등등이 자동으로 해약되었을 경우도, 다시 등록해 주시면 이용하실 수 있습니다.

※이 메일은 송신 전용입니다. 이 주소로 보내 주셔도 회신하기 어려워서, 미리 양해 바랍니다.

※본 메일에 마음이 닿지 않는 경우는, 신속하게 삭제 부탁하겠습니다.

덧붙여 불명한 점에 대해서는, 수고스럽지만, ETC 이용 조회 서비스 사무국에 문의해 주세요.

■ ETC 이용 조회 서비스 사무국

연중무휴 9:00~18:00

네비 다이얼 0570-001069

(나비 다이얼을 이용하실 수 없는 고객 045-477-1262)

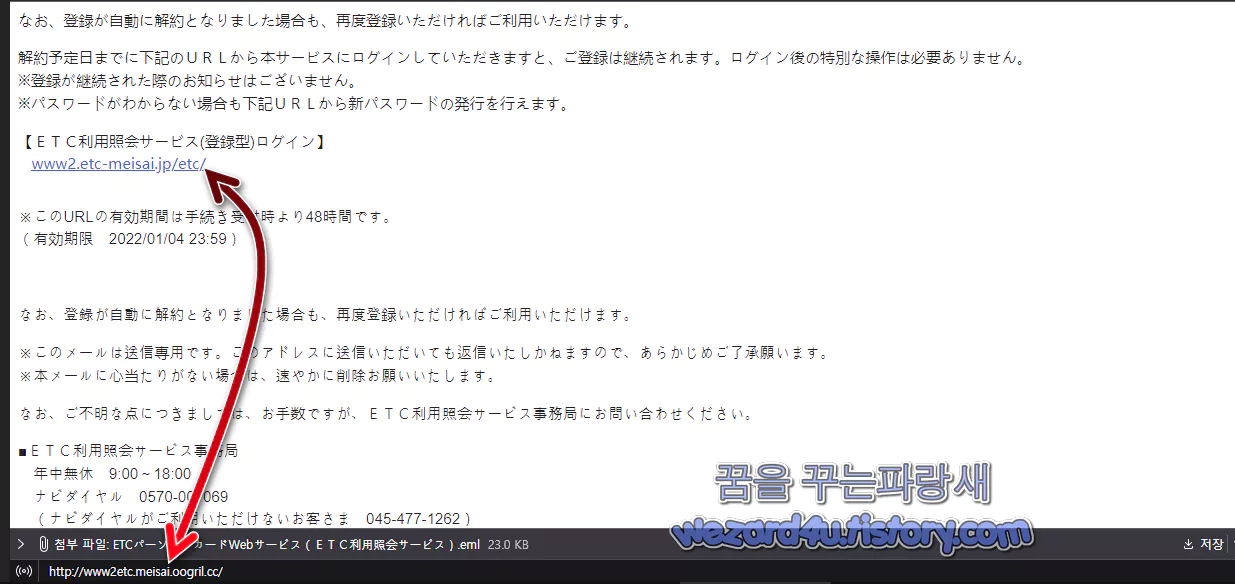

일단 해당 메일에 있는 주소는 기본적으로 공식 링크를 사용하고 있지만, 실제적으로는 공식 주소가 아닌 피싱 사이트에 접속을 하게 돼 있습니다. 즉 사용자가 해당 사이트가 보기에는 진짜 사이트이지만 실제로는 가짜 사이트가 링크된 경우입니다. 일단 접속 과정은 다음가 같습니다.

www2.etc-meisai(.)jp/etc/->http://www2etc.meisai(.)oogril.cc/

<A

href="http://www2etc.meisai.oogril(.)cc">www2.etc-meisai(.)jp/etc/</A></P>이렇게 된다고 생각하시면 됩니다.

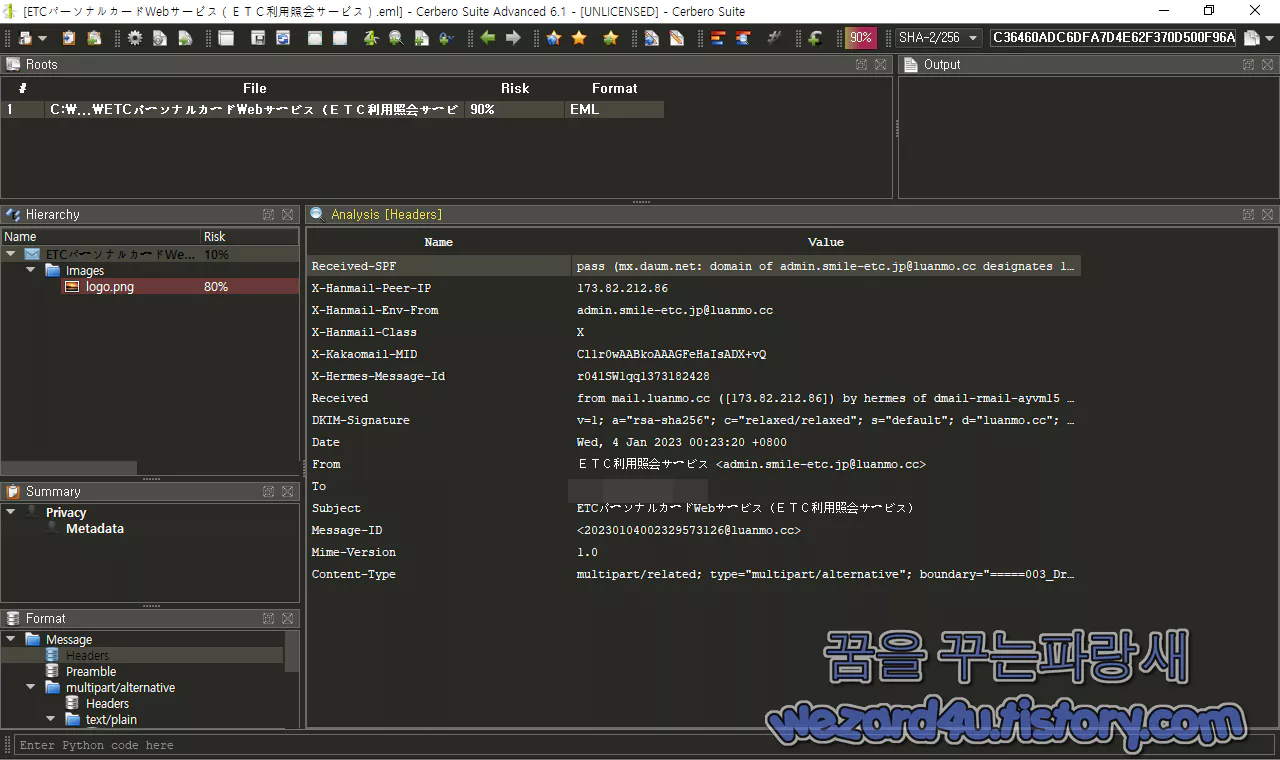

그리고 피싱 메일을 분석을 위해서 eml 파일 다운로드 해서 분석을 해 보았습니다. 무식하게 헤더 뜯어 보는 것보다는 문명인답게 툴을 사용을 하기로 했습니다.

물론 메모장 또는 notepad++(노트 패드++)로 확인을 할 수가 있겠지만 Cerbero Suite Advanced,MailView 라는 프로그램으로 보기로 했습니다. 이것은 각자 취향대로 하시면 됩니다.

일단 이메일 정보는 다음과 같습니다.

그냥 다 필요 없고 어차피 보낸 곳을 아는 것이 목적이므로 Received-SPF를 찾아 줍니다.

Received-SPF:pass (mx.daum(.)net: domain of admin.smile-etc(.)jp@luanmo(.)cc designates 173.82.212(.)86 as permitted sender)

-Hanmail-Peer-IP:173.82.212(.)86

X-Hanmail-Env-From:admin.smile-etc(.)jp@luanmo(.)cc

X-Hanmail-Class X

X-Kakaomail-MID:Cl1r0wAABkoAAAGFeHaIsADX+vQ

X-Hermes-Message-Id:r041SW1qq1373182428

Received:from mail.luanmo(.)cc ([173.82.212(.)86]) by hermes of dmail-rmail-ayvm15 (10.93.107(.)211) with ESMTP id r041SW1qq1373182428 for <몰라도 됩니다.> (version=TLSv1.2 cipher=TLS_DHE_RSA_WITH_AES_256_GCM_SHA384); Wed, 04 Jan 2023 01:28:32 +0900 (KST)

DKIM-Signature:v=1; a="rsa-sha256"; c="relaxed/relaxed"; s="default"; d="luanmo.cc"; h="Date:From:To:Subject:Message-ID:Mime-Version:Content-Type"; i="admin.smile-etc

(.)jp@luanmo(.)cc"; bh="klh1OtkCwAbcI+DUX18TZkvsE3MedXsbfqbGBLtC4cY="; b="WeNVH7Pr/dMa/Wcg6qhmPTWfhbJx07IGwoEUqvyydgeHv7QB/hpvqK0SILJkOFxWadOEidr8luTS

rMk8xerz8lLWUFTpREJ9dLKlFlCwOA/O1jXennaEvISEk/5rWwFmqXLn/neRiH15s4M8ysKbK6A5

p4yoWcEZmaidPrEy82k="

Date:Wed, 4 Jan 2023 00:23:20 +0800

From:ETC利用照会サービス <admin.smile-etc(.)jp@luanmo(.)cc>

To:<몰라도 됩니다.>

Subject:ETCパーソナルカードWebサービス(ETC利用照会サービス)

Message-ID:<20230104002329573126@luanmo(.)cc>

Mime-Version:1.0

Content-Type:multipart/related; type="multipart/alternative"; boundary="=====003_Dragon762042015512_====="인 것을 확인을 할 수가 있습니다.

이메일은 base64 로 인코딩이 돼 있습니다.

Content-Transfer-Encoding:base64

from: 메일을 발송하는 서버의 주소 또는 호스트이름을 명시하는 부분으로 메일을 처음 발송하는 부분이 될 수도 있고 중간 경유지가 될 수도 있으면 그러면 해당 피싱 메일은 발송된 곳은 다음과 같습니다.

From:ETC利用照会サービス <admin.smile-etc(.)jp@luanmo(.)cc>서버 확보

사용한 IP 주소는 다음과 같습니다.

173.82.212(.)86

해당 메일이 수신된 날짜와 시간은 다음과 같습니다.

Wed, 4 Jan 2023 00:23:20 +0800

보니까 UTC+8을 사용하고 있으며 해당 시간대 영역을 사용하는 국가는 다음과 같습니다.

러시아: 이르쿠츠크, 울란우데

몽골: 울란바토르

중국:베이징, 상하이, 광저우

인 데 각자 알아서 생각하시면 됩니다. 어디라고 굳이 이야기 안 해도 감이 오겠죠.

즉 Received: from은 제일 아랫부분에서 위쪽으로 순서대로 이메일이 전송된 되는 과정을 거치므로 실제 해당 이메일 또는 피싱 메일을 처음 발송한 곳은 이메일 헤더 제일 아래에 있는 Received: from을 보면 된다는 것입니다.

즉 이런 피싱 메일 피해를 줄이는 방법은 간단합니다.

이메일 주소 와 그리고 링크를 확인하는 방법 그리고 브라우저, 백신 프로그램에 있는 피싱 및 악성코드 차단 기능을 활성화해두는 것입니다. 그리고 해당 메일은 한국에서 살고 계시는 분들 하고는 상관은 없지만, 일본에 거주하는 한국 분들은 해당 피싱을 당할 수가 있으니 항상 조심하시는 것이 좋을 것 같습니다.

일단 바이러스토탈 2023-01-03 19:33:09 UTC 기준으로 탐지하는 보안 업체는 한군데였지만

Forcepoint ThreatSeeker:Malicious

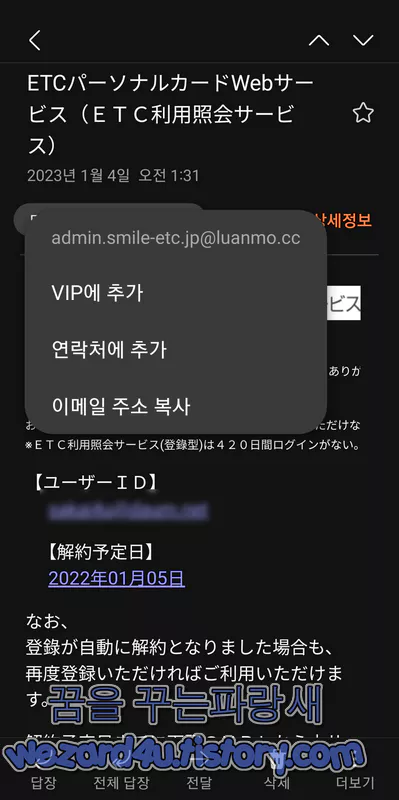

지금은 Avira,CyRadar,Forcepoint ThreatSeeker,Kaspersky,Abusix,alphaMountain(.)ai 보안 업체에서 탐지하고 있습니다. 초보자 분들은 이메일을 그냥 누르지 말고 안드로이드 스마트폰 삼성 메일 같은 경우 해당 링크를 클릭하지 말고 길게 눌러주면 해당 링크를 확인할 수가 있으며 컴퓨터 환경에는 링크에 마우스를 올려 두면 링크가 보이는 것을 확인할 수가 있을 것입니다.

최소한 이런 정도로 확인을 해주면 피싱에 의한 피해를 최대한 줄일 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5022282 및 KB5022286 보안 업데이트 (0) | 2023.01.13 |

|---|---|

| Kimsuky(김수키) 워드문서를 악용한 APT공격-사내 금융업무 상세 내역.doc(2022.01.27) (0) | 2023.01.10 |

| 명품 구매 대행으로 위장하고 있는 스미싱 사이트-GLOBAL몰(2023.1.4) (0) | 2023.01.09 |

| 메타 플랫폼즈 잉크의 개인정보 이용내역 통지를 확인 메세지 이란(2023.1.08) (2) | 2023.01.08 |

| Internet Explorer 11 영향으로 파이어폭스 사용자 에이전트(User Agent) 변경 (2) | 2023.01.05 |

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-rakoten co ip ivgkmgtx ml(2023.1.1) (2) | 2023.01.04 |

| 번역기 앱 으로 위장 하고 있는 안드로이드 악성코드-Quick Language Translator (0) | 2023.01.03 |

| 문의사항으로 유포 되고 있는 워드 악성코드-_문의사항_.docx(2022.11.02) (2) | 2022.12.31 |