오늘은 넷플릭스 사칭 피싱 사이트 인 service-office fr에 대해 알아보겠습니다. 피싱(phishing)은 이메일 또는 메신저를 사용해서 신뢰할 수 있는 사람 또는 기업이 보낸 메시지인 것처럼 위장해서 비밀번호 및 신용카드 정보와 같이 기밀을 요하는 정보를 부정하게 얻으려는 social engineering의 한 종류이며 피싱(phishing) 이란 용어는 fishing에서 유래하였으며 private data와 fishing의 합성어입니다.

처음에는 금융정보를 얻으려고 시작을 하다가 이제는 유명한 계정 페이팔, 유튜브, 넷플릭스 등과 같은 서비스의 계정을 훔치려고 이런 모습이 보이고 있습니다. 그리고 최근에는 코로나 19 때문에 넷플릭스 같은 OTT 서비스가 인기가 있습니다.

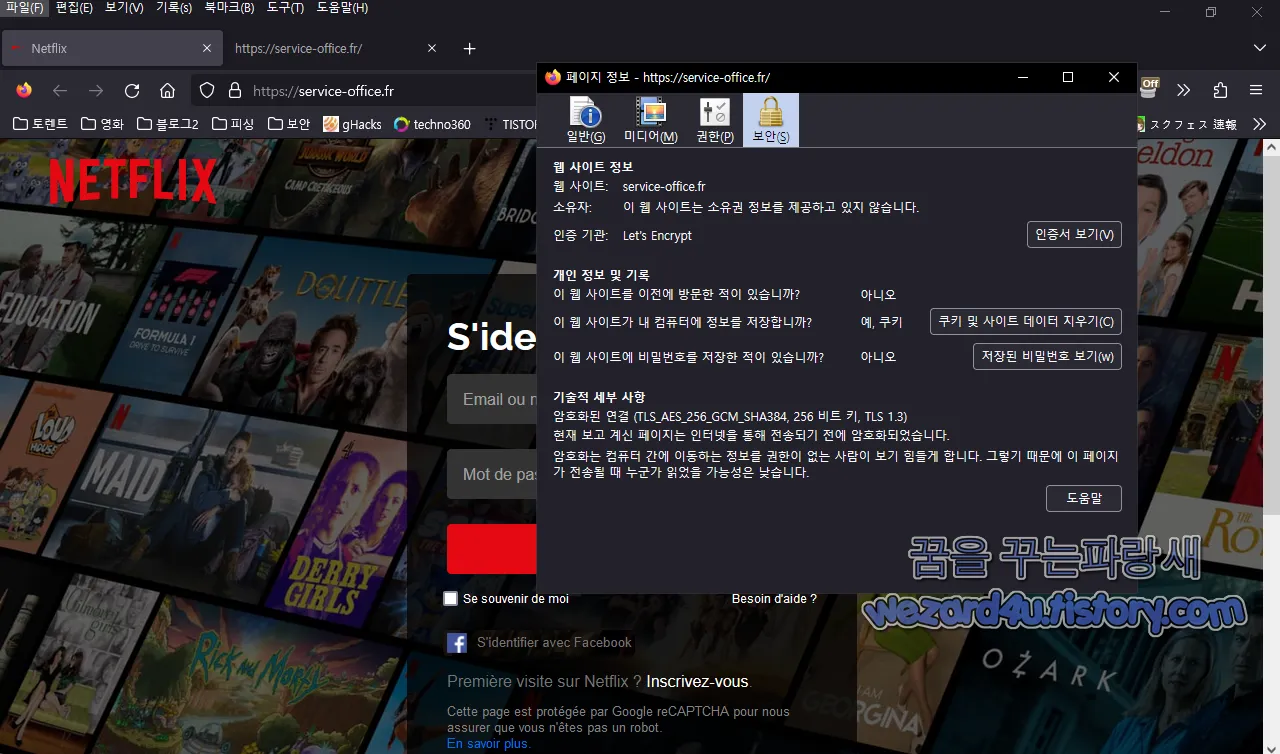

최근 이런 상황을 가지고 피싱 짓을 하는 사이트들이 생기고 있습니다. 일단 해당 사이트에 접속하면 기본적으로 예를 들어서 한국 IP로 접속하면 당연히 한국어 가 나와야 하지만 한국어가 프랑스로 나오는 것을 볼 수가 있고 넷플릭스 이용자를 속이려고 인증서

즉 https 서비스를 제공하고 있어서 사용자로 하여금 방심을 유도하는 것을 볼 수가 있습니다. 그런데 현명한 사람이라고 하면 전에도 피싱 사이트 구분 방법의 하나인 ID 부분에 특수 기호를 첨부한 아무거나 를 입력을 하고 정상적인 로그인 이 되면 100% 피싱 사이트입니다.

일단 유포하는 사이트는 다음과 같습니다.

https://service-office(.)fr피싱 사이트는 언제나 피싱 사이트에서 가장 많이 보이는 인증서인 Let's Encrypt를 사용하는 것을 확인할 수가 있으면 여기서 Let's Encrypt 는Let 's Encrypt는 사용자에게 무료로 TLS 인증서를 발급해주는 비영리기관이며 몇 가지 TLS 인증서 종류 중에서 완전 자동화가 가능한 DV (Domain Validated, 도메인 확인) 인증서를 무료로 발급이 진행되고 있습니다.

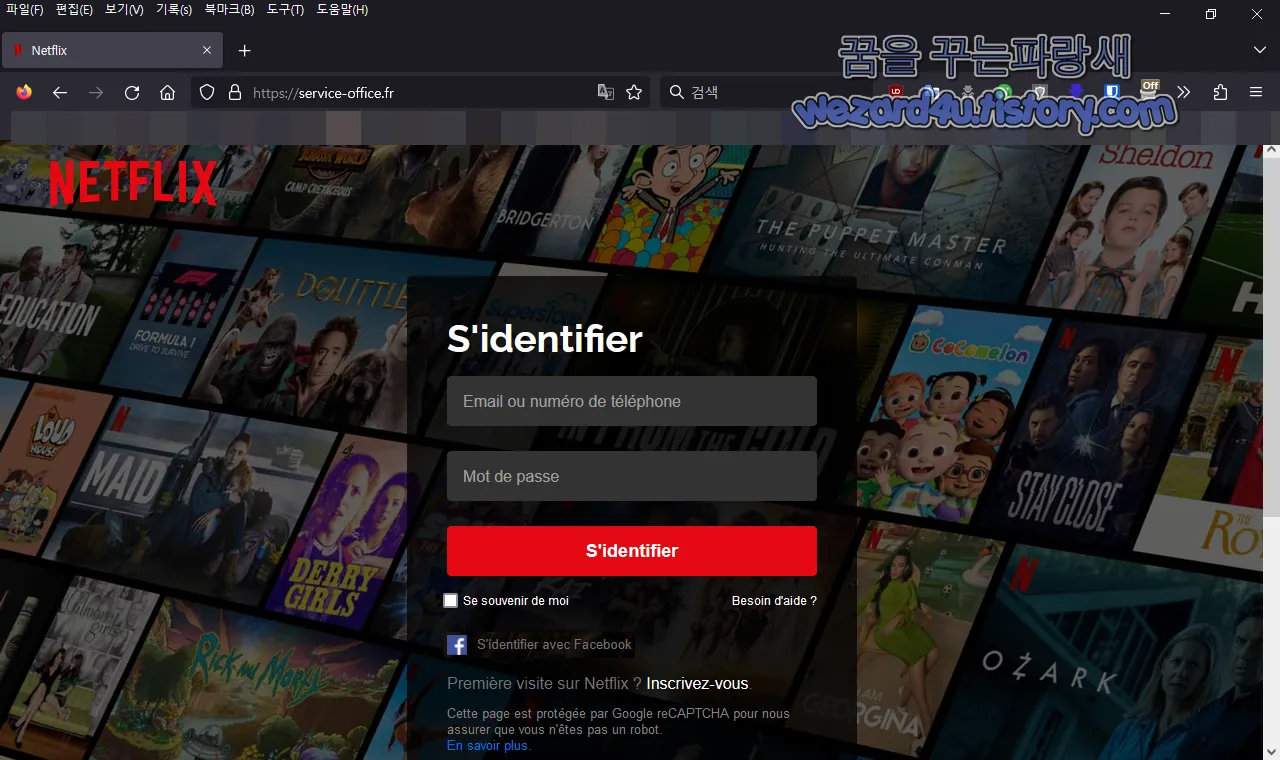

해당 넷플릭스 피싱 사이트에 접속을 하면 다음과 같이 넷플릭스 화면처럼 돼 있지만 실제로는 피싱 사이트 이면 기본적으로 진짜 넷플릭스 화면과 다르다는 것을 쉽게 확인할 수가 있으며

S'identifier(식별자)

Email ou numéro de téléphone(이메일 또는 전화번호)

Mot de passe(비밀번호)

입니다.

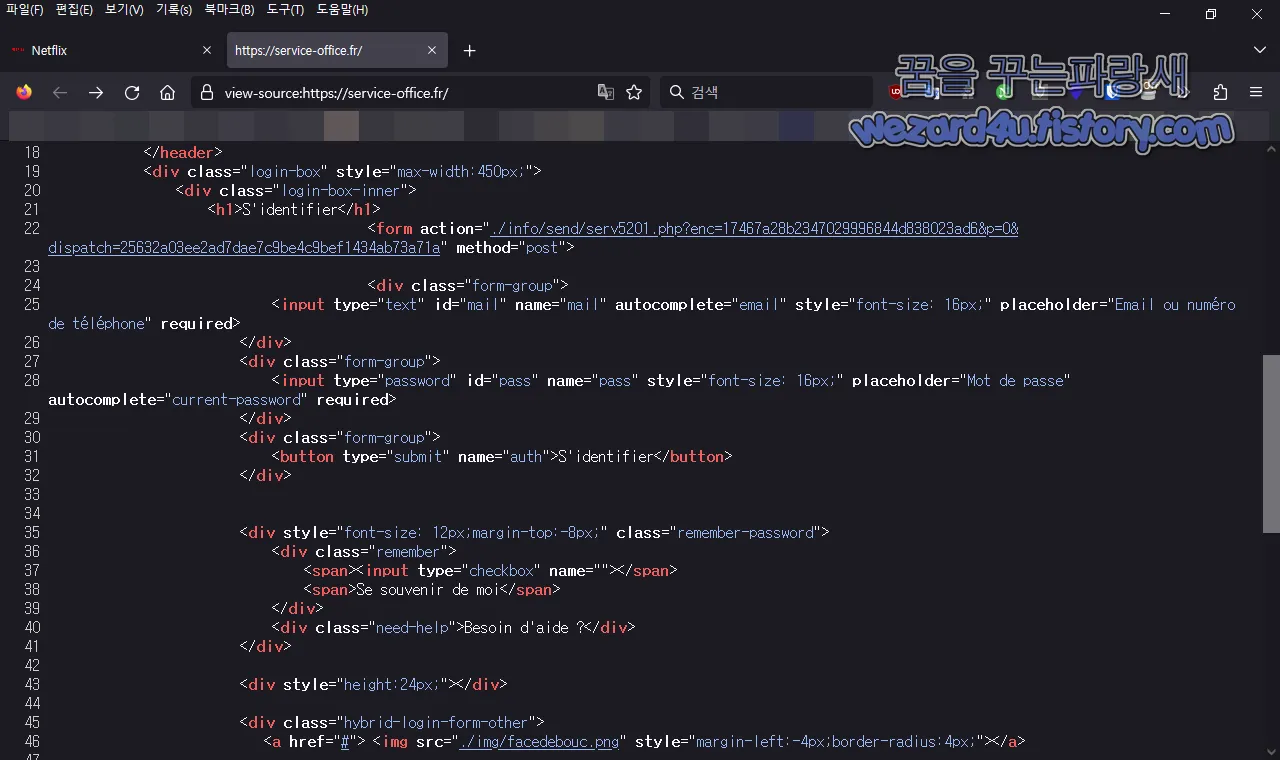

해당 부분은 웹소스를 보면 다음과 같이 되어져 있는것을 확인을 할수가 있습니다.

<div class="form-group">

<input type="text" id="mail" name="mail" autocomplete="email" style="font-size: 16px;" placeholder="Email ou numéro de téléphone" required>

</div>

<div class="form-group">

<input type="password" id="pass" name="pass" style="font-size: 16px;" placeholder="Mot de passe" autocomplete="current-password" required>

</div>

<div class="form-group">

<button type="submit" name="auth">S'identifier</button>

</div>

<div style="font-size: 12px;margin-top:-8px;" class="remember-password">

<div class="remember">

<span><input type="checkbox" name=""></span>

<span>Se souvenir de moi</span>

</div>

<div class="need-help">Besoin d'aide ?</div>

</div>

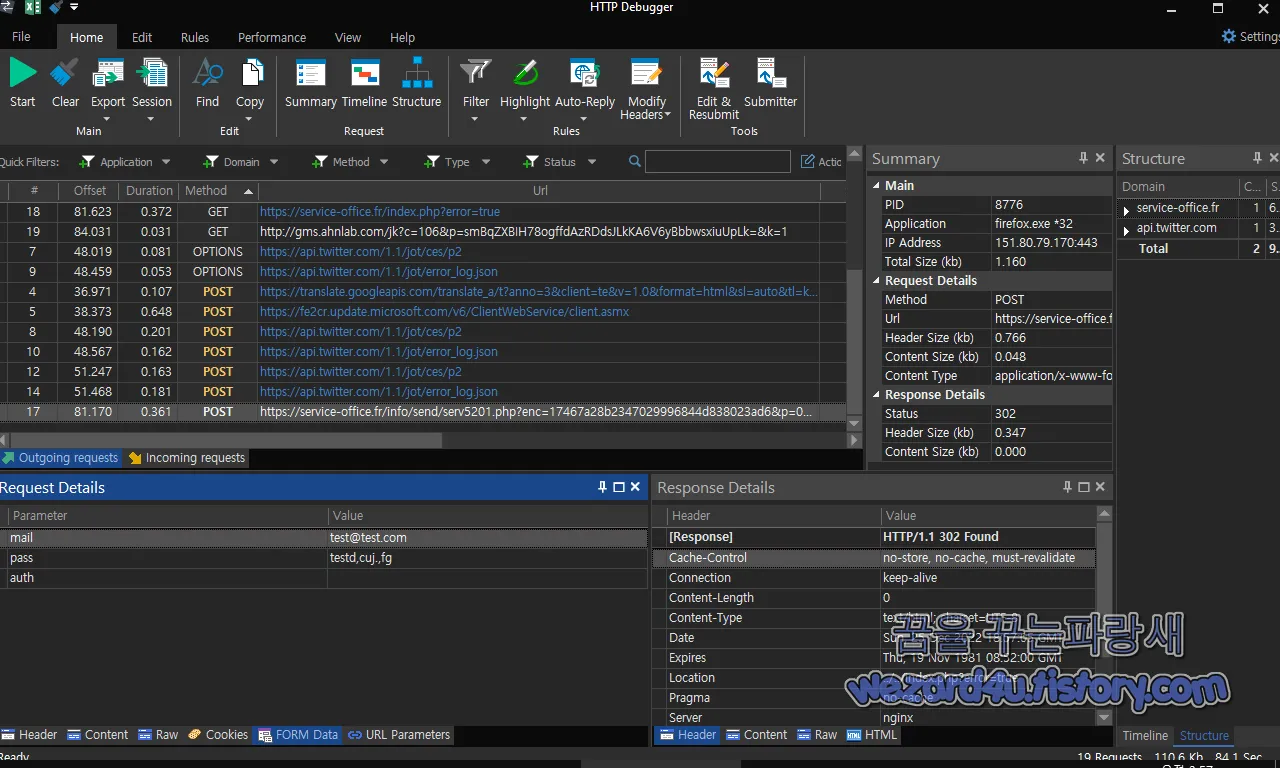

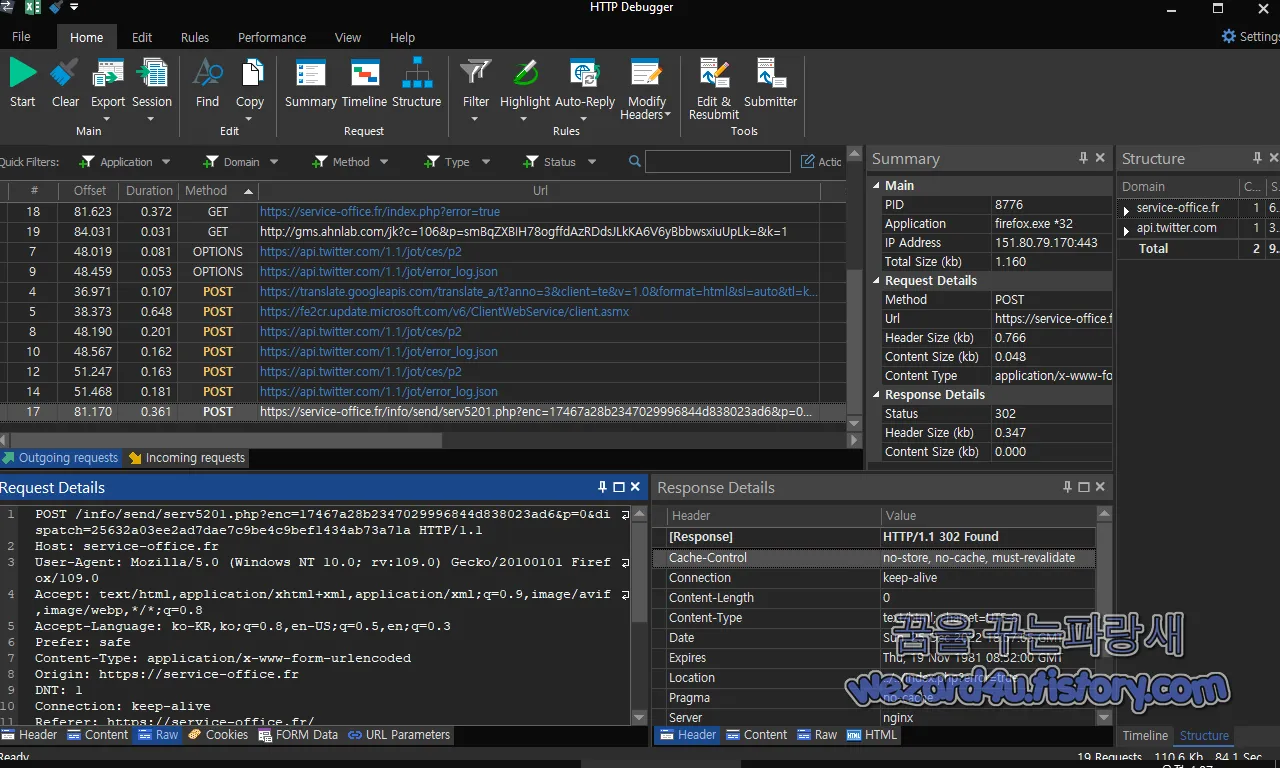

그리고 해당 부분에 넷플릭스 아이디, 비밀번호를 입력하면 다음 주소로 해당 넷플릭스 계정 정보가 넘어가는 것을 확인할 수가 있습니다.

https://service-office(.)fr/info/send/serv5201.php?enc=17467a28b2347029996844d838023ad6&p=0&dispatch=25632a03ee2ad7dae7c9be4c9bef1434ab73a71a그리고 해당 전송되는 내용은 다음과 같습니다.

POST /info/send/serv5201.php?enc=17467a28b2347029996844d838023ad6&p=0&dispatch=25632a03ee2ad7dae7c9be4c9bef1434ab73a71a HTTP/1.1

Host: service-office(.)fr

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:109.0) Gecko/20100101 Firefox/109.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-www-form-urlencoded

Origin: https://service-office(.)fr

DNT: 1

Connection: keep-alive

Referer: https://service-office(.)fr/

Cookie: PHPSESSID=9ma0e4pr590rpijc868pcq1k27

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: same-origin

Sec-Fetch-User: ?1

Accept-Encoding: gzip, deflate

Content-Length: 49

mail=test%40test(.)com&pass=testd%2Ccuj.%2Cfg&auth=

2022-12-25 03:12:20 UTC 기준 바이러스 토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

alphaMountain.ai:Phishing

Avira:Phishing

BitDefender:Phishing

CRDF:Malicious

ESET:Phishing

Forcepoint ThreatSeeker:Phishing

Fortinet:Phishing

G-Data:Phishing

Google Safebrowsing:Phishing

Kaspersky:Phishing

Phishtank:Phishing

Sophos:Malware

일단 기본적으로 구글 세이프 브라우징은 탐지하고 있지만, 마이크로소프트 스마트스크린(Microsoft Defender SmartScreen)에서는 탐지는 못 해서 일단은 신고했으면 기본적으로 국산 백신 프로그램 V3 쪽에서 정상적으로 탐지하고 있고 그리고 기본적으로 브라우저 및 백신 프로그램, 운영체제에 있는 피싱 및 악성코드 차단 기능은 활성화해서 사용을 하는 것이 안전하게 사용을 하는 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-rakoten co ip ivgkmgtx ml(2023.1.1) (2) | 2023.01.04 |

|---|---|

| 번역기 앱 으로 위장 하고 있는 안드로이드 악성코드-Quick Language Translator (0) | 2023.01.03 |

| 문의사항으로 유포 되고 있는 워드 악성코드-_문의사항_.docx(2022.11.02) (2) | 2022.12.31 |

| 가상화폐 거래소 바이낸스(Binance) 피싱 사이트-rbinance (0) | 2022.12.29 |

| 사진 편집 로 위장 하고 있는 안드로이드 악성코드-Freesia Camera&Photo Filters (0) | 2022.12.26 |

| 구글 웹용 지메일(Gmail)종단 간 암호화 도입 (2) | 2022.12.23 |

| 대북 관계자,북한 민간 전문가등을 노리는 워드 악성코드-동아시아연구원 사례비 지급 서식.docx(2022.12.15) (4) | 2022.12.21 |

| 윈도우 10 KB5021233 설치시 0xc000021a 오류 와 블루스크린 문제 발생 (4) | 2022.12.20 |