오늘은 네이버 고객센터로 속여서 개인정보 즉 ID, 비밀번호를 훔쳐가는 피싱 사이트 를 탈취를 하려고 제작된 피싱 사이트 에 대해 알아보겠습니다. 개인적으로는 한꺼번에 두개의 피싱 메일을 받았으며 그중 한 가지를 해볼까 합니다.

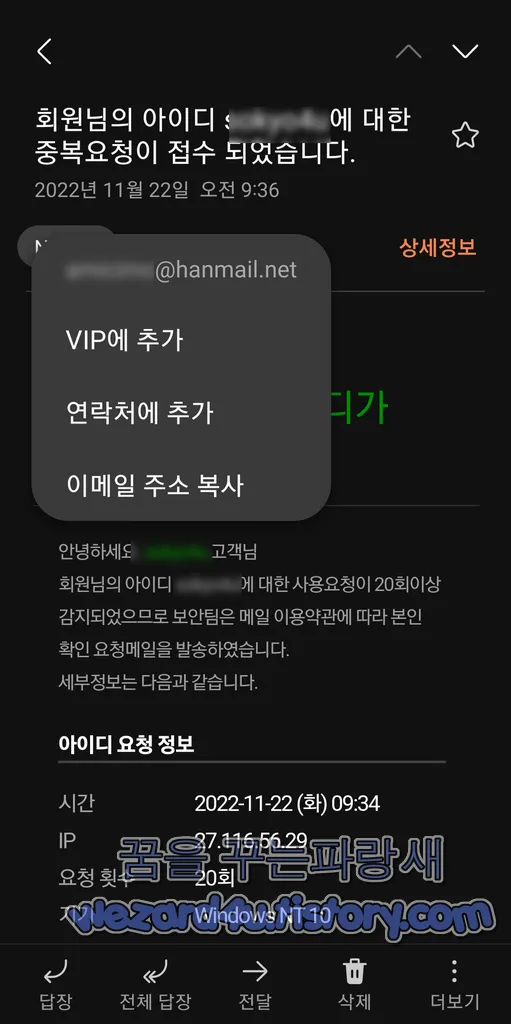

일단 해당 메일의 내용은 다음과 같습니다.

안녕하세요. 몰라도 됩니다. 고객님

회원님의 아이디 몰라도 됩니다. 에 대한 사용요청이 20회 이상 감지되었으므로 보안팀은 메일 이용약관에 따라 본인 확인 요청 메일을 발송하였습니다.

세부정보는 다음과 같습니다.

아이디 요청 정보 시간: 2022-11-22 (화) 09:34

IP: 27.116.56(.)29

요청 횟수 20회 기기: Windows NT 10

확인이 진행되지 않을 때 본 계정은 휴면계정으로 인지되며 새로운 아이디 사용 요청에 따라 현재의 모든 정보를 삭제하고 계정을 새로 시작하게 됩니다.

본인 확인을 진행하여 아이디 충돌문제를 해결하세요.

본인 확인 하러 가기

메일 이용에 불편하게 해 죄송합니다.

감사합니다.이라도 돼 있습니다.

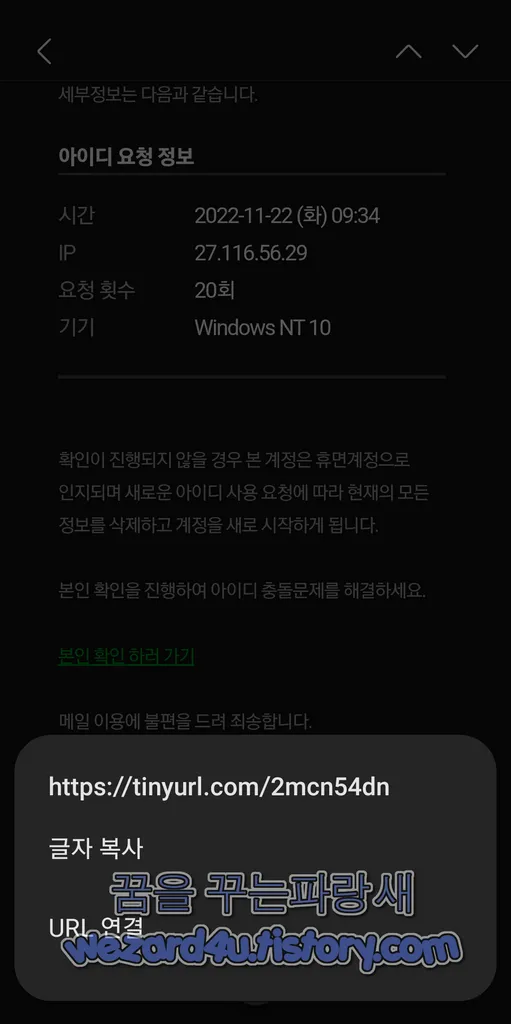

그리고 해당 메일에서 사용을 하는 주소는 다음과 같습니다.

https://tinyurl(.)com/2mcn54dn

일단 지난 시간에 TinyURL 단축 주소를 복원하는 방법을 통해서 복원을 하면 다음과 같은 주소로 복원되는 것을 확인할 수가 있으며 그리고 해당 사이트로 접속합니다.

[소프트웨어 팁/보안 및 분석] - 스마트폰 보이스 피싱 예방을 위한 TinyURL 단축 주소 원래 주소 보는 방법

스마트폰 보이스 피싱 예방을 위한 TinyURL 단축 주소 원래 주소 보는 방법

오늘은 스마트폰 보이스 피싱 예방을 위한 TinyURL 단축 주소 원래 주소 보는 방법에 대해 알아보겠습니다. TinyURL 서비스는 원래 긴 주소를 단축 주소로 바꾸어 주는 기능을 수행을 하는 단축 주소

wezard4u.tistory.com

https://update.nhn-login.o-r(.)kr/?m=verify&token=????????????==&last=edit그리고 이번에는 이메일 제목이 회원님의 아이디 XXXXX 에 대한 중복 요청이 접수되었습니다.

라고 왔습니다.

보통은 다음과 같은 형태로 제목을 작성해서 보내는데 이번에는 변화를 시도한 것 같습니다.

새로운 환경에서 로그인 되었습니다.

새로운 환경에서 접속이 시도되었습니다.

새로운 환경에서 접속시도가 차단되었습니다.

새로운 기기에서 로그인이 시도되었습니다.

새로운 기기에서 접속이 시도되었습니다.

새로운 기기 로그인 알림 기능이 해제되었습니다.

새 인증서를 확인해 주세요

메일함 용량이 초과하였습니다.

일회용 로그인 번호에 의한 접속이 시도되었습니다.

등록되지 않은 기기에서 접속이 시도되었습니다.

해외지역에서 접속시도를 차단하였습니다.

차단한 해외 지역에서 로그인이 시도되었습니다.

로그인 제한 안내발신한 이메일 주소는 다음과 같습니다.

???????@hanmail(.)net인것을 확인을 할 수가 있습니다. 해당 아이디는 비공개합니다. 이유는 누군가 해킹을 당해서 피싱 이메일을 발신할 가능성이 있어서입니다.

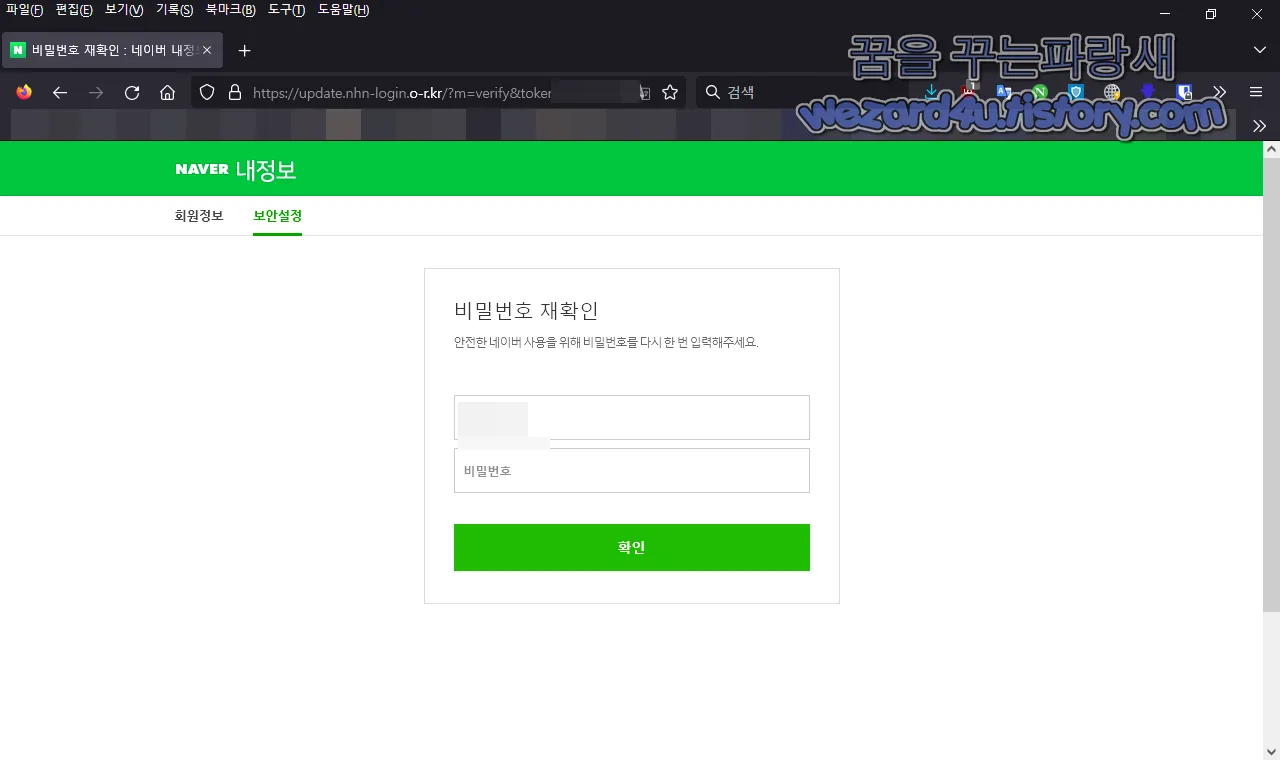

그리고 최종적으로 비밀번호를 입력하면 다음과 같이 비밀번호 재확인이라는 부분이 나타나면 여기서 다음과 같은 메시지를 확인할 수가 있습니다.

안전한 네이버 사용을 위해 비밀번호를 다시 한 번 입력해주세요.

그리고 어디서 많이 본 영수증, 가격, 주소 등을 일부 입력하는 캡차 화면을 볼 수가 있는데 문제는 해당 부분을 백날 입력을 해봐도 어차피 다음과 같이

아이디(로그인 전용 아이디) 또는 비밀번호를 잘못 입력했습니다.

입력하신 내용을 다시 확인해주세요.

라는 메시지만 볼 수가 있습니다.

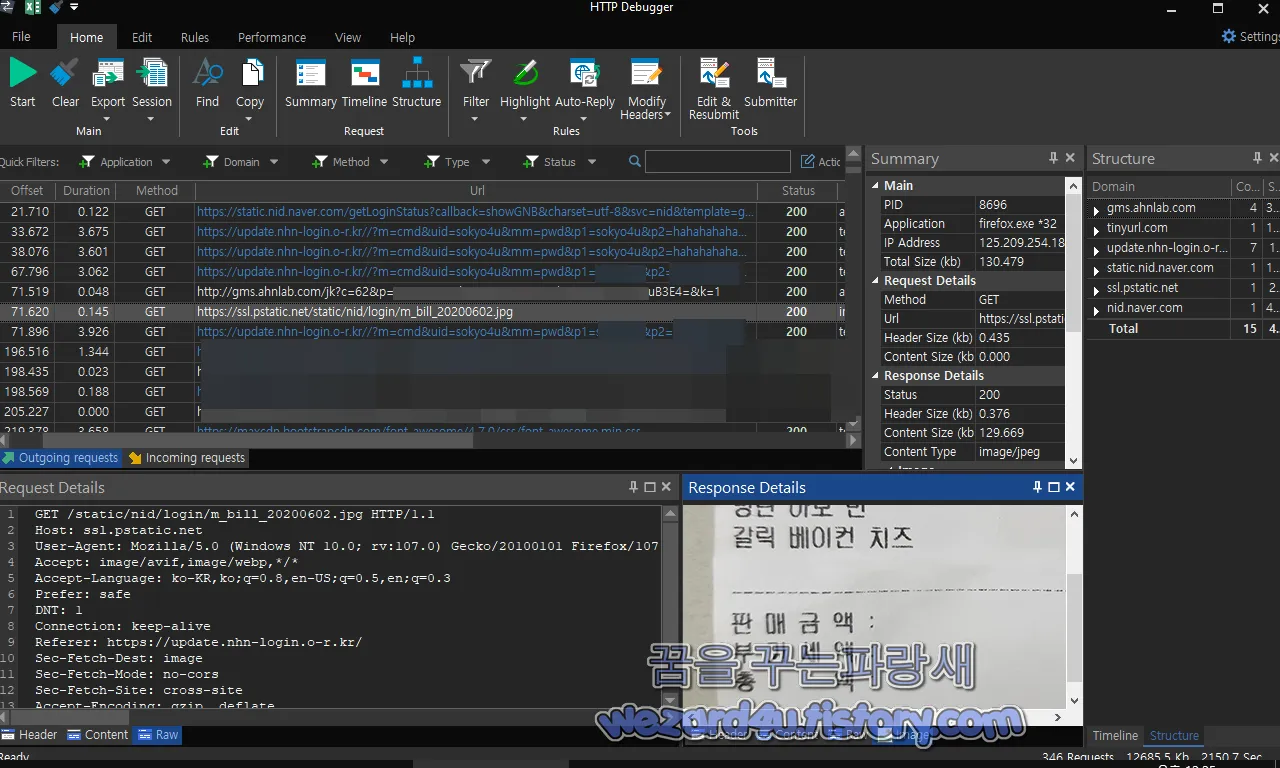

해당 부분은 다음 주소를 사용합니다.

https://ssl.pstatic(.)net/static/nid/login/m_bill_20200602.jpg다음과 같이 됩니다.

GET /static/nid/login/m_bill_20200602.jpg HTTP/1.1

Host: ssl.pstatic(.)net

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: image/avif,image/webp,*/*

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

DNT: 1

Connection: keep-alive

Referer: https://update.nhn-login.o-r(.)kr/

Sec-Fetch-Dest: image

Sec-Fetch-Mode: no-cors

Sec-Fetch-Site: cross-site

Accept-Encoding: gzip, deflate즉 pstatic(.)net은 네이버의 이미지 데이터 관련 서버 주소를 사용하면 네이버의 이미지 데이터 관련 서버 주소 사용을 하는 것을 볼 수가 있습니다. 즉 네이버 공식 부분을 함께 사용하는 것을 확인할 수가 있었습니다.

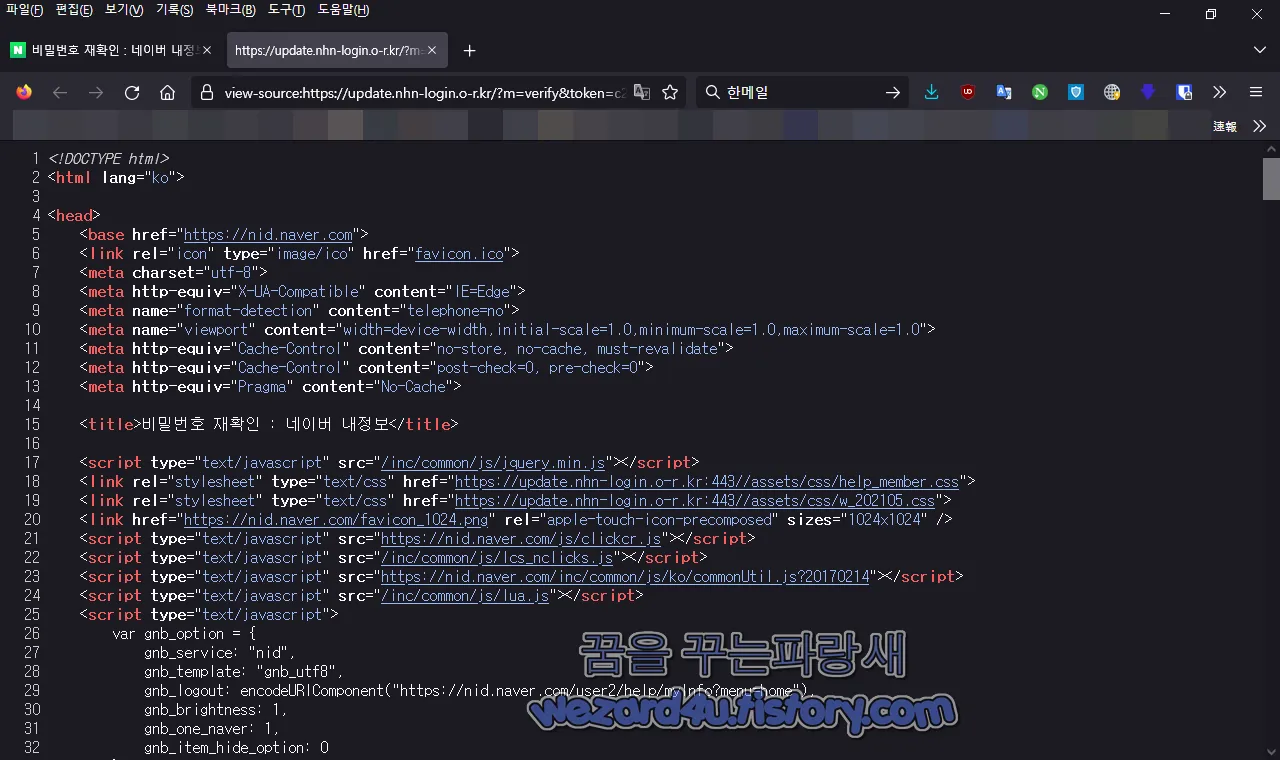

그리고 해당 피싱 사이트 웹 소스를 보면 다음과 같습니다.

<title>비밀번호 재확인 : 네이버 내정보</title>

<script type="text/javascript" src="/inc/common/js/jquery.min(.)js"></script>

<link rel="stylesheet" type="text/css" href="https://update.nhn-login.o-r(.)kr:443//assets/css/help_member.css">

<link rel="stylesheet" type="text/css" href="https://update.nhn-login.o-r(.)kr:443//assets/css/w_202105.css">

<link href="https://nid.naver(.)com/favicon_1024.png" rel="apple-touch-icon-precomposed" sizes="1024x1024" />

<script type="text/javascript" src="https://nid.naver(.)com/js/clickcr.js"></script>

<script type="text/javascript" src="/inc/common/js/lcs_nclicks(.)js"></script>

<script type="text/javascript" src="https://nid.naver(.)com/inc/common/js/ko/commonUtil.js?20170214"></script>

<script type="text/javascript" src="/inc/common/js/lua(.)js"></script>

<script type="text/javascript">

var gnb_option = {

gnb_service: "nid",

gnb_template: "gnb_utf8",

gnb_logout: encodeURIComponent("https://nid.naver(.)com/user2/help/myInfo?menu=home"),

gnb_brightness: 1,

gnb_one_naver: 1,

gnb_item_hide_option: 0

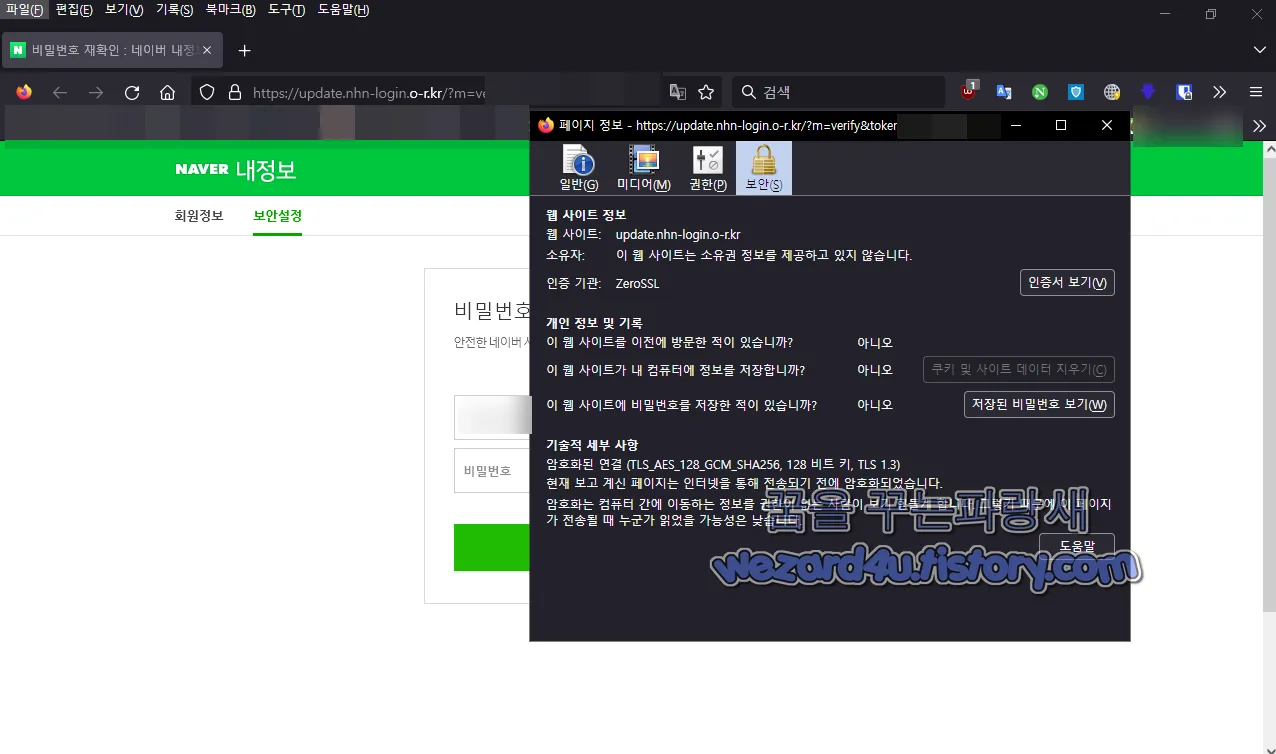

}그리고 인증서 정보를 보면 다음과 같습니다.

국가: AT

조직:ZeroSSL

일반 이름:Zero SSL RSA Domain Secure Site CA

유효성

이 시각 이전에는 없음

Mon, 21 Nov 2022 00:00:00 GMT

이 시각 이후에는 없음

Sun, 19 Feb 2023 23:59:59 GMT

주체 대체 이름

DNS 이름:update.nhn-login.o-r(.)kr

인 것을 확인할 수가 있습니다.

진짜 네이버에서 이메일 오면 네이버 마크가 붙여져 있는 것을 확인할 수가 있으며 진짜 네이버 고객센터는 자신의 닉네임 그리고 아이디는 일부는 별 표시 됩니다. 쉽게 이야기하면 다음과 같습니다.

홍길동(ABC***) 이런 식이 됩니다.

네이버에서 보내는 메일은 보내는 이는 네이버 로 돼 있으며 이메일 주소는 다음과 같습니다.

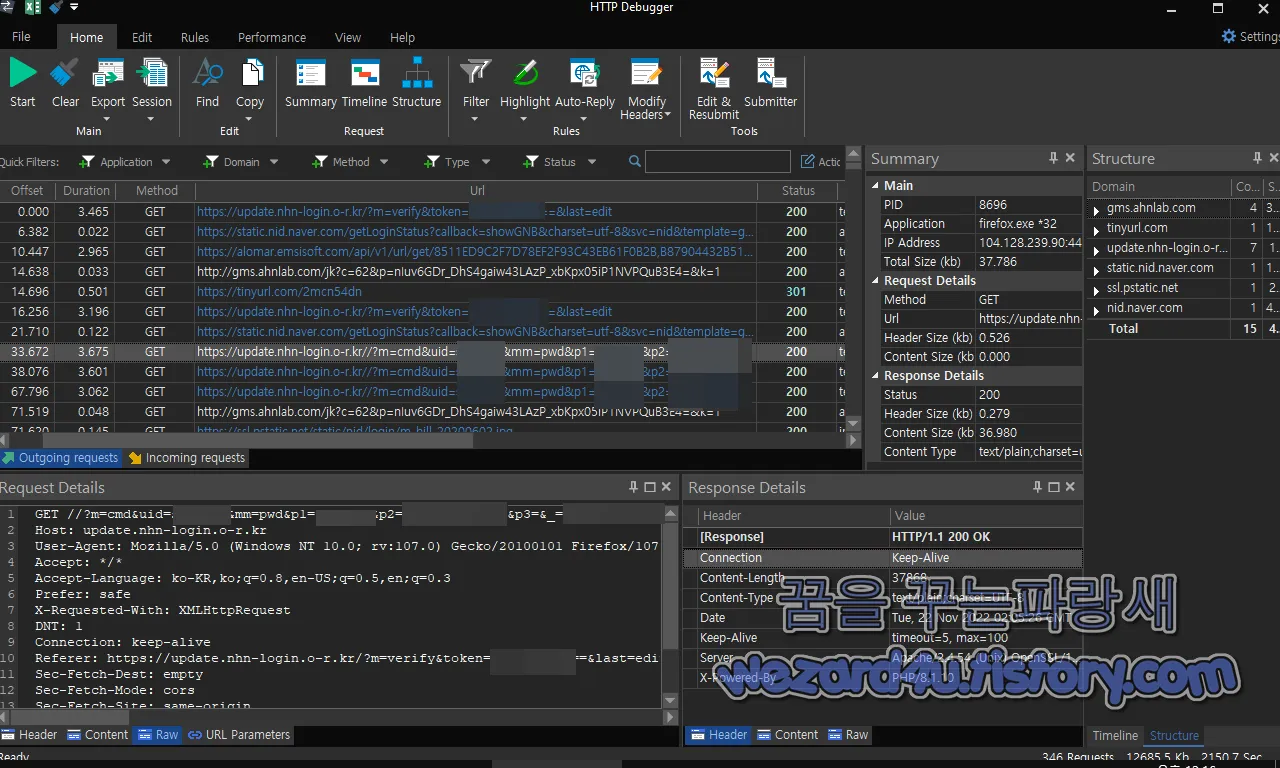

account_noreplay@navercorp(.)com그리고 네이버 계정은 다음과 같이 사용자가 입력 시에 다음과 같은 주소로 전송됩니다.

https://update.nhn-login.o-r(.)kr//?m=cmd&uid=s몰라도 됩니다.&mm=pwd&p1=정말 몰라도 돕니다.&p2=사용자가 적은 비밀번호%40&p3=&_=????????그리고 해당 부분을 자세하게 보면 다음과 같습니다.

GET //?m=cmd&uid=몰라도 됩니다.&mm=pwd&p1=몰라도 됩니다.&p2=사용자가 입력한 비밀번호%40&p3=&_=????????????? HTTP/1.1

Host: update.nhn-login.o-r(.)kr

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: */*

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

X-Requested-With: XMLHttpRequest

DNT: 1

Connection: keep-alive

Referer: https://update.nhn-login.o-r(.)kr/?m=verify&token=???????????==&last=edit

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: same-origin

Accept-Encoding: gzip, deflate이런 식으로 구성됩니다.

물론 이것은 브라우저 나 네이버에서 제공하는 앱에서 이메일을 하면 이렇게 돼 있는 것을 쉽게 확인할 수가 있습니다.

만약 다른 이메일 관리 프로그램을 사용한다고 하면 이런 것을 볼 수가 없어서 피싱 메일인지 확인을 하고 싶은 경우에는 보낸 사람의 이메일 주소를 잘 확인하면 쉽게 판단을 할 수가 있을 것이면 네이버에서 사용하는 인증서는 DigiCert Inc이며 인증서 내용을 보면 다음과 같습니다.

주체 이름

국가: KR

시/도:Gyeonggi-do

구/군/시:Seongnam-si

조직:NAVER Corp.

일반 이름:*.www.naver(.)com

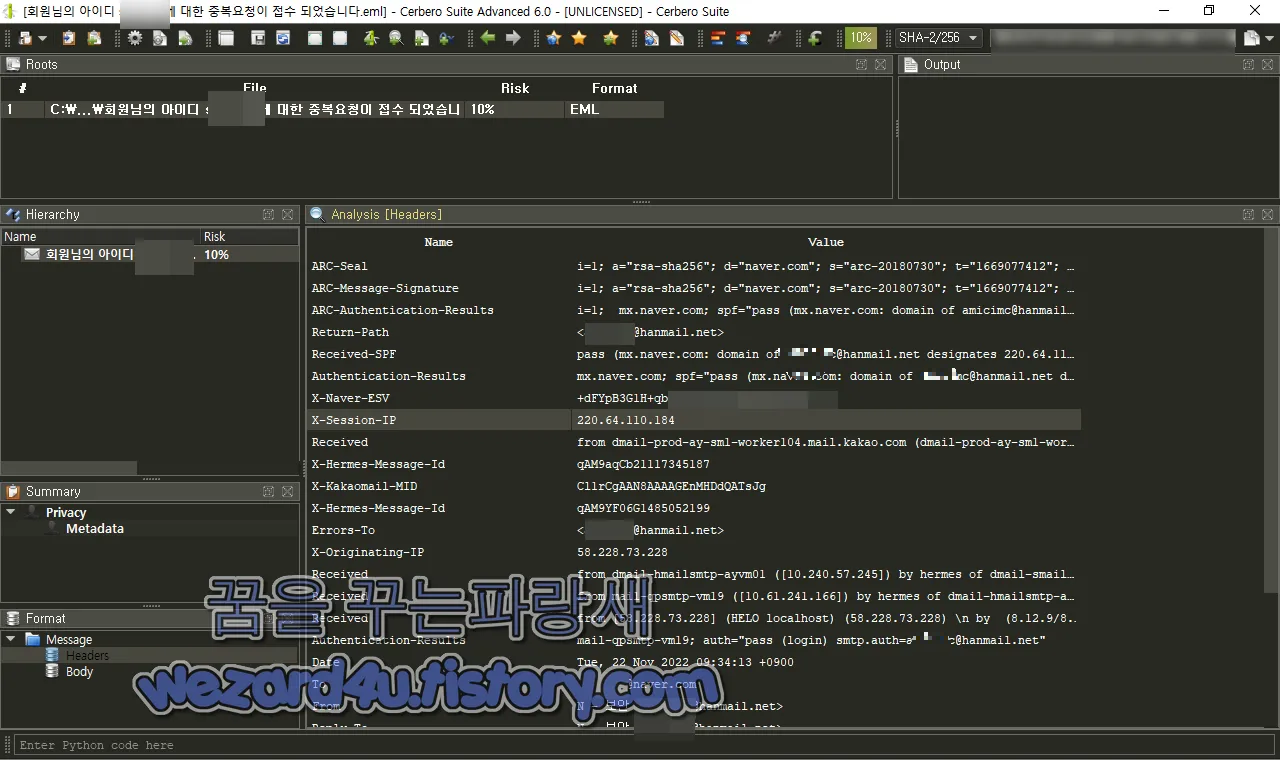

이라는 것을 확인을 한번 해 주시는 것도 좋은 방법일 것입니다. 그리고 이제는 피싱 메일을 분석하기 위해서 elm 파일을 다운로드 해서 분석을 해 보겠습니다. 우리는 언제나 이야기하지만, 문명인이기 때문에 MailView,Cerbero Suite Advanced 같은 프로그램을 사용할 것입니다.

pass (mx.naver(.)com: domain of ??????@hanmail(.)net designates 220.64.110(.)184 as permitted sender)

client-ip=220.64(.)???.184; x-iptype="white"

Authentication-Results:mx.naver(.)com; spf="pass (mx.naver(.)com: domain of ???????@hanmail.net designates 220.64.???(.)184 as permitted sender) smtp.mailfrom=????@hanmail.net"; dmarc="pass (p=NONE sp=NONE dis=NONE) header.from=hanmail(.)net"

이메일 발송 서버

Received from dmail-prod-ay-sm1-worker104.mail.kakao(.)com (dmail-prod-ay-sm1-worker104.mail(.)kakao.com [220.64.???.184])

by crcvmail204.nm.naver(.)com with ESMTP id EaRc8DYCQ5C7BEKbzIyfAQ

for <??????@naver.com>;

Tue, 22 Nov 2022 00:36:52 -0000from: 메일을 발송하는 서버의 주소 또는 호스트이름을 명시하는 부분으로 메일을 처음 발송하는 부분이 될 수도 있고 중간 경유지가 될 수도 있으면 그러면 해당 피싱 메일은 Received from dmail-hmailsmtp-ayvm01 ([10.240.57(.)245]) by hermes of dmail-smail-smtp-normal-prod-56b6547676-rcqxd (10.240.70(.)212) with SMTP id qAM9aqCb21117345187 for <????@naver.com>; Tue, 22 Nov 2022 09:36:52 +0900 (KST)

by crcvmail204.nm.naver(.)com with ESMTP id EaRc?????????????

해당 메일을 받는 서버의 호스트이름이나 주소, SMTP와 같은 메일 프로토콜 확보 및 메일이 발송되는 서버나 수신되는 서버에서 해당 메일이 구분할 수 있는 고유한 식별자(Message-ID)

수신받는 사용자의 이메일 주소:???????@naver(.)com 확보

해당 이메일이 보낸 시간은 다음과 같습니다.

Tue, 22 Nov 2022 00:36:52 -0000

이번에는 한국에서 보냈으니 일단 시차는 없음

즉 Received: from은 제일 아랫부분에서 위쪽으로 순서대로 이메일이 전송된 되는 과정을 거치므로 실제 해당 이메일 또는 피싱 메일을 처음 발송한 곳은 이메일 헤더 제일 아래에 있는 Received: from을 보면 된다는 것입니다.

즉 이런 피싱 메일 피해를 줄이는 방법은 간단합니다. 먼저 네이버, 다음, 구글, 마이크로소프트 등과 같은 서비스에서는 기본적으로 2단계 인증과 같은 보안 설정을 지원하고 있으며 만 약이 아닌 필수적으로 등록해서 사용하는 것이 좋습니다. 그리고 앞서 이야기했듯이 회원정보 등 다른 기타 카테고리 입력 시 진짜 네이버 접속을 하면

2022-11-22 01:54:20 UTC VirusTotal(바이러스토탈) 검색 결과 한곳에서만 탐지하고 있습니다.

Seclookup:Malicious

일단은 기본적으로 Emsisoft,ESET,Google Safebrowsing,SmartScreen(마이크로소프트 스마트스크린) 신고했으니 기본적으로 한국에서 한국인들이 사용하는 브라우저들에서는 기본적으로 구글 세이프 브라우징 즉 구글 크롬을 기본 엔진을 사용하는 브라우저들은 구글 세이프 브라우징이 작동에서 탐지하면 차단이 될 것이면 네이버 메일을 사용하면 네이버 공식 마크를 확인하고 다른 이메일 관리 프로그램을 사용한다고 하면 보낸이 주소를 확인하고 접속 주소를 확인하는 것도 좋은 방법일 것입니다.

즉 기본적으로 네이버 공식 마크를 확인하고 그리고 기본적으로 네이버에서는 기본적으로 아이디는 다 보이게 보내지 않는다. 그리고 인증서 정보, 보낸이 이메일 주소를 확인하는 습관을 가지는 것도 좋은 방법일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 무료 SecureVPN 위장해서 개인정보를 유출 하는 VPN-thesecurevpn(2022.11.24) (8) | 2022.11.29 |

|---|---|

| 카카오톡 암호화폐 지갑 클립(Klip)고객센터 사칭 악성코드-[Klip 고객센터]오전송_토큰해결_안내(2022.11.24) (4) | 2022.11.28 |

| 구글 크롬 카나리아 ECH(Encrypted Client Hello) 실험중 (2) | 2022.11.26 |

| 파이어폭스 2023년 1월 Manifest V3 확장 지원 (0) | 2022.11.25 |

| 외교 안보 국방분야 교수,북한 민간 전문가 노리는 Kimsuky(김수키) 워드 악성코드-법제처 국가법령정보센터.doc(2022.11.20) (0) | 2022.11.22 |

| 윈도우 10 바탕 화면 및 작업 표시줄 문제 확인 및 해결 방법 (0) | 2022.11.21 |

| 윈도우 10 KB5020030 미리 보기 업데이트 (0) | 2022.11.18 |

| 윈도우 Windows DirectAccess 연결 문제 해결 (0) | 2022.11.17 |