오늘은 네이버 인증서로 위장한 피싱 사이트에 대해 글을 적어 보겠습니다.

일단 해당 피싱 사이트는 기본적으로 무작위로 이메일을 보내서 발견된 메일은 [인증서] 새 인증서를 확인해 주세요 라는 제목이 사용되고 있으며 최근 코로나 19 예방접종 사전예약 시스템에서 본인인증 방법의 하나인 네이버 인증서, 카카오 인증서가 사용되기 때문에 이를 노린 사회공학적 기법 피싱 메일입니다. 이번 네이버 인증서 발급을 유도하면서 개인정보를 빼앗아 가는 방법을 취하고 있으며 기본적으로 이메일 내용은 네이버 인증을 위해서 새 인증서를 기기에 저장했습니다. 인증서를 확인하세요 하는 방식을 사용하고 있으며 네이버 인증 발급 정보 및 인증서 발급된 날짜 저장된 곳을 가짜로 보여 주고 이에 사용자가 네이버 인증서 확인 버튼을 눌러주면 네이버 로그인과 비밀번호를 탈취하기 위한 사이트로 이동합니다.

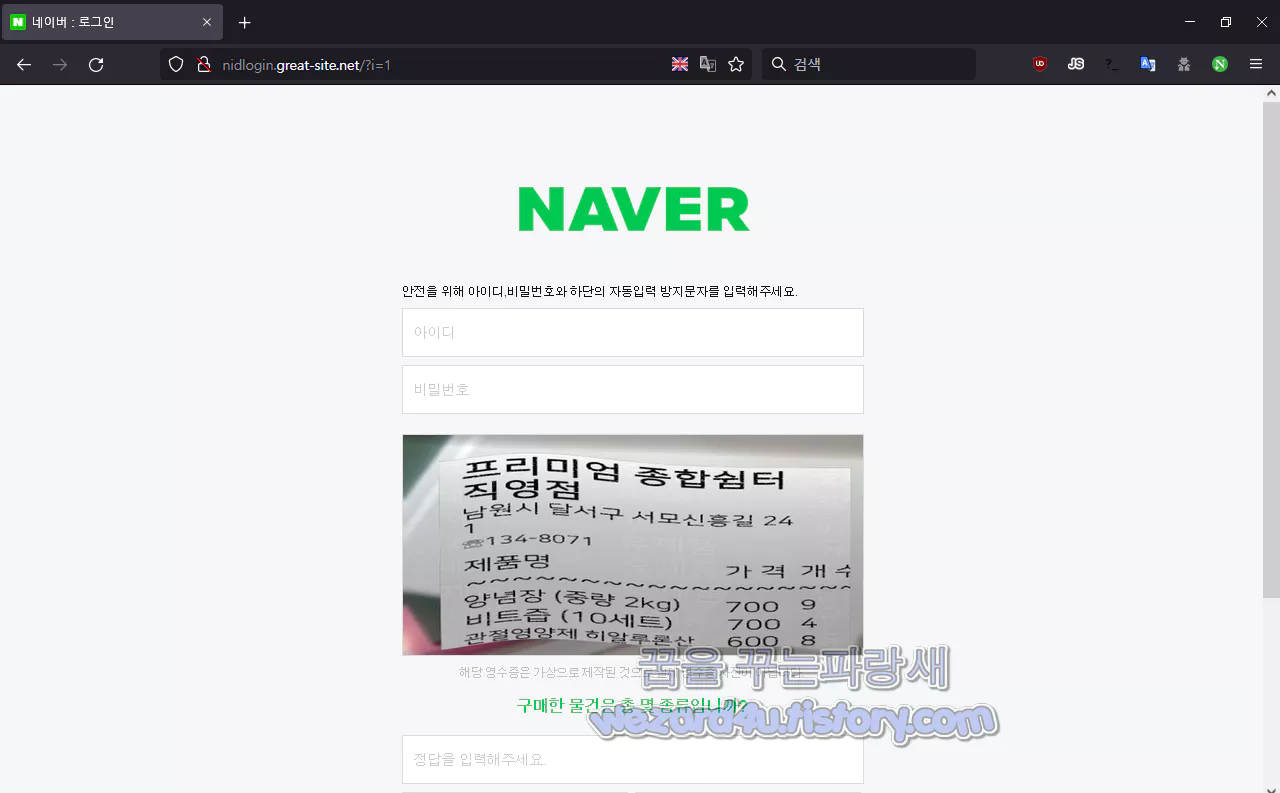

일단 해당 피싱 사이트 가 네이버 개인정보를 취득하기 위해서 다음과 같은 사이트를 사용하고 있습니다.

hxxp://nidlogin.great-site(.)net/?ref=

hxxp://nidlogin.great-site(.)net/cancel_recover.php

hxxp://nidlogin.great-site(.)net/oab.php

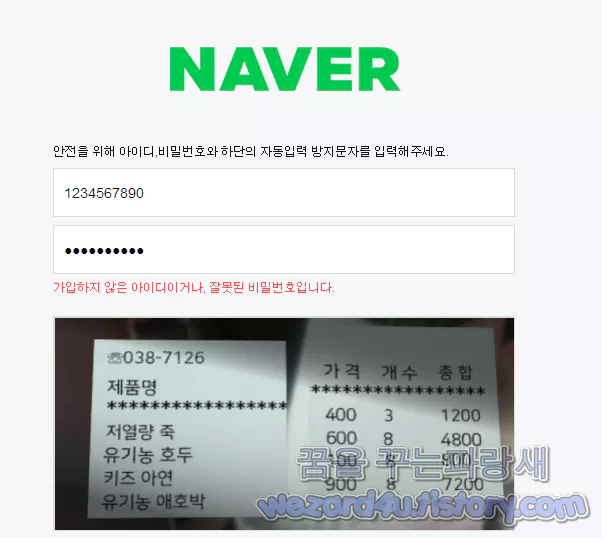

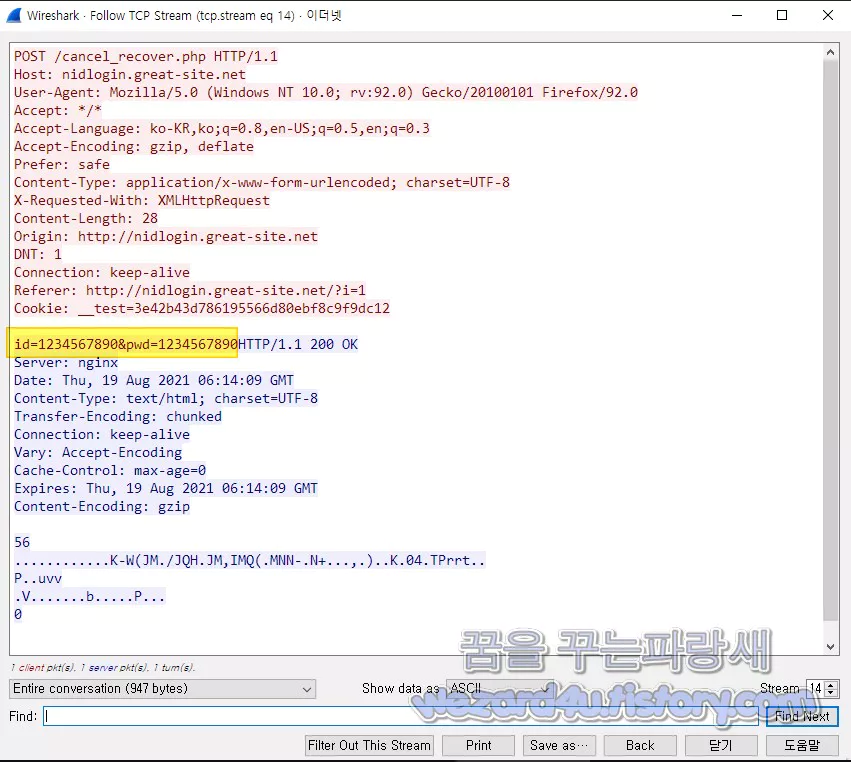

일단 지난 시간에 소개 시켜 드린 네이버 피싱사이트 하고 다른 점은 다음과 같습니다. 예전의 네이버 피싱 사이트 들은 가짜로 아이디하고 비밀번호를 입력하면 네이버 비디오 쪽으로 넘어갔지만, 이번에는 가입하지 않은 아이디이거나, 잘못된 비밀번호입니다. 이라는 메시지를 표시합니다. 그리고 네이버 인증 정보를 입력하면 다음과 같이 정보가 전송되는 것을 볼 수가 있습니다. 일단 와이어 샤크로 패킷을 캡처를 해보면 다음과 같습니다.

POST /cancel_recover.php HTTP/1.1

Host: nidlogin.great-site.net

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:92.0) Gecko/20100101 Firefox/92.0

Accept: */*

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Prefer: safe

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 28

Origin: hxxp://nidlogin.great-site(.)net

DNT: 1

Connection: keep-alive

Referer: hxxp://nidlogin.great-site(.)net/?i=1

Cookie: __test=3e42b43d786195566d80ebf8c9f9dc12

id=1234567890&pwd=1234567890HTTP/1.1 200 OK

Server: nginx

Date: Thu, 19 Aug 2021 06:14:09 GMT

Content-Type: text/html; charset=UTF-8

Transfer-Encoding: chunked

Connection: keep-alive

Vary: Accept-Encoding

Cache-Control: max-age=0

Expires: Thu, 19 Aug 2021 06:14:09 GMT

Content-Encoding: gzip

56

............K-W(JM./JQH.JM,IMQ(.MNN-.N+...,.)..K.04.TPrrt..

P..uvv

.V.......b.....P...

0

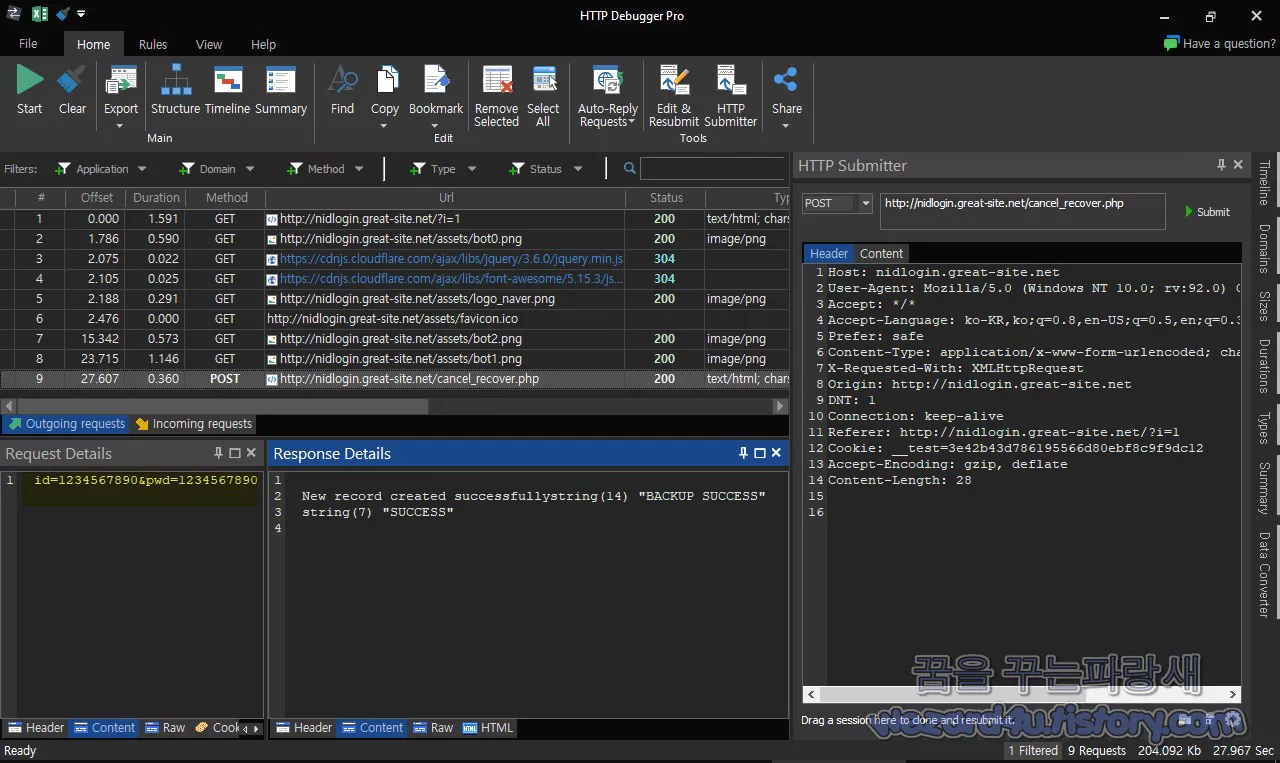

이며 HTTP Debugger Pro 프로그램을 보면 다음과 같습니다.

hxxp://nidlogin.great-site(.)net/cancel_recover.php

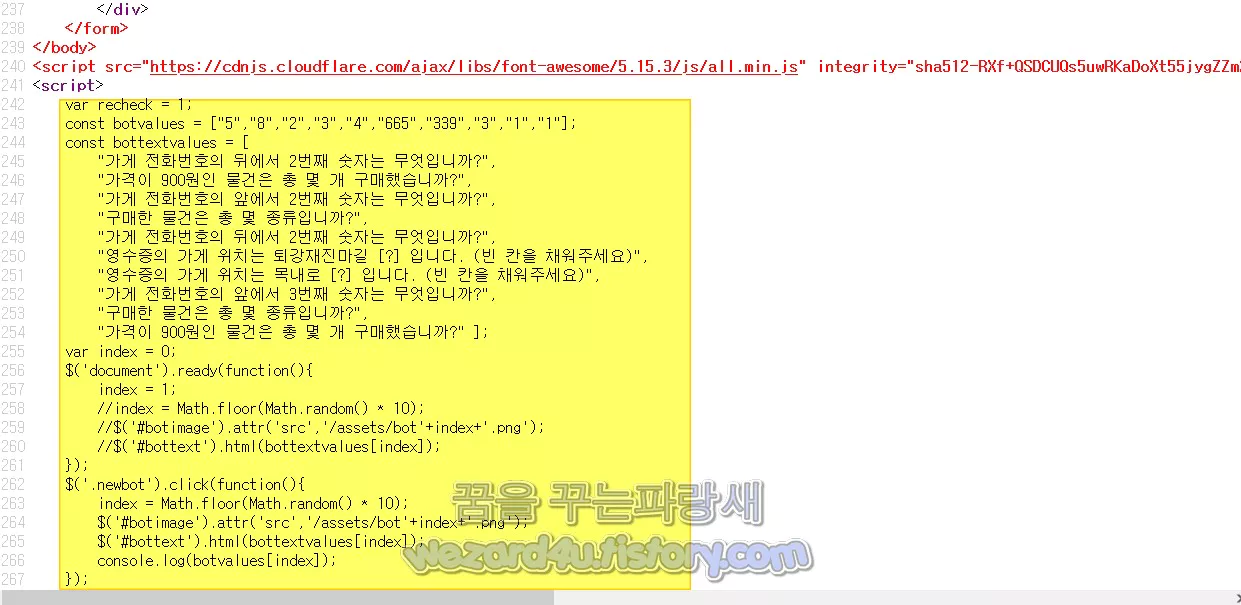

에서 가짜로 입력한 네이버 아이디, 네이버 비밀번호가 보이는 것을 볼 수가 있습니다. 그리고 웹 소스를 통해서 이미 캡차에 대한 정보들이 미리 준비된 것은 볼 수가 있습니다.

[소프트웨어 팁/보안 및 분석] - 네이버 계정 탈취를 시도하는 피싱사이트-eyxeveufge dns

네이버 계정 탈취를 시도하는 피싱사이트-eyxeveufge dns

오늘 네이버 계정 탈취를 시도하는 피싱사이트 eyxeveufge dns에 대해 알아보겠습니다. 한국의 대표 포털 사이트인 네이버 계정을 탈취를 시도하는 웹사이트인 eyxeveufge dns에 대해 글을 적어보겠습

wezard4u.tistory.com

<script>

var recheck = 1;

const botvalues = ["5","8","2","3","4","665","339","3","1","1"];

const bottextvalues = [

"가게 전화번호의 뒤에서 2번째 숫자는 무엇입니까?",

"가격이 900원인 물건은 총 몇 개 구매했습니까?",

"가게 전화번호의 앞에서 2번째 숫자는 무엇입니까?",

"구매한 물건은 총 몇 종류입니까?",

"가게 전화번호의 뒤에서 2번째 숫자는 무엇입니까?",

"영수증의 가게 위치는 퇴강재진마길 [?] 입니다. (빈 칸을 채워주세요)",

"영수증의 가게 위치는 목내로 [?] 입니다. (빈 칸을 채워주세요)",

"가게 전화번호의 앞에서 3번째 숫자는 무엇입니까?",

"구매한 물건은 총 몇 종류입니까?",

"가격이 900원인 물건은 총 몇 개 구매했습니까?" ];

var index = 0;

$('document').ready(function(){

index = 1;

//index = Math.floor(Math.random() * 10);

//$('#botimage').attr('src','/assets/bot'+index+'.png');

//$('#bottext').html(bottextvalues[index]);

});

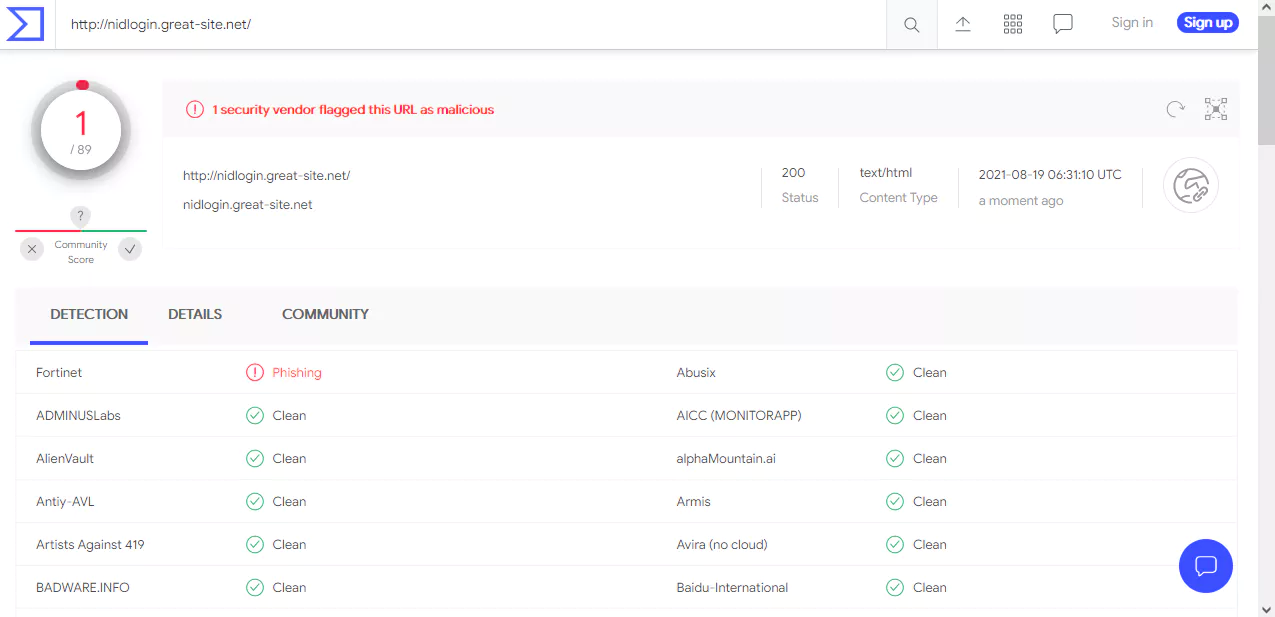

그리고 현재 바이러스토탈에서는 2021-08-19 06:31:10 UTC 시간 기준으로 아직은 탐지되고 있는 보안 업체는 포티넷 쪽에서만 정상적으로 탐지하고 있습니다.

Fortinet:Phishing

일단 개인적으로는 다 신고를 하기 귀찮아서 Emsisoft Browser Securit,Symantec Sitereview,ESET,구글 과 파이어폭스에서 이용하는 Stopbadware,마이크로소프트에서 운영하는 SmartScreen 에 신고를 했습니다. (2021년 8월 19일, 목요일 오전 6:44신고 완료)

그리고 피싱 서버 IP:185.27(.)134.55

입니다.

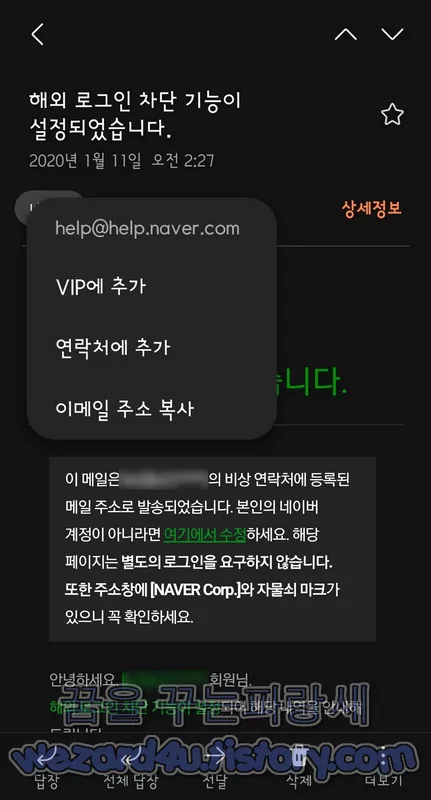

최근에 사용하는 수법은 차단한 해외지역에서 로그인이 시도되었다는 방식으로 사용하고 있으며 기본적으로 해당 메일이 정상적으로 네이버에서 보낸 것을 확인하고 싶으면 이메일 보낸 사람의 주소가 help@help.naver(.)com을 확인을 하시는 과정으로 거쳐야 합니다.

코로나 19 예방접종 사전예약 시스템에서는 현재 18~49세 대상으로 접종 예약이 이루어지고 있습니다.

[소프트웨어 팁/보안 및 분석] - 질병관리청 사칭 질병관리청 COOV 스미싱 피싱 악성코드-질병관리청 COOV(2021.08.03)

질병관리청 사칭 질병관리청 COOV 스미싱 피싱 악성코드-질병관리청 COOV(2021.08.03)

오늘은 가짜 질병관리본부 사칭 스미싱 피싱 사이트 악성코드 질병관리청 COOV(2021.08.03) 에 대해 알아보겠습니다. 질병관리본부(Korea Centers for Disease Control & Prevention)는 국민의..

wezard4u.tistory.com

여기서 네이버 인증서, 카카오 톡 인증서를 발급받아서 사용해서 본인인증 과정을 거치고 있습니다. 여기서 악의적인 목적으로 가지는 사람들이 네이버 인증서를 사용하는 것을 확인했고 피싱 제작자가 기존 피싱 사이트를 일부 수정하여 개인정보를 훔치려고 지금 시도를 하고 있습니다.

네이버 인증서뿐만 아니라 카카오 인증서를 위장한 피싱 사이트가 나타날 수가 있으며 코로나 19 예방접종과 관련된 피싱 메일, 그리고 지난 시간에 소개해 드린 것처럼 질병 관리청으로 속이는 악성코드들도 등장하고 있습니다. 기본적으로 이런 피싱 또는 악성코드에 당하는 것을 방지하려면 신뢰할 수 있는 백신프로그램을 설치해서 피싱 사이트 탐지는 기본적으로 해당 기능을 활성화 상태에서 사용하시는 것을 추천 드립니다.

일단 이런 종류의 피싱 사이트 및 악성코드 유포는 계속 이루어질 것이므로 사용자의 주의해야 하면 그리고 제일 중요한 것은 피싱 사이트들의 대부분은 http 만사용을 하고 있습니다. https가 아닌 곳 그리고 인증서를 확인하는 하고 인터넷 주소를 잘 살펴보면 쉽게 해당 부분은 발견할 수가 있을 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 브라우저 탭 그룹을 저장하고 복원 사용 방법 (0) | 2021.08.27 |

|---|---|

| 파이어폭스 91.0.2 마이너 업데이트 (0) | 2021.08.25 |

| 마이크로소프트 엣지 Super Duper Secure Mode 보안 모드 테스트중 (2) | 2021.08.25 |

| 스미싱 몸캠 피싱 악성코드-veradown.apk(2021.08.20) (10) | 2021.08.24 |

| 몸캠 스미싱 피싱 악성코드-앨범.apk(2021.08.13) (2) | 2021.08.19 |

| Firefox 91.0.1 안정성 및 보안 취약점 수정 업데이트 (2) | 2021.08.17 |

| 프린터 나이트 메어로 인한 프린터 스풀러(Print Spooler) 다시 한번 비활성화 권고 (0) | 2021.08.15 |

| 몸캠 스미싱 피싱 악성코드-goldmoonV1.3.1(2021.08.10) (7) | 2021.08.13 |