몸캠 이라는 것은 영어로는 sextortion로 부르고 있으며 피해자로부터 성적 호기심 등을 이용해서 몰래 녹화, 녹음을 통해서 금전 및 가상화폐 등을 요구하는 범죄입니다. 보통 몸캠 하자고 유혹하여 해킹 어플을 설치하게 하거나 해킹 링크로의 접속을 유도하고 상대방에게 노출 사진을 찍게 하게 하고 이것을 스마트폰에 저장된 연락처에 퍼뜨리겠다는 협박을 통해 돈을 뜯어내는 사기 방법을 사용하고 있으며 스카이프 등 스마트폰 채팅 어플을 통해 음란 화상 채팅(몸캠피싱)을 하자고 접근하여 피해자의 음란한 행위를 녹화하고 피해자의 스마트폰에 악성코드를 심어 피해자 지인의 연락처를 탈취한 다음 지인들에게 녹화해둔 영상(사진)을 유포하겠다고 협박하여 금전을 갈취하는 범죄라고 보시면 됩니다.

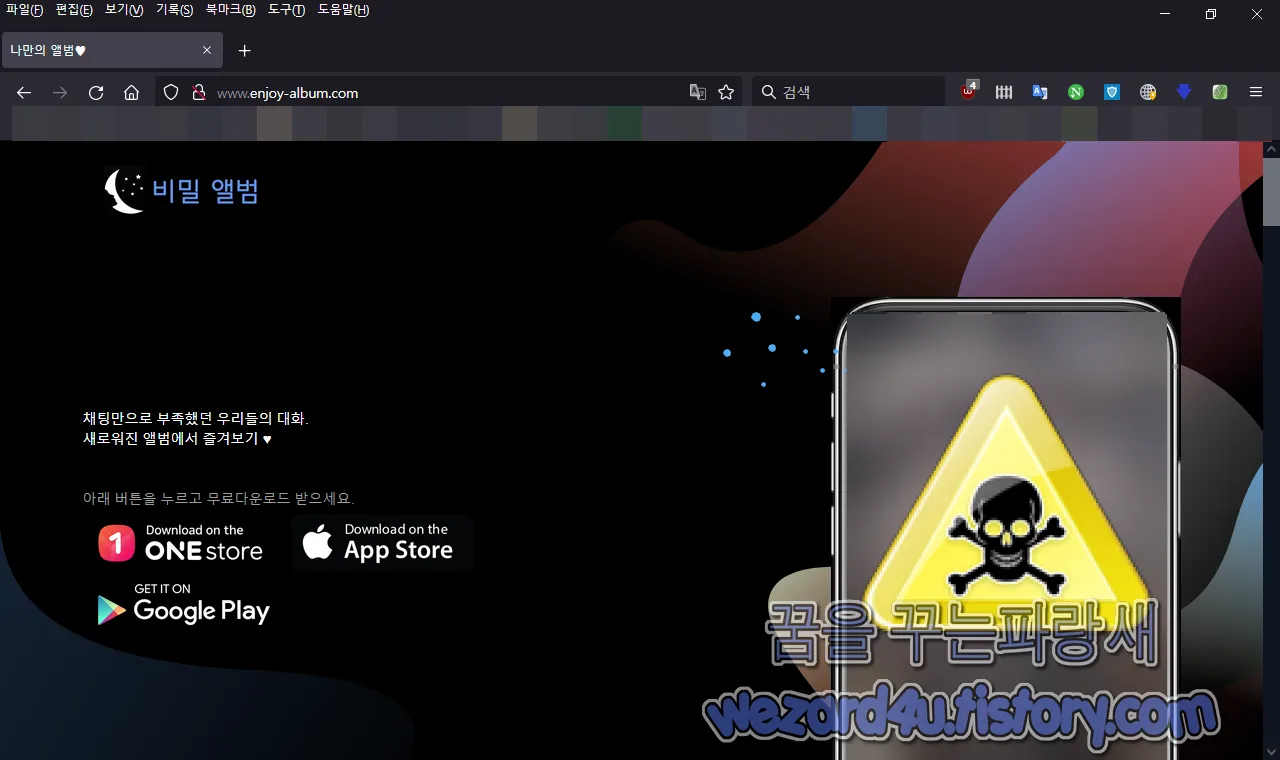

악성코드 유포 사이트

http://www.enjoy-album(.)com/

물론 해당 악성코드가 유포되는 방식은 뭐~간단합니다. 구글 플레이 스토어 에서 랜덤 채팅 그리고 카카오톡,이메일,문자등을 통해서 주소를 뿌리고 해당 사이트에서 앱을 다운로드 해서 설치 실행을 해서 개인정보를 털어가는 방식을 사용하고 있습니다.

해당 나만의 앨범(비밀 앨범)은 일단 사이트를 통해서 유포되고 있으며 사이트에 접속하면 채팅만으로 부족했던 우리들의 대화.

새로워진 앨범에서 즐겨보기 ♥

이런 단어와 그리고 아가씨가 엉덩이를 통해서 야릇한 포즈를 취하는 화면을 볼 수가 있으며 해당 사이트에서 보면 기본적으로 윈스토어, 구글 앱 스토어,구글 플레이 스토어 화면이 나오지만, 해당 어느 것을 클릭해도 결론은 공식 사이트가 아닌 사이트에서 다운로드를 하게 돼 있습니다.

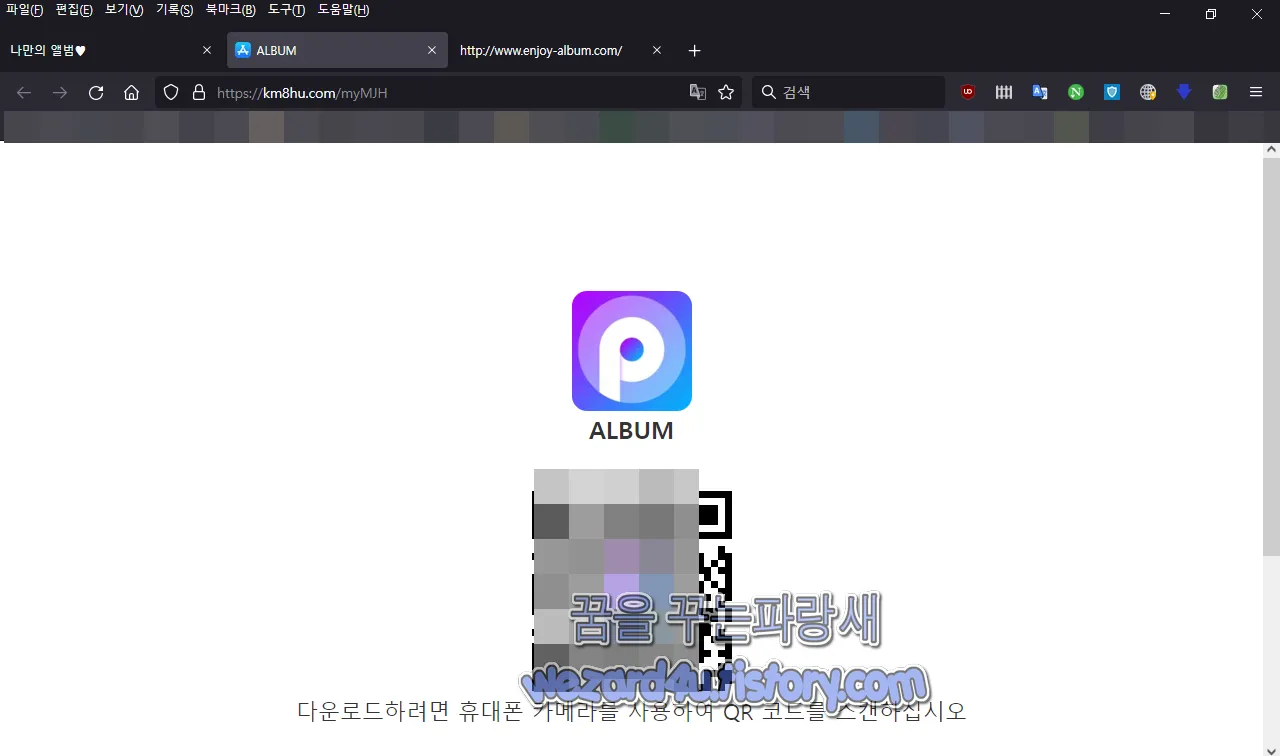

단 iOS 를 사용을 하는 애플 기기를 클릭하면 다음 인터넷 주소로 넘어가는 것을 볼 수가 있으며 해당 사이트에서는 QR 코드가 있는 것을 볼 수가 있습니다.

https://km8hu(.)com/myMJH

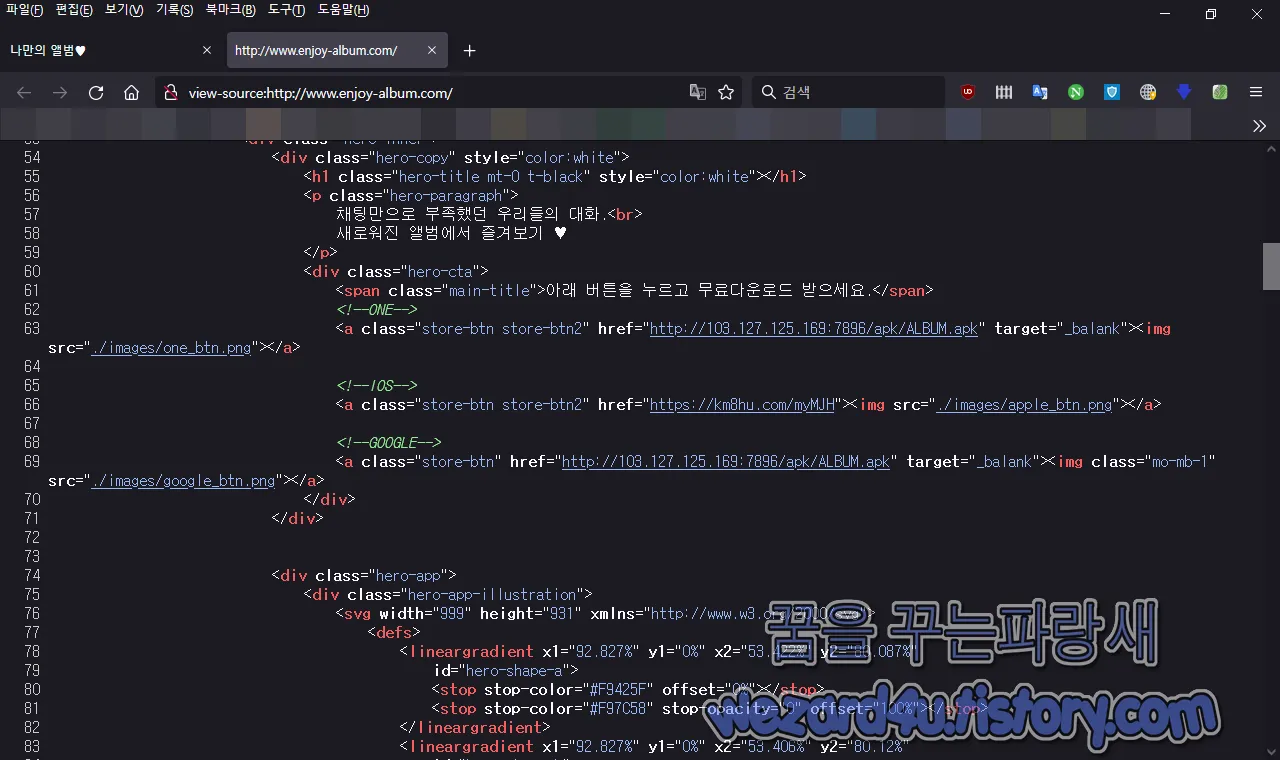

일단 앞서 몸캠 유포 사이트의 웹 소스를 보면 다음과 같이 정상적인 경로로 앱이 다운로드가 되는 것이 아닌 것을 확인할 수가 있습니다.

<span class="main-title">아래 버튼을 누르고 무료다운로드 받으세요.</span>

<!--ONE-->

<a class="store-btn store-btn2" href="http://103.127.125(.)169:7896/apk/ALBUM.apk" target="_balank"><img src="./images/one_btn(.)png"></a>

<!--IOS-->

<a class="store-btn store-btn2" href="https://km8hu(.)com/myMJH"><img src="./images/apple_btn(.)png"></a>

<!--GOOGLE-->

<a class="store-btn" href="http://103.127.125(.)169:7896/apk/ALBUM.apk" target="_balank"><img class="mo-mb-1" src="./images/google_btn(.)png"></a>

</div>

</div>

웹 소스를 보면 下载 이라는 중국어가 보이면 해당 부분을 구글 번역기 돌려 보면 다운로드 라는 것을 확인할 수가 있었습니다.

그리고 해당 앱을 실행을 하며 다음과 같은 화면을 볼 수가 있습니다.

공지 사항

부득이하게 서버 이전 및 확장으로 말미암아 현재 점검하고 있습니다.

일단 해쉬값은 다음과 같습니다.

파일명:ALBUM.apk

사이즈:3.16 MB

CRC32:b17f2ee2

MD5:6e99c84a5f590f48220171542a7cf7ef

SHA-1:55a20f3d760c4e95fe624097ab8d2f16336b64df

SHA-256:a63bb91112dd68a5d80c48e0bdb9967521e4b6ad5ae83a8e81212c3b5aaa1310

SHA-512:d310756b7bd44386d8f12e14d031817b1ea52af8fa6d8362bc09ca6c8ccf934e2118cf494b74b6ccee30fe1c8d0d9dce0d10b489cf0ead52e8f9192dfac229b3

입니다.

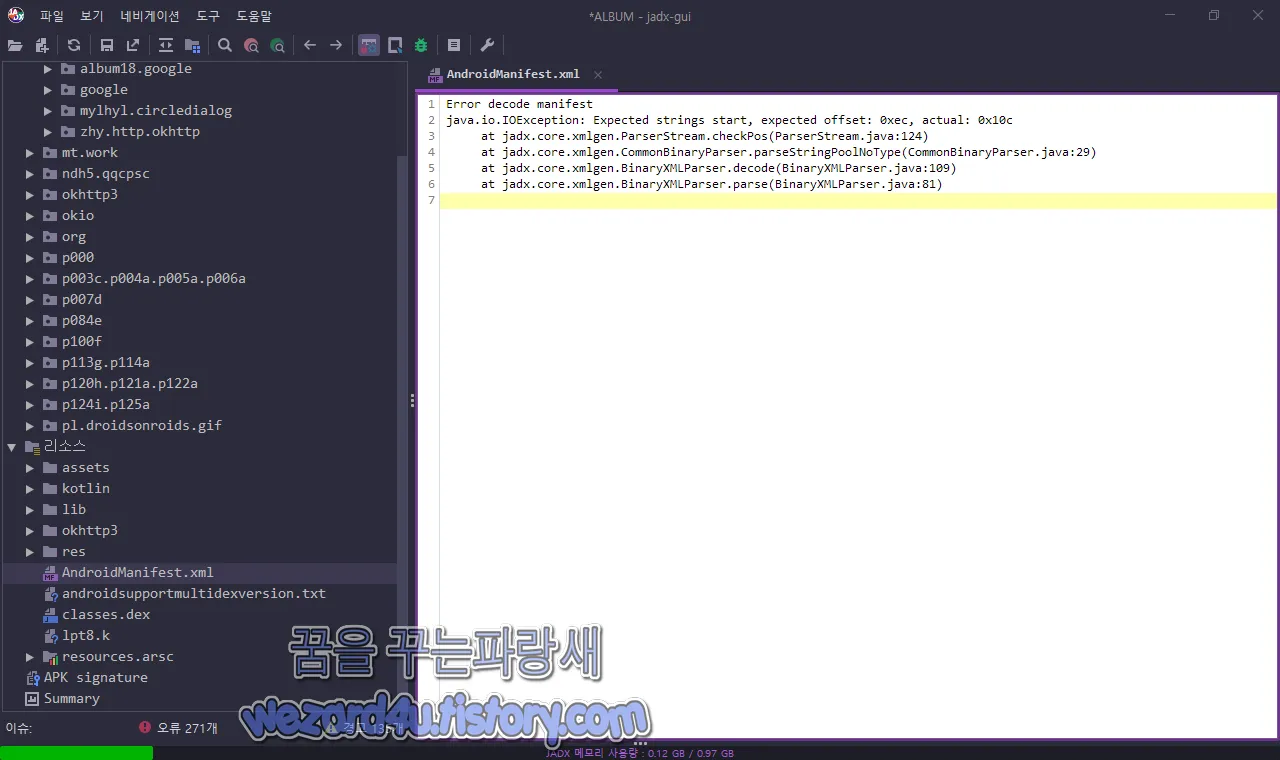

해당 악성코들 분해를 시도했지만, 악성코드가 파괴되었는지 모르겠지만, 일단은 권한을 찾을 수가 없었습니다.

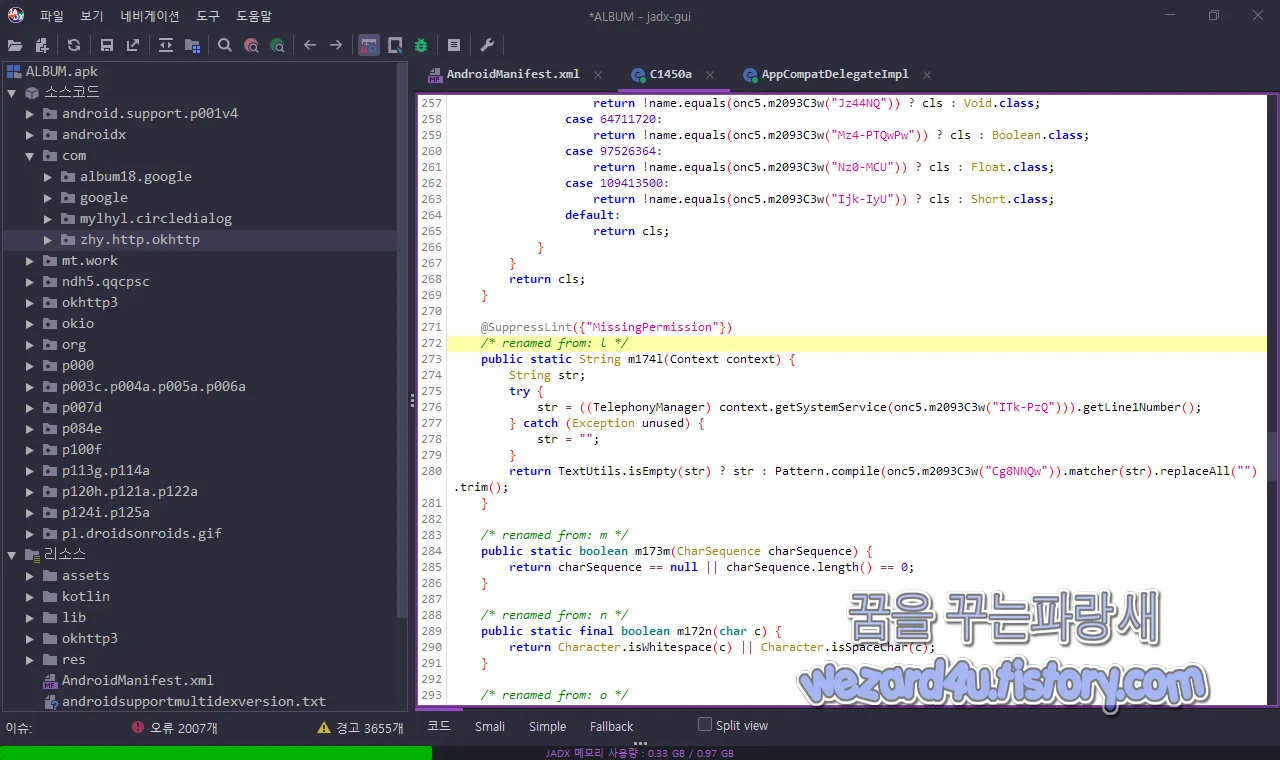

감염된 스마트폰 전화번호 조회를 위해서 다음과 같은 코드가 있습니다.

p084e.p094d.p095a.C1450a

@SuppressLint({"MissingPermission"})

/* renamed from: l */

public static String m174l(Context context) {

String str;

try {

str = ((TelephonyManager) context.getSystemService(onc5.m2093C3w("ITk-PzQ"))).getLine1Number();

} catch (Exception unused) {

str = "";

}

return TextUtils.isEmpty(str) ? str : Pattern.compile(onc5.m2093C3w("Cg8NNQw")).matcher(str).replaceAll("").trim();

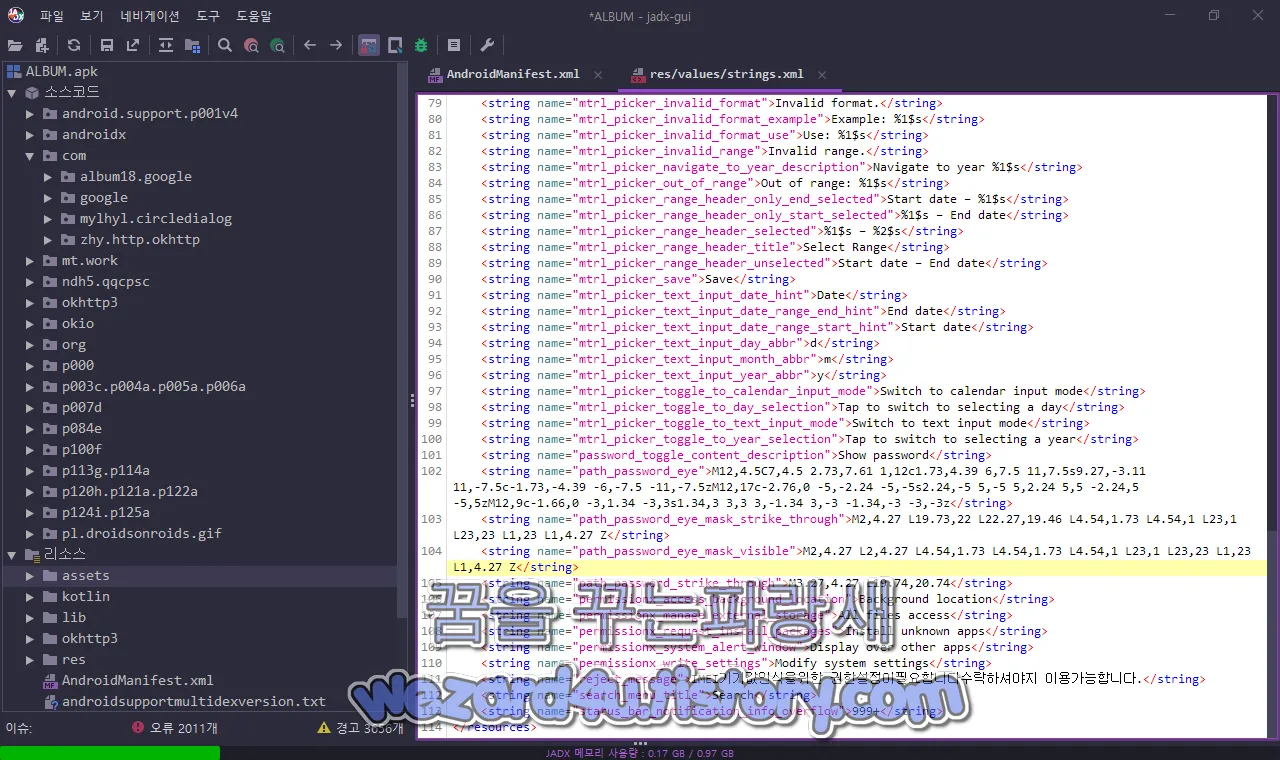

}res/values/strings.xml 부분 에서는 다음과 같이 IMEI기기값인식을위한 권한설정이필요 하다는 메시지를 확인할 수가 있었습니다.

<string name="path_password_strike_through">M3.27,4.27 L19.74,20.74</string>

<string name="permissionx_access_background_location">Background location</string>

<string name="permissionx_manage_external_storage">All files access</string>

<string name="permissionx_request_install_packages">Install unknown apps</string>

<string name="permissionx_system_alert_window">Display over other apps</string>

<string name="permissionx_write_settings">Modify system settings</string>

<string name="reject_message">IMEI기기값인식을위한 권한설정이필요합니다수락하셔야지 이용가능합니다.</string>

<string name="search_menu_title">Search</string>

<string name="status_bar_notification_info_overflow">999+</string>

</resources>해당 악성코드는 APK 가 손상이 돼 있는 것을 확인할 수가 있었지만 언제 가는 해당 앱이 완성이 될 수가 있기 때문에 주의를 해야 할 것입니다.

2022-09-06 19:44:57 UTC 기준 바이러스토탈(VirusTotal)에서 탐지하는 보안 업체들은 다음과 같습니다.

Alibaba:TrojanBanker:Android/Kokbot.3cc25a3a

Avast:Android:BankBot-CU [Bank]

Avast-Mobile:Android:BankBot-CU [Bank]

AVG:Android:BankBot-CU [Bank]

BitDefenderFalx:Android.Riskware.Agent.gGVNF

DrWeb:Android.Spy.4987

ESET-NOD32:A Variant Of Android/Spy.Agent.CED

Fortinet:Android/Agent.CED!tr

Google:Detected

Ikarus:Trojan-Spy.AndroidOS.Piom

K7GW:Spyware ( 0059394b1 )

Kaspersky:HEUR:Trojan-Banker.AndroidOS.Kokbot.l

Lionic:Trojan.AndroidOS.Kokbot.C!c

MaxSecure:Android.W32.Bray.h

McAfee:Artemis!6E99C84A5F59

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:Script/Wacatac.B!ml

Sophos:Android Packed App (PUA)

Symantec:Trojan.Gen.NPE

Symantec Mobile Insight:AdLibrary:Generisk

Tencent:Dos.Trojan-Banker.Kokbot.Iflw

Trustlook:Android.PUA.DebugKey

기본적인 예방 방법은 다음과 같습니다.

안드로이드 스마트폰에서는 기본적으로 외부 앱을 설치를 하면 경고 메시지가 팝업이 나오고 너~설치 및 실행을 하면 우리 책임 없음이라는 경고는 무시하지 말 것

환경설정->보안->디바이스관리->알 수 없는 출처(소스) 에 체크 해제(스마트폰 제품에 따라 메뉴 다름)

특히 출처 불명의 실행파일(apk)을 스마트폰에 내려받고 이를 스마트폰에 설치하는 것은 위험한 행동입니다.

여기서 출처 불명 이는 것은 공식 앱 스토어(구글 플레이 스토어, 원 스토어, 삼성 갤럭시 스토어 등)가 아닌 문자, 모바일 채팅 등을 통해 URL에 접속해서 다운로드 하는 경우 특히

랜덤 채팅 뭐~파일 내려받기 설치하라고 하면 100% 악성코드라고 생각을 하시면 됩니다. 특히 낯선 미모의 여성과 대화할 때 언제든지 이러한 범죄의 표적이 될 수 있음을 주의해야 합니다. 그리고 AV-TEST에서 인증하는 공신력 있는 백신 앱을 사용하는 것을 추천합니다. 오늘은 간단하게 몸캠 피싱(sextortion)에 대해 간단하게 알아보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 안드로이드 마이크로소프트 엣지 Canary 비디오 광고 차단기를 테스트 중 (1) | 2022.09.15 |

|---|---|

| 브라우저,디스코드 비밀번호,가상화폐 훔치는 악성코드-Pegasus.py (0) | 2022.09.14 |

| 북한 해킹 조직 김수키 한국 방송국 제작진 사칭 워드 악성코드-남북의 창 질의서.doc(2022.8.25) (0) | 2022.09.12 |

| 스마트폰 클리너로 위장하는 SharkBot 뱅킹 악성코드-Mister Phone Cleaner.apk(2022.09.06) (0) | 2022.09.09 |

| 가상화폐 거래소 오케이코인(OKX) 거래소 피싱 사이트-okx2 (2) | 2022.09.07 |

| 북한 해커 조직 Kimsuky(김수키)에서 만든 워드 악성코드-미국의 외교정책과 우리의 대응방향.doc (2) | 2022.09.06 |

| 윈도우 디펜더 구글 크롬,일렉트론 Win32/Hive.Z 오진 (8) | 2022.09.05 |

| 마이크로소프트 엣지 105 브라우저 시작하지 않는 문제 해결 방법 (2) | 2022.09.05 |