마이크로소프트에서 제공하는 운영체제인 윈도우 에서 사용하는 인쇄 스풀러 취약점인 PrintNightmar 발견이 되어서 긴급 보안 업데이트 인 KB5004948가 진행되었습니다.

일단 해당 취약점은 윈도우 7부터 시작해서 윈도우 10 21H2 까지 영향을 미치는 취약점으로 CVE-2021-34527이며 해당 취약점은 2021년 6월 보안 업데이트 이전부터 모든 Windows 버전에 영향을 미치는 제로 데이 이고 원격 코드 실행을 허용하는 Windows의 현재 패치 되지 않은 취약점에 대한 기술적 세부 사항 및 개념 증명 (PoC) 익스플로잇이 실수로 유출되었으며 인증의 필요성에도 악의적인 목적을 가진 자가 해당 취약점을 악용을 Windows 도메인 서버를 이용해서 회사 네트워크에 맬웨어(악성코드)를 쉽게 배포할 수 있으므로 문제의 심각도가 중요한 취약점입니다.PrintNightmare 이라고 붙은 이유는 Windows 인쇄 스풀러를 통한 공격 등이 여러 존재하여서 붙여진 이름으로서 CVE-2021-1675를 보고 한 공로는 세 사이버 보안 회사 (Tencent, AFINE, NSFOCUS)의 연구원들이면 2021년 6월28일 중국 보안 업체 QiAnXin은 취약점을 악용하여 로컬 권한 상승과 원격 코드 실행을 모두 달성하는 방법을 공개했습니다. 여기서 2021년 보안 업데이트를 마친 상황에도 해당 공격은 막지 못하면 따로 보안 업데이트가 요구되는 보안 업데이트 입니다. 영향을 받는 운영체제들은 다음과 같습니다.

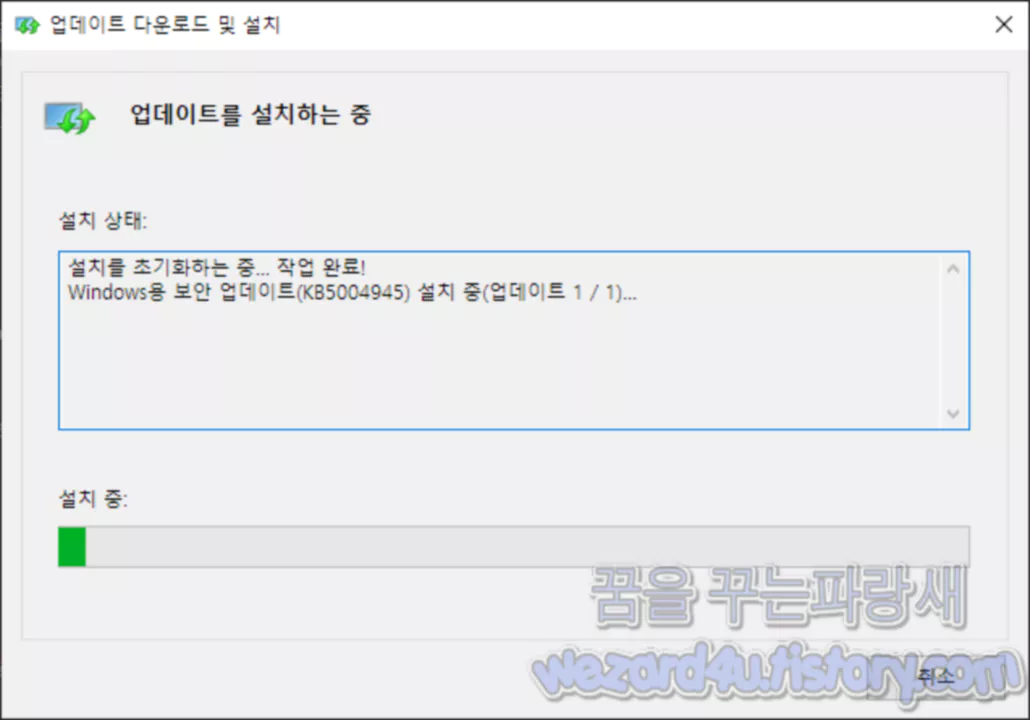

Windows 10, version 21H1 (KB5004945)

Windows 10, version 20H1 (KB5004945)

Windows 10, version 2004 (KB5004945)

Windows 10, version 1909 (KB5004946)

Windows 10, version 1809 and Windows Server 2019 (KB5004947)

Windows 10, version 1803 (KB5004949) [Not available yet]

Windows 10, version 1507 (KB5004950)

Windows 8.1 and Windows Server 2012 (Monthly Rollup KB5004954 / Security only KB5004958)

Windows 7 SP1 and Windows Server 2008 R2 SP1 (Monthly Rollup KB5004953 / Security only KB5004951)

Windows Server 2008 SP2 (Monthly Rollup KB5004955 / Security only KB5004959)

이면 앞서 이야기한 것처럼 사실상 영향을 다 받는다고 보시면 됩니다.

여기서 RestrictDriverInstallationToAdministrators 관리자가 아닌 사용자가 인쇄 서버에 서명된 프린터 드라이버를 설치하지 못하도록 하는 방법은 다음과 같습니다. 먼저 CMD를 관리자 권한으로 실행합니다. 그리고 나서 다음의 명령어를 입력하시면 됩니다.

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v RestrictDriverInstallationToAdministrators /t REG_DWORD /d 1 /f방법이 있지만, 그냥 보안 업데이트를 설치를 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 검진모아 사칭 스미싱 악성코드 검진모아.apk(2021.7.13) (2) | 2021.07.15 |

|---|---|

| 안드로이드 스마트폰 랜섬웨어-Butewoorse Hacker (4) | 2021.07.13 |

| 윈도우 KB5004945 보안 업데이트 Zebra 프린터에서 인쇄 오류 (0) | 2021.07.09 |

| 토르 브라우저(Tor Browser) 새로운 검열 방지 기능 바위 산 추가 (4) | 2021.07.09 |

| Kaseya사 VSA 노리는 랜섬웨어 REvil 랜섬웨어(REvil ransomware) (0) | 2021.07.06 |

| Avaddon 랜섬웨어 복호화 도구 공개 (4) | 2021.07.05 |

| 마이크로소프트 PowerShell 7 원격 코드 실행 취약점 주의 (9) | 2021.07.03 |

| 윈도우 10 KB5004760 긴급 업데이트 (2) | 2021.07.01 |