오늘은 건강검진으로 위장하는 스미싱 안드로이드 악성코드 검진 모아 에 대해 글을 적어 보겠습니다. 먼저

검진모아는 검진 모아 연령별 종합건강검진 이벤트, 전국 6천여 개 건강검진센터 위치 찾기, 안과, 치과, 성형외과, 피부과 등 이벤트, 할인, 실시간 예약 사이트 및 앱 입니다. 진짜 검진모아 사이트와 다른 점은 피싱 사이트는 첫 화면에 휴대폰 전화번호를 입력하라고 하는 방면에 진짜 사이트는 그건 것이 없는 것을 확인할 수가 있습니다. 간단하게 용어 정리 조금 해서 스미싱이라는 것은 스미싱(Smishing)은 SMS(문자)와 피싱(Phising)의 합성어입니다. 기본적으로 일단 대부분 국민건강검진 또는 건강검진 등으로 미끼로 해서 문자 또는 카카오톡으로 오는 메세지 중 링크를 통해서 해당 사이트에 이동해서 피싱 사이트에서 APK 파일을 다운로드 해서 사용자가 설치하면 악성코드가 작동하는 방식을 사용하고 있습니다.

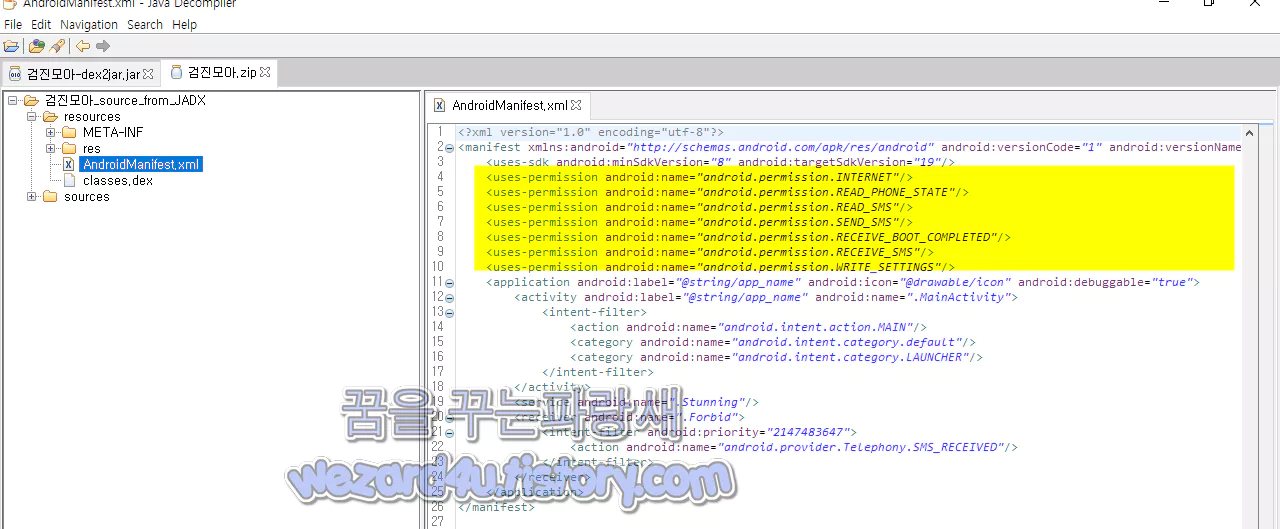

일단 해당 악성코드의 권한을 보겠습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.SEND_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.WRITE_SETTINGS"/>

보면 인터넷 연결, 스마트폰 상태와 ID 읽기, 문자 보내기, 문자 읽기, 문자 받기, 시스템 설정 쓰기 권한, 부팅완료 관련 권한 이 포함이 돼 있는 것을 확인할 수가 있습니다. 해쉬값으로는 다음과 같습니다.

파일명:검진모아.apk

사이즈:52,989 Bytes

CRC32:26ab37b2

MD5:144df761dce54368bc17e18998e19be2

SHA-1:fa7b6d189ab7a4d4a9b4cba191c4b8410fbeb100

SHA-256:f3c20cd7ca3b9beeabe8132fb8ba0facb6b3577e172598785ff8fff84154b243

입니다.

스마트폰의 IMEI,Iccid,휴대폰 전화번호 정보를 획득하기 위해서 다음과 같은 코드들이 있습니다. 위치는 다음과 같습니다. com.mskviwenv.thsaeikp.Tools

TelephonyManager telephonyManager = (TelephonyManager)this.context.getSystemService("phone");

String str2 = telephonyManager.getLine1Number();

if (str2 == null || str2.equals("")) {

String str3;

str2 = telephonyManager.getSimSerialNumber();

String str4 = telephonyManager.getDeviceId();

telephonyManager = null;

if (str2 != null && str4 != null)

return String.valueOf(str4.toUpperCase()) + "-" + str2.toUpperCase();

if (str4 != null)

str3 = str4.toUpperCase();

return str3;

}

String str1 = str2;

return (str2.charAt(0) == '+') ? str2.substring(1) : str1;

}

public String getTelCompany() {

return ((TelephonyManager)this.context.getSystemService("phone")).getNetworkOperatorName();

}

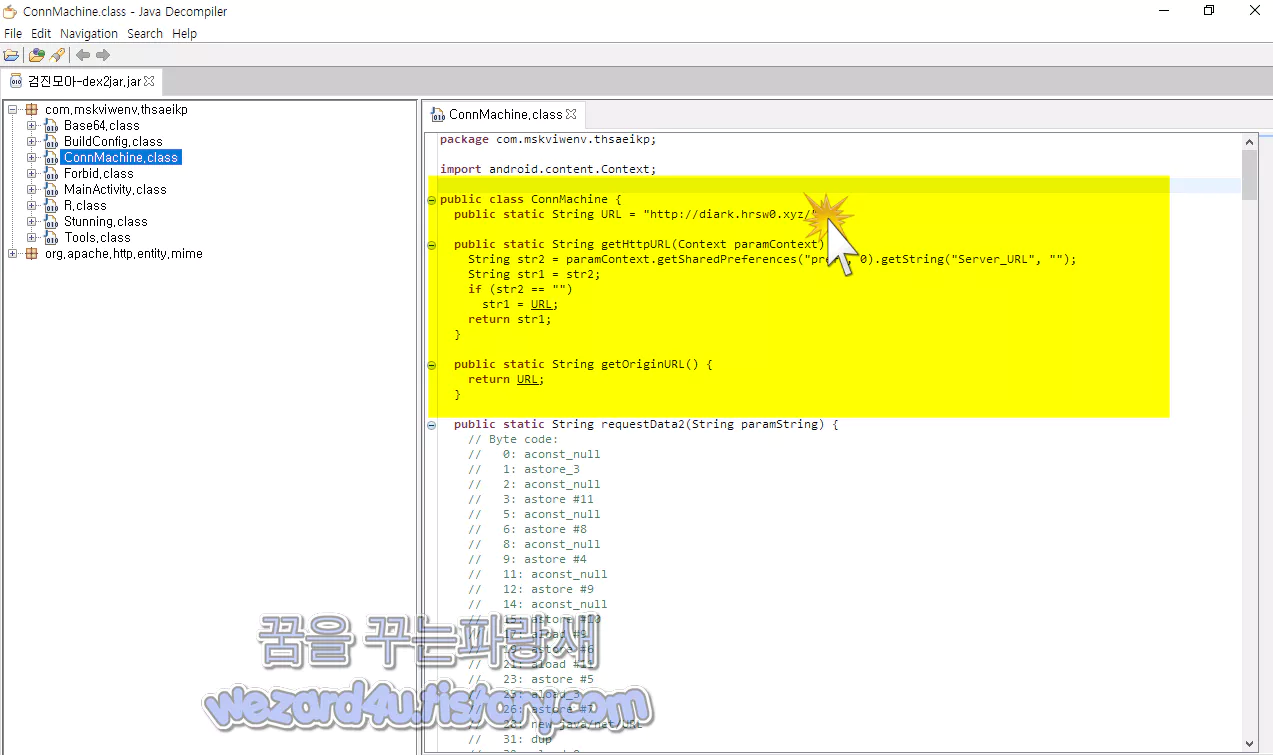

그리고 해당 스마트폰 악성코드에 포함된 주소는 다음과 같습니다. (com.mskviwenv.thsaeikp.ConnMachine)

hxxp://diark.hrsw0(.)xyz(사이트 위치:대만 2021.07.13 18:01 KST)기준으로 폐쇄된 것을 확인했습니다.

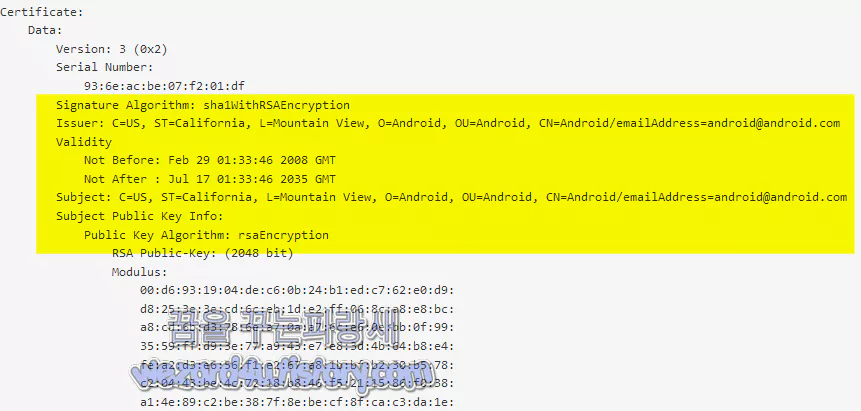

그리고 인증서 정보를 보면 다음과 같이 돼 있습니다.

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

93:6e:ac:be:07:f2:01:df

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android/emailAddress=android@android(.)com

Validity

Not Before: Feb 29 01:33:46 2008 GMT

Not After : Jul 17 01:33:46 2035 GMT

Subject: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android/emailAddress=android@android(.)com

2021-07-13 02:50:06 UTC 기준으로 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.SMSstealer.1022938

Avast:Android:SMForw-KX [Trj]

Avast-Mobile:Android:SMForw-KX [Trj]

AVG:Android:SMForw-KX [Trj]

Avira (no cloud):ANDROID/SpyAgent.FHDG.Gen

BitDefenderFalx:Android.Riskware.PayCall.S

CAT-QuickHeal:Android.SMForw.GEN37097

Cynet:Malicious (score: 99)

Cyren:AndroidOS/Trojan.PUOX-6

DrWeb:Android.SmsSpy.834.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.VM

Fortinet:Android/SMSForw.K!tr

Ikarus:Trojan.AndroidOS.SMForw

K7GW:Spyware ( 00508dbc1 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

MaxSecure:Android.fakeinst.a

McAfee:Artemis!144DF761DCE5

McAfee-GW-Edition:Artemis

Sangfor Engine Zero:Malware.Android-Script.Save.74563382

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:Spyware:MobileSpy

Tencent:A.privacy.emial.d

Trustlook:Android.PUA.DebugKey

ZoneAlarm by Check Point:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

일단 기본적으로 대부분 메이저 보안 업체들은 탐지하고 있습니다. 언제나 똑같은 요약으로 마무리하겠습니다.

1. 구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2. 공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3. 구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4. 전화금융사기 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

5. 소개팅 어플에서 어떤 어플을 다운로드 해서 설치하라고 하면 100% 악성코드입니다.

6. 컴퓨터 환경에서는 출처가 불분명한 사이트 그리고 파일 다운로드 금지

7. 기본적으로 인지도가 있는 백신앱,백신프로그램 을 사용 및 실시간 감시, 실시간 업데이트

8. PC 같은 경우 랜섬웨어 예방 프로그램인 앱체크 등과 프로그램이 있으니 해당 프로그램을 설치하거나 V3 같은 경우 랜섬웨어 보호를 위해서 부분은 기본적으로 작동하고 있으니 해당 부분은 해제하는 것은 금지(랜섬웨어가 감염을 시도하기 전에 미끼 파일로 낚시하는 것입니다.)

즉 기본적인 보안 수칙을 잘 지켜주면 이런 악성코드에 감염되는 것을 최소화할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Minecraft Java Edition(마인크래프트 자바 에디션)에서 디렉터리 탐색에 CVE-2021-35054 취약점 발견 (3) | 2021.07.21 |

|---|---|

| 윈도우 원격 인쇄 서버를 악용한 새로운 인쇄 스풀러 제로 데이 공격 예방 방법 (0) | 2021.07.20 |

| 윈도우 10 KB5004237,KB5004245 보안 업데이트 (0) | 2021.07.15 |

| 파이어폭스 90.0 보안 업데이트 (0) | 2021.07.15 |

| 안드로이드 스마트폰 랜섬웨어-Butewoorse Hacker (4) | 2021.07.13 |

| 윈도우 KB5004945 보안 업데이트 Zebra 프린터에서 인쇄 오류 (0) | 2021.07.09 |

| 토르 브라우저(Tor Browser) 새로운 검열 방지 기능 바위 산 추가 (4) | 2021.07.09 |

| 윈도우 인쇄 스풀러 PrintNightmare KB5004948 긴급 보안 업데이트 (0) | 2021.07.09 |