Kaseya사 VSA를 사용하는 MSP(Multiple Managed Service Provider)에 대한 공급망 랜섬웨어 공격이 발견되었습니다. 여기서 이야기하는 VSA은 원격 모니터링 및 관리 소프트웨어이며 해당 랜섬웨어는 Sodinokibi 랜섬웨어 계열입니다.

파일 확장자는 무작위로 생성되면 (랜덤) -readme.txt 또는 HOW-TO-DECRYPT.txt 이라는 랜섬 노트를 생성해서 사용자에게 파일을 랜섬웨어 복호화하는 비용으로 요구하는 랜섬노트를 생성하면 몸값은 5일 뒤 두 배로 증가하며 5천만 달러입니다. 악용은 CVE-2019-2725, CVE-2018-8453, Rig 익스플로잇 킷, 스팸 이메일, 보호되지 않은 RDP 방법으로 유포되며 GandCrab 랜섬웨어 하고 유사해서 악성코드 개발자는 은퇴? 를 했다고 하지만 은퇴를 하지 않고 다시 활동하는 것으로 의심됩니다.

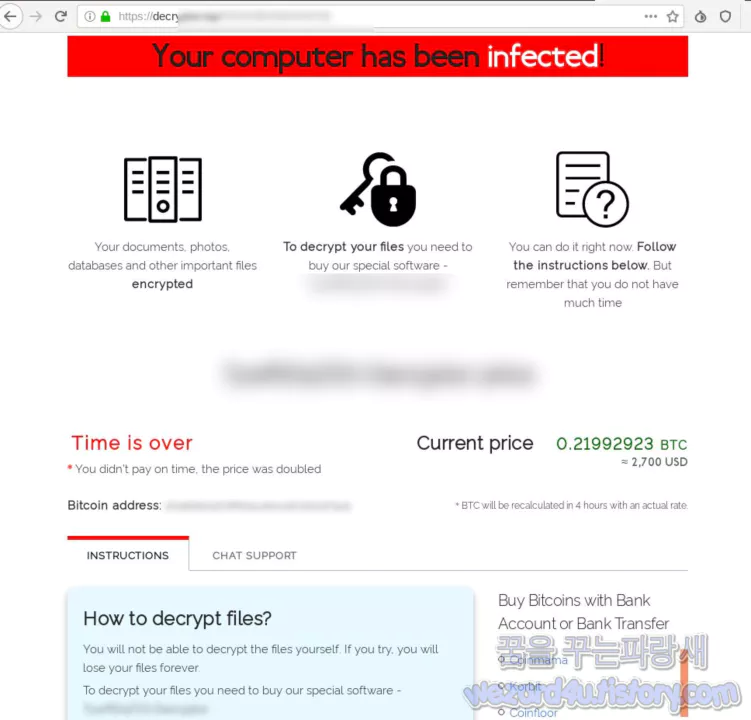

랜섬노트는 다음과 같습니다.

Hello dear friend!

Your files are encrypted, and, as a result you can't use it. You must visit our page to get instructions about decryption process. All encrypted files have got a xxxxxx extension.

Instructions into the TOR network

———————————-

Install TOR browser from hxxs://torproject(.)org

Visit the following link: hxxp://aplxxxxxxxxxxxxxxxxxx.onion/xxxxxxxxx

Instructions into WWW (The following link can not be in work state, if true, use TOR above):

———————————-

Visit the following link: hxxp://decryptor?top/xxxxxxxxxxxxxx

입니다. 그리고 Kaseya 측에서 패치를 만들어서 검증하고 있습니다. (2021.7.4 기준)

[소프트웨어 팁/보안 및 분석] - 랜섬웨어부터 컴퓨터를 보호해주는 랜섬웨어 보호 도구-앱체크(App Check)

랜섬웨어부터 컴퓨터를 보호해주는 랜섬웨어 보호 도구-앱체크(App Check)

앱체크(APP Check)이라는 프로그램은 한국의 보안 업체 중 하나인 CheckMAL에서 제작을 하여서 제공하는 랜섬웨어 보호 도구입니다. 일단 개인이 사용하는 비영리 버전과 기업에서 사용하는 프로 버

wezard4u.tistory.com

대응 방법으로는 지금은 임시 대응 방안으로는 Kaseya의 공지가 있을 때까지 VSA 사용을 중단해야 하며 일단 대부분 백신 프로그램(안티바이러스)에서 탐지를 하고 있으면 그리고 랜섬웨어 예방 프로그램인 앱체크(AppCheck)를 설치를 해서 예방을 하거나 백신프로그램에서는 랜섬웨어를 탐지하기 위해서 미끼 파일을 활성화해서 랜섬웨어를 보호를 하고 있는데 해당 기능들은 사용하시는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 안드로이드 스마트폰 랜섬웨어-Butewoorse Hacker (4) | 2021.07.13 |

|---|---|

| 윈도우 KB5004945 보안 업데이트 Zebra 프린터에서 인쇄 오류 (0) | 2021.07.09 |

| 토르 브라우저(Tor Browser) 새로운 검열 방지 기능 바위 산 추가 (4) | 2021.07.09 |

| 윈도우 인쇄 스풀러 PrintNightmare KB5004948 긴급 보안 업데이트 (0) | 2021.07.09 |

| Avaddon 랜섬웨어 복호화 도구 공개 (4) | 2021.07.05 |

| 마이크로소프트 PowerShell 7 원격 코드 실행 취약점 주의 (9) | 2021.07.03 |

| 윈도우 10 KB5004760 긴급 업데이트 (2) | 2021.07.01 |

| 구글 크롬 브라우저 에서 FLoC를 비활성화 방법 (0) | 2021.06.30 |