구글에서 제공하는 브라우저인 구글 크롬에서 제로데이 취약점을 해결하기 위한 보안 업데이트를 진행을 했습니다.

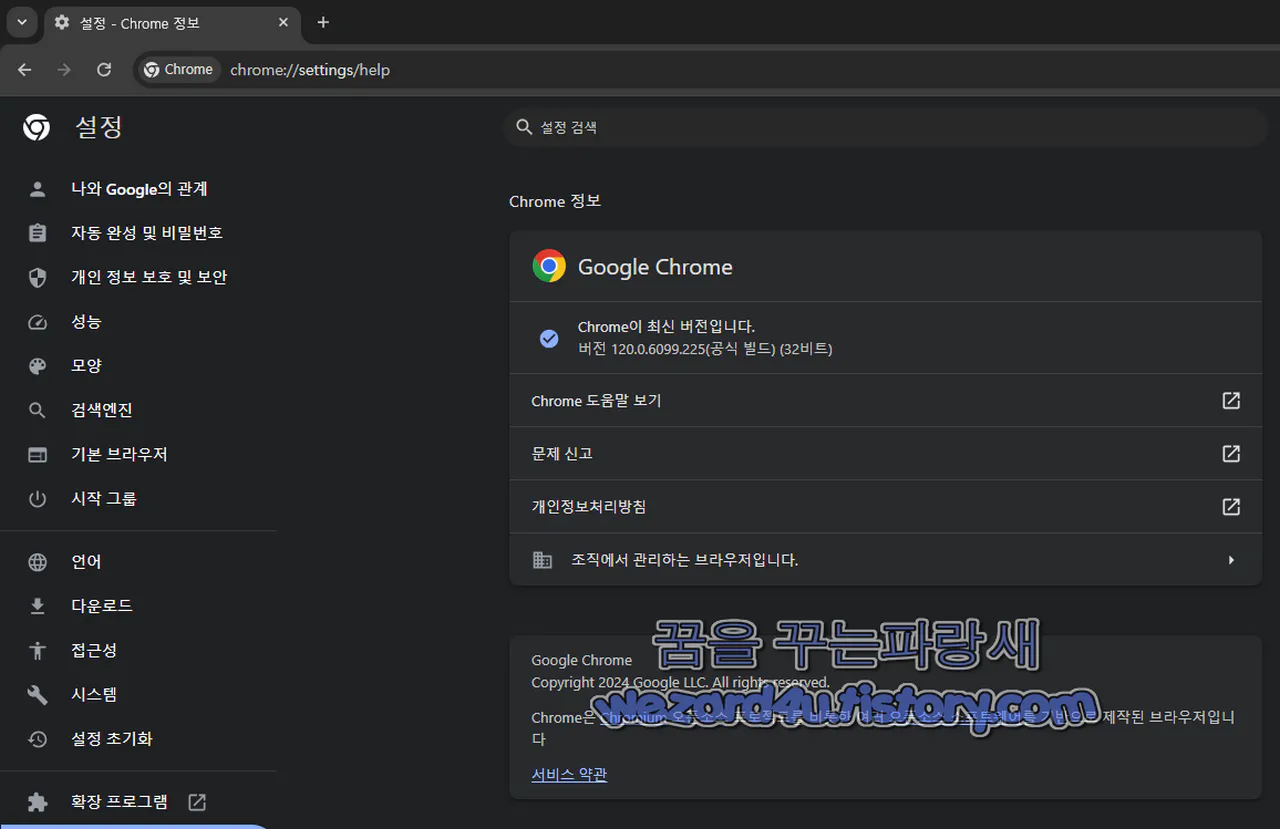

해당 CVE-2024-0519에 대한 익스플로잇이 실제로 존재한다는 보고를 인지하고 있으며 해당 취약점이 신고되고 일주일 이내에 Windows(120.0.6099.224/225), Mac(120.0.6099.234) 및 Linux(120.0.6099.224) 사용자에게 전 세계적으로 배포되는 패치 버전을 통해 Stable Desktop 채널의 사용자를 위한 제로데이를 수정을 진행했습니다.

Google은 보안 업데이트가 영향을 받는 모든 사용자에게 도달하는 데 며칠 또는 몇 주가 걸릴 수 있다고 하지만 개인적으로 바로 업데이트를 진행을 할 수가 있었습니다.

심각도가 높은 제로데이 취약점(CVE-2024-0519)은 구글 크롬 V8 JavaScript 엔진의 심각도가 높은 범위를 벗어난 메모리 액세스 약점으로 말미암아 발생하며 공격자는 이를 악용하여 메모리 버퍼를 넘어서는 데이터에 액세스할 수 있습니다. 중요한 정보에 대한 액세스를 제공하거나 충돌을 유발하는 것이 특징입니다.

예상된 센티널이 범위를 벗어난 메모리에 있지 않아 과도한 데이터를 읽어 세그먼트화 오류나 버퍼 오버플로가 발생할 수 있는 문제입니다.

범위를 벗어난 메모리에 대한 무단 액세스 외에도 CVE-2024-0519는 ASLR과 같은 보호 메커니즘을 우회하여 또 다른 약점을 통해 코드 실행을 더 쉽게 만드는 데 악용될 수도 있음

CVE-2024-0519 제로데이 익스플로잇에 대해 알고 있지만, 취약점 대한 자세한 내용은 아직 공유하지 않았음

구글은 사용자 대부분이 수정 사항을 업데이트할 때까지 버그 세부 정보와 링크에 대한 액세스가 제한될 수 있으며 다른 프로젝트가 유사하게 의존하지만, 아직 수정되지 않은 타사 라이브러리에 버그가 존재해도 제한 사항을 유지할 것입니다.

V8 범위를 벗어난 쓰기(CVE-2024-0517) 및 유형 혼동(CVE-2024-0518) 결함을 패치 하여 손상된 장치에서 임의 코드 실행을 허용했습니다.

CVE-2023-4762와 같은 일부는 보안 업데이트 배포를 한 지 몇 주 후에 언론인, 야당 정치인, 반체제 인사를 포함한 고위험 사용자의 취약한 장치에 스파이웨어를 배포하는 데 사용되는 제로데이 태그가 지정되었습니다.

즉 구글 크롬을 사용을 하시는 분들은 반드시 보안 업데이트를 사용을 하고 사용을 하는 것을 권장합니다. 구글 취약점은 곧 구글 크롬을 베이스로 하는 모든 브라우저의 취약점이므로 자신이 해당하면 해당 브라우저들도 다 갱신해주어야 합니다. 예를 들며 Microsoft Edge(마이크로소프트 에지), 네이버 웨일,브레이브,오페라 등입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 모질라 파이어폭스 122(Firefox 122) 보안 업데이트 (0) | 2024.01.25 |

|---|---|

| 카스퍼스키 iPhone(아이폰)에서 iOS 스파이웨어를 탐지 도움 되는 iShutdown 스크립트 공개 (0) | 2024.01.24 |

| 부고 알림 부모님 별세를 악용한 스미싱 악성코드-s8u(.)cn/tGmtU(2023.12.28) (0) | 2024.01.23 |

| Windows SmartScreen(윈도우 스마트스크린) 우회 취약점 발견 (0) | 2024.01.19 |

| Konni(코니) 에서 만든 특허 수수료 납부 확인증 위장한 악성코드-PaymentConfirmation.chm(2023.12.29) (0) | 2024.01.17 |

| 포스코이앤씨 계정 탈취를 위해 만들어진 피싱 파일-E-Invoice.html(2023.1.13) (2) | 2024.01.16 |

| Firefox 121.0.1(파이어폭스 121.0.1) 중단 및 USB 보안 키 문제를 해결 업데이트 (0) | 2024.01.13 |

| 인도를 겨냥한 공격 추정되는 Crimson RAT-122.docm(2023.10.03) (0) | 2024.01.12 |