마이크로소프트에서 제공하는 보안 기능 중 하나인 Windows SmartScreen(윈도 스마트스크린) 우회를 해서 악성코드를 실행할 수가 있는 취약점이 발견되었습니다.

해당 취약점은 Phemedrone 정보 도용 맬웨어 캠페인은 Microsoft Defender SmartScreen 취약점(CVE-2023-36025)을 악용하여 URL 파일을 열 때 윈도우 보안 프롬프트를 우회합니다.

Phemedrone은 웹 브라우저, 암호화폐 지갑(가상화폐) 및 Discord(디스코드), Steam(스팀), Telegram(텔레그램)과 같은 소프트웨어에 저장된 데이터를 수집하는 새로운 오픈 소스 정보 탈취 악성 코드

그런 다음 해당 데이터는 공격자에게 다시 전송되어 다른 악의적인 활동에 사용되거나 다른 위협 행위자에게 판매됩니다.

Phemedrone 캠페인에서 악용된 Microsoft Defender 결함은 CVE-2023-36025 2023년 11월 패치 화요일에 수정되었으며 공격에 적극적으로 악용되는 것으로 표시

CVE-2023-36025 보안 공지에서는 사용자는 특별히 제작된 인터넷 바로 가기((.)URL) 또는 인터넷 바로 가기 파일을 가리키는 하이퍼링크를 클릭해야 공격자가 손상될 수 있습니다. 라고 설명

처음에는 CVE-2023-36025의 실제 공격에 대해 많은 세부 정보가 공유되지 않았지만, 패치가 적용되지 않은 윈도우 시스템의 위험이 커진 직후 개념 증명 공격이 게시

Trend Micro(트렌드마이크로)의 연구원들은 Phemedrone 캠페인이 윈도우 의 특정 결함을 표적으로 삼는 유일한 악성 코드 계열이 아니며 랜섬웨어와 관련된 다른 사례도 보고되었습니다.

스마트스크린 우회(SmartScreen 우회)

공격자는 Discord 및 FireTransfer.io와 같은 신뢰할 수 있는 클라우드 서비스에 악성 URL 파일을 호스팅하고 shorturl(.)at와 같은 단축 서비스를 사용하여 위장하는 경우가 많음

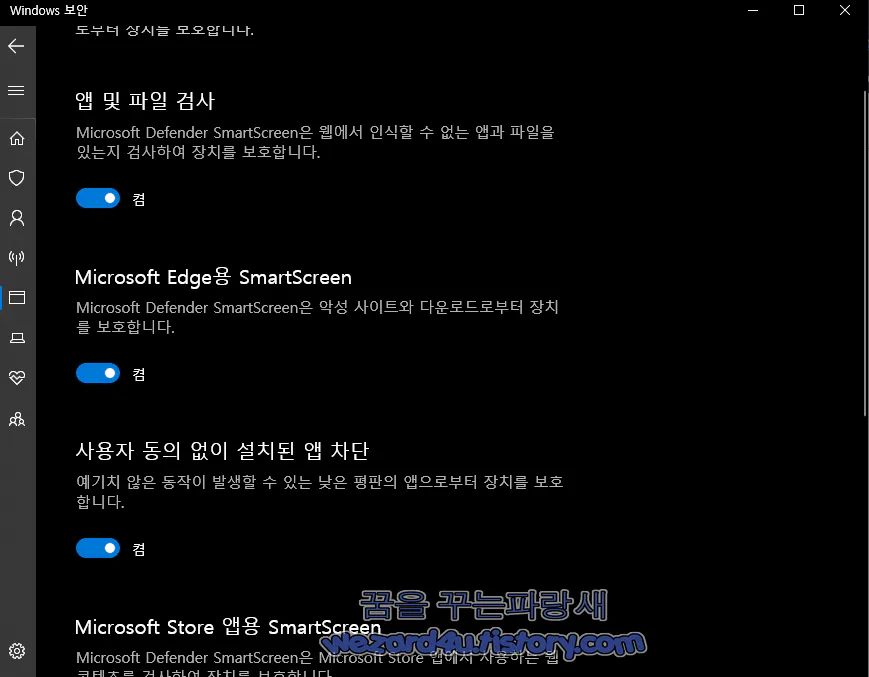

일반적으로 인터넷에서 내려받았거나 이메일을 통해 전송된 URL 파일을 열면 Windows SmartScreen은 파일을 열면 컴퓨터에 해를 끼칠 수 있다는 경고를 표시

그러나 피해자가 속아서 악성 URL 파일 중 하나를 열면 Windows SmartScreen의 CVE-2023-36095 결함을 악용하여 이 프롬프터가 표시되지 않고 명령이 자동으로 실행

해당 URL 파일은 공격자의 제어 서버에서 제어판 항목(.cpl) 파일을 다운로드 해 실행하며, rundll32.exe를 통해 악성 DLL 페이로드를 실행

DLL은 PDF 파일(Secure.pdf)로 위장한 2단계 로더, 합법적인 Windows 바이너리(WerFaultSecure.exe) 및 'wer.dll'이 포함된 GitHub 저장소에서 ZIP 파일을 가져오는 PowerShell 로더

DLL 사이드 로딩 및 지속성을 설정

손상된 시스템에서 실행되면 Phemedrone은 데이터 유출을 위해 Telegram을 사용하여 구성을 초기화하고 필요한 항목의 암호를 해독하며 대상 애플리케이션에서 데이터를 훔침

Trend Micro에서는 Pemedrone이 다음 앱/데이터를 표적으로 삼는다고 보고

Chromium 브라우저:LastPass,KeePass,Microsoft Authenticator 및 Google Authenticator와 같은 브라우저 및 보안 앱에서 비밀번호, 쿠키 및 자동 완성을 수집

Gecko 브라우저: Firefox와 같은 Gecko 기반 브라우저에서 사용자 데이터를 추출합니다.

암호화폐 지갑(가상화폐):Atom,Armoury,Electrum,Exodus를 포함한 다양한 암호화폐 지갑 앱에서 데이터를 추출

Discord(디스코드): 인증 토큰을 추출하여 무단 접속 권한을 획득

FileGrabber:Documents(문서),Desktop과 같은 폴더에서 사용자 파일을 수집

시스템 정보: 하드웨어 사양, 위치정보, OS 세부정보, 스크린 샷을 수집

Steam(스팀): 플랫폼과 관련된 파일에 액세스

텔레그램:tdata 폴더에 있는 인증 파일을 중심으로 사용자 데이터를 추출

결론 아직도 윈도우 업데이트 하지 않은 분들은 반드시 보안 업데이트를 통해서 해당 취약점을 제거하시면 됩니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 안드로이드 스마트폰,iOS 스마트폰 제로 클릭 블루투스 공격 취약점 (2) | 2024.01.25 |

|---|---|

| 모질라 파이어폭스 122(Firefox 122) 보안 업데이트 (0) | 2024.01.25 |

| 카스퍼스키 iPhone(아이폰)에서 iOS 스파이웨어를 탐지 도움 되는 iShutdown 스크립트 공개 (0) | 2024.01.24 |

| 부고 알림 부모님 별세를 악용한 스미싱 악성코드-s8u(.)cn/tGmtU(2023.12.28) (0) | 2024.01.23 |

| 구글 크롬 CVE-2024-0519 취약점을 해결한 120.0.6099.225 보안 업데이트 (2) | 2024.01.18 |

| Konni(코니) 에서 만든 특허 수수료 납부 확인증 위장한 악성코드-PaymentConfirmation.chm(2023.12.29) (0) | 2024.01.17 |

| 포스코이앤씨 계정 탈취를 위해 만들어진 피싱 파일-E-Invoice.html(2023.1.13) (2) | 2024.01.16 |

| Firefox 121.0.1(파이어폭스 121.0.1) 중단 및 USB 보안 키 문제를 해결 업데이트 (0) | 2024.01.13 |