오늘은 마이크로소프트 기술 지원 사칭 사기(サポート 詐欺) 사칭 스캠 사이트에 대해 글을 적어보겠습니다. 일단 해당 스캠(Scam) 이라고 생각을 하면 쉽게 사용자를 속이는 신용 사기 정도로 이해하시면 됩니다. 그리고 여기서 전화번호가 있으며 해당 번호로 전화를 걸면 이제 해당 언어에 맞게 담당자가 나와서 여기 마이크로소프트 공식 기술 지원팀입니다. 라고 답변을 할 것이고 제가 화면에 이렇게 저렇게 나오고 에러 코드 2V7HGTVB 이 나와야 하면 OK 한놈 낚았다. 라면서 작업을 할 것입니다.

장치에 대한 원격 액세스 를 제공하는 프로그램을 설치하도록 요청을 할 거나 숙련된 사기꾼은 원격 액세스 를 사용하여 일반 시스템 메시지를 문제의 징후로 잘못 표시할 수 있게 하며

또한, 브라우저를 전체 화면 모드 로 전환하고 사라지지 않는 팝업 메시지를 표시하여 브라우저를 잠금을 시전을 할 수가 있으며 이러한 가짜 오류 메시지는 기술 지원 핫라인을 호출하도록 놀라게 하는 것이 목표이며 여기서 일회성 비용이나 구독 형태로 결제 즉 비트코인 이나 기프트 카드와 같은 암호 화폐(가상화폐)의 형태 금전적인 부분을 요구할 것입니다.

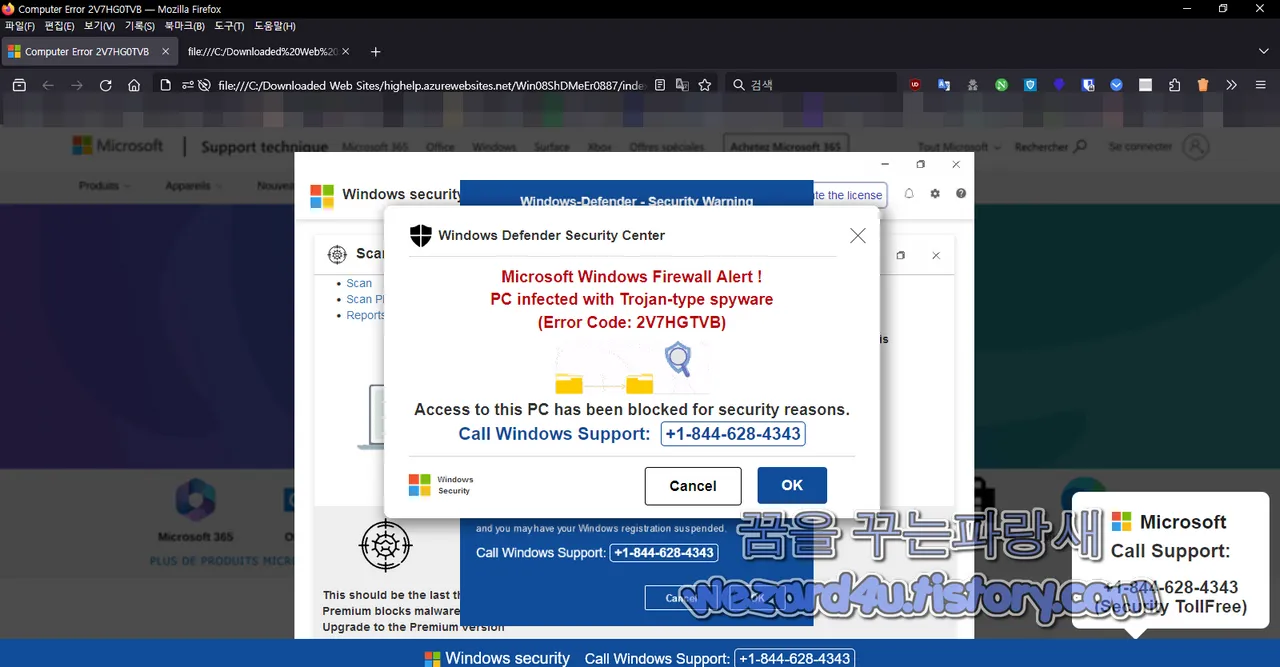

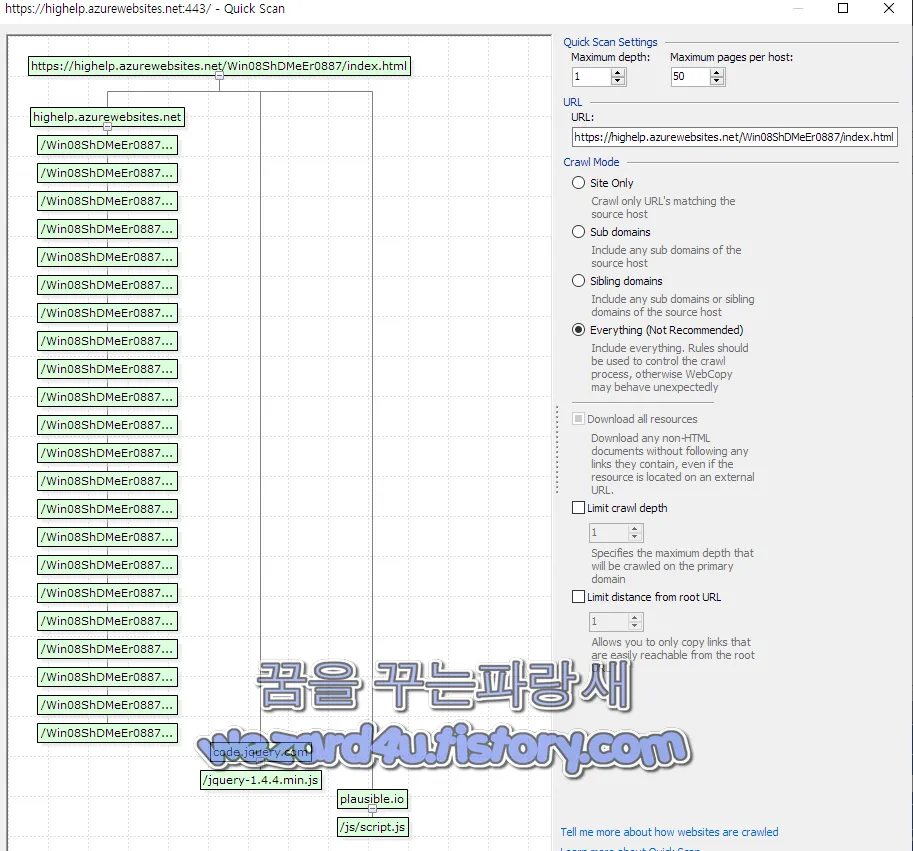

유포 사이트

https://highelp(.)azurewebsites(.)net/Win08ShDMeEr0887/index(.)html일단 해당 사이트에 접속하면 다음과 같은 내용 을 볼 수가 있습니다.

Windows Defender SmartScreen has prevented the display of an unrecognized application. Running this application may put your PC at risk.

Windows Defender Scan has found a potentially unwanted adware on this device that could steal your passwords, your online identity, your financial information, your personal files, your photos or your documents

Microsoft Windows Firewall Alert !

PC infected with Trojan-type spyware

(Error Code: 2V7HGTVB)

Access to this PC has been blocked for security reasons.

Call Windows Support

+1-844-628-4343

Windows Security

ACCESS TO THIS PC IS BLOCKED FOR SECURITY REASONS

Your computer has reported to us that it has been infected with Trojan-type spyware. The following data has been compromised.

Email IDs Bank passwords Facebook logins Photos and documents

Windows Defender Scan has found a potentially unwanted adware on this device that can steal your passwords, your online identity, your financial information, your personal files, your photos or your documents.

You should contact us immediately so that our engineers can guide you through the removal process by phone.

Call Windows Support immediately to report this threat, prevent identity theft, and unblock access to this device.

By closing this window, you are putting your personal information at risk and you may have your Windows registration suspended.

Call Windows Support:

1-844-628-4343

번역 내용

Windows Defender SmartScreen은 인식할 수 없는 응용 프로그램의 표시를 차단했습니다. 이 애플리케이션을 실행하면 PC가 위험해질 수 있습니다.

Windows Defender 검사를 통해 이 장치에서 암호, 온라인 신원, 금융 정보, 개인 파일, 사진 또는 문서를 훔칠 수 있는 잠재적으로 원치 않는 애드웨어를 발견했습니다.

Microsoft Windows 방화벽 경고!

트로이목마형 스파이웨어에 감염된 PC

(오류 코드: 2V7HGTVB)

보안상의 이유로 이 PC에 대한 액세스가 차단되었습니다.

Windows 지원팀에 문의

+1-844-628-4343

윈도우 보안

보안상의 이유로 이 PC에 대한 액세스가 차단되었습니다.

귀하의 컴퓨터가 트로이 목마 유형의 스파이웨어에 감염되었다고 보고되었습니다. 다음 데이터가 손상되었습니다.

이메일 ID 은행 비밀번호 Facebook 로그인 사진 및 문서

Windows Defender 검사는 이 장치에서 암호, 온라인 신원, 금융 정보, 개인 파일, 사진 또는 문서를 훔칠 수 있는 잠재적으로 원치 않는 애드웨어를 발견했습니다.

엔지니어가 전화로 제거 프로세스를 안내할 수 있도록 즉시 당사에 연락하시기 바랍니다.

즉시 Windows 지원에 전화하여 이 위협을 보고하고, 신원 도용을 방지하고, 이 장치에 대한 액세스 차단을 해제하세요.

이 창을 닫으면 개인 정보가 위험해지며 Windows 등록이 일시 중단될 수 있습니다.

Windows 지원팀에 문의하세요.

1-844-628-4343

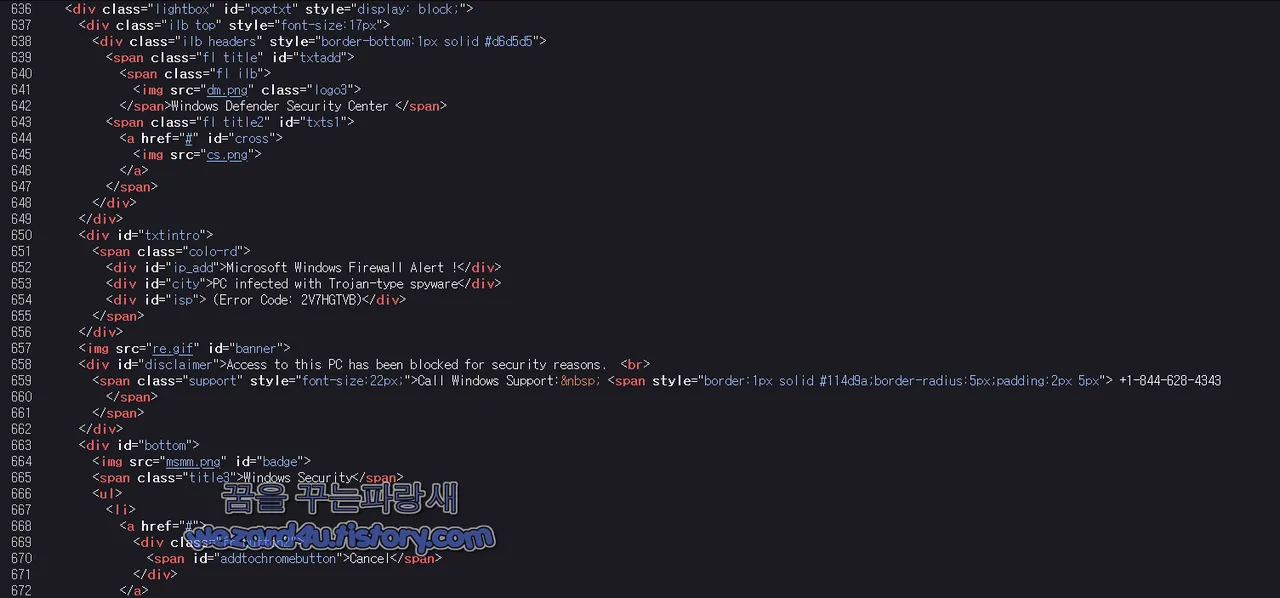

마이크로소프트 기술 지원 사칭 사기(サポート 詐欺) 웹 소스를 보면 다음과 같이 사용자를 낚으려고 준비가 돼 있습니다.

즉 Trojan.DNSCharge.AC이며 그리고 메인화면에 표시되는 HTML 코드가 들어가져 있는 것을 확인할 수가 있습니다.

<div id="txtintro">

<span class="colo-rd">

<div id="ip_add">Microsoft Windows Firewall Alert !</div>

<div id="city">PC infected with Trojan-type spyware</div>

<div id="isp"> (Error Code: 2V7HGTVB)</div>

</span>

</div>

<img src="re.gif" id="banner">

<div id="disclaimer">Access to this PC has been blocked for security reasons. <br>

<span class="support" style="font-size:22px;">Call Windows Support: <span style="border:1px solid #114d9a;border-radius:5px;padding:2px 5px"> +1-844-628-4343

</span>

</span>

</div>

<div id="bottom">

<img src="msmm.png" id="badge">

<span class="title3">Windows Security</span>

<ul>

<li>

<a href="#">

<div class="fr button2">

<span id="addtochromebutton">Cancel</span>

</div>

</a>

</li>

<li>

<a href="#">

<div class="fr button">

<span id="addtochromebutton">OK</span>

</div>

</a>

</li>

</ul>

</div>

</div>

코드 설명

가짜 보안 경고 페이지를 만들기 위한 코드

1.<div id="txtintro">:텍스트 및 다른 HTML 요소들을 감싸는 `div` 요소

전반적인 내용을 담는 컨테이너로 사용

2.<span class="colo-rd">:특정 텍스트에 스타일을 적용하는 `span` 요소

여기서는 colo-rd 클래스를 사용하여 특정 스타일을 적용할 수 있도록 합니다.

3.<div id="ip_add">:경고 메시지의 일부로서 "Microsoft Windows Firewall Alert !"라는 텍스트를 포함하는 `div` 요소

4.<div id="city">:"PC infected with Trojan-type spyware"라는 텍스트를 포함하는 `div` 요소 컴퓨터가 트로이 목마 형태의 스파이웨어에 감염되었다는 내용을 나타냄

5.<div id="isp">:"(Error Code: 2V7HGTVB)"와 같은 오류 코드를 포함하는 `div` 요소

6.<img src="re.gif" id="banner">:경고 페이지 상단에 배너 이미지를 표시하는 `img` 요소

"re.gif" 파일을 이미지로 사용

7.<div id="disclaimer">:보안상의 이유로 PC에 대한 액세스가 차단되었다는 내용을 담은 `div` 요소

그리고 Windows Support에 전화하도록 유도하는 내용도 포함되어 있음

8.<span class="support" style="font-size:22px;">:Call Windows Support 텍스트를 감싸며 글꼴 크기가 22px로 설정된 `span` 요소

9. <span style="border:1px solid #114d9a;border-radius:5px;padding:2px 5px"> +1-844-628-4343</span>:Windows Support 전화번호를 나타내는 `span` 요소

10. <div id="bottom">:페이지 하단에 위치한 `div` 요소

Windows Security를 나타내는 이미지와 버튼이 포함되어 있음

11.`<ul>`과 `<li>`: 순서 없는 목록을 나타내는 요소

"Cancel"과 "OK" 두 개의 버튼을 포함하는 버튼 그룹을 만듬

12.`<a href="#">`: 버튼에 링크를 제공하는 `a` 요소

여기서는 단순히 페이지 내부의 위치를 가리키고 있음

13. `<div class="fr button2">` 및 `<div class="fr button">`:버튼을 스타일링하기 위한 `div` 요소 "Cancel" 버튼과 "OK" 버튼에 각각 적용

해당 코드는 사용자를 혼란스럽게 만들고 가짜 보안 경고를 통해 전화를 유도하는 등의 목적으로 사용될 수 있는 피싱 페이지

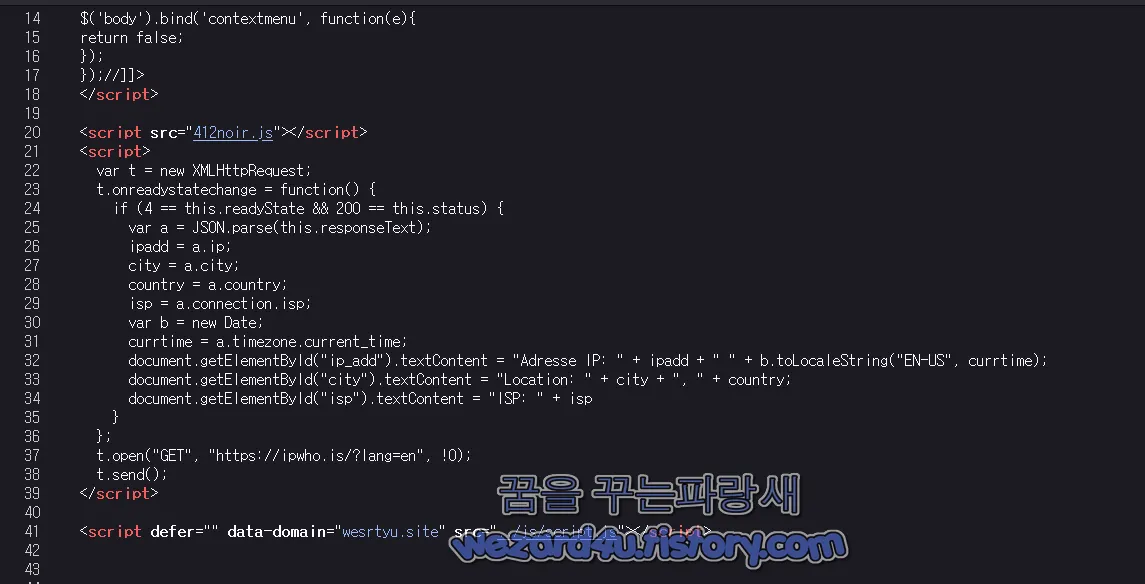

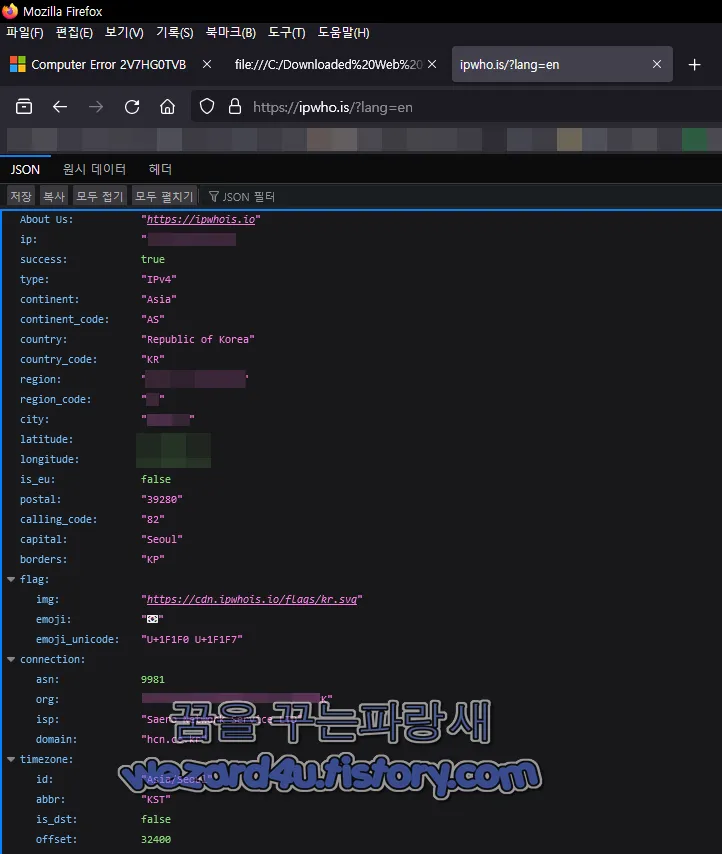

IP 관련 코드

<script src="412noir(.)js"></script>

<script>

var t = new XMLHttpRequest;

t.onreadystatechange = function() {

if (4 == this.readyState && 200 == this.status) {

var a = JSON.parse(this.responseText);

ipadd = a.ip;

city = a.city;

country = a.country;

isp = a.connection.isp;

var b = new Date;

currtime = a.timezone.current_time;

document.getElementById("ip_add").textContent = "Adresse IP: " + ipadd + " " + b.toLocaleString("EN-US", currtime);

document.getElementById("city").textContent = "Location: " + city + ", " + country;

document.getElementById("isp").textContent = "ISP: " + isp

}

};

t.open("GET", "https://ipwho(.)is/?lang=en", !0);

t.send();

</script>

<script defer="" data-domain="wesrtyu.site" src="../js/script.js"></script코드 설명

코드는 웹 페이지에서 사용자의 IP 주소, 위치, 국가 및 ISP(인터넷 서비스 공급자) 정보를 수집하고 화면에 표시하는 JavaScript 코드입니다. 코드의 주요 부분을 한국어로 설명하겠습니다.

<script src="412noir(.)js"></script>

해당 부분은 412noir(.)js 라는 외부 JavaScript 파일을 페이지에 포함하고 있음

<script>

var t = new XMLHttpRequest;

t.onreadystatechange = function() {

if (4 == this.readyState && 200 == this.status) {

var a = JSON.parse(this.responseText);

ipadd = a.ip;

city = a.city;

country = a.country;

isp = a.connection.isp;

var b = new Date;

currtime = a.timezone.current_time;

document.getElementById("ip_add").textContent = "Adresse IP: " + ipadd + " " + b.toLocaleString("EN-US", currtime);

document.getElementById("city").textContent = "Location: " + city + ", " + country;

document.getElementById("isp").textContent = "ISP: " + isp

}

};

t.open("GET", "hxxps://ipwho(.)is/?lang=en", !0);

t.send();

</script>

해당 부분은 XMLHttpRequest 객체를 사용하여 외부 서버(hxxps://ipwho(.)is/?lang=en)에 HTTP GET 요청을 보내고 서버로부터 받은 응답 데이터를 파싱 하여 사용자의 IP 주소, 위치, 국가 및 ISP 정보를 변수에 저장하고 해당 정보를 HTML 문서의 특정 요소에 텍스트로 출력

ipadd: 사용자의 IP 주소

city:사용자의 위치(도시)

country: 사용자의 국가

isp: 사용자의 ISP(인터넷 서비스 공급자)

currtime: 현재 시간 정보

<script defer="" data-domain="wesrtyu.site" src="../js/script(.)js"></script>

해당 부분은 wesrtyu(.)site 도메인을 추적하는 외부 JavaScript 파일인 script(.)js 를 페이지에 포함

defer 속성은 스크립트가 다운로드되는 동안 HTML 파싱을 차단하지 않고 문서 파싱이 끝나고 스크립트가 실행되도록 하는 역할

해당 사이트에 저장된 개인정보를 보면 통신사 정보, 위도, 경도, 사용자 IP 주소, 도시, 우편주소, 사용자 기기, 접속한 운영체제, 브라우저 정보들이 헤더에 잘 정리 돼 있는 것을 확인할 수가 있습니다.

대처 방법

그냥 무시

전화도 하지 말고 비트코인 같이 가상화폐(암호화폐) 나 돈을 요구하거나 기프트 카드로 결제 가능 이러면 그냥 100% 사기입니다.

아직은 한국어로 작성된 해당 스캠을 보지 못했지만, 영어, 프랑스 어, 일본어 등이 존재하고 있기 때문에 항상 조심해야 합니다.

그리고 기본적으로 V3 설치를 해서 사용을 하며 이런 유의 피싱 사이트들은 차단을 할 수가 있으며 Emsisoft Browser Security 같은 브라우저 부가기능을 설치해서 함께 사용을 하는 것을 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 포스코이앤씨 계정 탈취를 위해 만들어진 피싱 파일-E-Invoice.html(2023.1.13) (2) | 2024.01.16 |

|---|---|

| Firefox 121.0.1(파이어폭스 121.0.1) 중단 및 USB 보안 키 문제를 해결 업데이트 (0) | 2024.01.13 |

| 인도를 겨냥한 공격 추정되는 Crimson RAT-122.docm(2023.10.03) (0) | 2024.01.12 |

| 윈도우 10,윈도우 11 KB5034122,KB5034123 보안 업데이트 (0) | 2024.01.11 |

| Slay the Spire(슬레이 더 스파이어) 인디 전략 게임의 팬 확장 프로그램 Downfall 악용한 악성코드-UnityLibManager.exe.dis.exe(2023.12.28) (0) | 2024.01.05 |

| Konni(코니) 만든 북한 시장 물가 분석 문서 위장 해서 공격 하는 악성코드-주요도시 시장가격 조사 2023.xlsx(2023.12.29) (0) | 2024.01.04 |

| 이셋 모바일 시큐리트 악성코드 의심 파일 신고 방법 (0) | 2024.01.03 |

| NjRat .NET Trojan 악성코드 분석-file.exe(2023.12.13) (0) | 2024.01.01 |