오늘은 PDF로 작성된 피싱 악성코드인 ProjectFunding-1678656308.PDF 에 대해 글을 적어보겠습니다.

일단 보통 피싱 을 하는 악의적인 목적을 가진 사람들은 보통은 이메일로 너~로그인 발생 그러니 비밀번호 입력하세요. 라고 돼 있지만, 해당 부분은 PDF 파일을 통해서 파일을 실행하면 백그라운드에서 해당 PDF에 포함된 주소로 접속해서 악성코드를 다운로드 하게 돼 있습니다.

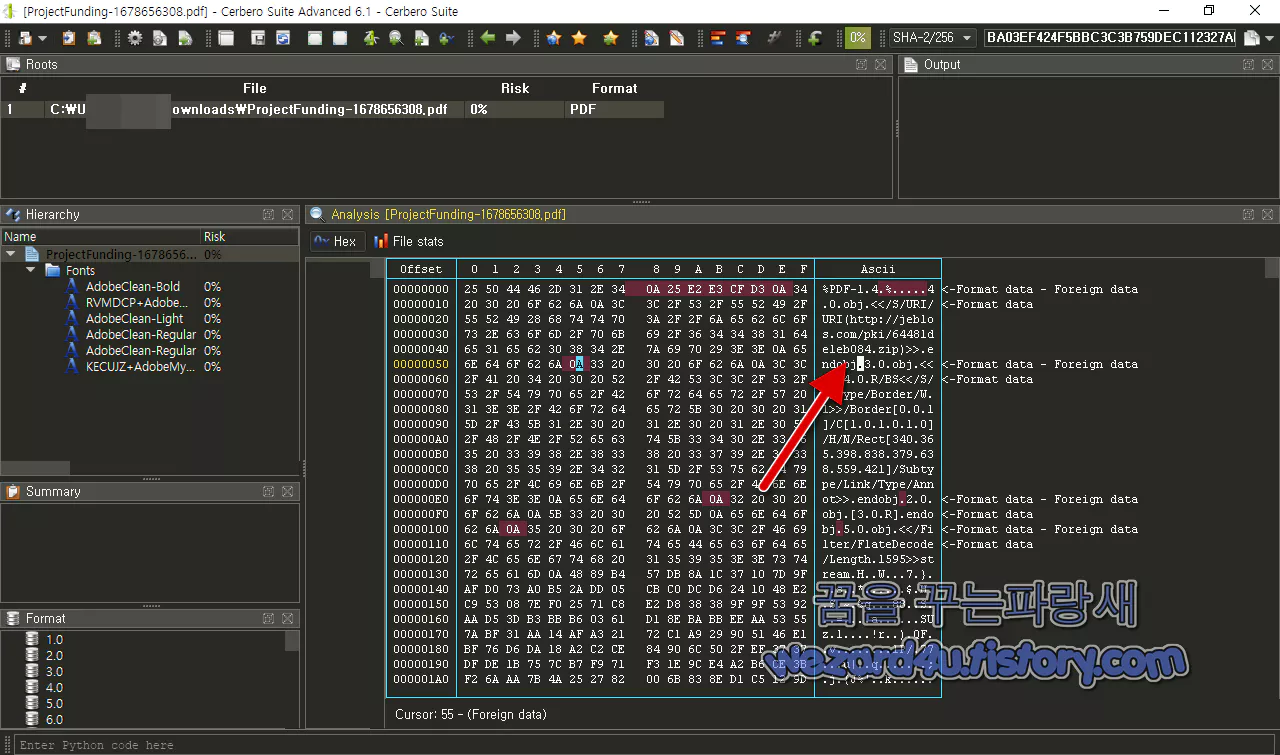

먼저 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:ProjectFunding-1678656308.pdf

사이즈:84.5 KB

CRC32:996c13b0

MD5:de0ae8425f58766b943ca7fbf20dfe48

SHA-1:e3b23bc7a0d3f10dd1fda0b4c921838ef9909b76

SHA-256 ba03ef424f5bbc3c3b759dec112327ae1f69fa9f8c2bf4bf2a0620148f4bd300

SHA-512:3cae63349776ddb223ae9322323b3fde10de5a42d4cd5f78370fe688ef30adb79c8166c314785b365e1fccdfb5754d7d24583644cacbb7a655dc9e4f665d2016

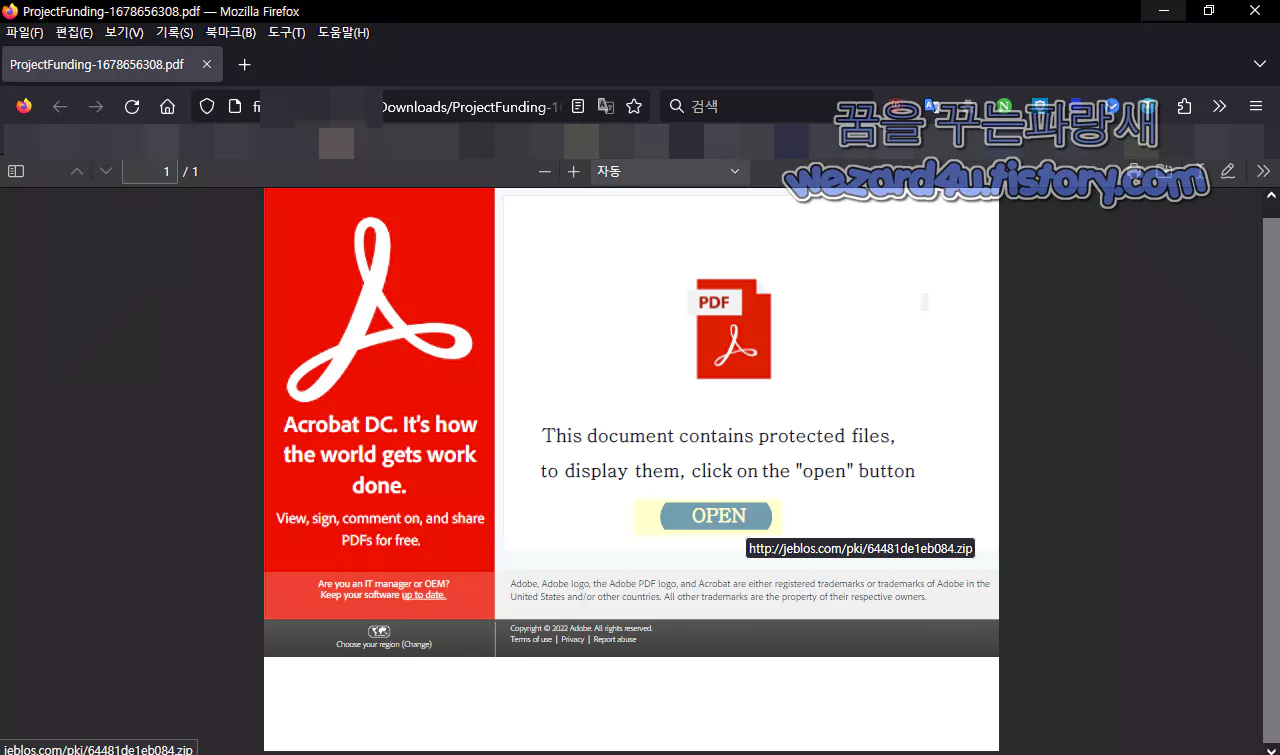

일단 해당 악성코드는 PDF를 실행하면 내용은 없으면 간단하게 해당 문서를 통해서 클릭을 유도합니다.

This document contains protected files,

to display them, click on the "open" button

(이 문서에는 보호된 파일이 포함되어 있습니다.

표시하려면 "열기" 버튼을 클릭하십시오.)

해당 부분에서 열기를 선택하면 다음 주소로 연결됩니다.

http://jeblos(.)com/pki/64481de1eb084.zip일단 개인적으로 해당 PDF를 실행했을 때 해당 파일을 확보하지 못했습니다.

일단 어도비 PDF 리더가 있는 상태에서 실행하면 다음과 같이 동작을 합니다.

C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroCEF\RdrCEF.exe"

--type=renderer --log-file="C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroCEF\debug.log" --touch-events=enabled

--field-trial-handle=1184,15343557620000162018,11210262948299494129,131072

--disable-features=NetworkService,VizDisplayCompositor

--disable-gpu-compositing --lang=en-US --disable-pack-loading

--log-file="C:\Program Files\Adobe\Acrobat Reader DC\Reader\AcroCEF\debug.log"

--log-severity=disable --product-version="ReaderServices/20.13.20064 Chrome/112.0.5615.137"

--device-scale-factor=1 --num-raster-threads=2 --enable-main-frame-before-activation

--service-request-channel-token=27582407402611399 --renderer-client-id=2

--mojo-platform-channel-handle=1192 --allow-no-sandbox-job /prefetch:1해당 코드이 동작은 다음과 같습니다.

Adobe Acrobat Reader DC의 RdrCEF.exe 렌더러를 사용을 하고 해당 명령을 구글 크롬을

RdrCEF.exe 렌더러를 실행하는 데 사용을 합니다.

각각 옵션의 설명은 다음과 같습니다.

--type=renderer: 프로세스 유형을 지정

--log-file: 디버그 로그 파일의 경로와 파일 이름을 지정

--touch-events: 활성화된 터치 이벤트에 대한 처리를 활성화

--field-trial-handle: Chrome 필드 트라이얼에 대한 핸들을 설정

--disable-features: 비활성화할 Chrome 기능을 지정 해당 경우 NetworkService와 VizDisplayCompositor 기능을 비활성화

--disable-gpu-compositing: GPU 산출물을 비활성화

--lang: 언어를 설정 해당 경우 영어(미국)로 설정

--disable-pack-loading: 렌더러가 팩 파일을 로드하지 않도록 설정

--log-severity: 로그의 심각도를 설정 해당 경우 disable(비활성화)으로 설정

--product-version: 제품 버전 정보를 설정

--device-scale-factor: 디바이스의 확대/축소비율을 설정

--num-raster-threads: Rasterization 스레드의 수를 설정

--enable-main-frame-before-activation: 페이지의 렌더링이 완료되기 전에도 메인 프레임을 활성화

--service-request-channel-token: 서비스 요청 채널 토큰을 설정

--renderer-client-id: 렌더러 클라이언트 ID를 설정

--mojo-platform-channel-handle: Mojo 플랫폼 채널 핸들을 설정

--allow-no-sandbox-job: 샌드박스 작업이 없어도 실행을 허용

/prefetch:1: Windows에서 실행 속도를 높이기 위한 프리페치 설정

HTTP 요청

http://jeblos(.)com/favicon.ico

http://jeblos(.)com/pki/64481de1eb084.zip

http://www.litespeedtech(.)com/error-pageIP 트래픽

142.250.179(.)227:443(TCP)

142.250.179(.)238

142.250.179(.)238:443(TCP)

142.250.180(.)3:443(TCP)

142.250.200(.)3:443(TCP)

142.250.200(.)45

142.250.200(.)45:443(TCP)

18.207.85(.)246:443(TCP)

23.219.196(.)131:443(TCP)

239.255.255(.)250

34.104.35(.)123:80 (TCP)

52.55.120(.)73

52.55.120(.)73:80 (TCP)

8.8.8(.)8:53 (UDP)

81.17.57(.)142

81.17.57(.)142:80 (TCP)2023-04-30 12:05:23 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

ALYac:Trojan.GenericKD.66714434

Arcabit:Trojan.Generic.D3F9FB42

Avast:PDF:Qakbot-G [Drp]

AVG:PDF:Qakbot-G [Drp]

BitDefender:Trojan.GenericKD.66714434

Emsisoft:Trojan.GenericKD.66714434 (B)

eScan:Trojan.GenericKD.66714434

ESET-NOD32:PDF/TrojanDownloader.Agent.AUU

GData:PDF.Trojan.Agent.VNSN23

Google:Detected

Ikarus:Trojan-Downloader.PDF.Doc

MAX:Malware (ai Score=81)

McAfee:Artemis!DE0AE8425F58

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:PDF/Qakbot.SM!MTB

Tencent:Pdf.Trojan-Downloader.Der.Nsmw

Trellix (FireEye):Trojan.GenericKD.66714434

VIPRE:Trojan.GenericKD.66714434

단순히 명령어 자체로는 악성 코드 작동 안 함 해당 명령어는 Adobe Acrobat Reader DC를 정상적으로 실행시키기 위한 명령어임

결론 기본적으로 안티 바이러스(백신프로그램)를 설치를 하고 실시간 감시, 실시간 업데이트를 사용을 하면 기본적인 보안 수칙을 지키는 것이 안전하게 사용을 하는 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 로맨스 스캠-이사벨라 사요바 부인 피싱 메일 분석 (0) | 2023.05.08 |

|---|---|

| 대한항공 피싱 메일 항공권 결제가 완료 피싱 메일 분석(2023.05.04) (2) | 2023.05.05 |

| 북한 김수키(Kimsuky)에서 만든 국세청 사칭 악성코드-22 귀속 부가가치세 면세사업자 사업장 현황신고(2023.4.6) (0) | 2023.05.05 |

| American Express(아메리칸 익스프레스) 피싱 메일-American Express.html(2023.5.1) (0) | 2023.05.04 |

| 윈도우 10 22H2 버전이 윈도우 10 최종 버전 (0) | 2023.05.01 |

| 북한 라자루스(Lazarus) 산하 BlueNorOff(블루노로프) 만든 맥OS 악성코드-Internal PDF Viewer(2023.4.23) (0) | 2023.04.27 |

| 맥북 를 노리는 록빗에 만든 랜섬웨어-locker Apple M1 64 (0) | 2023.04.24 |

| 네이버 피싱 메일 ????님의 계정에 비정상적인 로그인 시도가 감지되었습니다.(2023.03.09) (0) | 2023.04.21 |