오늘은 국내 포털인 네이버에서 보낸 것처럼 위장하는 ????님의 계정에 비정상적인 로그인 시도가 감지되었습니다. 이라는 피싱 메일에 대해 한번 알아보겠습니다.

일단 해당 메일은 네이버 메일에서 스팸 메일 정리 하다가 발견이 되어서 뒤늦게 분석을 진행하기로 했습니다.

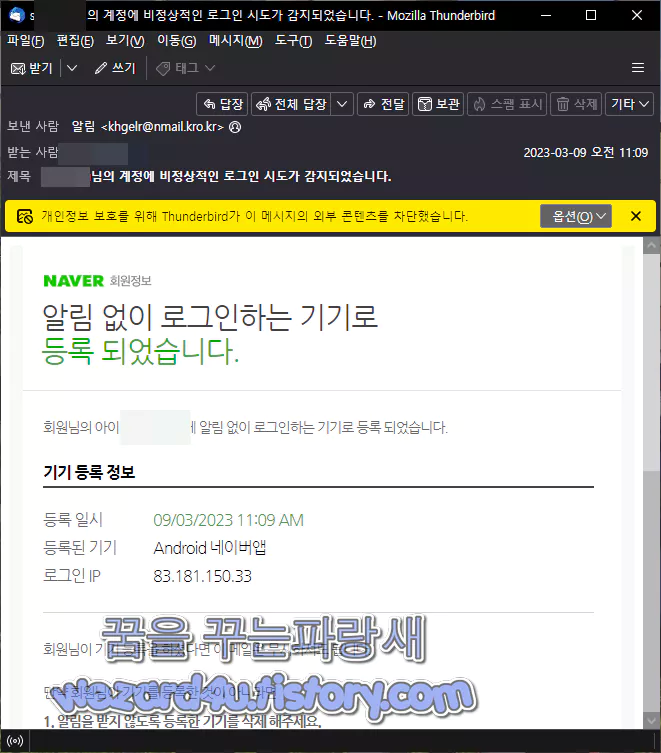

뭐~기본적인 수법은 너 메일 해킹 되었다. 아니면 비정상적인 로그인 되었다. 이런 형식이고 여기서 해당 메일을 통해서 클릭하고 나면 해당 피싱 사이트로 연결이 되어서 아이디, 비밀번호 입력하면 털리는 구조이면 기본적으로 네이버에서 제공하는 2단계 인증을 해두었다고 하면 일단 비정상적인 로그인을 감지하고 비번을 변경할 수가 있습니다. 해당 피싱 메일의 내용은 다음과 같습니다.

알림 없이 로그인하는 기기로

등록되었습니다.

회원님의 아이디 ?????? 에 알림 없이 로그인하는 기기로 등록 되었습니다.

기기 등록 정보

등록 일시:09/03/2023 11:09 AM

등록된 기기:Android 네이버앱

로그인 IP:83.181.150.33

회원님이 기기 등록을 하셨다면 이 메일은 무시하셔도 됩니다.

만약 회원님이 기기를 등록한 것이 아니라면

1. 알림을 받지 않도록 등록한 기기를 삭제 해주세요.

등록한 기기 보기 >

2. 로그인 기록을 확인하여 비정상적인 행위를 차단하세요.

로그인 기록 보기 >

아이디(ID) 도용을 막기 위한 팁(tip) 세가지!

네이버를 이용해 주셔서 감사합니다.

더욱 편리한 서비스를 제공하기 위해 항상 최선을 다하겠습니다.

본 메일은 발신전용 입니다. 네이버 서비스관련 궁금하신 사항은 네이버 고객센터에서 확인해주세요.

Copyright ⓒ <strong>NAVER Corp. All Rights Reserved.

스팸 메일 보낸 사람 주소는 다음과 같습니다.

khgelr@nmail.kro(.)kr이며 메일 탈취에 사용되는 주소는 다음과 같습니다.

http://tracking.nmail.kro(.)kr/tracking/click?d=VTExe2BuTTYxwt1H--4XdMWR_vFsvSLZvmdE4uszmmzjz7EKxWdreyjW7rlStnBtN6mI87oGi_vh4HpIQWv-JGidWO5yfx9yJ9nOF9AoY76jd7snidvdUDeMQPCBVirqpoFtT5BQoytTwLSLXqE1x_U1

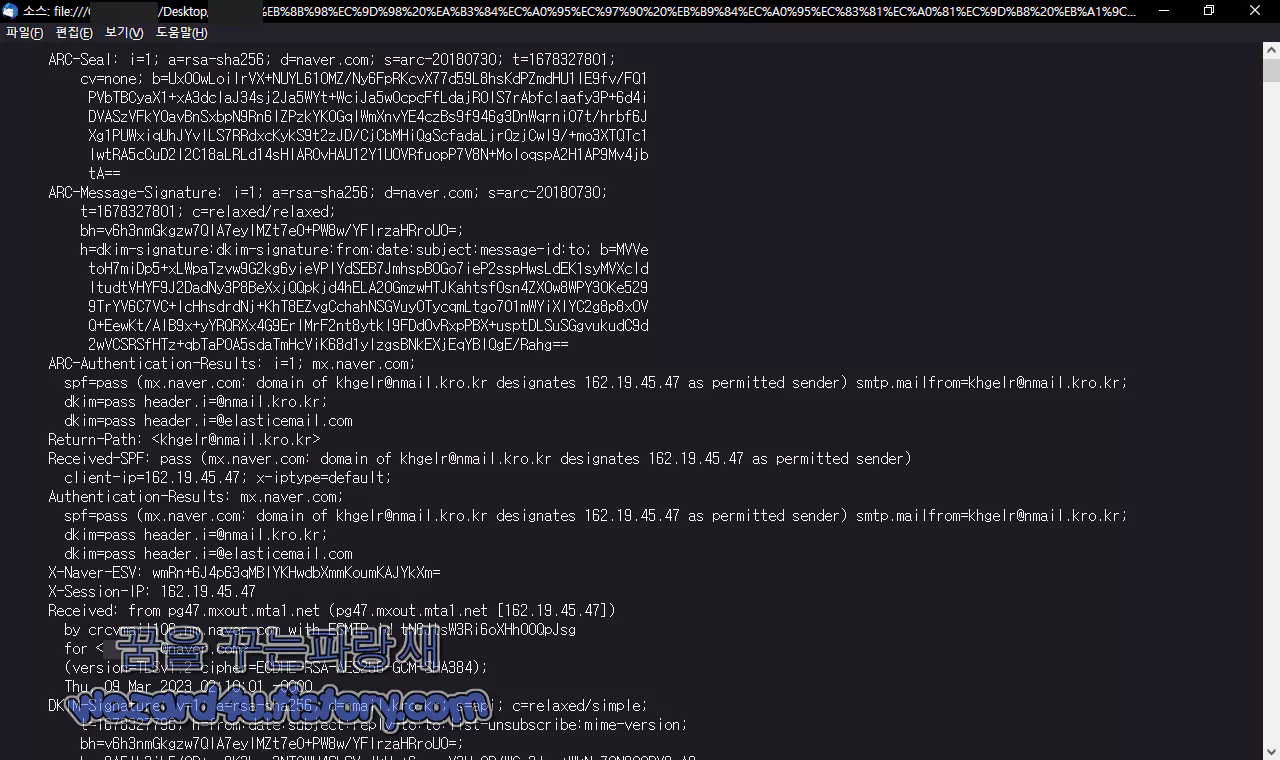

그리고 해당 메일의 해더를 보면 다음과 같습니다.

ARC-Seal: i=1; a=rsa-sha256; d=naver.com; s=arc-20180730; t=1678327801;

cv=none; b=UxOOwLoilrVX+NUYL610MZ/Ny6FpRKcvX77d59L8hsKdPZmdHU1lE9fv/FQ1

PVbTBCyaX1+xA3dclaJ34sj2Ja5WYt+WciJa5w0cpcFfLdajROIS7rAbfclaafy3P+6d4i

DVASzVFkY0avBnSxbpN9Rn6IZPzkYK0GqlWmXnvYE4czBs9f946g3DnWqrniO7t/hrbf6J

Xg1PUWxiqUhJYvlLS7RRdxcKykS9t2zJD/CjCbMHiQgScfadaLjrQzjCwl9/+mo3XTQTc1

lwtRA5cCuD2I2C18aLRLd14sHlAR0vHAU12Y1UOVRfuopP7V8N+MoIoqspA2H1AP9Mv4jb

tA==

ARC-Message-Signature: i=1; a=rsa-sha256; d=naver.com; s=arc-20180730;

t=1678327801; c=relaxed/relaxed;

bh=v6h3nmGkgzw7QlA7eylMZt7e0+PW8w/YFlrzaHRroU0=;

h=dkim-signature:dkim-signature:from:date:subject:message-id:to; b=MVVe

toH7miDp5+xLWpaTzvw9G2kg6yieVPlYdSEB7JmhspB0Go7ieP2sspHwsLdEK1syMVXcId

ltudtVHYF9J2DadNy3P8BeXxjQQpkjd4hELA2OGmzwHTJKahtsf0sn4ZXOw8WPY3OKe529

9TrYV6C7VC+lcHhsdrdNj+KhT8EZvgCchahNSGVuyOTycqmLtgo7O1mWYiXIYC2g8p8x0V

Q+EewKt/AlB9x+yYRQRXx4G9ErIMrF2nt8ytkl9FDd0vRxpPBX+usptDLSuSGgvukudC9d

2wVCSRSfHTz+qbTaPOA5sdaTmHcViK68d1yIzgsBNkEXjEqYBlQgE/Rahg==

ARC-Authentication-Results: i=1; mx.naver.com;

spf=pass (mx.naver.com: domain of khgelr@nmail.kro(.)kr designates 162.19.45(.)47 as permitted sender) smtp.mailfrom=khgelr@nmail.kro(.)kr;

dkim=pass header.i=@nmail.kro(.)kr;

dkim=pass header.i=@elasticemail(.)com

Return-Path: <khgelr@nmail.kro(.)kr>

Received-SPF: pass (mx.naver(.)com: domain of khgelr@nmail.kro(.)kr designates 162.19.45(.)47 as permitted sender)

client-ip=162.19.45(.)47; x-iptype=default;

Authentication-Results: mx.naver(.)com;

spf=pass (mx.naver(.)com: domain of khgelr@nmail.kro(.)kr designates 162.19.45(.)47 as permitted sender) smtp.mailfrom=khgelr@nmail.kro(.)kr;

dkim=pass header.i=@nmail.kro(.)kr; dkim=pass header.i=@elasticemail(.)com

X-Naver-ESV: wmRn+6J4p63qMBIYKHwdbXmmKoumKAJYkXm=

X-Session-IP: 162.19.45(.)47

Received: from pg47.mxout.mta1.net (pg47.mxout.mta1(.)net [162.19.45(.)47])

by crcvmail106.nm.naver.com with ESMTP id tN6JtsW3Ri6oXHhO0QpJsg

for <@naver(.)com>

(version=TLSv1.2 cipher=ECDHE-RSA-AES256-GCM-SHA384);

Thu, 09 Mar 2023 02:10:01 -0000

DKIM-Signature: v=1; a=rsa-sha256; d=nmail.kro.kr; s=api; c=relaxed/simple;

t=1678327796; h=from:date:subject:reply-to:to:list-unsubscribe:mime-version;

bh=v6h3nmGkgzw7QlA7eylMZt7e0+PW8w/YFlrzaHRroU0=;

b=e9A5IL2ib5/QR+gv8K3hox3NT0WH4SbSVqJkHy+6zoxzX3HzCB/WGv2Jvn+WkNeZQN900PY8mA9

gMvvQCWW8A1S4YsAGiE6kadIuFIZDo/6keS2kJJ05LxPeNVTvWjZ6Y7GApapQbedVeQvTuEYYf9Em

vLR7ruJeUJeA8xPsEjo=

DKIM-Signature: v=1; a=rsa-sha256; d=elasticemail.com; s=api;

c=relaxed/simple; t=1678327796;

h=from:date:subject:reply-to:to:list-unsubscribe;

bh=v6h3nmGkgzw7QlA7eylMZt7e0+PW8w/YFlrzaHRroU0=;

b=PmcgVrx7yW9EJJQvXM8JNYZHACyTs6THTXImZxluS5QtNz0B1pJvs8onTUFnoxdGIkRkCjfV1JL

EEa828jCf4orjlRSHI0cbMvMiks+WZ7thfksnmb/ktAxQ5D2Yp9bef7wBRYw8h+T2NTuX/hXX3li/

jKW4jJ38Xd2BV8rAlRs=

From: =?utf-8?b?7JWM66a8?= <khgelr@nmail.kro(.)kr>

Date: Thu, 09 Mar 2023 02:09:56 +0000

Subject: =?utf-8?b?c29reW80deuLmOydmCDqs4TsoJXsl5Ag67mE7KCV7IOB7KCB7J24?=

=?utf-8?b?IOuhnOq3uOyduCDsi5zrj4TqsIAg6rCQ7KeA65CY7JeI7Iq164uI64ukLg==?=

Message-Id: <4ujdheifbk06.1YF1OggsdBLarI6JfOvFfg2@tracking.nmail.kro(.)kr>

Reply-To: =?utf-8?b?7JWM66a8?= <khgelr@nmail.kro.kr>

Sender: khgelr@nmail.kro(.)kr

To: @naver(.)com

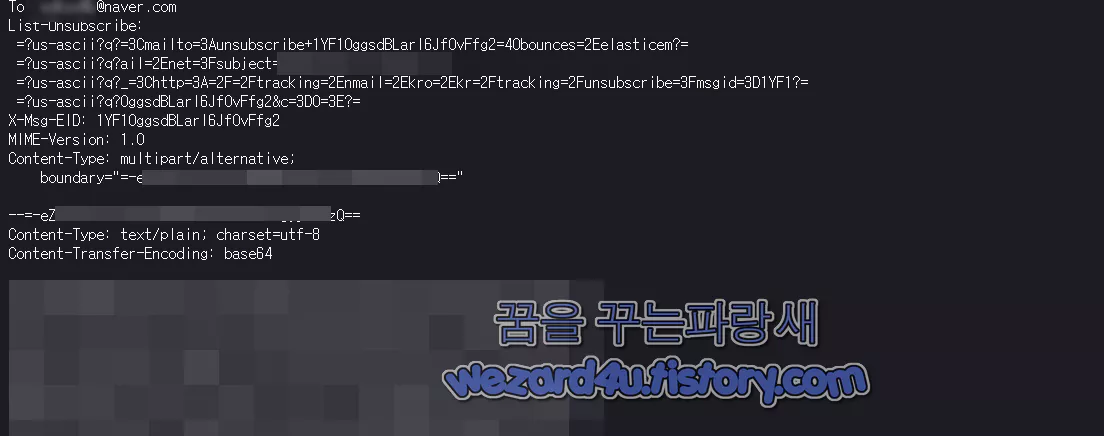

List-Unsubscribe:

=?us-ascii?q?=3Cmailto=3Aunsubscribe+1YF1OggsdBLarI6JfOvFfg2=40bounces=2Eelasticem?=

=?us-ascii?q?ail=2Enet=3Fsubject=3Dunsubscribe=3E=2C?=

=?us-ascii?q?_=3Chttp=3A=2F=2Ftracking=2Enmail=2Ekro=2Ekr=2Ftracking=2Funsubscribe=3Fmsgid=3D1YF1?=

=?us-ascii?q?OggsdBLarI6JfOvFfg2&c=3D0=3E?=

X-Msg-EID: 1YF1OggsdBLarI6JfOvFfg2

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="=-eZCfVVvzrwrLINSaSOUuewCX+AJNw9gjy3WKzQ=="먼저 ARC-Seal 및 ARC-Message-Signature 헤더는

이메일의 인증 및 무결성을 확인하는 데 사용

Received: from pg47.mxout.mta1(.)net (pg47.mxout.mta1(.)net [162.19.45(.)47])

자기 자신이 pg47.mxout.mta1(.)net 라고 언급한 호스트 발신 호스트에서 수신 호스트에게 “HI 호스트이름” 또는 “HIHI 호스트이름” 형식으로 알려주는 역할이며 해당 부분을 통해서 알 수 있는 것은 로부터 메일을 수신하였다는 의미

실제 IP:(pg47.mxout.mta1(.)net [162.19.45(.)47]) 즉 162.19.45(.)47 이라는 IP 주소를 확인할 수가 있으며 만약 Reverse DNS 질의를 했을 때 응답이 없으면 공란으로 나옴

by crcvmail106.nm.naver(.)com with ESMTP id tN6JtsW3Ri6oXHhO0QpJsg

메일을 수신한 호스트는 crcvmail201.nm.naver(.)com 이라는 것을 확인할 수가 있습니다. 이번달 4월9일에 온 것하고 똑같은 범인 확정

메일을 수신한 호스트는 crcvmail201.nm.naver(.)com 이라는 것을 확인할 수가 있습니다. 그리고 esmtp 프로토콜을 통해 수신하는 호스트에서 해당 메시지를 구별하기 위해 tN6JtsW3Ri6oXHhO0QpJsg 이라는 ID 발급받은 것으로 확인할 수가 있습니다.

for <???????@naver(.)com>메시지가 전송될 메일주소를 표시합니다.

(version=TLSv1.2 cipher=ECDHE-RSA-AES256-GCM-SHA384);

Thu, 09 Mar 2023 02:10:01 -0000

시간대는 -0000으로 표시 UTC (협정 세계시)와 같은 시간대 메일은 UTC 기준으로 2023년 3월 9일 오전 2시 10분 1초에 보내진 것으로 확인할 수가 있음

그리고 네이버 피싱 메일에서 구독 취소 주소도 포함돼 있습니다.

http://tracking.nmail.krokr/tracking/unsubscribe?d=8NAu68tg9m43nuWEevLzJ-Ku707e-UCNeI3e-iQ1dfLUCx6LN_hQGd8dap4bowVPc4PV85Sftc1owx0yiqeUrbsvSJZfGJtMmDBrwdOWFVzD0네이버에서 공식 메일 주소는 다음과 같습니다.

account_noreply@navercorp(.)com입니다.

네이버 공식 메일 비슷하게 naver 이 never처럼 되니 사용자가 속기 쉽습니다.

그리고 네이버 공식 계정에서 발송한 메일에는 발신자 이름 앞에 N 아이콘이 표시되면 네이버 웹 메일 또는 네이버 메일을 사용하지 않으면 해당 부분을 볼 수가 없으니 이메일 주소를 직접 확인해야 합니다.

그리고 기본적으로 저 같은 경우 2023-03-09 오전 8:46에 해당 메일 수신을 했습니다.

여기서 자신이 네이버 계정 비밀번호를 입력했을 때는 기본적으로 할 것은 바로 비밀번호를 변경하고 네이버 2단계 인증을 사용하시는 것을 추천합니다.

즉 기본적으로 네이버 공식 마크를 확인하고 그리고 기본적으로 네이버에서는 기본적으로 아이디는 다 보이게 보내지 않는다. 그리고 인증서 정보, 보낸이 이메일 주소를 확인하는 습관 그리고 다른 이메일 관리 프로그램을 사용한다고 하면 보낸이 주소를 확인하는 것이 필요합니다. 2023년 3월 9일 오전 11시 10분 1초 보냈진것을 확인을 할 수가 있었으며 결론 이메일 주소 잘 확인하는 습관 및 브라우저, 백신 프로그램에 있는 피싱 사이트 및 악성코드 유포 사이트 차단 기능을 기본적으로 사용하는 것을 추천합니다. 그리고 메일 내용은 베이스 64로 인코딩돼 있으며

2023-04-20 07:56:07 UTC 기준 바이러스토탈에서 탐지하는 보안 업체는 1곳입니다.

Webroot:Malicious 입니다.

언제나 조심하는 것이 제일 안전 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| PDF 피싱 악성코드-ProjectFunding-1678656308.PDF(2023.4.27) (0) | 2023.05.02 |

|---|---|

| 윈도우 10 22H2 버전이 윈도우 10 최종 버전 (0) | 2023.05.01 |

| 북한 라자루스(Lazarus) 산하 BlueNorOff(블루노로프) 만든 맥OS 악성코드-Internal PDF Viewer(2023.4.23) (0) | 2023.04.27 |

| 맥북 를 노리는 록빗에 만든 랜섬웨어-locker Apple M1 64 (0) | 2023.04.24 |

| 몸캠 악성코드 secret gallery.apk 분석(2023.2.28) (0) | 2023.04.20 |

| 파이어폭스 112.0.1(Firefox 112.0.1) 주요 쿠키 문제 해결 업데이트 (0) | 2023.04.19 |

| 국민건강보험 공단 피싱 사이트-r06 a9ij wtf(2023.04.17) (2) | 2023.04.18 |

| 북한 김수키(Kimsuky)에서 만든 워드 악성코드-인적사항.doc(2023.4.11) (3) | 2023.04.14 |