오늘은 DHL 사칭 피싱 메일인 intelligence에 대해 진행을 해 보겠습니다.

DHL 익스프레스(DHL Express)는 독일의 배송사 이며 1969년에 설립된 세계적인 종합 우편/물류 서비스 회사로, 현재는 독일 도이체 포스트의 자회사이며 국제 배송 및 특송 사업 부문을 하고 있으며 한국에서는 해외직구를 이용을 할 때도 자주 사용을 하기도 합니다. 일단 오늘 온 이메일 내용은 다음과 같습니다.

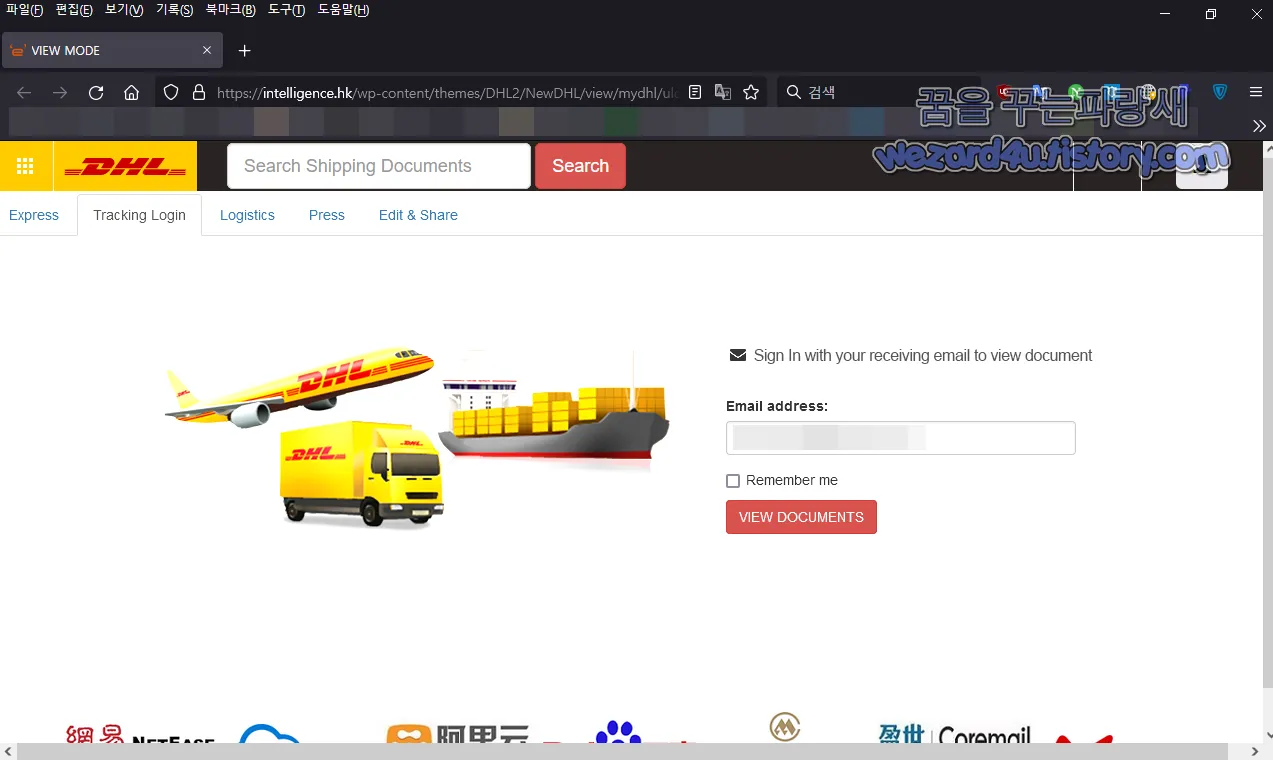

피싱 사이트

https://intelligence(.)hk/wp-content/themes/DHL2/NewDHL/view/mydhl/ulqvuus4nrykpfedtynoo52u73dce75d92181ca956e737b3cb66d???(.)php?id=bTI2cGVyc2hpbmdAdHV0YW5vdGEuY29t

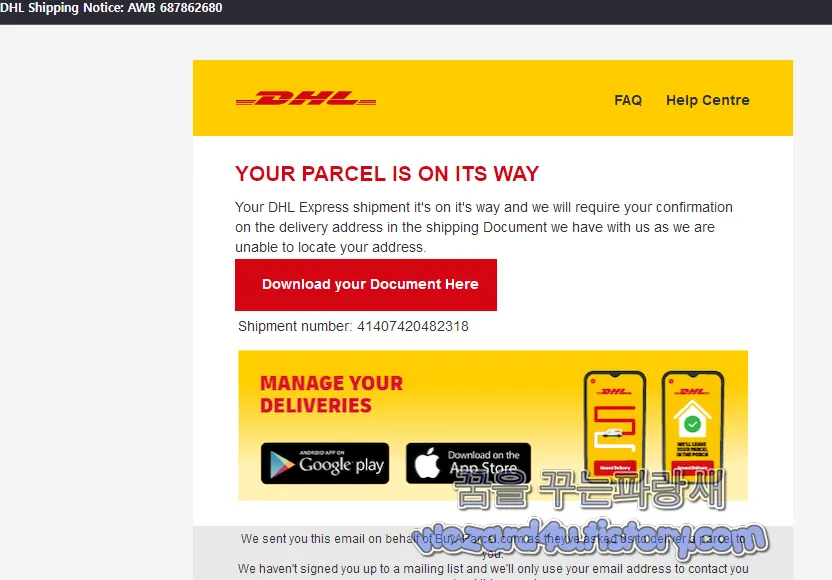

YOUR PARCEL IS ON ITS WAY

Your DHL Express shipment it's on it's way and we will require your confirmation on the delivery address in the shipping Document we have with us as we are unable to locate your address.

Download your Document Here

Shipment number: 41407420482318

귀하의 소포가 배송 중입니다.

귀하의 DHL Express 발송물이 도착 중이며 귀하의 주소를 찾을 수 없으므로 당사가 가지는 발송 문서의 배송 주소에 대한 확인이 필요합니다.

여기에서 문서 다운로드

발송 번호: 41407420482318

즉 배송 확인을 통해서 진행을 위해서 접속을 해서 개인정보를 입력하라는 것입니다.

먼저 해당 링크로 웹사이트를 접속하면 기본적으로 DHL 홈페이지 것으로 보이는 사이트에 자신이 받은 이메일 주소가 입력된 것을 볼 수가 있습니다.

그리고 분석을 진행하기 위해서 더 진행을 하려고 했지만, 해당 피싱 사이트 관리자가 갑자기 폭발시키는 바람에 더이상 진행을 하지 못했습니다.

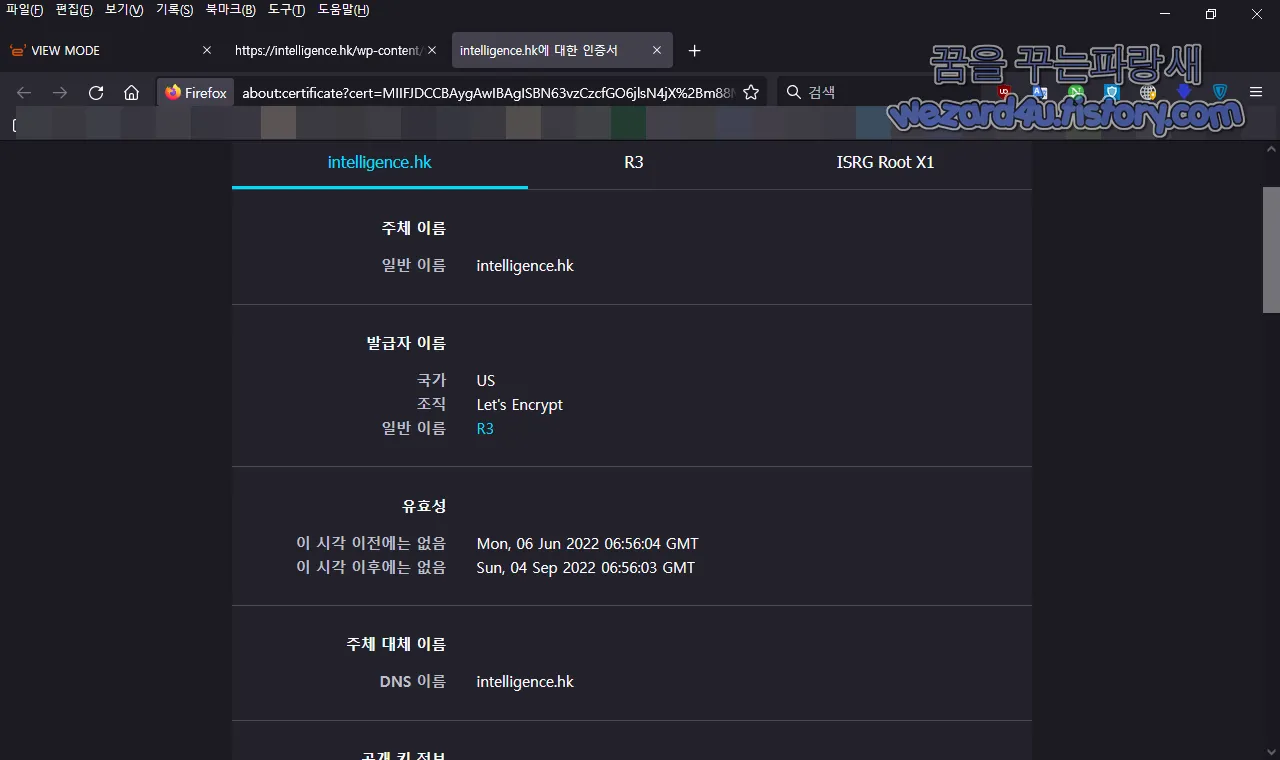

일단 해당 피싱 사이트 인증서는 Let's Encrypt을 사용을 하고 있으며 Let's Encrypt 인증서는 사용자에게 무료로 TLS 인증서를 발급해주는 비영리기관이면서 몇 가지 TLS 인증서 종류 중에서 완전 자동화가 가능한 DV (Domain Validated, 도메인 확인) 인증서를 무료로 발급해주고 있으며 모질라 재단, 페이스북, 구글 등 많은 업체가 스폰서로 등록되어 있으며

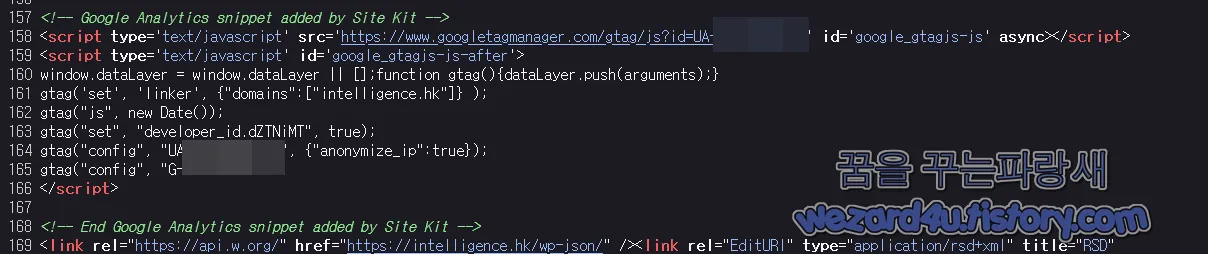

루트 도메인 (네이키드 도메인) 특정 서브 도메인뿐만 아니라 하나의 인증서로 모든 서브 도메인에 사용 가능한 와일드카드 서브 도메인 인증서도 무료로 발급하고 있으며 최근 피싱 사이트에서 가장 많이 보이는 인증서 중 하나입니다. 그리고 웹 소스를 보면 구글 애널리스트 사용을 하는 것을 볼 수가 확인을 할 수가 있었습니다.

<!-- Google Analytics snippet added by Site Kit -->

<script type='text/javascript' src='https://www.googletagmanager(.)com/gtag/js?id=UA-180129???-3' id='google_gtagjs-js' async></script>

<script type='text/javascript' id='google_gtagjs-js-after'>

window.dataLayer = window.dataLayer || [];function gtag(){dataLayer.push(arguments);}

gtag('set', 'linker', {"domains":["intelligence.hk"]} );

gtag("js", new Date());

gtag("set", "developer_id.dZTNiMT", true);

gtag("config", "UA-180129???-3", {"anonymize_ip":true});

gtag("config", "G-KGDB378???");

</script>그리고 {"anonymize_ip":true});를 통해서 IP 주소의 익명처리를 요청하면 애널리틱스에서는 기술적으로 최대한 빨리 해당 주소를 익명처리 하는 부분도 확인할 수가 있었습니다.

앞서 분석을 진행하려고 했는데 피싱범들이 사이트를 폭파시키는 바람에 정확하게 알 수는 없겠지만, 해당 이메일 주소를 비밀번호를 탈취하려고 하는 목적이 아니었을까 하는 생각이 들면 그리고 만약 비밀번호를 실수로 적는 것을 방지하려면 반드시 이단계 인증은 반드시 해 두면 됩니다.

그리고 해당 ntelligence(.)hk 사이트에 대한 바이러스토탈(VirusTotal)에서

2022-07-25 07:04:26 UTC 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

Avira:Phishing

BitDefender:Malware

CyRadar:Malicious

Fortinet:Phishing

G-Data:Malware

Sophos:Malware

Abusix:Spam

일단 해당 피싱 사이트의 분석을 마치고 신고를 할려고 했지만 앞서 이야기한 것처럼 10분도 되지 않는 사이에 폭파시키는 바람에 더 진행을 하지 못했습니다. 이런 피싱,스팸 이메일을 막으려면 기본적으로 아웃룩, 선더버드, 네이버, 다음에서도 스팸 차단 서비스를 차단을 지원하고 있으니 해당 기능을 활성화해서 사용을 해야 하며 그리고 백신앱들을 설치를 해두면 접속을 했을 때 사용자가 실수가 악성코드 및 접속을 하는 것을 차단하는 데 도움이 될 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 로맨스 스캠(Romance scam) 이란? (4) | 2022.08.03 |

|---|---|

| 모질라 파이어폭스 103.01 충돌 문제 수정 (0) | 2022.08.02 |

| 스마트폰 최적화 앱을 위장 하고 있는 악성코드-EasyCleaner(2022.4.24) (1) | 2022.08.02 |

| 마이크로소프트 엣지(Microsoft Edge) 웹에서 보안 강화 설명 (0) | 2022.08.01 |

| 윈도우 10 게임 수정 사항이 포함된 KB5015878 업데이트 (0) | 2022.07.27 |

| 파이어폭스 103 보안 업데이트 및 도구 모음 액세스,성능 향상 업데이트 (0) | 2022.07.27 |

| 다음(Daum) 로그인 화면으로 위장한 피싱사이트-euoi8708twufevry4yuwfywe8y487r(2022.7.24) (4) | 2022.07.27 |

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-pbiwunf(2022.7.23) (0) | 2022.07.26 |