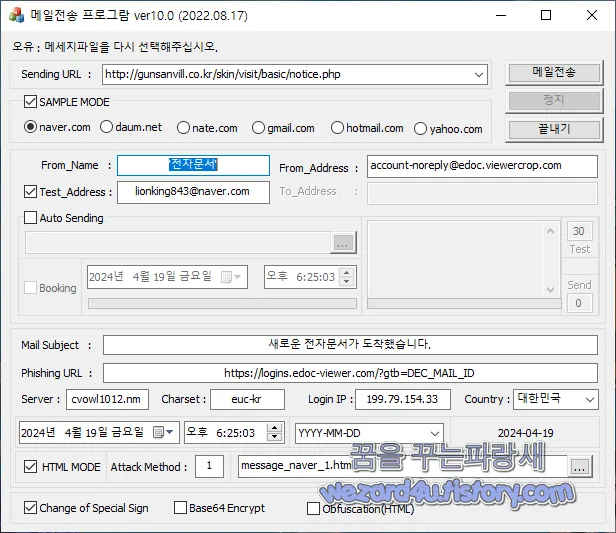

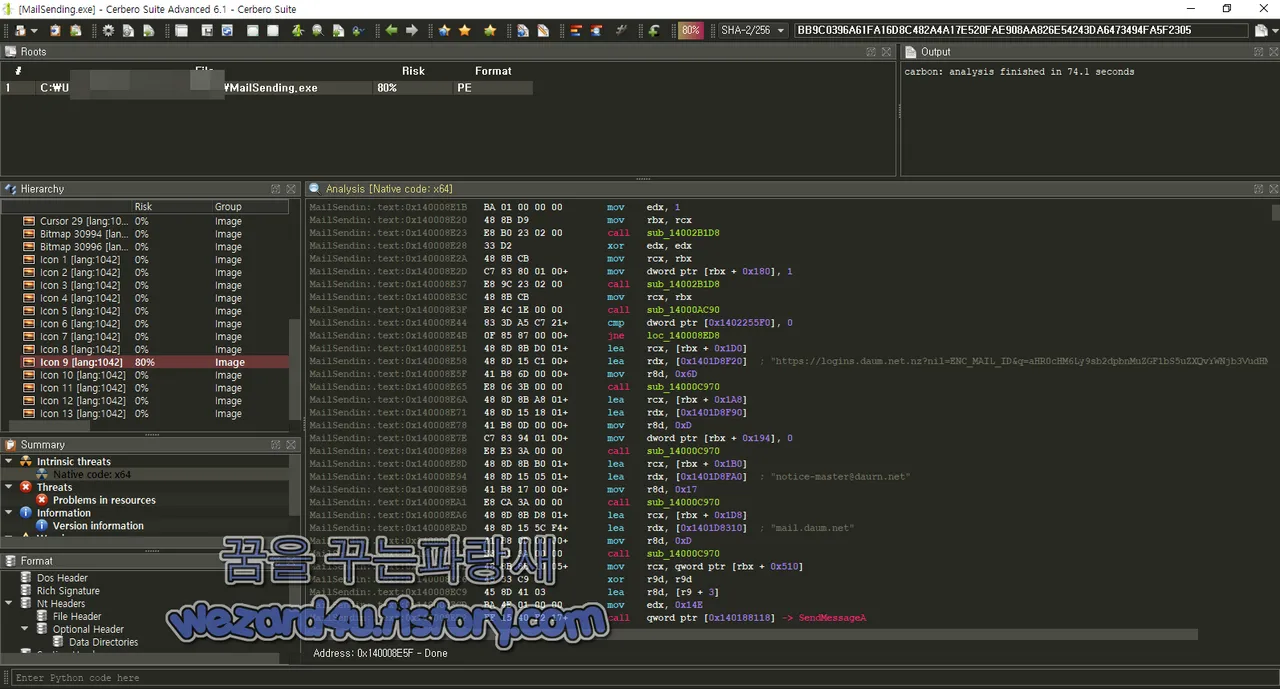

오늘은 북한의 해킹 조직에서 피싱 메일(Phishing mail)를 보내려고 만든 악성코드인 MailSending(Phishing mail tool)에 대해서 알아보겠습니다.해당 악성코드는 국제적으로 해킹해서 개인정보 및 가상화폐(암호화폐) 등을 수집하기 위해서 해킹을 하는 해킹 단체이고 2017년 Cisco Talos 연구원이 처음 발견했으며, 2014년부터 탐지되지 않은 채 고도의 타깃 공격으로 하는 북한의 해킹 단체 Thallium, APT37과 관련된 해킹 단체이며 Kimsuky(김수키)에서 만든 MailSending(Phishing mail tool) 입니다.

먼저 해쉬값은 다음과 같습니다.

파일명:MailSending.exe

사이즈:2.33 MB

MD5:67e06fae0cd9c27c29622c79214f92a4

SHA-1:c28a5bae3604c4aeece90ea4cd450099a05c0db6

SHA-256:bb9c0396a61fa16d8c482a4a17e520fae908aa826e54243da6473494fa5f2305

해당 악성코드는 피싱 메일을 보내기 만든 도구이며 대한민국 국민을 대상으로 피싱(Phishing) 메일을 보내어서 정보를 탈취하기 위해서 자동화 도구를 만든 악성코드입니다.

해당 악성코드는 다음과 같은 전자 메일을 사용하는 분들을 타겟으로 하고 있습니다.

네이버

다음

지메일

핫메일

야후 메일

그리고 북한에서 사용하는 언어를 발견할 수가 있습니다.

예를 들어서 다음과 같이 오유:메세지파일을 다시 선택해주십시오.

이라고 돼 있습니다.

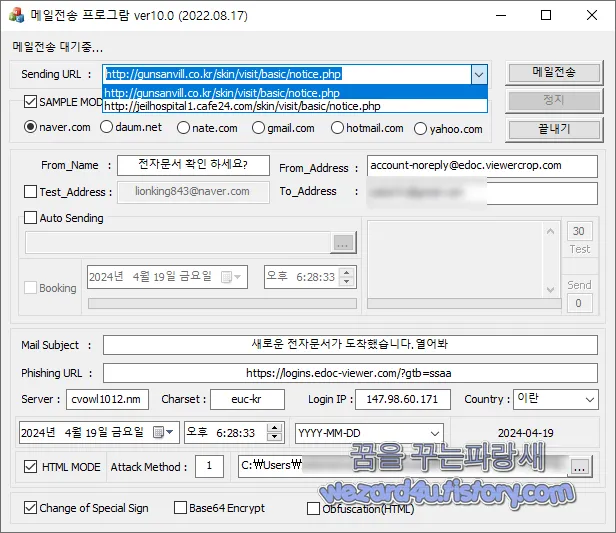

sending URL은 다음과 같습니다.

hxxps://uws64-179(.)cafe24(.)com

hxxp://gunsanvill(.)co(.)kr/skin/visit/basic/notice(.)php

hxxp://jeilhospital1(.)cafe24(.)com/skin/visit/basic/notice(.)php해당 프로그램에서는 기본적으로 예약 시스템이 존재하고 해당 메일을 보내는 국가를 선택할 수가 있으면 국가는 대만, 대한민국, 러시아, 마카오, 미국, 이란으로 설정할 수가 있는 것을 확인할 수가 있습니다.

여기서 From_Name: 보낸사람

From_Address: 보내는 사람의 이메일 주소

Auto Sending: 자동으로 이메일을 보내려고 시간을 설정

Mali Subject: 피싱(Phishing)메일의 이메일 제목

Server: 서버

Longin IP: 로그인 IP

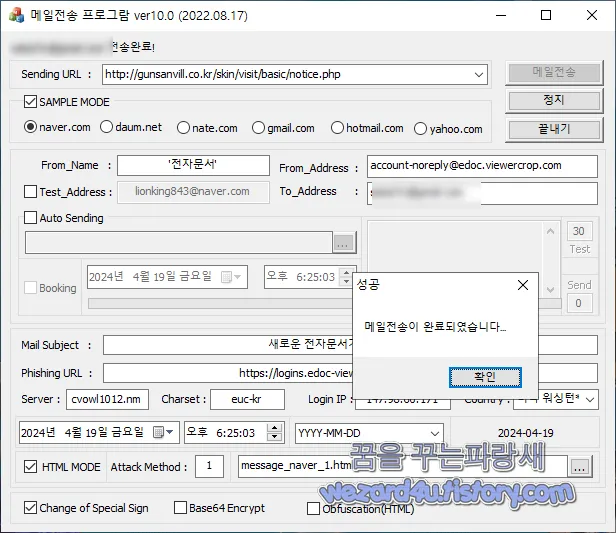

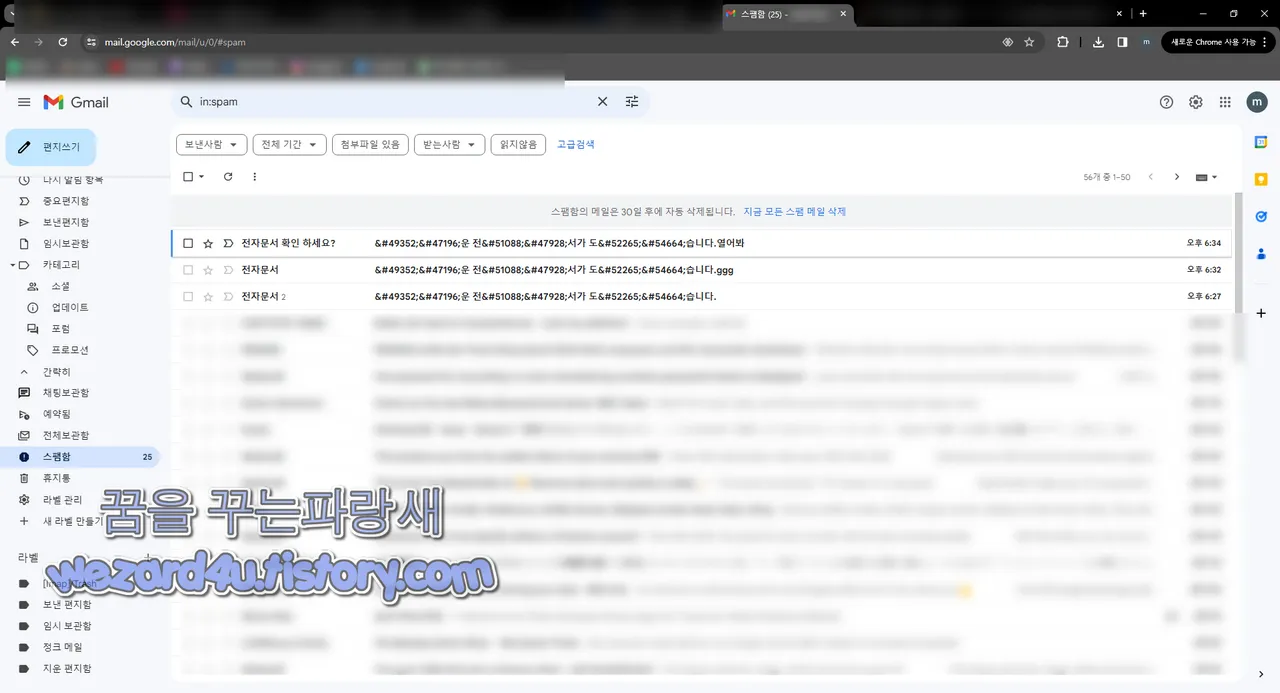

Base 64로 암호화할지 obfuscation(HTML) 등으로 구성돼 있으면 실제로 해당 메일을 통해서 전송하면 다음과 같이 정상적으로 이메일이 보내지는 것을 확인할 수가 있습니다. 즉 대량으로 스팸 전자우편 뿌리듯이 대량으로 무작위 또는 자신들이 수집한 이메일 주소 등에게 한 놈이라도 걸리라는 식으로 뿌리는 것을 볼 수가 있으며 이게 아직은 탐지하는 보안업체들은 별로 없는 것을 확인할 수가 있습니다.

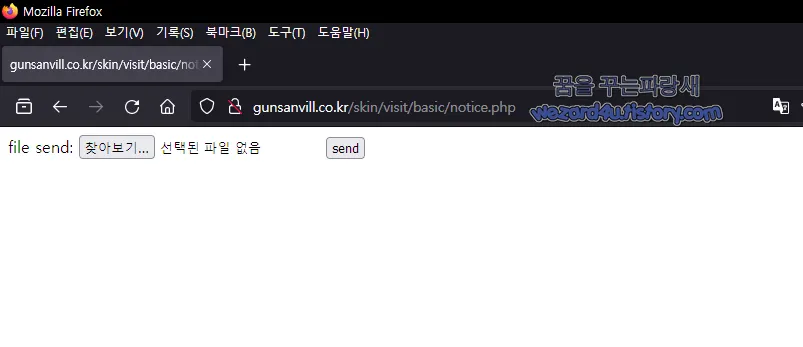

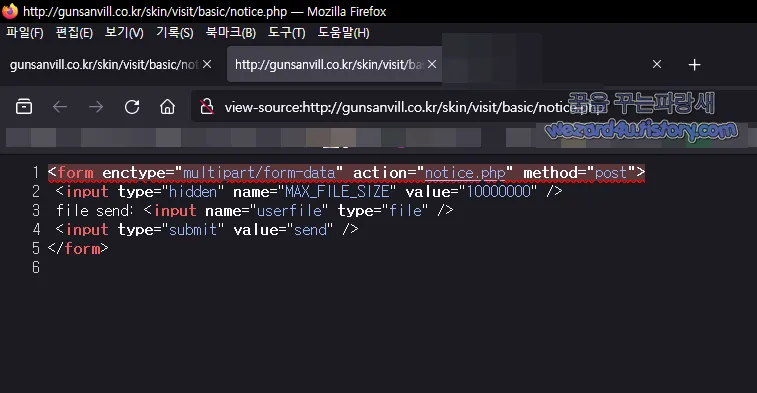

그리고 악용되고 있는 사이트에 가면 다음과 같이 파일을 서버로 전송하는 HTML 폼을 생성 부분을 확인할 수가 있으며 웹 소스를 보면 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

<form enctype="multipart/form-data" action="notice(.)php" method="post">

<input type="hidden" name="MAX_FILE_SIZE" value="10000000" />

file send: <input name="userfile" type="file" />

<input type="submit" value="send" />

</form>

HTML 코드 설명

해당 코드는 파일을 서버로 전송하는 HTML 폼을 생성하는 것

1. <form enctype="multipart/form-data" action="notice(.)php" method="post">: 해당 부분은 폼을 시작하는 태그

enctype="multipart/form-data"는 폼 데이터가 파일을 포함한다는 것을 지정

action="notice(.)php는 폼이 제출될 때 데이터가 전송될 URL을 지정

method="post"는 폼 데이터를 서버로 전송할 때 POST 메서드를 사용한다는 것을 의미

2. <input type="hidden" name="MAX_FILE_SIZE" value="10000000" />:해당 부분은 서버로 전송되는 파일의 최대 크기를 제한하는 역할

name="MAX_FILE_SIZE" 는 이 데이터 필드의 이름을 지정하고 value="10000000"은 최대 파일 크기를 바이트 단위로 나타내며 이것을 다시 MB(메가 바이트) 단위로 변경하면 10MB를 나타냄

3. file send: <input name="userfile" type="file" />:해당 부분은 파일을 선택하는 input 요소를 생성

name="userfile"은 해당 파일을 서버로 전송할 때 사용되는 이름을 나타냄

type="file"은 사용자가 파일을 선택할 수 있는 파일 선택 창을 생성

4. <input type="submit" value="send" />: 해당 부분은 제출 버튼을 생성

사용자가 파일을 선택하고 이 버튼을 클릭하면 폼 데이터가 서버로 전송

해당 코드를 사용하면 사용자가 파일을 선택하고 제출 버튼을 클릭하여 파일을 서버로 전송할 수 있으며 서버 측에서는 notice(.)php와 같은 스크립트를 사용하여 전송된 파일을 처리할 수 있는 기능

즉 보안이 취약한 웹 사이트를 해킹해서 해당 악용을 하고 있습니다. 즉 사이트 관리자 분들은 자신이 운영하는 사이트들이 악용되는 것을 차단하려면 취약한 부분을 보안을 하고 그리고 꾸준히 관리하는 것이 필요하지 않을까 생각이 됩니다.

우리 북한??은 이리저리 네이버, 네이트, 다음, 카카오 등의 계정을 탈취해서 가상화폐(암호화폐), 개인정보, 금융정보, 금전 등을 탈취하기 위해서 열심히 노력을 하고 있습니다. 私見이지만 아마도 이런 쪽으로 오는 낚시 메일은 99%는 북한의 소행이 아닐까? 생각이 됩니다. 즉 개인은 저런 피싱 메일에 낚이지 않으려면 메일 주소 즉 보낸이의 이메일 주소 등을 잘 확인하는 습관이 필요하면 사이트 관리자 분들은 해킹을 당하지 않으려고 정기적으로 점검을 받는 것이 아닌 시간이 나는 대로 점검을 해서 자신의 사이트가 악성코드 배포 및 피싱 사이트 유포 그리고 개인정보 업로드 를 하기 위한 경유지가 되는 것을 차단해야겠습니다. 그리고 개인들은 백신 프로그램(안티 바이러스)은 100% 악성코드 및 피싱 사이틀 등을 막아 주지 않으므로 항상 조심하는 습관을 가져야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 탈세제보로 위장한 Konni(코니) 에서 만든 악성코드-첨부1_소명자료 목록(탈세제보)(2024.4.5) (0) | 2024.05.06 |

|---|---|

| Google Chrome의 새로운 양자 후 암호화로 인해 TLS 연결이 끊김 현상 해결 방법 (0) | 2024.05.02 |

| IBK기업은행을 타겟으로 하고 있는 피싱 메일-견적요청(2024.4.26) (0) | 2024.05.01 |

| 신용 조회 차단 및 명의도용차단서비스 나이스 지키미(NICE 지킴) (2) | 2024.04.26 |

| 모질라 파이어폭스 125.1 보안 업데이트 및 PDF 텍스트 강조 표시 등 업데이트 (0) | 2024.04.20 |

| Tuta 보안 메일 피싱 메일-Urgent Authentication error(2024.4.11) (0) | 2024.04.19 |

| TEMU(테무)배송 정보로 위장한 피싱 메일-배송 부서 kisU1SvZbo@mail9602-udlv(.)com(2024.4.8) (0) | 2024.04.18 |

| Microsoft Intel 프로세서(Spectre)에 대한 새로운 레지스트리 완화 기능 발표 (0) | 2024.04.17 |