모질라 에서 제공하는 브라우저인 파이어폭스에 대한 보안 업데이트 및 기타 브라우저에 대한 기능들이 업데이트가 되었습니다.

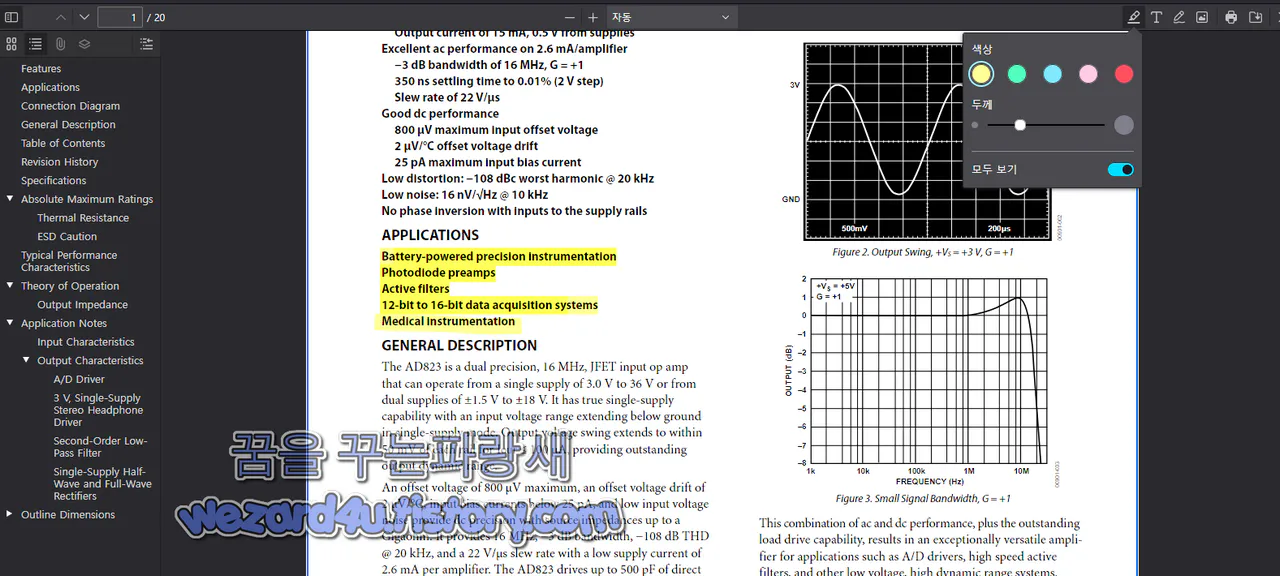

PDF에서 텍스트 강조 표시

Firefox에 내장된 PDF 뷰어를 사용하면 사용자가 문서의 텍스트를 강조 표시할 수 있습니다. 하이라이트 색상을 설정할 수 있지만, 노란색, 녹색, 파란색, 분홍색, 빨간색의 5가지 옵션으로 제한됩니다. 도구의 다른 옵션을 사용하여 형광펜의 두께를 조정할 수 있습니다. 이를 사용하려면 강조 도구를 선택한 다음 PDF에서 일부 텍스트를 선택하면 됩니다. 텍스트를 표시하고 강조 표시 색상을 변경할 수 있습니다.

마커를 제거하려면 휴지통 아이콘을 누르시면 됩니다. 이는 PDF 내용에 주석을 달 때 유용하게 사용을 할 수가 있습니다.

모질라는 기능이 사용자에게 점진적으로 출시되고 있으므로 아직 모든 사람이 사용할 수는 없을 것이라고 말합니다. 사용해 보고 싶다면 Firefox Nightly를 다운로드 해서 사용을 하면 됩니다.

고정 탭 및 Firefox 보기의 탭 표시기

고정된 탭을 표시할 수 있는 Firefox 보기 기능이 향상

Firefox 보기는 또 다른 개선 사항을 얻었습니다. 이제 열린 탭에 대한 탭 표시기를 지원

하므로 미디어가 재생되는 탭에는 스피커 아이콘이 표시되며 이를 사용하여 탭이 다른 창에 있더라도 탭을 빠르게 음소거 하거나 음소거 해제할 수 있습니다. 탭 표시기는 북마크 및 알림이 있는 탭에도 사용할 수 있음

주소 표시줄 개선

주소 표시줄의 검색 기능은 이제 탭별 컨테이너 추가 기능 및 다른 컨테이너에서 열려 있는 목록 탭과 호환

Firefox에는 URL 붙여넣기 제안이라는 새로운 기능이 있으며 주소 표시줄에 초점을 맞추고 클립보드에 URL이 포함되어 있으면 브라우저가 이를 자동으로 감지하고 자동 완성 결과를 자동으로 표시

클립보드에서 방문이라고 표시된 제안을 클릭하면 한 번의 클릭으로 해당 URL로 이동할 수 있습니다.

해당 부분은 붙여넣기 및 이동 기능의 대체 버전입니다. 단, 마우스 오른쪽 버튼을 클릭하고 메뉴에서 옵션을 선택할 필요가 없음

주소 저장

웹사이트에 주소 양식을 제출하면 파이어폭스 125는 데이터를 저장하라는 메시지를 표시

그러면 다음에 다른 주소 양식을 작성해야 할 때 자동 완성이 가능해집니다.

참고: 해당 기능은 미국 또는 캐나다 주소가 있는 en-US(미국 영어) 언어 사용자, 미국 및 캐나다 사용자가 사용할 수 있음

보안

Firefox 125는 잠재적으로 신뢰할 수 없는 다운로드를 보다 적극적으로 차단 해당 다운로드가 시작된 URL을 기반으로 합니다. 최신 버전의 브라우저에는 Firefox가 시스템의 프록시 설정을 사용하도록 설정된 경우 웹 프록시 자동 검색(WPAD)을 활성화하는 옵션이 있음

CVE-2024-3852: GetBoundName in the JIT returned the wrong object

Description:GetBoundName could return the wrong version of an object when JIT optimizations were applied.

CVE-2024-3853: Use-after-free if garbage collection runs during realm initialization

Description:A use-after-free could result if a JavaScript realm was in the process of being initialized when a garbage collection started.

CVE-2024-3854: Out-of-bounds-read after mis-optimized switch statement

Description:In some code patterns the JIT incorrectly optimized switch statements and generated code with out-of-bounds-reads.

CVE-2024-3855: Incorrect JIT optimization of MSubstr leads to out-of-bounds reads

Description:In certain cases the JIT incorrectly optimized MSubstr operations, which led to out-of-bounds reads.

CVE-2024-3856: Use-after-free in WASM garbage collection

Description:A use-after-free could occur during WASM execution if garbage collection ran during the creation of an array.

CVE-2024-3857: Incorrect JITting of arguments led to use-after-free during garbage collection

Description:The JIT created incorrect code for arguments in certain cases. This led to potential use-after-free crashes during garbage collection.

CVE-2024-3858: Corrupt pointer dereference in js::CheckTracedThing<js::Shape>

Description:It was possible to mutate a JavaScript object so that the JIT could crash while tracing it.

CVE-2024-3859: Integer-overflow led to out-of-bounds-read in the OpenType sanitizer

Description:On 32-bit versions there were integer-overflows that led to an out-of-bounds-read that potentially could be triggered by a malformed OpenType font.

CVE-2024-3860: Crash when tracing empty shape lists

Description:An out-of-memory condition during object initialization could result in an empty shape list. If the JIT subsequently traced the object it would crash.

CVE-2024-3861: Potential use-after-free due to AlignedBuffer self-move

Description:If an AlignedBuffer were assigned to itself, the subsequent self-move could result in an incorrect reference count and later use-after-free.

CVE-2024-3862: Potential use of uninitialized memory in MarkStack assignment operator on self-assignment

Description:The MarkStack assignment operator, part of the JavaScript engine, could access uninitialized memory if it were used in a self-assignment.

CVE-2024-3863: Download Protections were bypassed by .xrm-ms files on Windows

Description:The executable file warning was not presented when downloading .xrm-ms files.

Note: This issue only affected Windows operating systems. Other operating systems are unaffected.

CVE-2024-3302: Denial of Service using HTTP/2 CONTINUATION frames

Description:There was no limit to the number of HTTP/2 CONTINUATION frames that would be processed. A server could abuse this to create an Out of Memory condition in the browser.

CVE-2024-3864: Memory safety bug fixed in Firefox 125, Firefox ESR 115.10, and Thunderbird 115.10

Description:Memory safety bug present in Firefox 124, Firefox ESR 115.9, and Thunderbird 115.9. This bug showed evidence of memory corruption and we presume that with enough effort this could have been exploited to run arbitrary code.

CVE-2024-3865: Memory safety bugs fixed in Firefox 125

Description:Memory safety bugs present in Firefox 124. Some of these bugs showed evidence of memory corruption and we presume that with enough effort some of these could have been exploited to run arbitrary code.

파이어폭스 사용자 분들은 보안 업데이트를 하는 것을 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Google Chrome의 새로운 양자 후 암호화로 인해 TLS 연결이 끊김 현상 해결 방법 (0) | 2024.05.02 |

|---|---|

| IBK기업은행을 타겟으로 하고 있는 피싱 메일-견적요청(2024.4.26) (0) | 2024.05.01 |

| 신용 조회 차단 및 명의도용차단서비스 나이스 지키미(NICE 지킴) (2) | 2024.04.26 |

| 북한 해킹 단체 김수키(Kimsuky)에서 만든 피싱 메일 도구-MailSending(Phishing mail tool,2024.4.19) (4) | 2024.04.22 |

| Tuta 보안 메일 피싱 메일-Urgent Authentication error(2024.4.11) (0) | 2024.04.19 |

| TEMU(테무)배송 정보로 위장한 피싱 메일-배송 부서 kisU1SvZbo@mail9602-udlv(.)com(2024.4.8) (0) | 2024.04.18 |

| Microsoft Intel 프로세서(Spectre)에 대한 새로운 레지스트리 완화 기능 발표 (0) | 2024.04.17 |

| Intel CPU(인텔 CPU)Linux 시스템에 영향 미치는 새로운 Spectre v2 공격 (0) | 2024.04.16 |