오늘은 오래간만에 견적의뢰서 유포되고 있는 악성코드인 RFQ-견적의뢰서-견적의뢰서·exe(2024.2.8)에 대해 글을 적어 보겠습니다.

일단 저는 피싱 메일에 대해서만 분석합니다.

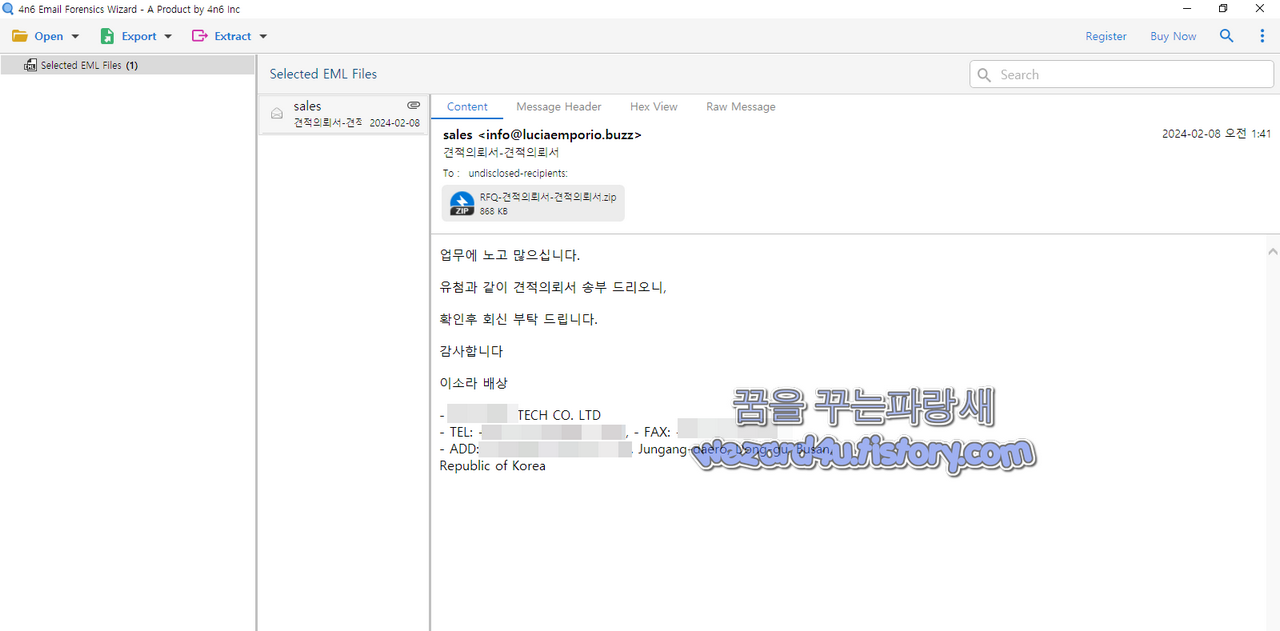

해당 메일 내용

업무에 노고 많으십니다.

유첨과 같이 견적의뢰서 송부 드리오니,

확인 후 회신 부탁합니다.

감사합니다

이소라 배상

으로 돼 있으며 부산에 있는 모 테크 회사로 속이는 것을 확인할 수가 있습니다.

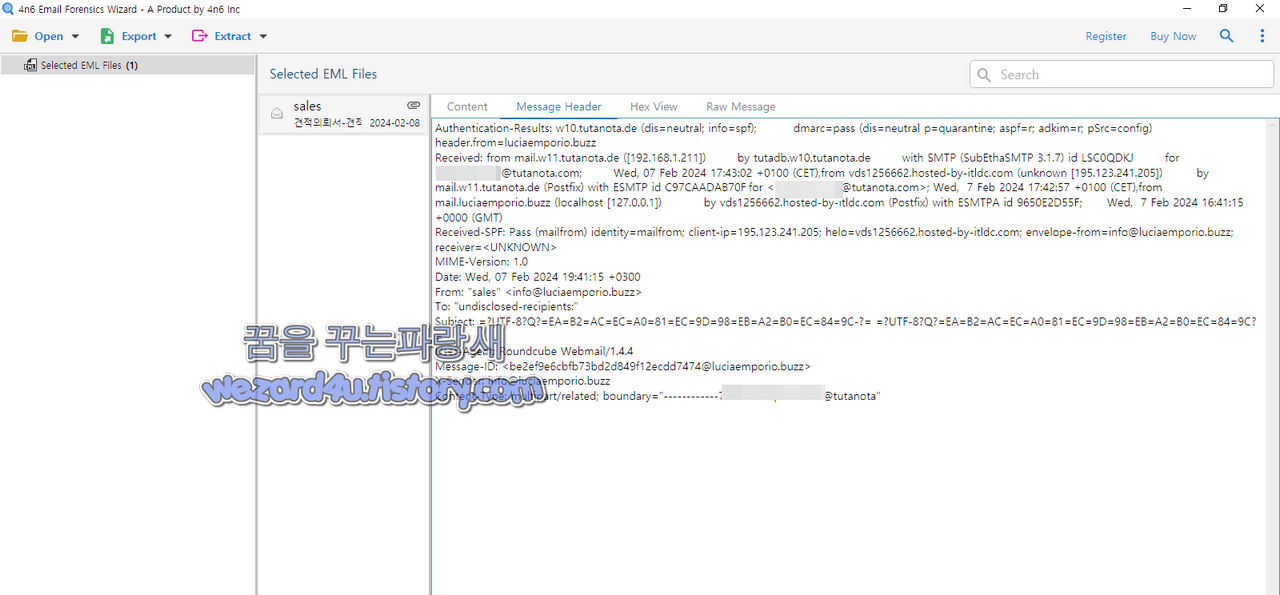

Authentication-Results:w10.tutanota(.)de (dis=neutral; info=spf);

dmarc=pass (dis=neutral p=quarantine; aspf=r; adkim=r; pSrc=config)

header.from=luciaemporio.buzz

Received: from mail(.)w11.tutanota(.)de ([192.168.1(.)211])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LSC0QDKJ

for ??????@tutanota(.)com;

Wed, 07 Feb 2024 17:43:02 +0100 (CET),from vds1256662.hosted-by-itldc(.)com

(unknown [195.123.241(.)205])

by mail.w11.tutanota(.)de (Postfix) with ESMTP id C97CAADAB70F

for <?????@tutanota(.)com>; Wed, 7 Feb 2024 17:42:57 +0100 (CET),

from mail.luciaemporio(.)buzz (localhost [127.0.0(.)1])

by vds1256662.hosted-by-itldc(.)com (Postfix) with ESMTPA id

9650E2D55F;Wed,7 Feb 2024 16:41:15 +0000 (GMT)

Received-SPF: Pass (mailfrom) identity=mailfrom; client-ip=195.123.241(.)205;

helo=vds1256662.hosted-by-itldc(.)com; envelope-from=info@luciaemporio(.)buzz;

receiver=<UNKNOWN>

MIME-Version: 1.0

Date: Wed, 07 Feb 2024 19:41:15 +0300

From: "sales" <info@luciaemporio(.)buzz>

To: "undisclosed-recipients:"

Subject: =?UTF-8?Q?(=)E(A)=B2=AC=EC=A0=81=EC=9D=98=EB=A2=B0=EC=84=9C-?= =?

UTF-8?Q?=EA=B2=AC=EC=A0=8(1)=EC=9D=98=EB=A2=B0=EC=84=9C?=

User-Agent:Roundcube Webmail/1.4.4

Message-ID:<be2ef9e6cbfb73bd2d849f12ecdd7474@luciaemporio(.)buzz>

X-Sender: info@luciaemporio(.)buzz이메일 헤더 설명

1.Authentication-Results:

SPF (Sender Policy Framework):SPF 검사 결과가 neutral 로 표시되어 있음

해당 SPF에 대한 확인이 중립적인 결과를 나타냄

DMARC (Domain-based Message Authentication, Reporting, and Conformance):DMARC 검사가 pass로 되어 있음

DMARC 정책이 통과되었음을 나타내며 하지만 p=quarantine로 설정되어 있어 일부 이메일 클라이언트에서는 스팸함 에 이동할 수 있음

2.Received:

이메일이 tutadb(.)w10(.)tutanota(.)de 서버에서 받아졌으며 이전에 mail(.)w11(.)tutanota(.)de 서버를 통해 전달.

메일은 vds1256662(.)hosted-by-itldc(.)com 서버에서 발송되었음

그전에는 mail(.)luciaemporio(.)buzz 서버를 통과

3.Received-SPF:

SPF 확인 결과가 Pass로 나타나며 메일의 발신자(IP: 195(.)123(.)241(.)205,

helo: vds1256662(.)hosted-by-itldc(.)com, envelope-from: info@luciaemporio(.)buzz)가 SPF 정책과 일치함을 의미

4. MIME-Version, Date, From, To, Subject:

MIME 버전, 이메일 날짜, 송신자, 수신자, 제목 등의 표준 이메일 헤더가 포함되어 있음

5. User-Agent:

메일 클라이언트로는 Roundcube Webmail의 1.4.4 버전을 사용

6. Message-ID, X-Sender:

메시지 ID 및 송신자의 이메일 주소가 나타냄

7. 이메일 보낸 시간 및 시간대:

이메일은 2024년 2월 7일 19:41:15에 보내졌으며 시간대는 GMT (그리니치 평균시)

한국 표준시(KST)로 변환하면 2024년 2월 8일 오전 4:41:15입니다.

악성코드 실행을 하면 결론은 다음 사이트에 여러분의 인터넷 접속 정보가 C&C 전송이 됩니다.

hxxp://geoplugin(.)net/json(.)gp이며 해당 악성코드는 Remcos(램코스)형 악성코드입니다.

결론 이메일 주소를 잘 확인 하는 것과 기본적으로 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 보안 이메일 Tuta 피싱 메일-contact@mattres-fabrics(.)com(2024.2.15) (0) | 2024.02.21 |

|---|---|

| 구글 크롬 비밀번호를 기기 내에서 암호화 한후 구글 비밀번호 관리자에 저장 (0) | 2024.02.20 |

| 브라우저에 비밀번호를 저장 하면 안되는 이유 와 안전하게 저장 하는 방법 (2) | 2024.02.19 |

| Microsoft Outlook(마이크로소프트 아웃룩) 새로운 RCE 버그 (0) | 2024.02.17 |

| 윈도우 10,윈도우 11 KB5034763,KB5034765 보안 업데이트 (0) | 2024.02.15 |

| 러시아 정부의 지원을 받는 해킹그룹 가마레돈 에서 만든 악성코드-11D5421C.doc(2024.1.23) (0) | 2024.02.14 |

| 부고 알림 부모님 별세를 악용한 스미싱 사이트-초대장12(.)korean100(2024.1.28) (0) | 2024.02.13 |

| 옵션 검색 및 기록 개선 KeePass 2.56 업데이트 (0) | 2024.02.09 |