오늘은 Tutanota 이메일 피싱 사이트인 ipfs(.)io 이라는 피싱 사이트에 대해 글을 적어 보겠습니다.

최근 피싱 메일이 엄청나게 다양하게 많이 오는 것 같습니다.

해당 ipfs(.)io는 이미 전 세계적으로 피싱 메일을 대량으로 뿌리는 피싱 조직입니다. 마이크로소프트 계정 등으로 바이러스 토탈 에 보면 고객 맞춤형으로 뿌리는 방식을 취하는 것 같습니다.

일단 해당 기본적으로 PDF 사칭 이메일 메일로 돼 있으며 해당 사이트에 접속을 해보면 간단하게 자신의 이메일 계정과 그리고 일단 해당 피싱 메일을 분석해 보겠습니다.

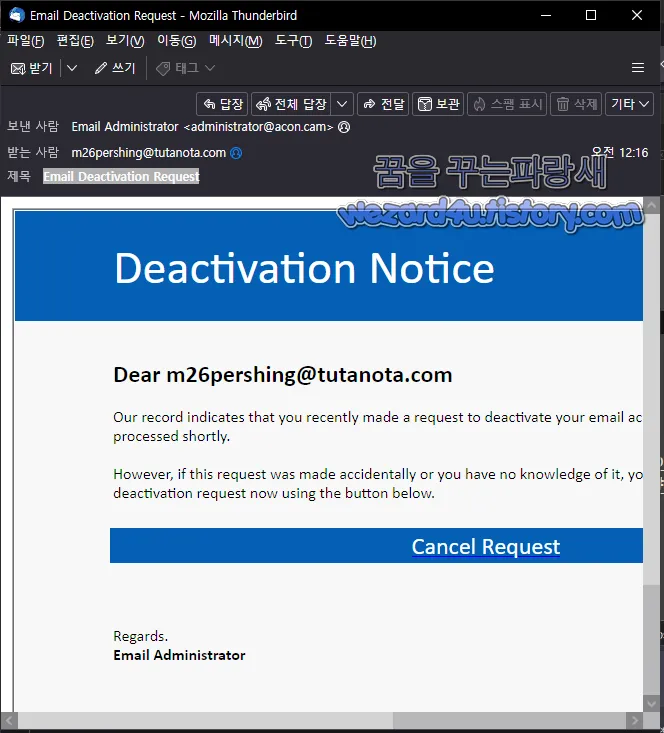

기본적으로 제목은 다음과 같이 전송이 되었습니다.

Email Deactivation Request(이메일 비활성화 요청)

내용은 다음과 같습니다.

Dear m26pershing@tutanota(.)com

Our record indicates that you recently made a request to deactivate your email account.

This request will be processed shortly.

However, if this request was made accidentally or you have no knowledge of it,

you are advised to cancel the deactivation request now using the button below.

Cancel Request

Regards.

Email Administrator

친애하는 m26pershing@tutanota(.)com

Google 기록에 따르면 귀하는 최근 이메일 계정 비활성화를 요청하셨습니다.

이 요청은 곧 처리됩니다.

그러나 이 요청이 실수로 이루어졌거나 알지 못하는 경우에는

지금 아래 버튼을 사용하여 비활성화 요청을 취소하는 것이 좋습니다.

요청 취소

문안 인사.

이메일 관리자아니 구글 관련 이메일인데 뭐~투타노타 이메일로 오는 것이 맞느냐고요. 뭐~복구 이메일로 등록하지 않는 이상 오지 않는 것이 정상이죠!

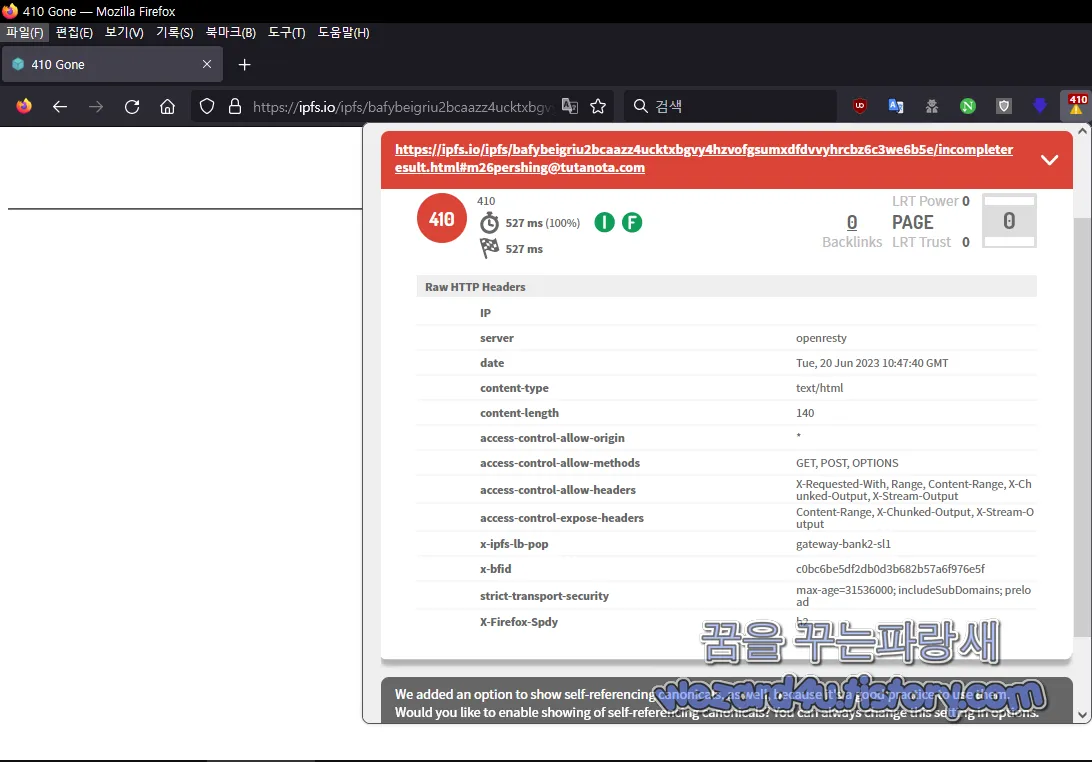

피싱 사이트 주소

https://ipfs(.)io/ipfs/bafybeigriu2bcaazz4ucktxbgvy4hzvofgsumxdfdvvyhrcbz6c3we6b5e

/incompleteresult.html

#m26pershing@tutanota(.)com

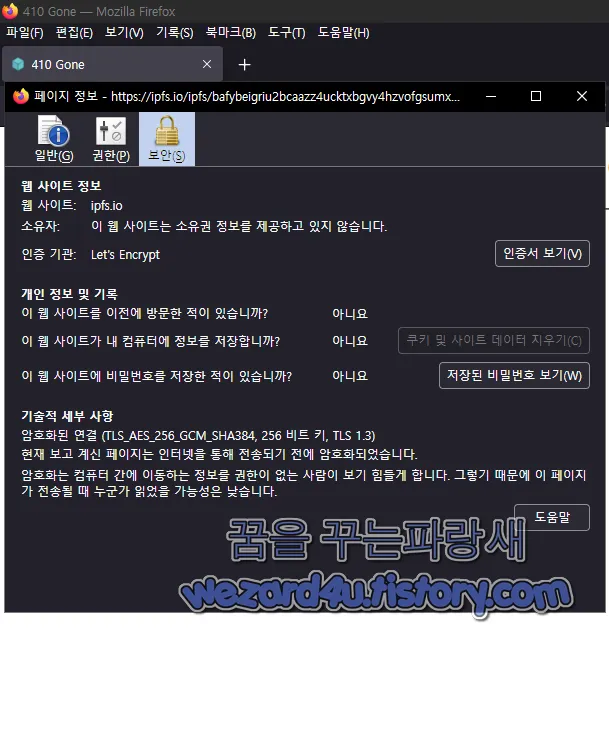

그리고 ipfs(.)io 이 녀석은 피싱(Phising) 상습범이라 마이크로소트프등 유명한 사이트들 사칭을 하는 것으로 유명한 녀석입니다. 일단 인증서 정보를 보면 다음과 같은 것을 확인할 수가 있습니다.

Let's Encrypt

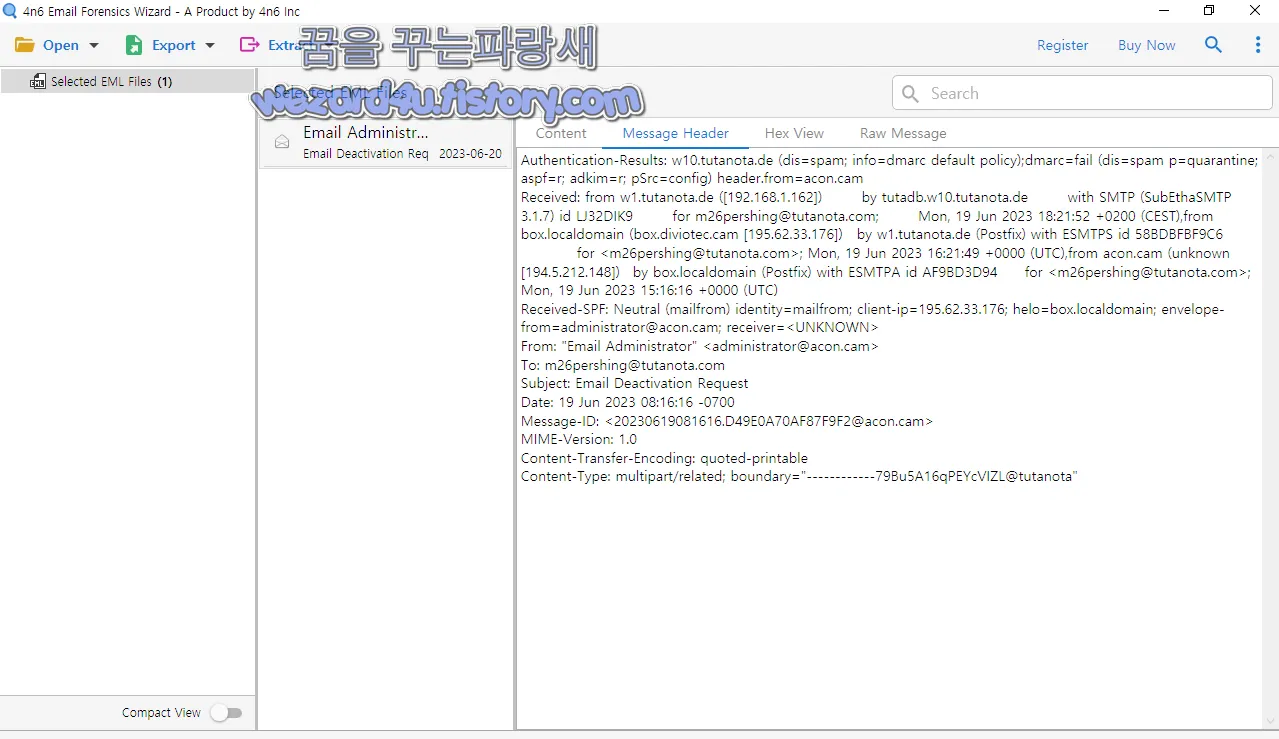

그리고 이메일 헤더를 보면 다음과 같은 정보를 확인할 수가 있습니다.

Authentication-Results: w10.tutanota.de (dis=spam; info=dmarc default policy);

dmarc=fail (dis=spam p=quarantine; aspf=r; adkim=r; pSrc=config) header.from=acon(.)cam

Received: from w1.tutanota.de ([192.168.1(.)162])

by tutadb.w10.tutanota.de

with SMTP (SubEthaSMTP 3.1.7) id LJ32DIK9

for ????????@tutanota(.)com;

Mon, 19 Jun 2023 18:21:52 +0200 (CEST),from box.localdomain (box.diviotec(.)cam

[195.62.33(.)176])

by w1.tutanota.de (Postfix) with ESMTPS id 58BDBFBF9C6

for <????????@tutanota(.)com>; Mon, 19 Jun 2023 16:21:49 +0000 (UTC),from acon(.)cam

(unknown [194.5.212(.)148])

by box.localdomain (Postfix) with ESMTPA id AF9BD3D94

for <?????????@tutanota(.)com>; Mon, 19 Jun 2023 15:16:16 +0000 (UTC)

Received-SPF: Neutral (mailfrom) identity=mailfrom; client-ip=195.62.33(.)176;

helo=box.localdomain; envelope-from=administrator@acon.cam; receiver=<UNKNOWN>

From: "Email Administrator" <administrator@acon(.)cam>

To:??????@tutanota.com

Subject: Email Deactivation Request

Date: 19 Jun 2023 08:16:16 -0700

Message-ID: <20230619081616.D49E0A70AF87F9F2@acon.cam>

MIME-Version: 1.0

Content-Transfer-Encoding: quoted-printable설명을 하면 다음과 같습니다.

이 이메일은 이메일 헤더 정보를 포함하고 있습니다. 이 헤더는 이메일의 발신지, 수신지, 날짜, 주제 등과 관련된 정보를 제공합니다. 헤더는 일반적으로 이메일을 분석하고 처리하는 데 사용됩니다. 다음은 주어진 이메일 헤더의 분석입니다.

Authentication-Results: w10.tutanota(.)de (dis=spam; info=dmarc default policy); dmarc=fail (dis=spam p=quarantine; aspf=r; adkim=r; pSrc=config) header.from=acon(.)cam

해당 부분은 인증 결과와 관련된 정보를 나타냄

DMARC(도메인 기반 메시지 인증, 검증 및 보고 프로토콜)의 결과로 fail 로 표시 이는 이메일의 발신 도메인(acon(.)cam)에서 DMARC 정책을 따르지 않는다는 것을 의미

Received: from w1.tutanota(.)de ([192.168.1(.)162]) by tutadb.w10.tutanota(.)de with SMTP (SubEthaSMTP 3.1.7) id LJ32DIK9 for ???????@tutanota(.)com; Mon, 19 Jun 2023 18:21:52 +0200 (CEST)

해당 부분은 이메일이 받은 서버(w1.tutanota(.)de)를 통해 전송

From: Email Administrator <administrator@acon(.)cam>

해당 부분은 이메일의 발신자 정보를 나타내며 발신자는 Email Administrator 라는 이름과 administrator@acon(.)cam 이메일 주소를 사용

To:??????@tutanota(.)com

해당 부분은 이메일의 수신자 정보를 나타낸 이메일은 ?????@tutanota(.)com 주소로 전송

Subject: Email Deactivation Request

해당 부분은 이메일의 주제를 표시

Date: 19 Jun 2023 08:16:16 -0700

핻아 부분은 이메일의 날짜와 시간 정보를 제공 해당 이메일이 2023년 6월 19일 08시 16분 16초에 전송

한국 시각으로 변환하면 20 Jun 2023 00:16:16 KST가 됩니다.

[브라우저 부가기능/파이어폭스 부가기능] - 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

오늘은 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security에 대해 알아보겠습니다. 일단 Emsisoft는 일단 기본적으로 해외에서 알아주는 백신프로그램제작

wezard4u.tistory.com

한마디로 그냥 한 명 걸리라는 식인지 아니며 이메일 공개된 사람들한테 그냥 자동화로 뿌리는 것 같습니다. 즉 앞서 이야기한 것처럼 기본적으로 브라우저에 있는 피싱 및 맬웨어 차단 기능을 활성화하고 기본적으로 나는 윈도우 만사용을 한다고 하면 윈도우 디펜더 에 있는 스마트스크린 기능을 비활성화하는 것은 비추천을 하면 그리고 따로 백신 프로그램(안티바이러스)을 설치를 했다고 하면 해당 부분에서도 기본적으로 피싱 및 유해 사이트 차단 기능을 지원하고 있으니

해당 기능을 비활성화하지 말고 그리고 2FA(이단계 인증)은 기본적으로 설정을 해두는 것이 안전하게 비밀번호를 사용하는 방법입니다. 구글 크롬, 파이어폭스, 마이크로소프트 엣지 등에서 설치할 수 있는 Emsisoft Browser Security 같은 부가기능 같은 것을 사용하는 것도 좋은 방법의 하나입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky)워드 악성코드-협의 이혼 의사 확인 신청서.doc(2023.06.28) (0) | 2023.06.30 |

|---|---|

| 토르 브라우저 접근성 개선 12.5 업데이트 (0) | 2023.06.29 |

| 김수키(Kimsuky)만든 링크 방식 악성코드-Pipelines Profile(2023,01,31) (0) | 2023.06.26 |

| 이메일로 유포 되는 Remcos RAT 악성코드-RO10098.docx.doc(2023.6.8) (0) | 2023.06.22 |

| 윈도우 커널 CVE-2023-32019 수정은 기본적으로 비활성화 (0) | 2023.06.20 |

| 스타벅스 NFT 에어드랍 피싱 메일(2023.5.31) (0) | 2023.06.16 |

| 윈도우 10 KB5026435,KB5027215 보안 업데이트 (0) | 2023.06.15 |

| 러시아 인리스티드(Enlisted) FPS 게임 유포 되는 워너 크라이 랜섬웨어 (0) | 2023.06.15 |