오늘은 스타벅스 NTF 에어드랍 피싱 메일에 대해 분석을 해보겠습니다. 일단 해당 메일은 미국의 세계 최대 커피 체인점이고 커피뿐만 아니라 차, 주스, 디저트 등을 함께 판매하는 스타벅스 코리아로 속이는 피싱 메일에 대해서 글을 적어 보겠습니다.

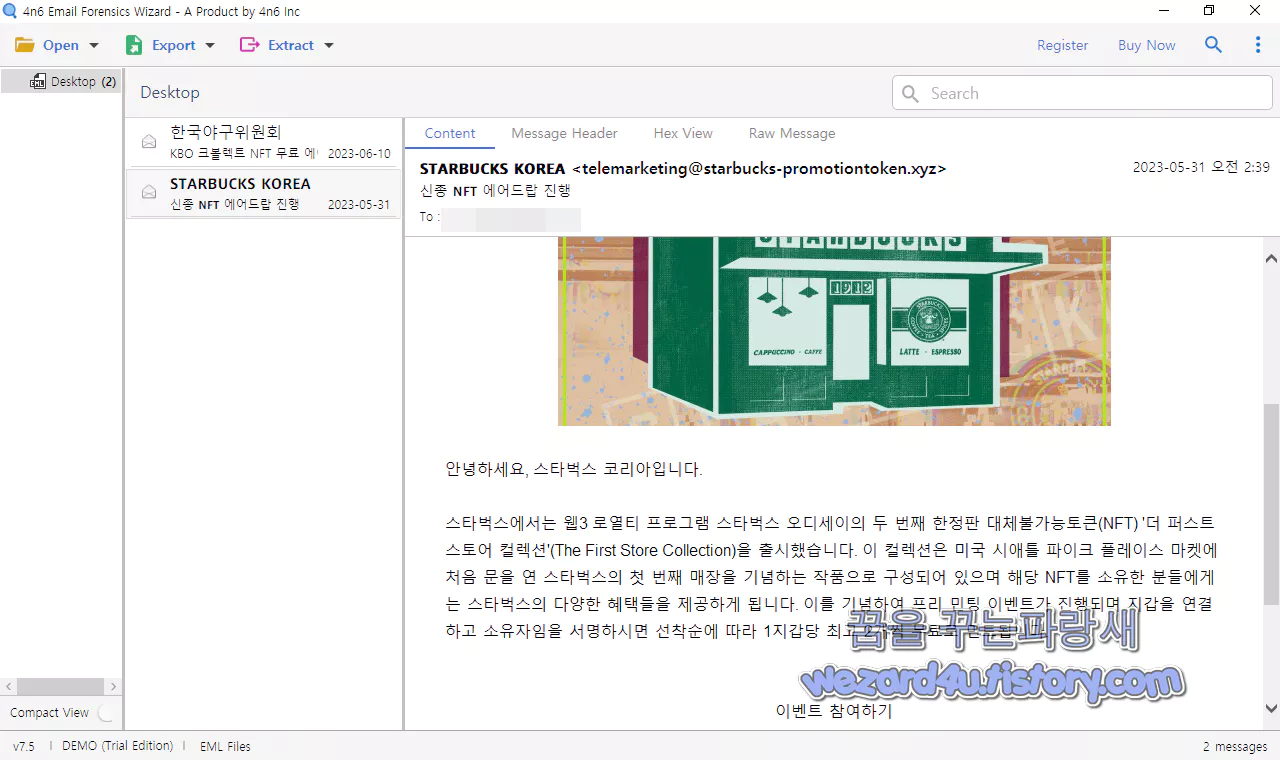

일단 메일 제목은 다음과 같습니다.

신종 NFT ? 에어드랍 진행으로 돼 있고 이메일 주소는 다음과 같습니다.

STARBUKS KOREA <telemarketing@starbucks-promotiontoken(.)xyz>자~여기서 xyz 라고 돼 있는 것을 보면 이것만 보아도 이것은 100% 스타벅스에서 보내지 않았다는 것을 확인할 수가 있습니다. 여기서 이메일 주소만 잘 보면 확인을 할 수가 있는 문제입니다. 일단 해당 이메일 내용은 다음과 같습니다.

안녕하세요, 스타벅스 코리아입니다.

스타벅스에서는 웹3 로열티 프로그램 스타벅스 오디세이의 두 번째 한정판 대체불가능토큰(NFT) '더 퍼스트 스토어 컬렉션'(The First Store Collection)을 출시했습니다. 이 컬렉션은 미국 시애틀 파이크 플레이스 마켓에 처음 문을 연 스타벅스의 첫 번째 매장을 기념하는 작품으로 구성되어 있으며 해당 NFT를 소유한 분들에게는 스타벅스의 다양한 혜택들을 제공하게 됩니다. 이를 기념하여 프리 민팅 이벤트가 진행되며 지갑을 연결하고 소유자임을 서명하시면 선착순에 따라 1지갑당 최고 2개씩 무료로 민트됩니다.

이라고 돼 있습니다.

일단은 해당 메일에서는 외부로 접속되는 주소가 활성화돼 있지 않았습니다.

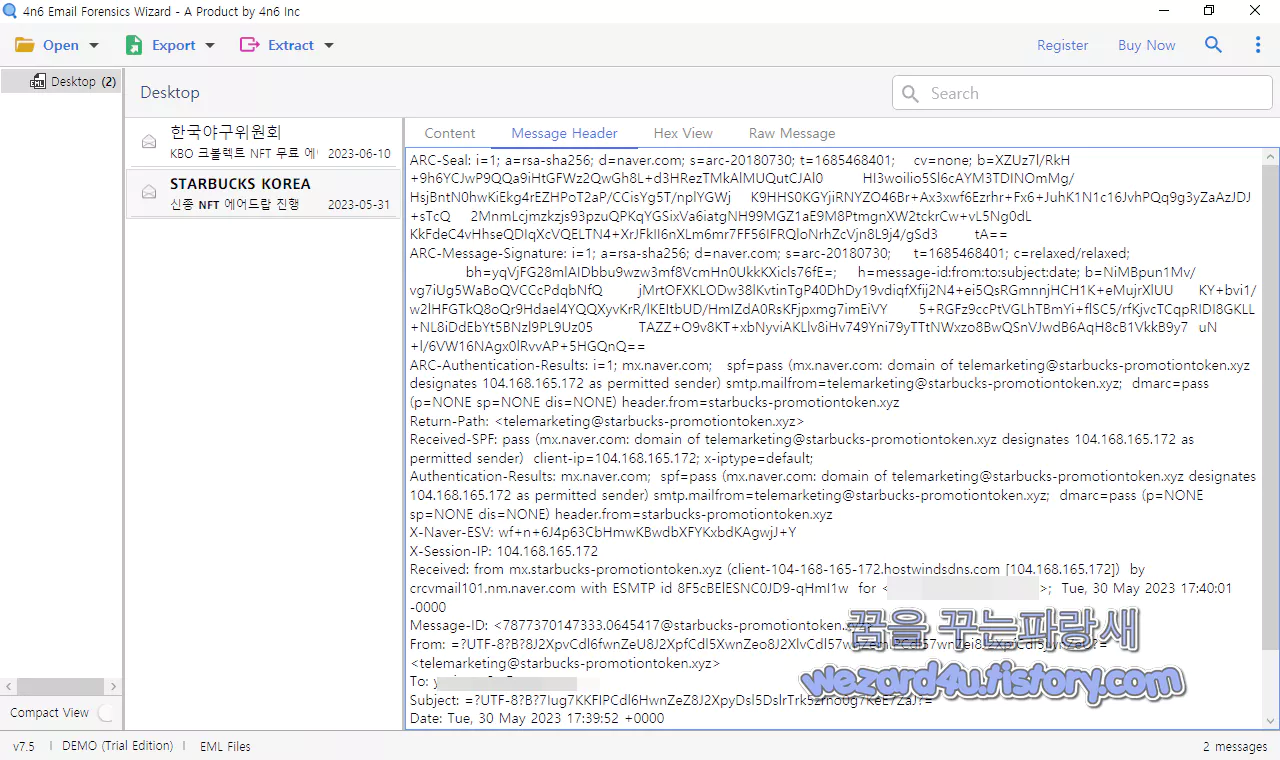

일단 해당 이메일 헤더 내용은 다음과 같습니다.

ARC-Authentication-Results: i=1; mx.naver(.)com; spf=pass (mx.naver(.)com:

domain of telemarketing@starbucks-promotiontoken(.)xyz

designates 104.168.165(.)172 as permitted sender)

smtp.mailfrom=telemarketing@starbucks-promotiontoken(.)xyz;

dmarc=pass (p=NONE sp=NONE dis=NONE) header.from=starbucks-promotiontoken(.)xyz

Return-Path: <telemarketing@starbucks-promotiontoken(.)xyz>

Received-SPF: pass (mx.naver(.)com: domain of telemarketing@starbucks-promotiontoken(.)xyz

designates 104.168.165(.)172 as permitted sender) client-ip=104.168.165(.)172; x-iptype=default;

Authentication-Results: mx.naver(.)com; spf=pass (mx.naver(.)com:

domain of telemarketing@starbucks-promotiontoken(.)xyz

designates 104.168.165(.)172 as permitted sender)

smtp.mailfrom=telemarketing@starbucks-promotiontoken(.)xyz;

dmarc=pass (p=NONE sp=NONE dis=NONE) header.from=starbucks-promotiontoken(.)xyz

X-Naver-ESV: wf+n+6J4p63CbHmwKBwdbXFYKxbdKAgwjJ+Y

X-Session-IP: 104.168.165(.)172

Received: from mx.starbucks-promotiontoken(.)xyz

(client-104-168-165-172.hostwindsdns(.)com [104.168.165(.)172])

by crcvmail101.nm.naver(.)com with ESMTP id 8F5cBElESNC0JD9-qHmI1w

for <??????@naver(.)com>; Tue, 30 May 2023 17:40:01 -0000

Message-ID: <7877370147333.0645417@starbucks-promotiontoken(.)xyz>

From: =?UTF-8?B?8J2XpvCdl6fwnZeU8J2XpfCdl5XwnZeo8J2XlvCdl57wnZemIPCdl57wnZei8J2XpfCdl5jwnZeU?=

<telemarketing@starbucks-promotiontoken(.)xyz>

To: ???????@naver(.)com

Subject: =?UTF-8?B?7Iug7KKFIPCdl6HwnZeZ8J2XpyDsl5DslrTrk5zrno0g7KeE7ZaJ?=

Date: Tue, 30 May 2023 17:39:52 +0000

MIME-Version: 1.0

Content-Type: text/html; charset="utf-8"

Content-Transfer-Encoding: quoted-printable

이걸 설명하면 다음과 같습니다.

ARC-Authentication-Results: 해당 헤더에서는 SPF와 DMARC 검증이 통과되었음을 나타냄

Return-Path: 이메일의 돌아가는 경로 해당 주소는 telemarketing@starbucks-promotiontoken(.)xyz

Received-SPF:SPF 검증이 통과되었음을 나타냄

Authentication-Results: 이메일 서버(mx.naver(.)com)에서 SPF와 DMARC 검증이 통과되었음을 나타냄

X-Naver-ESV: 내부적으로 사용되는 Naver 이메일 서비스 식별자

X-Session-IP: 이메일을 보낸 서버의 IP 주소

해당 IP 주소는 104.168.165(.)172

Received: 이메일의 도달 경로와 날짜/시간 정보

보낸 이메일 서버는 mx.starbucks-promotiontoken(.)xyz

해당 이메일은 104.168.165(.)172 IP 주소를 사용하여 전송

Message-ID: 이메일의 고유한 식별자

From: 이메일의 발신자 주소를 나타내며 발신자는 telemarketing@starbucks-promotiontoken(.)xyz 이며 이름 부분은 Base64로 인코딩되어 있음

To: 이메일의 수신자 주소

Subject: 이메일의 제목은 Base64로 인코딩

Date: 이메일의 날짜와 시간

해당 이메일은 Tue, 30 May 2023 17:39:52 +0000 에 전송(2023년 5월 31일 오전 2시 39분 52초 한국시각)

Content-Type: 이메일의 콘텐츠 타입 문자 인코딩은 utf-8 로 지정

Content-Transfer-Encoding:이메일 콘텐츠의 전송 인코딩 방식해당 이메일은 quoted-printable로 인코딩

일단은 해당 피싱 메일에서는 외부로 연결되는 주소는 없지만 피싱(phishing) 메일입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky)만든 링크 방식 악성코드-Pipelines Profile(2023,01,31) (0) | 2023.06.26 |

|---|---|

| 이메일로 유포 되는 Remcos RAT 악성코드-RO10098.docx.doc(2023.6.8) (0) | 2023.06.22 |

| Tutanota 이메일 피싱 메일-ipfs(.)io(2023.6.20) (0) | 2023.06.22 |

| 윈도우 커널 CVE-2023-32019 수정은 기본적으로 비활성화 (0) | 2023.06.20 |

| 윈도우 10 KB5026435,KB5027215 보안 업데이트 (0) | 2023.06.15 |

| 러시아 인리스티드(Enlisted) FPS 게임 유포 되는 워너 크라이 랜섬웨어 (0) | 2023.06.15 |

| Tutanota 이메일 피싱 사이트-ipfs(.)io(2032.6.10) (0) | 2023.06.15 |

| 김수키(Kimsuky) 에서 만든 매크로 악성코드-document.doc (copy).doc(2023.6.12) (0) | 2023.06.14 |