오늘은 Tutanota 이메일 피싱 사이트인 ipfs(.)io 이라는 피싱 사이트에 대해 글을 적어 보겠습니다.

최근 피싱 메일이 엄청나게 다양하게 많이 오는 것 같습니다.

해당 ipfs(.)io는 이미 전 세계적으로 피싱 메일을 대량으로 뿌리는 피싱 조직입니다. 마이크로소프트 계정 등으로 바이러스 토탈 에 보면 고객 맞춤형으로 뿌리는 방식을 취하는 것 같습니다.

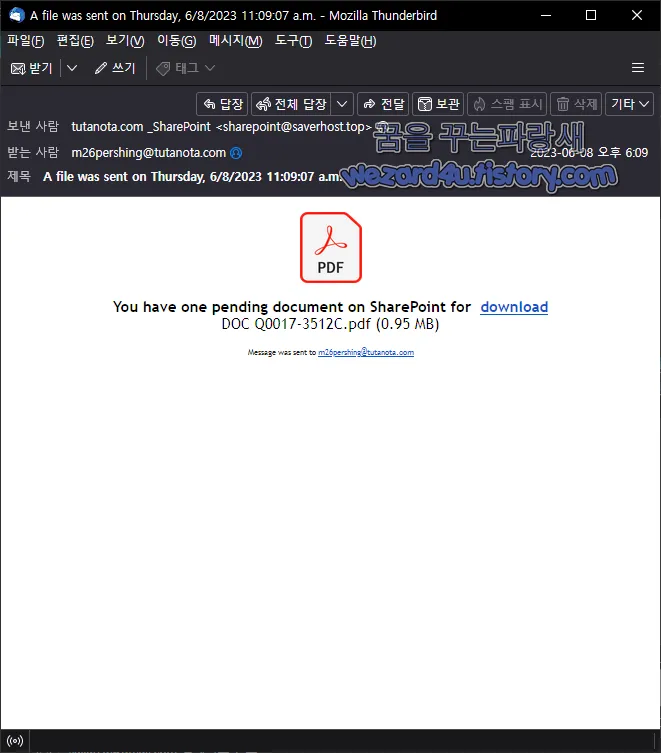

일단 해당 기본적으로 PDF 사칭 이메일 메일로 돼 있으며 해당 사이트에 접속을 해보면 간단하게 자신의 이메일 계정과 그리고 일단 해당 피싱 메일을 분석해 보겠습니다.

기본적으로 제목은 다음과 같이 전송이 되었습니다.

You have one pending document on SharePoint for download

DOC Q0017-3512C.pdf (0.95 MB)

다운로드를 위해 SharePoint에 보류 중인 문서가 하나 있습니다.

DOC Q0017-3512C.pdf(0.95MB)

한마디로 너 문서 하나 다운로드 할 것이 있는지 해당 매일 클릭 하세요. 라고 돼 있으면 메일 발신자는 다음과 같습니다.

sharepoint@saverhost(.)top

입니다. 일단 해당 메일 이 연결 되는 주소는 다음과 같습니다.

https://ipfs(.)io/ipfs/QmRMygrAXsVYXyNzzygb2SDYJvh44jHgXebqhNiGY6Ar9E?

filename=MI%20N%20E%20pdfindex.html

#m26pershing@tutanota(.)com

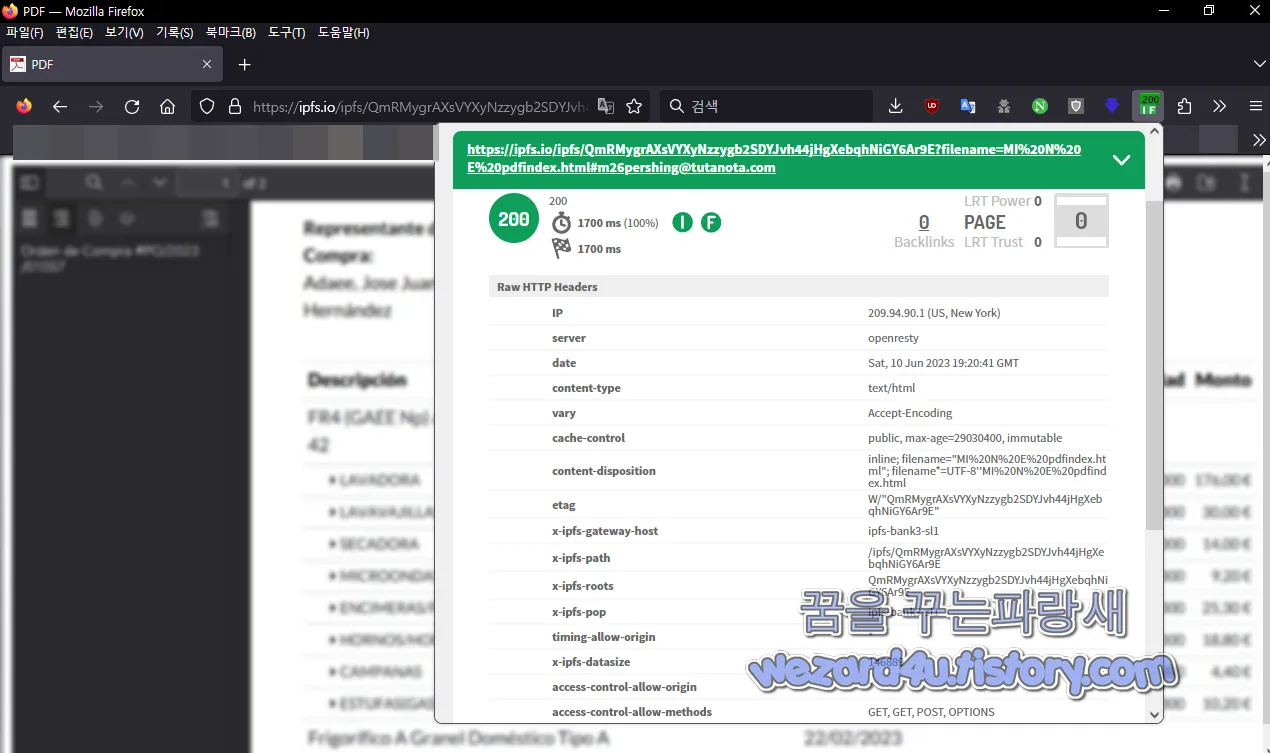

그리고 해당 이메일은 IPFS 주소를 사용하고 있습니다.

IPFS(InterPlanetary File System)는 분산 웹 인프라를 사용하고 있으며 PFS는 이름 확인 시스템인 INFS(Interplanetary Name System)와 함께 콘텐츠 주소 지정(content addressing)이라고 불리는 브라우저에 콘텐츠를 보유하고 배포를 하고 있습니다. 아무튼, 해당 이메일에 첨부된 링크를 클릭하면 다음과 같은 결과 값을 확인을 할 수가 있습니다.

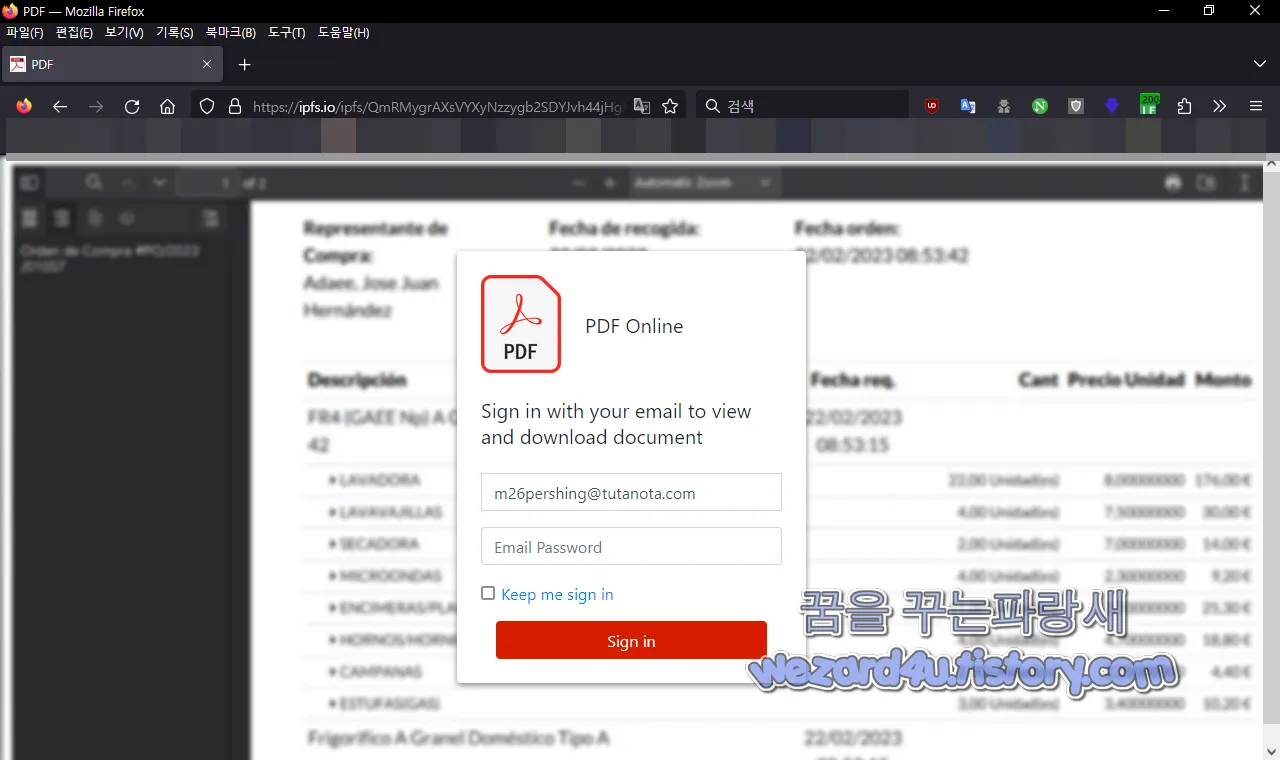

기본적으로 피싱 사이트에 접속을 하면 다음과 같이 PDF로 위장한 피싱 사이트를 볼 수가 있습니다.

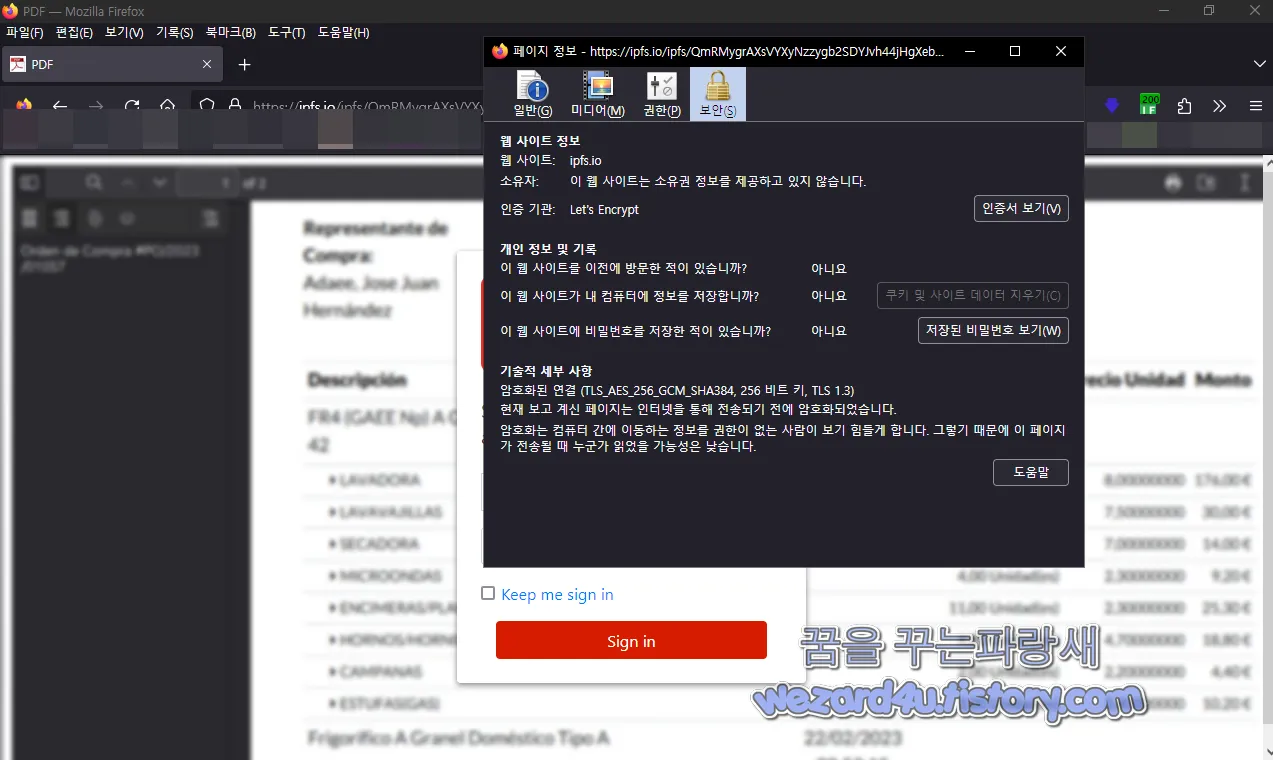

피싱 사이트 정보는 다음과 같이 미국 뉴욕에 있는 것 같습니다. 아무튼, 기본적으로 인증서 정보를 확인을 해보면 다음과 같이 Let's Encrypt로 돼 있기 때문에 아~일단 피싱 사이트 이군 한번 생각을 해보아야 합니다. 즉 무료 SSL/TLS 인증서를 제공하는 비영리 기관에서 제공하는 인증서입니다.

일단 해당 피싱 사이트에서는 기본적으로 공격자가 피해자의 이메일 주소를 포함을 해두는 것이 특징입니다.

해당 부분에서 이메일에 당연히 진짜 비밀번호를 입력하면 안 됩니다. 만약 입력을 했을 때는 비밀번호를 변경하고 기본적으로 2단계 인증은 필수로 사용하는 것을 추천합니다.

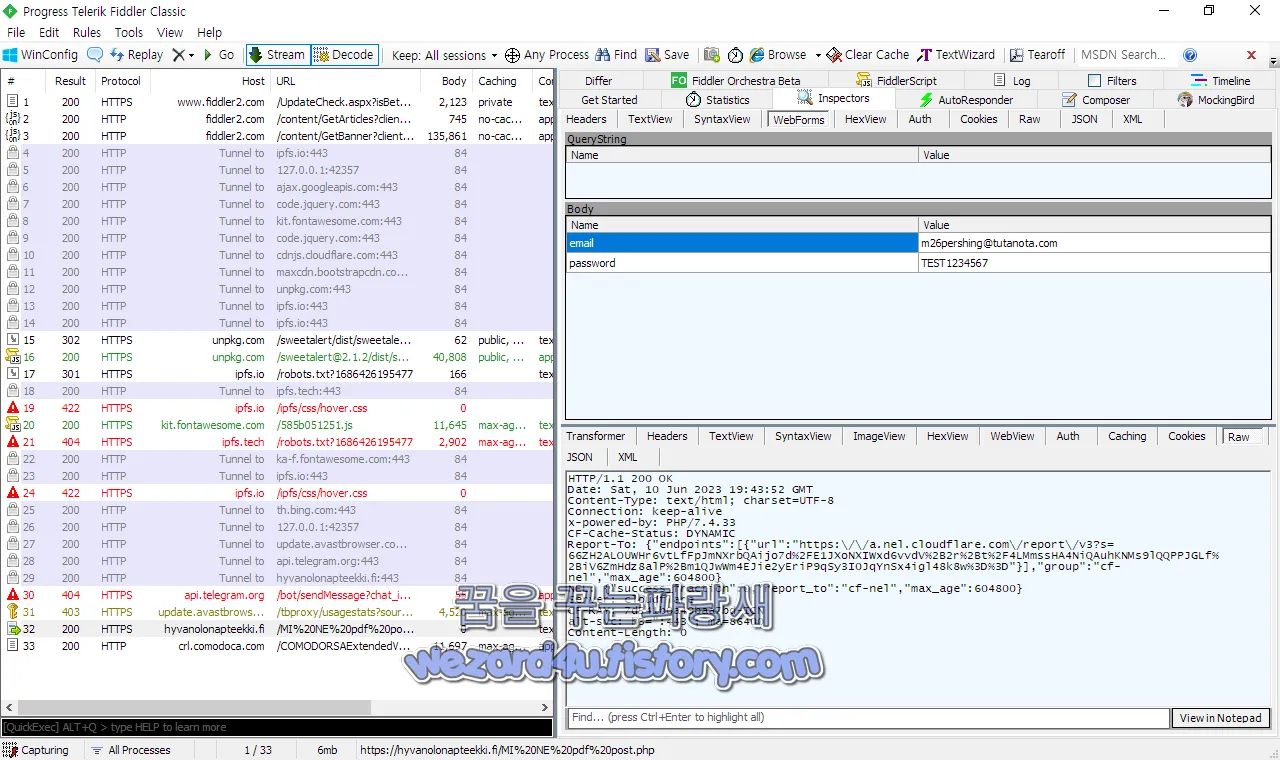

오늘은 Progress Telerik Fiddler Classic로 한번 트랙픽을 보겠습니다. 먼저 비밀번호를 입력을 해주면 다음과 같은 주소로 전송되는 것을 확인할 수가 있습니다.

https://hyvanolonapteekki(.)fi/MI%20NE%20pdf%20post.php

해당 부분에서 개인정보는 다음과 같이 전송이 되는 것을 쉽게 확인할 수가 있습니다.

email=m26pershing%40tutanota(.)com&password=TEST1234567

RAW 값은 다음과 같습니다.

POST https://hyvanolonapteekki(.)fi/MI%20NE%20pdf%20post.php HTTP/1.1

Host: hyvanolonapteekki.fi

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate, br

Prefer: safe

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Content-Length: 53

Origin: https://ipfs(.)io

DNT: 1

Connection: keep-alive

Referer: https://ipfs(.)io/

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: cross-site

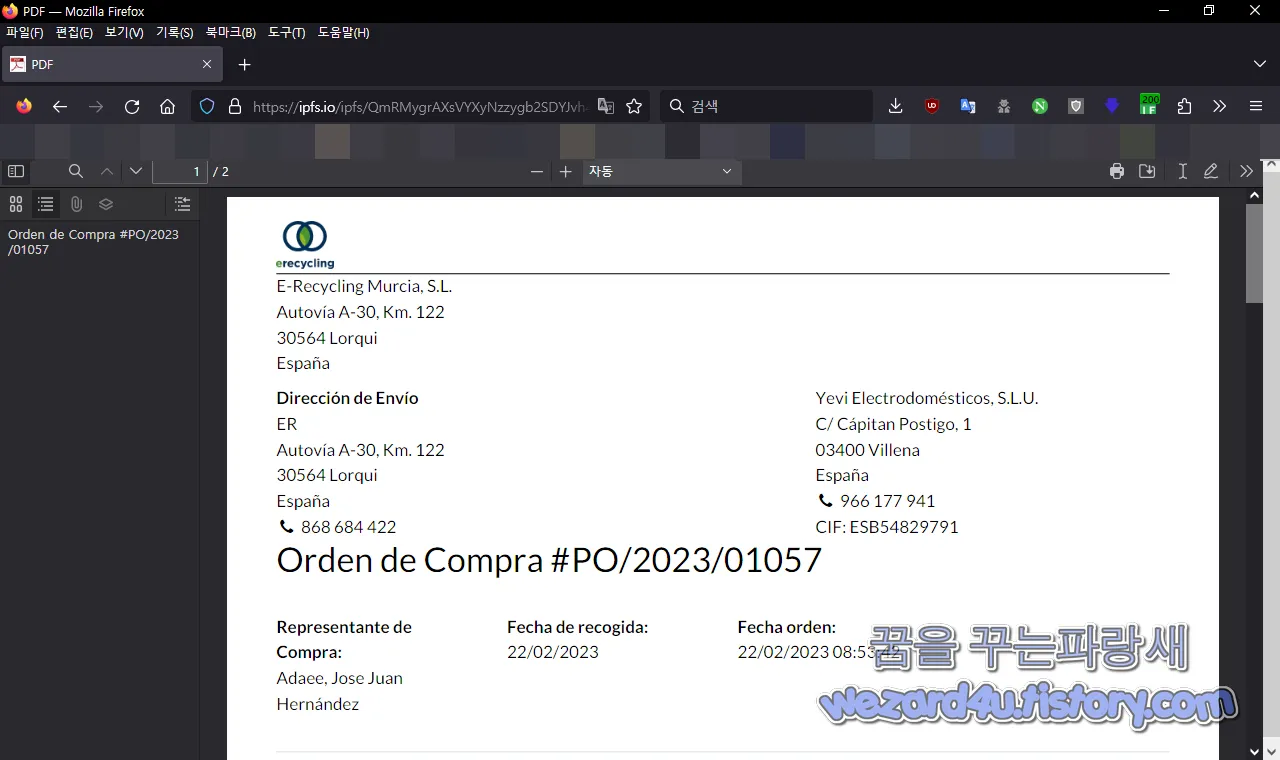

email=m26pershing%40tutanota(.)com&password=TEST1234567그리고 당연히 비밀번호 오류라는 메시지가 출력되면 여기서 몇 번을 반복하면 다음과 같이 미리 준비된 송장 정보로 위장한 PDF 파일 이 하나 브라우저로 열리거나 어도비 같은 PDF 프로그램으로 열리는 것을 확인할 수가 있습니다.

그리고 송장을 잘 보며 기본적으로 언어는 에스파냐 즉 스페인 어로 돼 있어져 있는 것을 확인할 수가 있으며 해당 PDF 파일 통해서 진짜인 것처럼 위장하는 것을 볼 수가 있습니다.

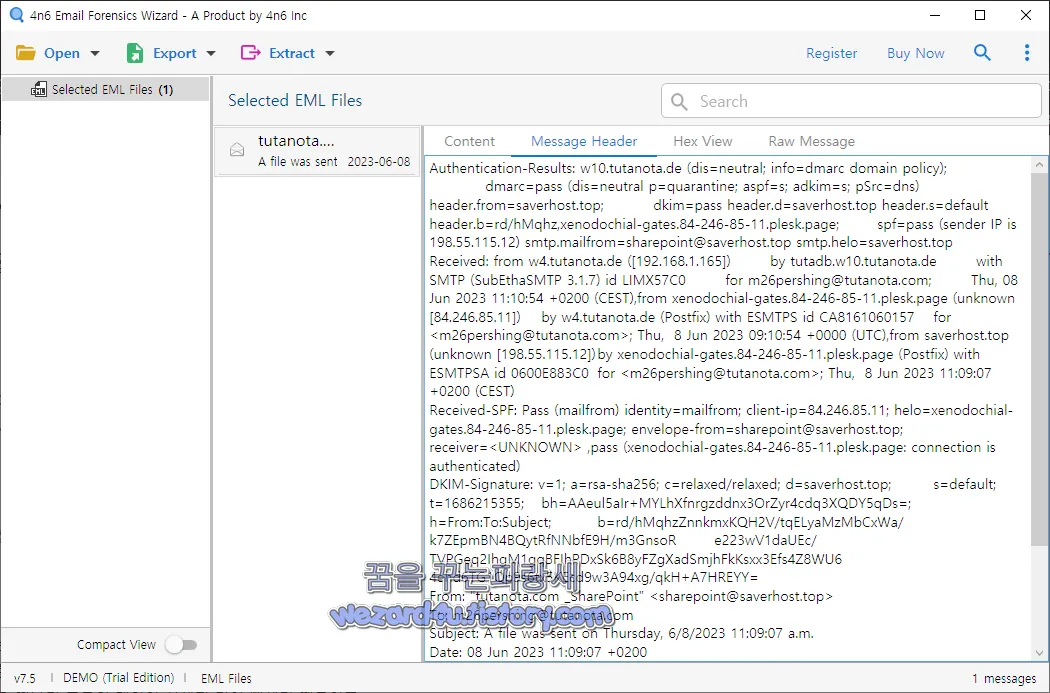

피싱 메일 이메일 헤더는 다음과 같습니다.

Authentication-Results: w10.tutanota(.)de (dis=neutral; info=dmarc domain policy);

dmarc=pass (dis=neutral p=quarantine; aspf=s; adkim=s; pSrc=dns)

header.from=saverhost(.)top;

dkim=pass header.d=saverhost(.)top header.s=default

header.b=rd/hMqhz,xenodochial-gates.84-246-85-11.plesk.page;

spf=pass (sender IP is 198.55.115(.)12)

smtp.mailfrom=sharepoint@saverhost(.)top smtp.helo=saverhost(.)top

Received: from w4.tutanota(.)de ([192.168.1(.)165])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LIMX57C0

for ??????@tutanota(.)com;Thu, 08 Jun 2023 11:10:54 +0200 (CEST),

from xenodochial-gates.84-246-85-11.plesk.page (unknown [84.246.85(.)11])

by w4.tutanota(.)de (Postfix) with ESMTPS id CA8161060157

for <????????@tutanota(.)com>; Thu, 8 Jun 2023 09:10:54 +0000 (UTC),

from saverhost(.)top (unknown [198.55.115(.)12])

by xenodochial-gates.84-246-85-11.plesk.page (Postfix) with ESMTPSA id 0600E883C0

for <??????@tutanota.com>; Thu, 8 Jun 2023 11:09:07 +0200 (CEST)

Received-SPF: Pass (mailfrom) identity=mailfrom; client-ip=84.246.85(.)11; helo=xenodochial-gates(.)84-246-85-11(.)plesk.page; envelope-from=sharepoint@saverhost(.)top; receiver=<UNKNOWN> ,pass (xenodochial-gates(.)84-246-85-11.plesk.page: connection is authenticated)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=saverhost(.)top;

s=default; t=1686215355;

bh=AAeul5aIr+MYLhXfnrgzddnx3OrZyr4cdq3XQDY5qDs=;

h=From:To:Subject; b=rd/hMqhzZnnkmxKQH2V/tqELyaMzMbCxWa/k7ZEpmBN4BQytRfNNbfE9H/m3GnsoR

e223wV1daUEc/TVPGeq2IhgM1gqBFIhPDxSk6B8yFZgXadSmjhFkKsxx3Efs4Z8WU6

4ehd6TG1Qp9s6tx5KEcd9w3A94xg/qkH+A7HREYY=

From: "tutanota(.)com _SharePoint" <sharepoint@saverhost(.)top>

To: ?????@tutanota.com

Subject: A file was sent on Thursday, 6/8/2023 11:09:07 a.m.

Date: 08 Jun 2023 11:09:07 +0200

Message-ID: <20230608110907.92F0E80E2663CE77@saverhost.top>

MIME-Version: 1.0

X-PPP-Message-ID: <168621535348.1608879.106783903306215462@xenodochial-gates(.)84-246-85-11.plesk.page>

X-PPP-Vhost: saverhost(.)top

Content-Type: multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"해당 내용은 다음과 같이 설명을 할 수가 있습니다.

해당 이메일 헤더의 분석 결과를 아래와 같이 정리해보겠습니다:

Authentication-Results: 해당 부분은 이메일의 인증 결과"w10.tutanota.de"에서의 DMARC 정책은 중립(neutral) DMARC 통과(pass)로 표시 SPF(Sender Policy Framework) 검사는 통과(pass)로 표시

Received: 해당 부분은 이메일이 전송된 경로에 대한 정보를 제공 메일이 w4.tutanota(.)de 서버에서 tutadb.w10.tutanota.de 서버로 전송

그리고 xenodochial-gates(.)84-246-85-11.plesk.page 서버를 거쳐 saverhost(.)top 서버에서 전송

Received-SPF: 해당 부분은 SPF 검사 결과 SPF 검사에서는 통과(pass)로 표시 xenodochial-gates(.)84-246-85-11.plesk.page 서버의 연결이 인증

DKIM-Signature:핻아 부분은 DKIM(DomainKeys Identified Mail) 서명을 포함DKIM 서명은 saverhost(.)top 도메인에 대한 서명으로 표시 및 검증

From: 발신자 정보

발신자는 sharepoint@saverhost(.)top 이며 tutanota(.)com _SharePoint 으로 표시

To: 수신자 정보

Date: 이메일의 보낸 날짜와 시간 08 Jun 2023 11:09:07 +0200으로 표시

중앙 유럽 시간대 여기에 포함이 되는 국가들은 다음과 같습니다.

독일, 프랑스, 이탈리아, 스페인, 네덜란드 등을 포함한 유럽의 여러 국가가 사용하는 시간대 그리고 보낸 시간 한국 시각으로 변경하면 08 Jun 2023 11:09:07 +0200 은 다음과 같이 변환

한국 표준시(KST, Korea Standard Time):08 Jun 2023 18:09:07

X-PPP-Vhost: 이메일이 전송된 가상 호스트(virtual host) 여기서는 saverhost(.)top 입니다.

바이러스토탈에서 검색을 하면 첫 번째로 나오는 말은 다음과 같습니다.

Phishing:Sharepoint with URL to fake Microsoft login page according to source ArcSight Threat Intelligence Contacted domain

2023-06-11 06:38:10 UTC 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

CRDF:Malicious

CyRadar:Malicious

ESTsecurity:Phishing

SafeToOpen:Phishing

ArcSight Threat Intelligence:Suspicious 입니다.일단 기본적으로 브라우저에 있는 피싱 및 맬웨어 차단 기능을 활성화하고 기본적으로 나는 윈도우 만사용을 한다고 하면 윈도우 디펜더 에 있는 스마트스크린 기능을 비활성화하는 것은 비추천을 하면 그리고 따로 백신 프로그램(안티바이러스)을 설치를 했다고 하면 해당 부분에서도 기본적으로 피싱 및 유해 사이트 차단 기능을 지원하고 있으니 해당 기능을 비활성화하지 말고 그리고 2FA(이단계 인증)은 기본적으로 설정을 해두는 것이 안전하게 비밀번호를 사용하는 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 커널 CVE-2023-32019 수정은 기본적으로 비활성화 (0) | 2023.06.20 |

|---|---|

| 스타벅스 NFT 에어드랍 피싱 메일(2023.5.31) (0) | 2023.06.16 |

| 윈도우 10 KB5026435,KB5027215 보안 업데이트 (0) | 2023.06.15 |

| 러시아 인리스티드(Enlisted) FPS 게임 유포 되는 워너 크라이 랜섬웨어 (0) | 2023.06.15 |

| 김수키(Kimsuky) 에서 만든 매크로 악성코드-document.doc (copy).doc(2023.6.12) (0) | 2023.06.14 |

| 로맨스 스캠-친애하는 하나님의 선택..(2023.06.08) (0) | 2023.06.13 |

| KBO 크볼렉트 NFT 무료 에어드랍 이벤트 피싱 메일(2023.06.10) (0) | 2023.06.11 |

| 북한 해킹 단체 Reaper(리퍼)에서 만든 악성코드-mfc100.dll(2023.5.29) (0) | 2023.06.09 |