오늘은 북한 해킹 단체 Reaper(리퍼)에서 만든 악성코드 인 mfc100.dll(2023.5.29)에 대해서 글을 적어 보겠습니다. Reaper 또는 Group123 이라고 부르고 있고 Reaper(리퍼) 라고 부르는 APT 공격 단체이며 2012년부터 활동을 시작했고 정보 수집, 정찰 및 사이버 스파이 활동을 목적으로 하며, 정부, 군사, 대기업, 인권 단체를 대상으로 하고 있으며 즉 한국의 외교 및 국내 문제에 초점이 맞추어져 있으며 일본, 베트남, 중동 및 기타 지역의 기업을 대상으로 해서 회사 기밀 등을 탈취하고 있습니다. (화학, 전자, 제조, 항공 우주, 자동차, 의료)

APT37,Inky Squid,RedEyes,ScarCruft,Ricochet Chollima 등으로 이름으로 활동을 하고 있습니다. 록랫(RokRAT)은 마이크로소프트 오피스 에서 매크로를 기본값을 사용 안 함 그리고 사용자 인식 개선들의 이유로 매크로를 통한 약빨이 안 먹히는지 최근 ilk 파일 형식으로 유포하고 있으며 해당 부분을 분석하면 기본적으로 파워셀(PowerShell)을 통해서 감염을 시도하면 나머지는 더미 파일로 채워져 있는 것이 특징입니다.

자격 증명 도용, 데이터 유출, 스크린 샷 캡처, 시스템 정보 수집, 명령 및 셸 코드 실행, 파일 및 디렉터리 관리에 사용됩니다. Reaper는 종종 C2용 클라우드 스토리지 서비스를 사용하는 것이 특징입니다.

ROKRAT 감염 체인을 분석하는 동안 지하 포럼에서 판매되는 상업용 RAT인 Amadey를 배포하는 유사한 체인을 사용하는 것이 특징입니다. 그리고 기본적으로 예를 들어서 2022년 7월 기준으로 (0722) 상임위원회와 상설특별위원회 위원 명단(최종)·zip이라는 이름으로 유포 여기에는 HWP 미끼 파일이 있고 공격 방식은 국회 웹사이트에 있는 파일 가져 와서 공격에 사용합니다.

공격 방식은 압축파일->미끼 lnk 파일->PowerShell 실행->BAT 스크립트->PowerShell 실행->C2 서버로 개인정보 전송이라는 방식을 사용하고 있습니다.

해당 파일은 인터넷에서 다운로드 된 mfc100.dll 이라는 악성코드이며 다음 명령어를 통해서 실행합니다.

rundll32.exe C:\Users\Public\mfc100.dll,Run

del /f /q %0해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:mfc100.dll

사이즈:4.38 MB

CRC32:f5fd3d08

MD5:cb675bbebcc4a77cf5a3b341734b84de

SHA-1 39663e144dc00e3eff004895347a91cb78a6f675

SHA-256:0e926d8b6fbf6f14a2a19d4d4af843253f9f5f6de337956a12dde279f3321d78

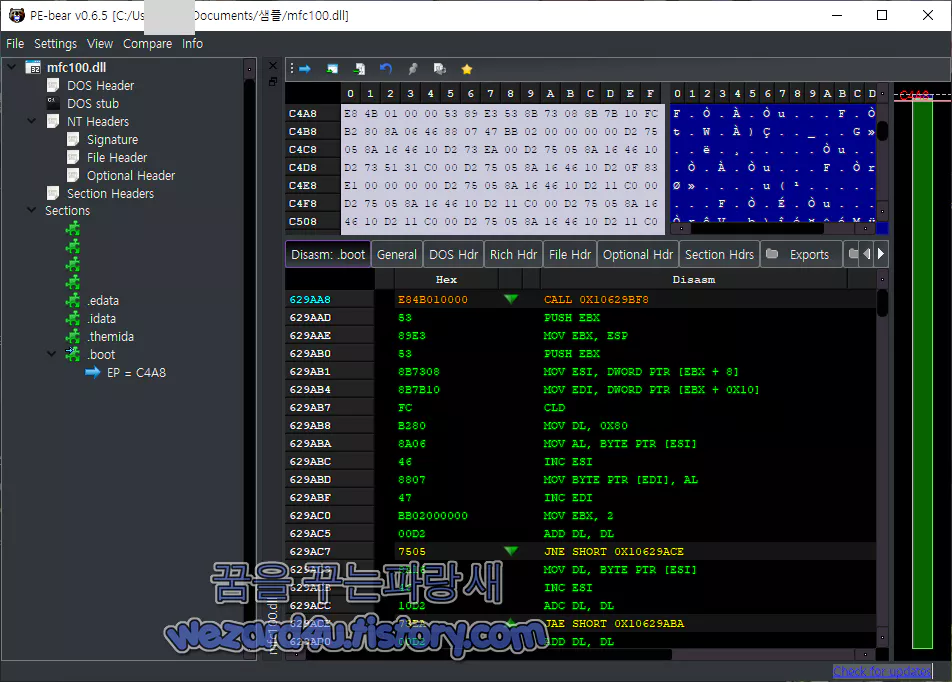

해당 파일을 PE-bear 로 보면 다음과 같은 정보를 확인할 수가 있습니다.

그리고 해당 악성코드는 다음과 같이 실행이 됩니다.

C:\Windows\System32\rundll32.exe" "C:\Users\admin\AppData\Local\Temp\mfc100.dll.exe", Run먼저 rundll32.exe 를 사용하여 C:\Users\admin\AppData\Local\Temp\mfc100.dll.exe 파일을 실행

mfc100.dll.exe 파일이 실행되며, 해당 파일 내에는 실행 가능한 코드가 실행되고 cmd.exe /C timeout /t 5 /nobreak & Del /f /q

주어진 명령어는 cmd.exe 를 사용하여 두 가지 작업을 수행

1. timeout /t 5 /nobreak: 5초 동안 일시적으로 지연(timeout)을 발생시키는 명령어 해당 명령어는 현재 명령 프롬프트를 5초 동안 멈추게 함 /t 옵션은 대기 시간을 지정 /nobreak 옵션은 사용자가 키를 눌러 대기 시간을 건너뛰지 못하도록 하게 합니다.

2.Del /f /q "C:\Users\admin\AppData\Local\Temp\mfc100.dll.exe": C:\Users\admin\AppData\Local\Temp\mfc100.dll.exe 파일을 강제로(force) 삭제하는 명령어 /f 옵션은 강제 삭제를 의미하며 /q 옵션은 삭제 과정에서 확인 메시지를 표시하지 않도록 함

해당 명령어는 지정된 경로에 있는 mfc100.dll.exe 파일을 삭제하기 전에 5초 동안 지연을 발생 그 후 해당 파일을 강제로 삭제

그리고 난 뒤 다음과 같은 행동을 합니다.

HTTP 요청(해당 사이트 폭파)

https://naver-file(.)com:443/download/list.php?q=e1&18467=41DNS 확인

naver-file(.)comIP 트래픽

5.8.71(.)81:443(TCP)

8.247.211(.)254:80(TCP)2023-05-29 16:01:00 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Downloader/Win.Amadey.C5289907

Alibaba:Trojan:Win32/APosT.2d3ac88f

ALYac:Backdoor.Agent.status

Antiy-AVL:Trojan/Win32.GenKryptik

Arcabit:Trojan.Heur.GM.D7FFFFFFF

Avast:Win32:Trojan-gen

AVG:Win32:Trojan-gen

Avira (no cloud):TR/Crypt.XPACK.Gen2

BitDefender:Gen:Trojan.Heur.GM.8004422180

BitDefenderTheta:AI:Packer.880B7FB51D

Bkav Pro:W32.AIDetectMalware

CrowdStrike Falcon:Win/malicious_confidence_100% (W)

Cylance:Unsafe

Cynet:Malicious (score: 100)

Cyren:W32/ABRisk.RVWS-1561

DeepInstinct:MALICIOUS

DrWeb:BackDoor.Rokrat.4

Elastic:Malicious (high Confidence)

Emsisoft:Gen:Trojan.Heur.GM.8004422180 (B)

eScan:Gen:Trojan.Heur.GM.8004422180

F-Secure:Trojan.TR/Crypt.XPACK.Gen2

Fortinet:W32/PossibleThreat

GData:Gen:Trojan.Heur.GM.8004422180

K7AntiVirus:Trojan ( 005862a21 )

K7GW:Trojan ( 005862a21 )

Kaspersky:Trojan.Win32.APosT.wpc

Lionic:Trojan.Win32.Convagent.trYj

Malwarebytes:Malware.AI.4177160960

MAX:Malware (ai Score=81)

MaxSecure:Trojan.Malware.300983.susgen

McAfee:Artemis!CB675BBEBCC4

McAfee-GW-Edition:BehavesLike.Win32.Generic.rc

Microsoft:Trojan:Win32/Malgent!MSR

NANO-Antivirus:Virus.Win32.Gen-Crypt.ccnc

Panda:Trj/Chgt.AC

Rising:Trojan.Generic@AI.100 (RDML:2/9CUsIA8IKlT7ckJ+XvvA)

Sangfor Engine Zero:Trojan.Win32.Apost.V6xm

SecureAge:Malicious

SentinelOne (Static ML):Static AI - Malicious PE

Sophos:Mal/Generic-S

Symantec:Trojan Horse

TEHTRIS:Generic.Malware

Tencent:Win32.Trojan.Apost.Ddhl

Trapmine:Malicious.high.ml.score

Trellix (FireEye):Generic.mg.cb675bbebcc4a77c

TrendMicro:TROJ_FRS.VSNTE323

TrendMicro-HouseCall:TROJ_FRS.VSNTE323

VBA32:TScope.Malware-Cryptor.SB

VIPRE:Gen:Trojan.Heur.GM.8004422180

Webroot:W32.Trojan.Gen

ZoneAlarm by Check Point:Trojan.Win32.APosT.wpc

기본적인 보안 수칙을 지키면 막을 수가 있으니 기본적인 보안 수칙을 지키는 것을 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Tutanota 이메일 피싱 사이트-ipfs(.)io(2032.6.10) (0) | 2023.06.15 |

|---|---|

| 김수키(Kimsuky) 에서 만든 매크로 악성코드-document.doc (copy).doc(2023.6.12) (0) | 2023.06.14 |

| 로맨스 스캠-친애하는 하나님의 선택..(2023.06.08) (0) | 2023.06.13 |

| KBO 크볼렉트 NFT 무료 에어드랍 이벤트 피싱 메일(2023.06.10) (0) | 2023.06.11 |

| Tutanota(투타노타) 피싱 메일 분석(2023.06.07) (0) | 2023.06.09 |

| Microsoft Edge 114.0.1823.37 보안 업데이트 (0) | 2023.06.08 |

| Firefox 114(파이어폭스 114) 보안 업데이트 (2) | 2023.06.07 |

| KePass 비밀번호 관리자 업데이트 보안 업데이트 (0) | 2023.06.07 |