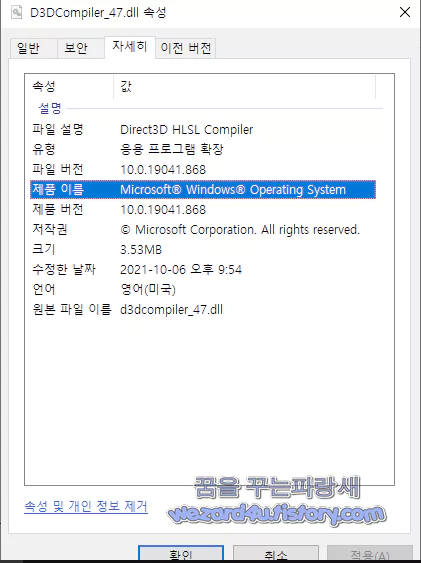

한국 시각으로 2023.3.30 에 VoIP 통신 회사인 기업용 음성 및 비디오 통화 프로그램 3CX가 해킹이 되어서 악용이 되고 있습니다. 해당 취약점 코드는 CVE-2023-29059 이며 영향을 받는 제품은 3CX DesktopApp 18.12.416.Electron Windows 애플리케이션의 버전 18.12.407 및 18.12.416과 버전 18.11.1213, 18.12.402, Electron macOS 애플리케이션의 18.12.407 및 18.12.416입니다. 인프라를 호출하는 피해 시스템의 국가들은 주로 이탈리아, 독일, 오스트리아, 미국, 남아프리카, 호주, 스위스, 네덜란드, 캐나다, 영국 등이며 악의적인 활동의 가장 초기 기간은 2023년 3월 22일경에 감지 기본적으로 3dcompiler_47.dll이라는 다른 DLL에서 암호화된 셸 코드를 읽도록 설계된 ffmpeg.dll 이라는 악성 라이브러리를 로드하기 위해 DLL 사이드 로딩 하는 문제이며 공격에 사용되는 악성 DLL 중 하나는 일반적으로 Microsoft에서 서명한 d3dcompiler_47.dll이라는 합법적인 DLL이며 악의적인 목적을 가진 사람은 공격하기 위해서 파일 끝에 암호화된 악성 페이로드를 포함하도록 DLL을 수정했습니다.

여기서 기본적으로 서명된 실행 파일이 수정되면 윈도우 운영체제는 개체의 디지털 서명이 확인되지 않았습니다. 라는 메시지를 표시 그러나 d3dcompiler_47.dll DLL이 수정된 것을 알고 있음에도 여전히 윈도우 에서 서명된 것으로 표시하고 있으며 CVE-2013-3900 결함을 악용하고 있다고 합니다.

2013년 12월 10일 Microsoft는 Windows Authenticode 서명 형식으로 서명된 바이너리에 대한 서명 확인 방법을 변경하는 지원되는 모든 Microsoft Windows 릴리스에 대한 업데이트를 발표했으며 CVE-2013-3900에 대한 Microsoft의 공개 내용이 설명되어 있습니다.

해당 변경 사항은 옵트인 기반으로 활성화할 수 있습니다.

활성화되면 Windows Authenticode 서명 확인을 위한 새로운 동작이 더는 WIN_CERTIFICATE 구조에 불필요한 정보를 허용하지 않으며 Windows는 더는 미호환 바이너리를 서명된 것으로 인식하지 않음

수많은 위협 행위자가 악용한 것으로 알려진 취약성이 있는 지금은 거의 10년이 지났고 그러나 윈도우 레지스트리를 수동으로 편집해야만 활성화할 수 있는 옵트인 수정으로 남아 있음

수정 사항을 활성화하기 위해 64비트 시스템의 Windows 사용자는 다음과 같은 레지스트리 변경을 수행할 수 있음

레지스터리 수정은 다음과 같습니다.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1여기서 수정 사항을 적용하기 위해 레지스트리 키를 추가하더라도 윈도우 11로 업그레이드하면 레지스트리 키가 제거되어 장치가 다시 취약합니다.

이로 말미암아 구글 크롬 과 같은 일부 설치 프로그램에서 서명된 것으로 표시되지 않는 문제가 발생할 수 있지만 추가된 보호 기능은 불편은 감수할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Microsoft Edge 112(마이크로소프트 엣지 112) 보안 업데이트 (0) | 2023.04.07 |

|---|---|

| Microsoft OneNote(마이크로소프트 원노트)120개 위험한 파일 확장자를 차단 (0) | 2023.04.06 |

| 네이버 피싱 메일-새로운 일회용 비밀번호가 생성되었습니다. 분석(2023.04.04) (0) | 2023.04.05 |

| 페덱스 로 위장 하고 있는 피싱 메일-[페덱스] 수입면장 안내!.(2023.3.31) (0) | 2023.04.04 |

| Steam(스팀) 윈도우7,윈도우 8 대한 지원 2024년1월1일 까지 (0) | 2023.03.31 |

| 마이크로소프트 계정 훔치기 위한 피싱 엑셀 문서-Statement001.xlsx(2023.03.30) (0) | 2023.03.30 |

| 북한 김수키(Kimsuky)에서 만든 악성코드-DDD.html(2023.03.27) (0) | 2023.03.29 |

| 구글 크롬 ChatGPT 로 위장 하고 있는 악성 부가기능-Chat GPT For Google(2023.03.25) (2) | 2023.03.28 |