오늘은 DHL 사칭 피싱 메일인 huonganphat 에 대해 글을 적어 보겠습니다. DHL 익스프레스(DHL Express)는 독일의 배송사 이며 1969년에 설립된 세계적인 종합 우편/물류 서비스 회사로, 현재는 독일 도이체 포스트의 자회사이며 국제 배송 및 특송 사업 부문을 하고 있으며 한국에서는 해외직구를 이용을 할 때도 자주 사용을 하기도 합니다. 일단 오늘 온 이메일 내용은 다음과 같습니다.

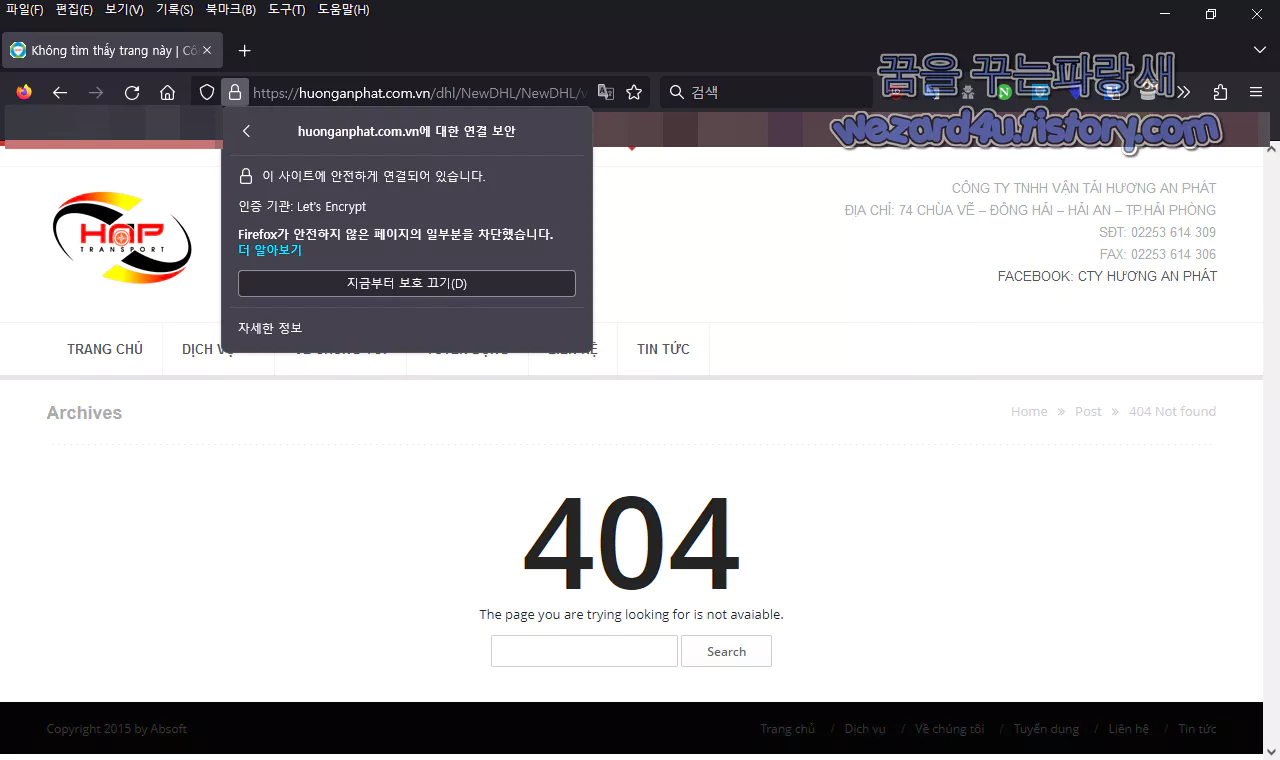

피싱 사이트

https://huonganphat.com(.)vn/dhl/NewDHL/NewDHL/view/mydhl/?email=???????@?????(.)com

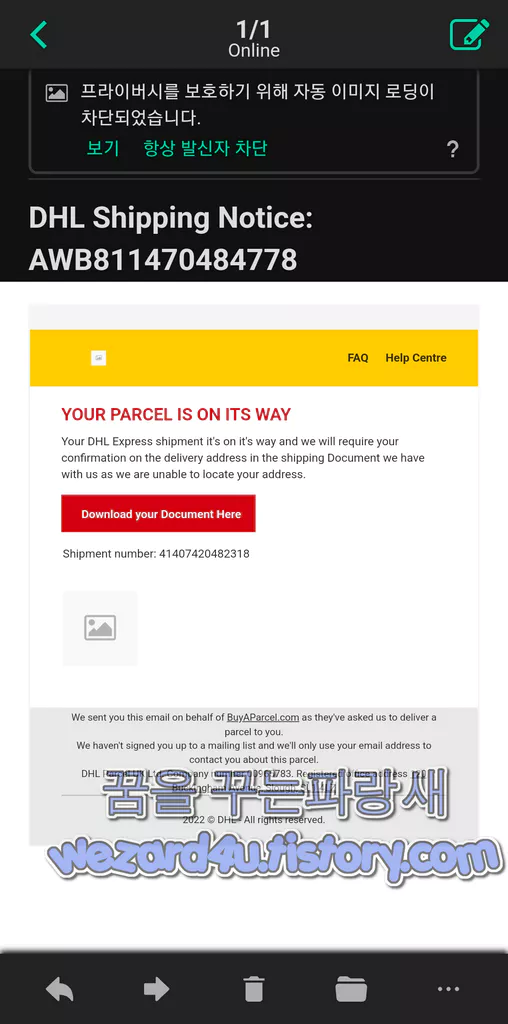

이며 이메일 내용은 다음과 같습니다.

YOUR PARCEL IS ON ITS WAY

Your DHL Express shipment it's on it's way and we will require your confirmation on the delivery address in the shipping Document we have with us as we are unable to locate your address.

Download your Document Here

Shipment number:41407420482318

피싱 내용을 보니까 지난번에 온 DHL 피싱 메일 하고 내용이 똑같은 것을 보면 재탕을 한 것으로 추측됩니다.

귀하의 소포가 배송 중입니다.

귀하의 DHL Express 발송물이 도착 중이며 귀하의 주소를 찾을 수 없으므로 당사가 가지는 발송 문서의 배송 주소에 대한 확인이 필요합니다.

여기에서 문서 다운로드

발송 번호: 41407420482318

일단 사이트에 접속했을 당시에는 사이트는 404 에러 메시지를 보이고 있었고 피싱 사이트 인증서는 Let's Encrypt을 사용을 하고 있으며 Let's Encrypt 인증서는 사용자에게 무료로 TLS 인증서를 발급해주는 비영리기관이면서 몇 가지 TLS 인증서 종류 중에서 완전 자동화가 가능한 DV (Domain Validated, 도메인 확인) 인증서를 무료로 발급해주고 있으며 모질라 재단, 페이스북, 구글 등 많은 업체가 스폰서로 등록되어 있으며

루트 도메인 (네이키드 도메인) 특정 서브 도메인뿐만 아니라 하나의 인증서로 모든 서브 도메인에 사용 가능한 와일드카드 서브 도메인 인증서도 무료로 발급하고 있으며 최근 피싱 사이트에서 가장 많이 보이는 인증서 중 하나입니다.

언제나 똑같은 패턴이라고 할까요?

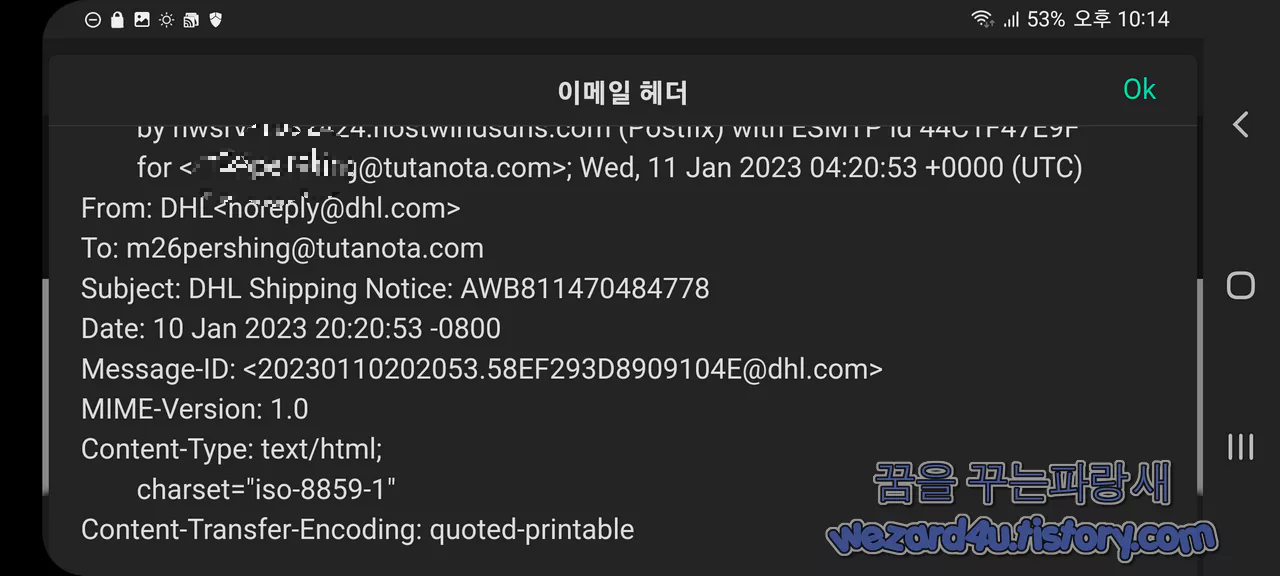

이메일 헤더 내용은 다음과 같습니다.

Authentication-Results: w10.tutanota(.)de (dis=reject; info=dmarc domain policy);

dmarc=fail (dis=reject p=reject; aspf=r; adkim=r; pSrc=dns) header.from=dhl(.)com

Received: from w4.tutanota(.)de ([192.168.1(.)165])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LCRB6ZJ2

for ??????g@tutanota(.)com;

Wed, 11 Jan 2023 07:57:02 +0100 (CET)

Received-SPF: Softfail (mailfrom) identity=mailfrom; client-ip=192.236.176(.)138; helo=hwsrv-1032424.hostwindsdns(.)com; envelope-from=noreply@dhl(.)com; receiver=<UNKNOWN>

Received: from hwsrv-1032424.hostwindsdns(.)com (hwsrv-1032424.hostwindsdns(.)com [192.236.176(.)138])

by w4.tutanota(.)de (Postfix) with ESMTP id 823F41060122

for <????????@tutanota.com>; Wed, 11 Jan 2023 06:57:02 +0000 (UTC)

Received: from [212.192.246(.)45] (localhost [IPv6:::1])

by hwsrv-1032424.hostwindsdns(.)com (Postfix) with ESMTP id 44C1F47E9F

for <?????????@tutanota(.)com>; Wed, 11 Jan 2023 04:20:53 +0000 (UTC)

From: DHL<noreply@dhl(.)com>

To: ??????@tutanota(.)com

Subject: DHL Shipping Notice: AWB811470484778

Date: 10 Jan 2023 20:20:53 -0800

Message-ID: <20230110202053.58EF293D8909104E@dhl(.)com>

MIME-Version: 1.0

Content-Type: text/html;

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable입니다.

그러면 내용을 보면 다음과 같습니다.

from: 메일을 발송하는 서버의 주소 또는 호스트이름을 명시하는 부분으로 메일을 처음 발송하는 부분이 될 수도 있고 중간 경유지가 될 수도 있으면 그러면 해당 피싱 메일은 발송된 곳은 다음과 같습니다.

From: DHL<noreply@dhl(.)com>

서버 확보

사용한 IP 주소는 다음과 같습니다.

Received: from [212.192.246(.)45] (localhost [IPv6:::1])

해당 메일이 수신된 날짜와 시간은 다음과 같습니다.

Date: 10 Jan 2023 20:20:53 -0800

여기서 보낸 시간을 보면 -0,800인 것을 볼 수가 있으며 해당 시간대를 사용하는 곳은 다음과 같습니다.

캐나다 (태평양 표준시)

브리티시컬럼비아주 대부분

유콘 준주 대부분

미국

캘리포니아주, 워싱턴주 전역

네바다주, 오리건주 대부분

아이다호주 북부

멕시코

바하칼리포르니아주

알래스카 일광 절약 시간대

미국

알래스카주, 알류샨 열도 제외

표준 시간대 (1년 내내)

캐나다

노스웨스트 준주

텅스텐

멕시코

레비야히헤도 제도의 클라리온섬

프랑스

클리퍼턴섬

핏케언 제도의 기 핏케언 제도 (영국)

즉 Received: from은 제일 아랫부분에서 위쪽으로 순서대로 이메일이 전송된 되는 과정을 거치므로 실제 해당 이메일 또는 피싱 메일을 처음 발송한 곳은 이메일 헤더 제일 아래에 있는 Received: from을 보면 된다는 것입니다.

즉 이런 피싱 메일 피해를 줄이는 방법은 간단합니다.

이메일 주소 와 그리고 링크를 확인하는 방법 그리고 브라우저, 백신 프로그램에 있는 피싱 및 악성코드 차단 기능을 활성화해두는 것입니다. 그리고 해당 메일은 한국에서 살고 계시는 분들 하고는 상관은 없지만, 일본에 거주하는 한국 분들은 해당 피싱을 당할 수가 있으니 항상 조심하시는 것이 좋을 것 같습니다.

2023-01-14 15:51:08 UTC 기준으로 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

Fortinet:Phishing

URLQuery:Suspicious

초보자 분들은 이메일을 그냥 누르지 말고 안드로이드 스마트폰 삼성 메일 같은 경우 해당 링크를 클릭하지 말고 길게 눌러주면 해당 링크를 확인할 수가 있으며 컴퓨터 환경에는 링크에 마우스를 올려 두면 링크가 보이는 것을 확인할 수가 있을 것입니다.

최소한 이런 정도로 확인을 해주면 피싱에 의한 피해를 최대한 줄일 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| KB5021751 마이크로소프트 오피스 지원되지 않는 버전 알림 (0) | 2023.01.23 |

|---|---|

| 윈도우 10 KB5019275 미리 보기 업데이트 (0) | 2023.01.21 |

| 파이어폭스 109(Firefox 109) Manifest V3 지원 및 보안 업데이트 (0) | 2023.01.21 |

| 김수키(Kimsuky)에서 만든 2022 한반도국제평화포럼(KGFP)사칭 악성코드-한반도국제평화포럼(KGFP).doc(2023.01.17) (2) | 2023.01.18 |

| Norton Password Manager(노턴 패스워드 매니저) 계정 손상 (2) | 2023.01.17 |

| Microsoft Edge 109(마이크로소프트 엣지 109) 텍스트 예측 기능 및 보안 수정 업데이트 (4) | 2023.01.16 |

| 0Patch 마이크로소프트 엣지 기술 중단 된 윈도우 2025년까지 지원 (0) | 2023.01.13 |

| 윈도우 10 KB5022282 및 KB5022286 보안 업데이트 (0) | 2023.01.13 |