오늘은 구글 플레이 스토어에서 유포되는 안드로이드 악성코드인 All in Scanner.apk에 대해 글을 적어 보겠습니다. 일단 해당 악성코드는 구글 플레이 스토어에서 유포를 했으면 지금은 삭제 처리가 된 악성코드입니다.

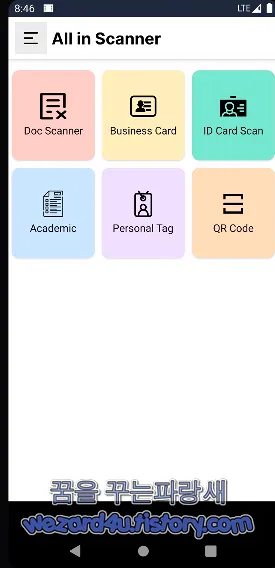

일단 해당 악성코드는 OCR로 위장하고 있으며 해당 악성코드를 실행하면 정상적으로 입이 실행되는 것을 볼 수가 있습니다.

먼저 악성코드 해쉬값은 다음과 같습니다.

파일명:All in Scanner.apk

사이즈:30.3 MB

CRC32:a9b096ae

MD5:0140fd83f0b12425f68b50649345c2c3

SHA-1:aee19b2a4d002759a2d4aff3dc2be9705e65de07

SHA-256:4ee238ad70564d95a8bf12e71a0a031966ee4893c7d1bcf6de126dba67a3dfb3

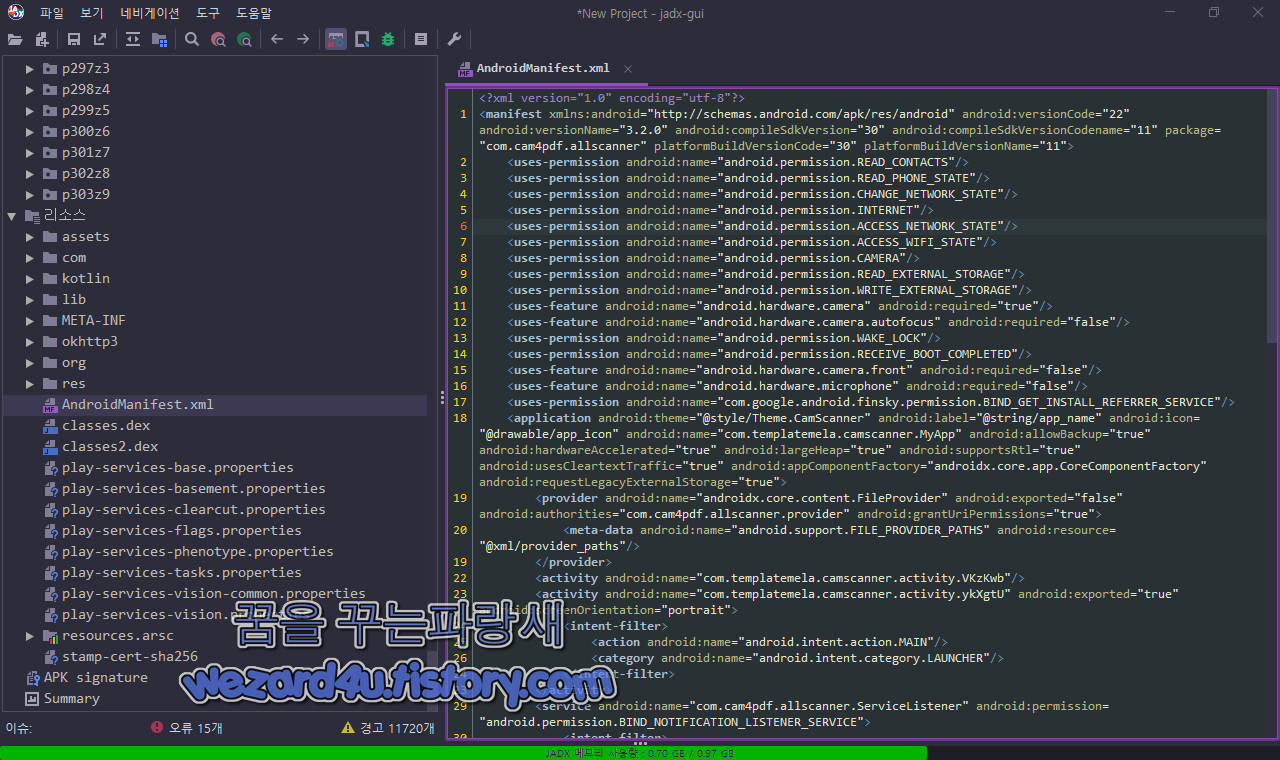

이며 해당 악성코드는 다음과 같은 안드로이드 권한을 가집니다.

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.CHANGE_NETWORK_STATE"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE"/>

<uses-permission android:name="android.permission.CAMERA"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

<uses-feature android:name="android.hardware.camera" android:required="true"/>

<uses-feature android:name="android.hardware.camera.autofocus" android:required="false"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>기본적으로 연락처 읽기, 인터넷 접속, 카메라, 외장 메모리 읽고 쓰기 등을 안드로이드 권한을 가지는 것을 볼 수가 있습니다.

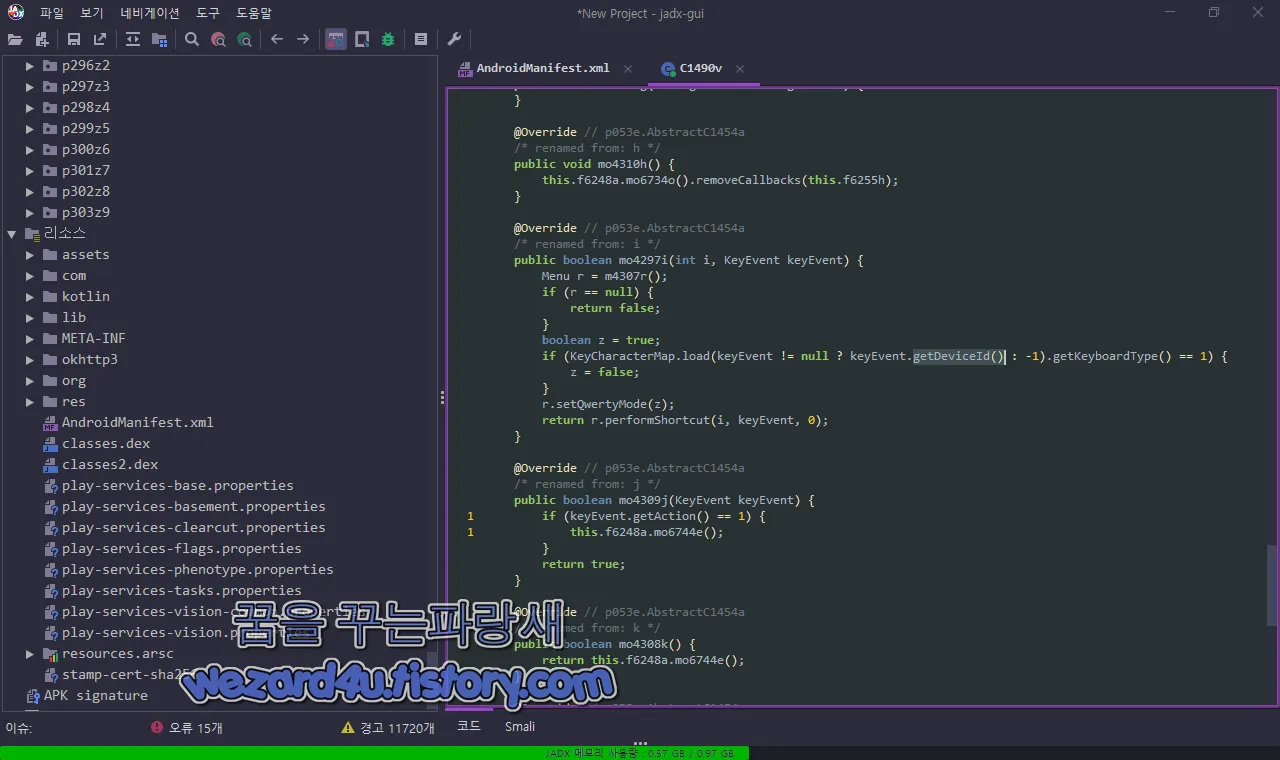

안드로이드 IMEI 관련 코드는 다음과 같습니다.

@Override // p053e.AbstractC1454a

/* renamed from: i */

public boolean mo4297i(int i, KeyEvent keyEvent) {

Menu r = m4307r();

if (r == null) {

return false;

}

boolean z = true;

if (KeyCharacterMap.load(keyEvent != null ? keyEvent.getDeviceId() : -1).getKeyboardType() == 1) {

z = false;

}

r.setQwertyMode(z);

return r.performShortcut(i, keyEvent, 0);

}그리고 안드로이드 스마트폰 카메라를 제어하기 위한 코드는 다음과 같습니다.

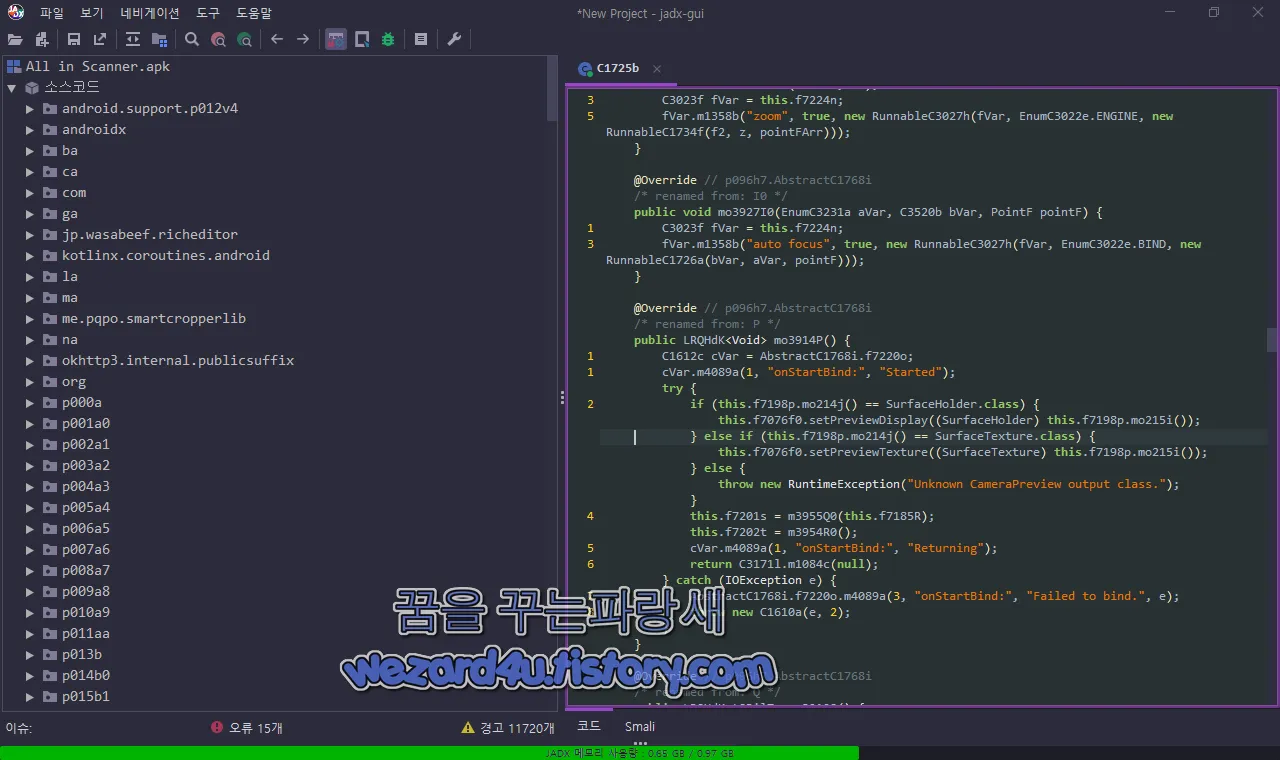

@Override // p096h7.AbstractC1768i

/* renamed from: P */

public LRQHdK<Void> mo3914P() {

C1612c cVar = AbstractC1768i.f7220o;

cVar.m4089a(1, "onStartBind:", "Started");

try {

if (this.f7198p.mo214j() == SurfaceHolder.class) {

this.f7076f0.setPreviewDisplay((SurfaceHolder) this.f7198p.mo215i());

} else if (this.f7198p.mo214j() == SurfaceTexture.class) {

this.f7076f0.setPreviewTexture((SurfaceTexture) this.f7198p.mo215i());

} else {

throw new RuntimeException("Unknown CameraPreview output class.");

}

this.f7201s = m3955Q0(this.f7185R);

this.f7202t = m3954R0();

cVar.m4089a(1, "onStartBind:", "Returning");

return C3171l.m1084c(null);

} catch (IOException e) {

AbstractC1768i.f7220o.m4089a(3, "onStartBind:", "Failed to bind.", e);

throw new C1610a(e, 2);

}

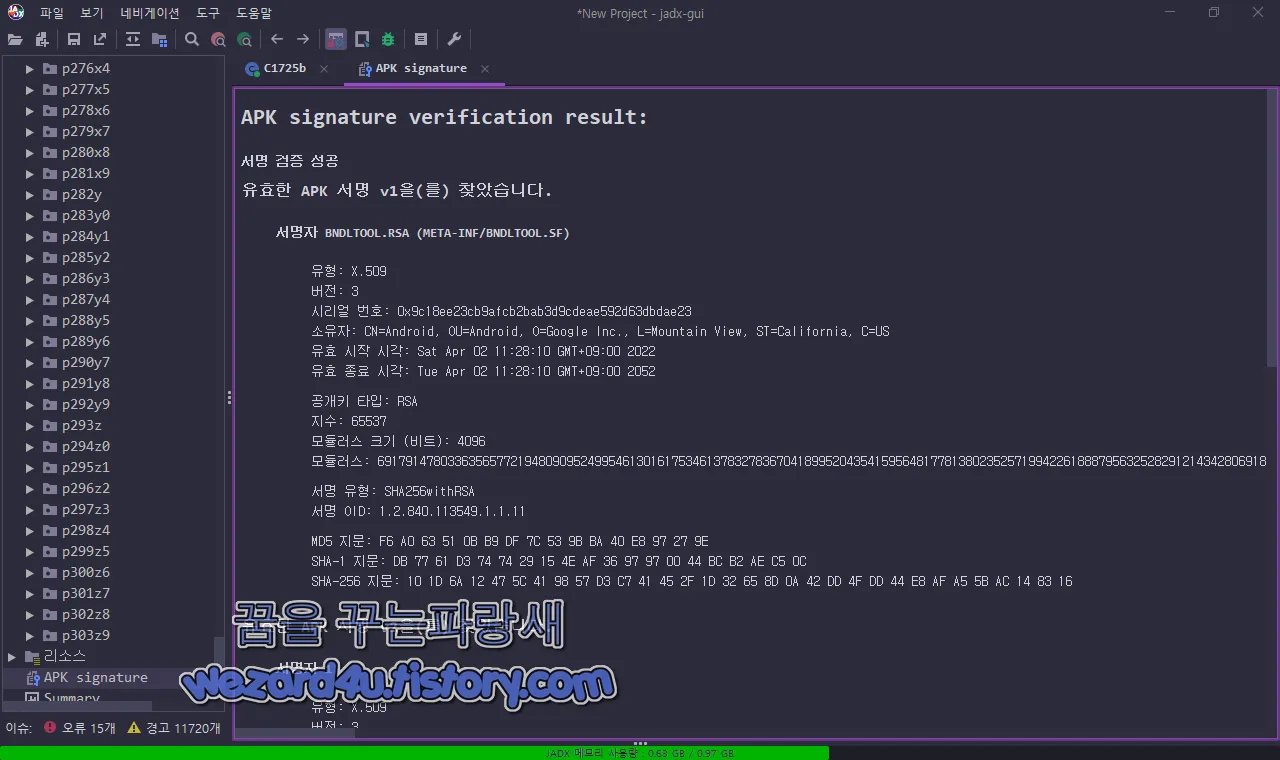

}그리고 해당 악성코드 인증서 정보는 다음과 같습니다.

서명자 BNDLTOOL.RSA (META-INF/BNDLTOOL.SF)

유형: X.509

버전: 3

시리얼 번호: 0x9c18ee23cb9afcb2bab3d9cdeae592d63dbdae23

소유자: CN=Android, OU=Android, O=Google Inc., L=Mountain View, ST=California, C=US

유효 시작 시각: Sat Apr 02 11:28:10 GMT+09:00 2022

유효 종료 시각: Tue Apr 02 11:28:10 GMT+09:00 2052

공개키 타입: RSA

지수: 65537

모듈러스 크기 (비트): 4096

입니다.일단 기본적으로 2022-04-13 09:46:43 UTC으로 탐지 하고 있는 보안 업체들은 다음과 같습니다.

Avast-Mobile:Android:Evo-gen [Trj]

DrWeb:Android.Joker.1349

ESET-NOD32:Android/Agent.DDE

Ikarus:Win32.Outbreak

K7GW:Trojan ( 0001140e1 )

Symantec:Trojan.Gen.2

Symantec Mobile Insight:AdLibrary:Generisk

ZoneAlarm by Check Point:HEUR:Trojan.AndroidOS.Piom.anpe

입니다. 일단 기본적으로 구글 플레이 스토어에서도 악성코드는 존재하므로 기본적으로 스마트폰 성능이 떨어진다는 이유로 백신앱 설치를 하지 않은 경우가 많은데 기본적으로 안전하게 스마트폰을 사용하기 위해서 백신 앱은 설치를 해서 이용을 하는 것이 안전하게 스마트폰을 사용하는 방법일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 윈도우 SMB1 클라이언트를 비활성화 계획 (0) | 2022.04.23 |

|---|---|

| 가상화폐 업체 업비트 사칭 카카오톡 계정 정보 노리는 피싱 사이트-aveiga (2) | 2022.04.22 |

| 압축 프로그램 7-Zip CVE-2022-29072 취약점 대처 방법 (0) | 2022.04.21 |

| 정부 지원금을 위장한 보이스피싱 악성코드-kakaobank.apk(2022.2.14) (0) | 2022.04.20 |

| 일본 후생노동성 (厚生労働省)코로나 19 백신 접종 사칭 피싱 사이트-05a2e9 (4) | 2022.04.15 |

| 윈도우 10 20H2 2022년5월 기술 종료 (8) | 2022.04.14 |

| 윈도우 10 KB5012599 및 KB5012591 보안 업데이트 (2) | 2022.04.13 |

| 파이어폭스 Captive Portal 테스트 연결을 비활성화 방법 (4) | 2022.04.13 |