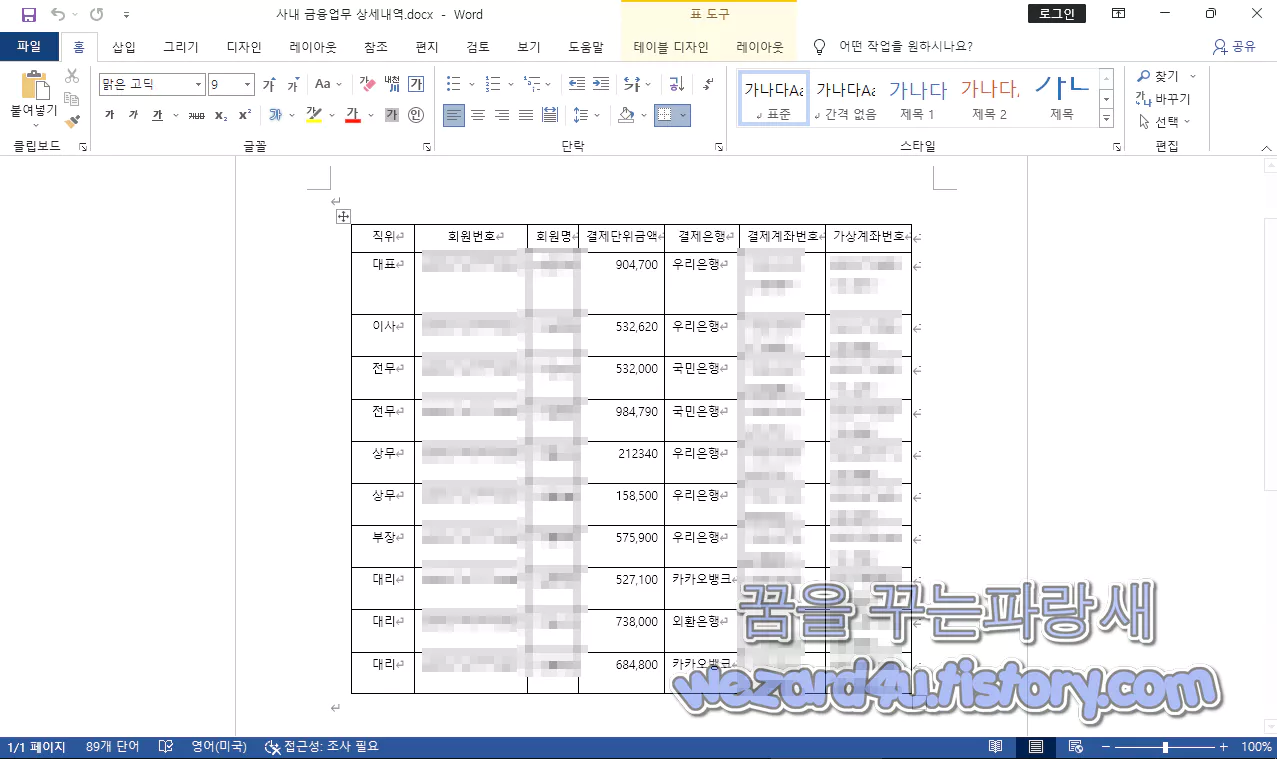

해당 악성코드는 최근 한국의 방송사 기자를 대상으로 APT 공격 시도를 위한 악성 워드 문서 파일을 유포 중인 것을 확인했습니다. 일단 이메일 파일이 전송되면 이메일 안에는 파일명이 사내 금융업무 상세내역.docx으로 돼 있는 악성코드가 포함돼 있습니다.

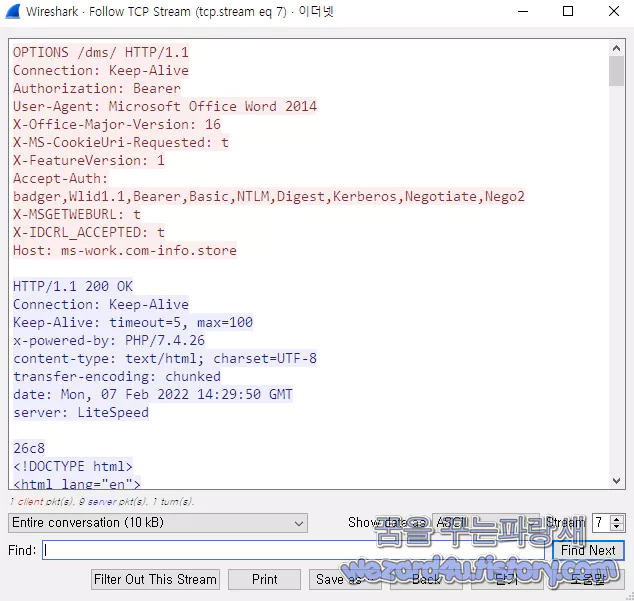

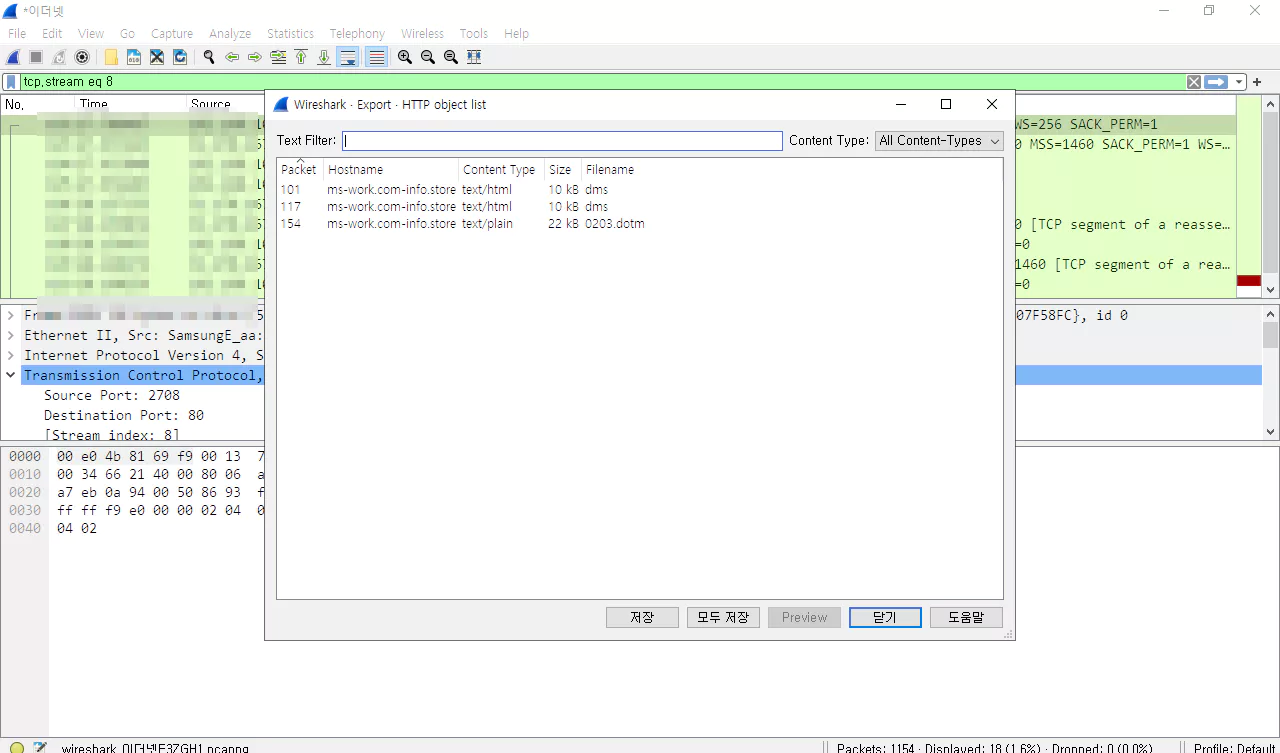

해당 악성 워드 문서를 실행하면 백그라운드에서는 External URL을 이용하여 워드 매크로(dotm) 파일을 다운로드 받아 실행합니다.

http://ms-work.com-info(.)store/dms/0203.dotm

이며 해당 파일 해쉬값은 다음과 같습니다.

파일명: 0203.dotm

사이즈: 21.9 KB

CRC32: b4376f81

MD5: da9816b60d9866b1b6d90a8e20e39623

SHA-1: 685b49e2e1855f4a8b455a5969e4df02f5c75356

SHA-256: 5d7c07035e5257a64d546e69112d17d2eab977cca23e225cfcfc8ac59334aa78

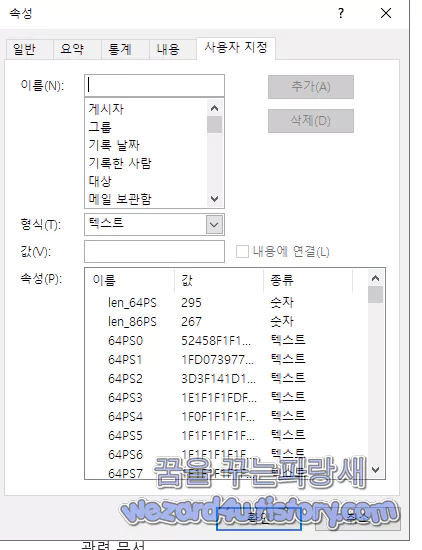

다운로드된 0203.dotm 이름의 워드 매크로 파일에는 매크로가 작성돼 있으며 기존 워드 파일의 사용자 지정 속성에 있는 값들을 이용하여 같은 경로 내 knla.dat 파일을 생성을 생성합니다 해당

knla.dat 해쉬값은 다음과 같습니다.

[소프트웨어 팁/보안 및 분석] - 북한 김수키 에서 만든 국방개혁의 방향.doc 위장한 악성코드

북한 김수키 에서 만든 국방개혁의 방향.doc 위장한 악성코드

오늘은 특정 논문을 이용한 악성코드가 삽입된 워드 문서로 위장하는 악성 워드입니다. 먼저 북한에서 해커 조직이라고 하면 김수키(Kimsuky=탈륨(Thallium),라자루스(Lazarus)가 있습니다

wezard4u.tistory.com

파일명: knla.dat

사이즈: 36.5 KB

CRC32: 6b056989

MD5: 37c7fd52c0102a461aa29b1772ecbe12

SHA-1: 2c2631fd97e5e9a284b8724ecc580693d3505c65

SHA-256: 17d5dd1cd309e5273acaca7b8ffad1204cf9758255ebdf5fc15fd1f9a9dabf4c

그리고 해당 악성코드 문서인 사내 금융업무 상세내역.docx 해쉬값은 다음과 같습니다.

파일명: 사내 금융업무 상세내역.docx

사이즈: 107 KB

CRC32: 50d872a3

MD5: 929a87be39ed3ad28e7285340f64414f

SHA-1: c0af9ae360dfe366adb028e29e95f2152fd0aa77

SHA-256: 5d25e53b59bd2dcf234c6819f8cd294efe6d943d04625b9d575002362794e74a

악성코드가 작동하는 순서는 사내 금융업무 상세내역.docx->0203.dotm->knla.dat->Windows\Temp폴더에 w.x라는 파일명으로 저장

그리고 다음과 같은 정보를 수집합니다.

브라우저 계정 및 쿠키 값 (Chrome/Edge Firefox)

윈도우 증명서 관련 정보

WinSCP 계정 정보

hunderBird 계정 정보

여기서 knla.dat가 매크로에 의해 함수명 GetErrorModes가 실행 아래 URL에서 추가 파일을 다운로드 받아 특정 루틴을 이용하여 디코딩 DLL 파일이 되는데, 해당 DLL 파일을 메모리상에서 실행

hxxp://ms-work.com-info(.)store/home/?id=(호스트명)&act=wbi&ver=(x64)(x86)

수집된 정보는 다음 주소로 전송을 합니다.

http://ms-work.com-info(.)store/home/up.php?id=(호스트명)

북한의 해커 조직 김수키는 한국의 기자, 국회의원, 방산업체 등을 계속 공격하고 있습니다.

결과: 31.170.167(.)235[ms-work.com-info(.)store]

사내 금융업무 상세내역 을 보면 직위,회원번호,회원명,결제단위금액,결제은행,결제계좌번호,가상계좌번호 들이 존재하는 것을 볼 수가 있으면 해당 부분이 사실일 가능성이 있기 때문에 모자이크 처리하면 기본적인 보안수칙을 지킨다고 하면 이런 악성코드로부터 대응할 수가 있을 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 2022년5월 까지 윈도우 10 버전 20H2 마지막 기술지원 (2) | 2022.02.12 |

|---|---|

| 네이버 메일 박스 용량 위장 피싱 사이트-eylulrentacar (0) | 2022.02.11 |

| 윈도우 10 KB5010342 및 KB5010345 업데이트 (0) | 2022.02.09 |

| 모질라 파이어폭스 97.0 보안 업데이트 (2) | 2022.02.08 |

| 교통범칙금 통지 문자 사칭 스미싱 악성코드-경찰청교통민원24(이파인,2022.1.27) (10) | 2022.02.04 |

| 구글 크롬 98 보안 업데이트 (4) | 2022.02.03 |

| Firefox 96.0.3,Firefox 91.5.1 ESR 검색 원격 측정 데이터 전송 문제 해결 (0) | 2022.01.28 |

| 안드로이드 스마트폰 공장 초기화 및 개인정보 탈취 악성코드-BRATA(브레타) (0) | 2022.01.28 |